Como capturar tráfego de rede no Android

Introdução curta: capturar tráfego de rede significa observar os pacotes que entram e saem do seu dispositivo. Em Android, essa técnica ajuda a auditar apps, verificar permissões abusivas e diagnosticar problemas de conexão. Este guia explica o que é, por que usar, como fazer com o app Packet Capture e alternativas, além de apresentar checklists, critérios de aceitação e notas de segurança e privacidade.

O que é captura de tráfego de rede

Captura de tráfego (packet capturing) ou URL sniffing é o processo de interceptar e registrar pacotes que trafegam entre um dispositivo e um servidor. Um pacote é uma unidade de dados enviada pela rede. Ao capturá-los, você vê quais endpoints são chamados, quais cabeçalhos HTTP são usados e, se não houver criptografia ou se um certificado for instalado, também pode ver o conteúdo das requisições.

Definição rápida: packet capture = observar e registrar dados de rede (endereços, cabeçalhos, corpo das requisições).

Por que capturar tráfego de rede

- Verificar o que um app realmente envia para a internet.

- Detectar vazamento de dados pessoais em texto simples.

- Auditar chamadas a servidores de terceiros e rastreadores.

- Diagnosticar falhas de API, redirecionamentos e erros HTTP.

- Aprender como um protocolo ou serviço se comporta.

Importante: a captura de tráfego pode expor credenciais e dados sensíveis. Use-a apenas em dispositivos e redes que você controla ou com autorização explícita.

Quando capturar e quando evitar

Capture quando:

- Você desenvolve ou testa um app.

- Quer confirmar permissões e envio de dados.

- Diagnostica problemas de rede.

Evite capturar quando:

- Está usando redes públicas sem uma justificativa clara.

- Vai inspecionar tráfego de terceiros sem consentimento.

- Não sabe interpretar as informações capturadas; pode gerar falso senso de segurança.

Ferramenta principal: Packet Capture (sem root)

O app Packet Capture permite capturar tráfego no próprio dispositivo sem exigir root. Ele cria uma VPN local que intercepta pacotes e, opcionalmente, instala um certificado SSL para decodificar HTTPS em alguns casos.

Passo a passo usando Packet Capture:

- Baixe Packet Capture na Google Play Store.

- Abra o app. Quando solicitado, permita a criação da VPN local.

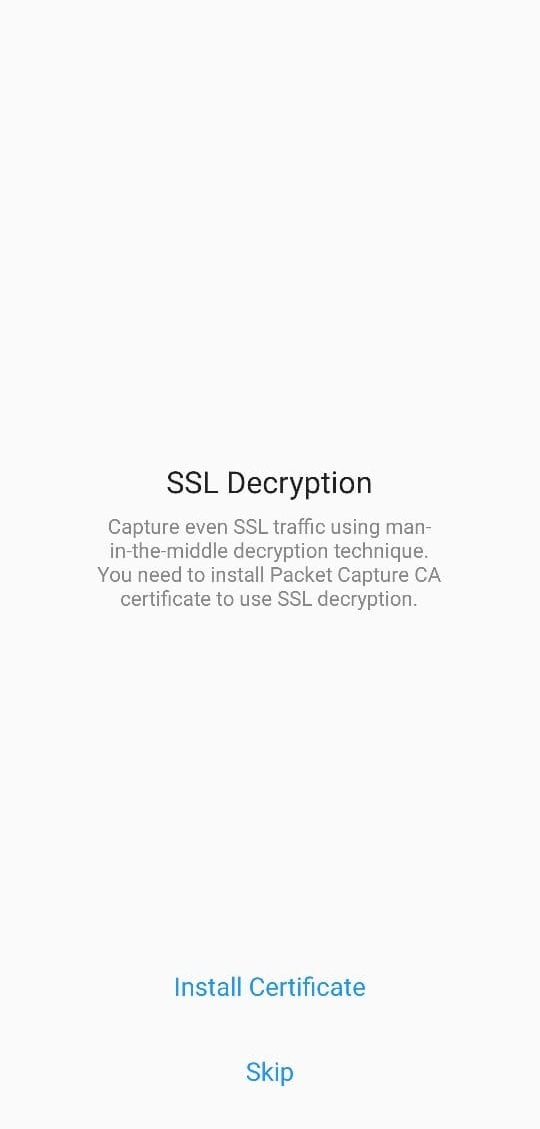

- Habilite a opção de certificado SSL para obter mais detalhes (recomendado para auditoria).

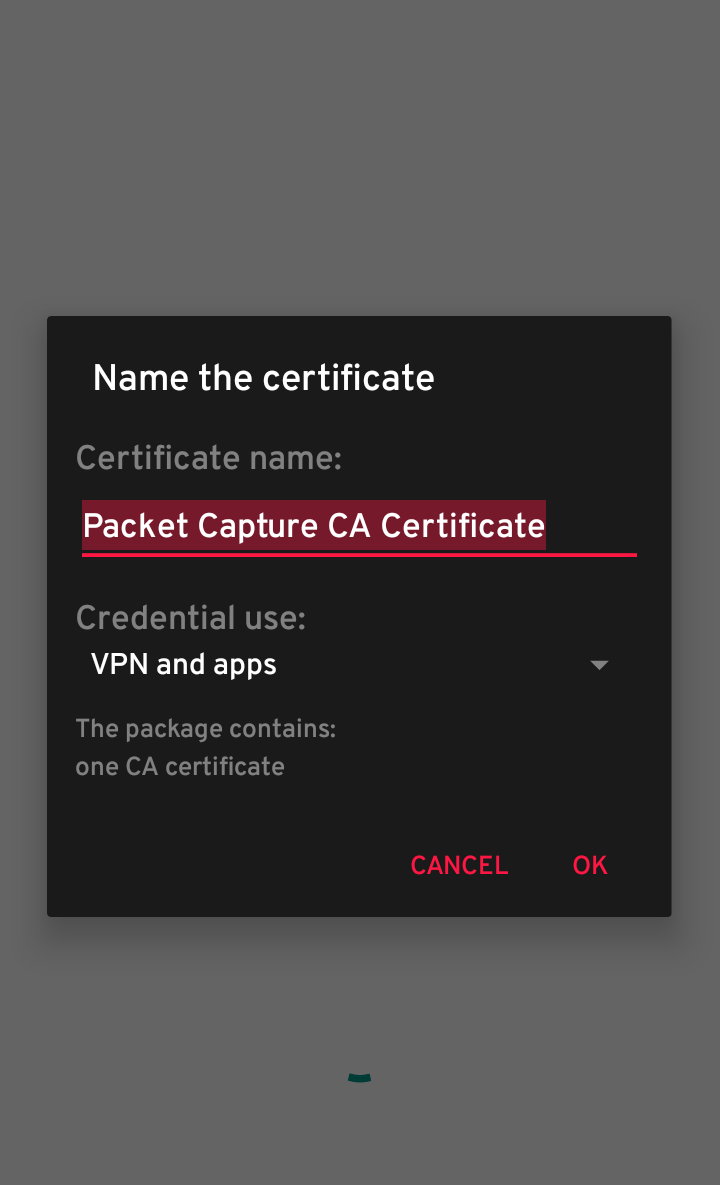

- Se for a primeira vez, o app pedirá que você configure um PIN ou padrão de bloqueio da tela — aceite e defina um para instalar o certificado.

- Toque no botão de iniciar (seta verde no canto superior direito).

- Confirme a criação da conexão VPN local.

- Reproduza a ação no app que deseja inspecionar (login, upload, uso do recurso).

- Volte ao Packet Capture e selecione o aplicativo na lista para ver as requisições capturadas.

- Analise cabeçalhos, endpoints e, se disponível, o conteúdo das requisições.

Se você desinstalar o app e continuar vendo a solicitação de PIN/padrão no bloqueio da tela, vá em Configurações > Segurança > Limpar credenciais.

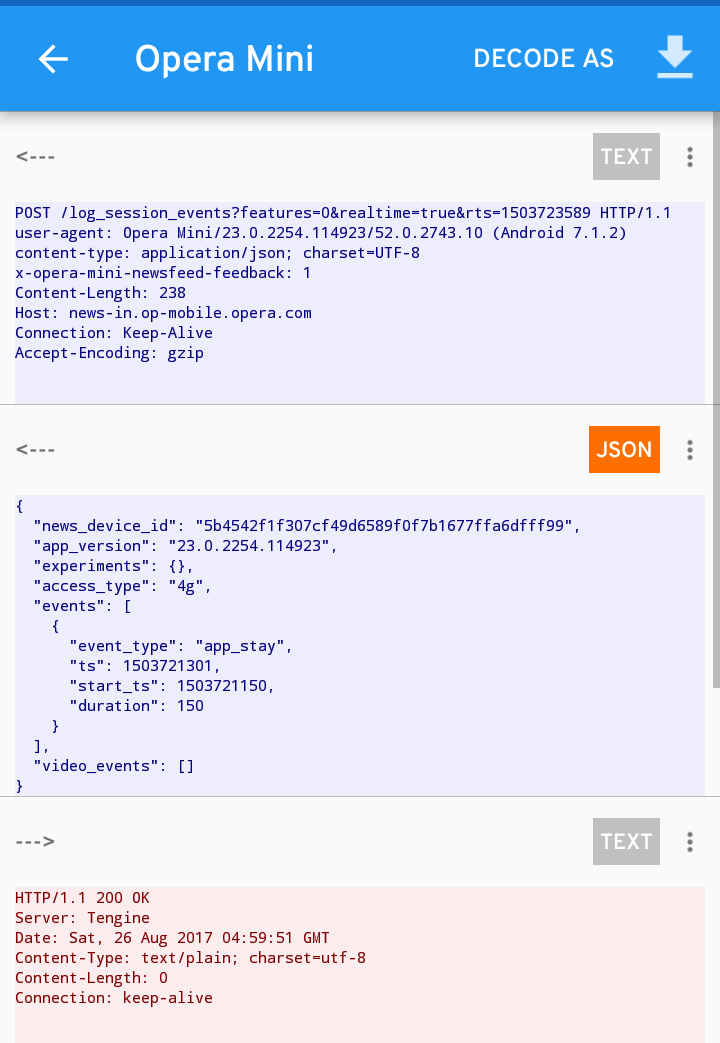

Imagens de exemplo

As imagens acima mostram telas típicas do Packet Capture: fluxo de início, lista de apps, e visualização de pacotes.

Alternativas a Packet Capture

- mitmproxy: proxy interativo para PC que permite inspecionar e modificar tráfego; exige configuração e, para Android, apontar o proxy do Wi‑Fi ou usar ADB para rotear.

- Wireshark: análise profunda de pacotes em PC; em Android requer captura com tcpdump e transferência do pcap para análise no computador.

- tPacketCapture: app Android que gera arquivos pcap sem root; útil para análises offline.

- Burp Suite: muito usado por testadores de segurança; exige configurar proxy no Android e instalar certificado.

Escolha a ferramenta conforme seu objetivo: debug rápido no próprio telefone (Packet Capture), auditoria avançada em PC (mitmproxy/Wireshark), ou testes de segurança (Burp Suite).

Quando a captura falha ou produz dados incompletos

- Apps que usam técnicas de pinning de certificado rejeitam o certificado instalado pela ferramenta.

- Tráfego cifrado com pinning permanece ilegível mesmo com certificado instalado.

- Conexões que usam TLS 1.3 com certos modos podem ocultar dados.

- VPNs gerenciadas pelo sistema ou outros apps VPN podem impedir que a VPN local da ferramenta intercepte o tráfego.

- Políticas de empresa (MDM) bloqueiam instalação de certificados.

Soluções: use análise em rede (tcpdump) e posterior análise em PC; para pinning, só é possível analisar com build do app instrumentado ou em ambiente de teste controlado.

Mini-metodologia: como auditar um app passo a passo

- Objetivo: defina o que você quer checar (ex.: envio de email, upload de fotos).

- Ambiente: use uma rede privada e dispositivo de teste.

- Preparação: instale Packet Capture e, se possível, faça backup do dispositivo.

- Captura: inicie a VPN local e gere o tráfego do app-alvo.

- Análise: filtre por domínio, método HTTP e código de resposta.

- Interpretação: verifique headers (Authorization, Cookie), parâmetros e corpo.

- Ação: reporte vulnerabilidades ou corrija a configuração do app.

- Limpeza: desinstale certificados temporários e limpe credenciais.

Checklist rápido antes de capturar

- Dispositivo de teste disponível (não omita isso).

- Rede confiável e controlada (evite Wi‑Fi público).

- Backup do dispositivo caso precise restaurar.

- Permissão para inspecionar tráfego (se não for seu).

- App Packet Capture instalado e atualizado.

Critérios de aceitação (Критерии приёмки)

Um teste de captura é considerado bem-sucedido se:

- A ferramenta consegue iniciar e manter a VPN local sem erros.

- O tráfego gerado pelo app alvo aparece listado.

- É possível correlacionar ações no app com requisições capturadas.

- Cabeçalhos importantes (Authorization, Host) são visíveis.

- Cachos temporários e certificados instalados foram removidos ao final.

Papel e tarefas: checklists por função

Desenvolvedor:

- Verificar endpoints chamados.

- Confirmar uso de HTTPS e cabeçalhos adequados.

- Garantir que não haja envio de dados sensíveis em texto simples.

Analista de segurança:

- Procurar tokens persistentes e credenciais em payloads.

- Testar comportamentos com e sem certificado SSL instalado.

- Registrar evidências para relatório.

Usuário comum:

- Usar captura apenas para entender quais domínios o app contata.

- Evitar expor credenciais ao compartilhar capturas.

Incidente e rollback: se algo quebrar

- Remova certificados instalados: Configurações > Segurança > Remover credenciais.

- Reinicie o dispositivo.

- Se a VPN do sistema ficou alterada, desative e refaça as conexões de VPN.

- Se o app alvo parou de funcionar, reinstale o app e limpe dados do app nas configurações.

Segurança e privacidade

- Nunca capture tráfego de terceiros sem consentimento.

- Trate captures que contenham dados pessoais como dados sensíveis.

- Armazene arquivos pcap em local seguro e apague quando não forem mais necessários.

- Para aplicações empresariais, respeite políticas internas e legislações como a GDPR quando aplicável.

Nota sobre GDPR: inspecionar tráfego que contenha dados pessoais exige base legal e medidas para limitar exposição. Em contextos empresariais, encaminhe capturas ao DPO ou equipe de compliance.

Modelo mental e heurísticas rápidas

- Heurística de risco: informação sensível em texto simples = alto risco.

- Confiança da rede: redes públicas = alto risco; rede doméstica com senha = risco moderado.

- Fix-first: se encontrar credenciais em texto simples, interrompa o teste e notifique.

Níveis de maturidade para auditoria de tráfego

- Inicial: usar apps móveis para capturas básicas (Packet Capture).

- Intermediário: usar proxies (mitmproxy, Burp) e análise em PC.

- Avançado: instrumentar builds, superar pinning em ambiente de teste e automatizar testes.

Casos de teste e aceitação

Exemplo de casos de teste:

- Login funcional: executar login e verificar POST para /login com código 200.

- Upload de arquivo: verificar destino do upload e confirmar que o campo Authorization é enviado de forma adequada.

- Persistência de token: confirmar que o token não é armazenado em headers públicos.

Critério de aceitação: todas as requisições críticas usam HTTPS e não transmitem senhas em texto simples.

Dicas práticas e armadilhas

- Se o app usa pinning, você verá erros de TLS ou rejeição de conexão. Isso é normal e indica uma proteção ativa.

- Alguns apps fazem conexões diretas usando sockets criptografados que ferramentas comuns não decodificam.

- Desinstale certificados e limpe credenciais ao terminar.

Compatibilidade e migração

- Nem toda versão do Android permite instalar certificados do usuário para todos os apps; em versões recentes, apps podem ignorar certificados do usuário por motivos de segurança.

- Para análise avançada, considere configurar um emulador Android no PC e usar proxys com certificados instalados na imagem do emulador.

Resumo final

Capturar tráfego no Android é uma habilidade útil para desenvolvedores, testadores e usuários conscientes. Packet Capture oferece uma forma simples e sem root para começar. Avalie riscos, mantenha a privacidade e prefira ambientes de teste para análises profundas. Se encontrar dados sensíveis sendo transmitidos em texto simples, trate como uma questão de segurança.

Principais ações: instale Packet Capture, ative VPN local, habilite certificado SSL quando necessário, capture e analise com cuidado. Limpe certificados ao finalizar.

Se quiser, poso ajudar com um checklist específico para seu app ou com comandos para exportar pcap e analisar no Wireshark.

Mais artigos relacionados

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android