Como capturar tráfego de rede (URL sniffing) no Android

Capture tráfego de rede no Android sem root usando um app de captura de pacotes (Packet Capture). Ative o certificado SSL do app para ver solicitações HTTPS com mais precisão, configure o PIN/padrão de bloqueio se solicitado e remova credenciais pela tela de Segurança após desinstalar. Este guia explica o porquê, o passo a passo, alternativas, riscos e checklists práticos.

O que é captura de pacotes e URL sniffing

Captura de pacotes (packet capturing) e URL sniffing referem-se ao processo de interceptar e analisar dados que trafegam pela rede entre um dispositivo e servidores. Cada transferência de dados é fragmentada em pacotes. Ao capturar esses pacotes, podemos ver quais URLs, cabeçalhos e, em alguns casos, o conteúdo das requisições estão sendo trocados.

Definição rápida: captura de pacotes — técnica para observar pacotes de dados que saem e entram em um dispositivo na rede.

Exemplo prático: ao entrar em um app com sua conta Google, seu e‑mail e token de autenticação são transmitidos ao servidor. A captura revela para quais domínios foram enviadas essas requisições e quais parâmetros (se não estiverem criptografados).

Por que capturar tráfego de rede?

- Segurança e privacidade: verificar se apps enviam dados sensíveis em texto simples.

- Auditoria: confirmar que integrações de terceiros acessam apenas os endpoints esperados.

- Diagnóstico: identificar falhas de comunicação, endpoints lentos ou erros de API.

- Educação: aprender como apps se comunicam e quais cabeçalhos/queries são usados.

Importante: redes públicas (Wi‑Fi de cafés, aeroportos) são mais sujeitas a interceptação. Evite realizar transações bancárias em redes abertas e use VPNs confiáveis quando necessário.

Quando a captura falha ou é limitada

- Tráfego protegido com técnicas modernas (TLS 1.3 + Encrypted ClientHello, Certificate Pinning) pode impedir ou limitar a visibilidade.

- Apps que usam pinagem de certificado (certificate pinning) recusam certificados intermediários e não permitem intercepção TLS mesmo com um certificado local.

- Alguns serviços usam criptografia adicional no payload (por exemplo, criptografia aplicada no nível da aplicação), tornando o conteúdo ilegível mesmo após descriptografar TLS.

- Redes móveis (LTE/5G) podem apresentar comportamento diferente e requerer permissões adicionais.

Ferramenta recomendada sem root: Packet Capture

O app Packet Capture permite interceptar tráfego criando uma VPN local no aparelho — assim ele redireciona o tráfego para si sem necessidade de root. Ativar o certificado SSL no app possibilita visualizar requisições HTTPS quando compatível.

Passo a passo para usar o Packet Capture:

- Baixe o Packet Capture na Google Play Store.

- Abra o app.

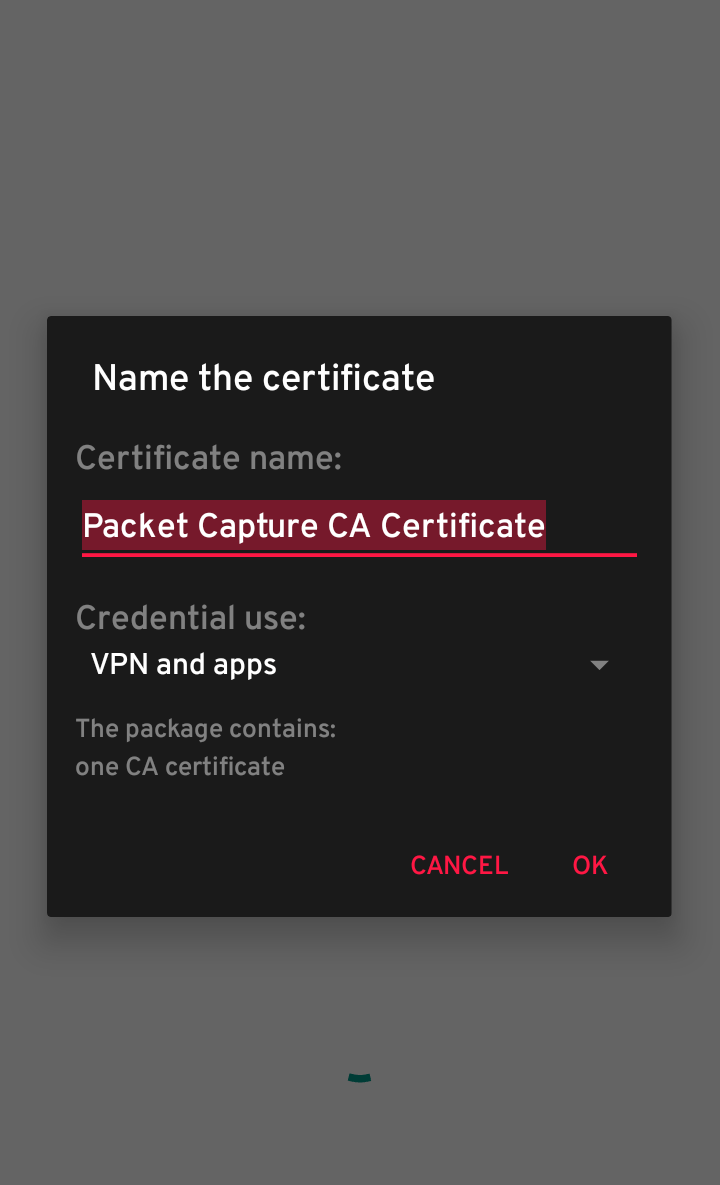

- Quando solicitado, habilite a instalação do certificado SSL (recomendado para maior visibilidade de HTTPS).

- Se o sistema pedir, configure um PIN ou padrão de bloqueio de tela — isso é necessário para instalar o certificado.

- Toque no botão Iniciar (seta verde no canto superior direito) para começar a captura.

- Aceite a solicitação de criação de conexão VPN local clicando em OK.

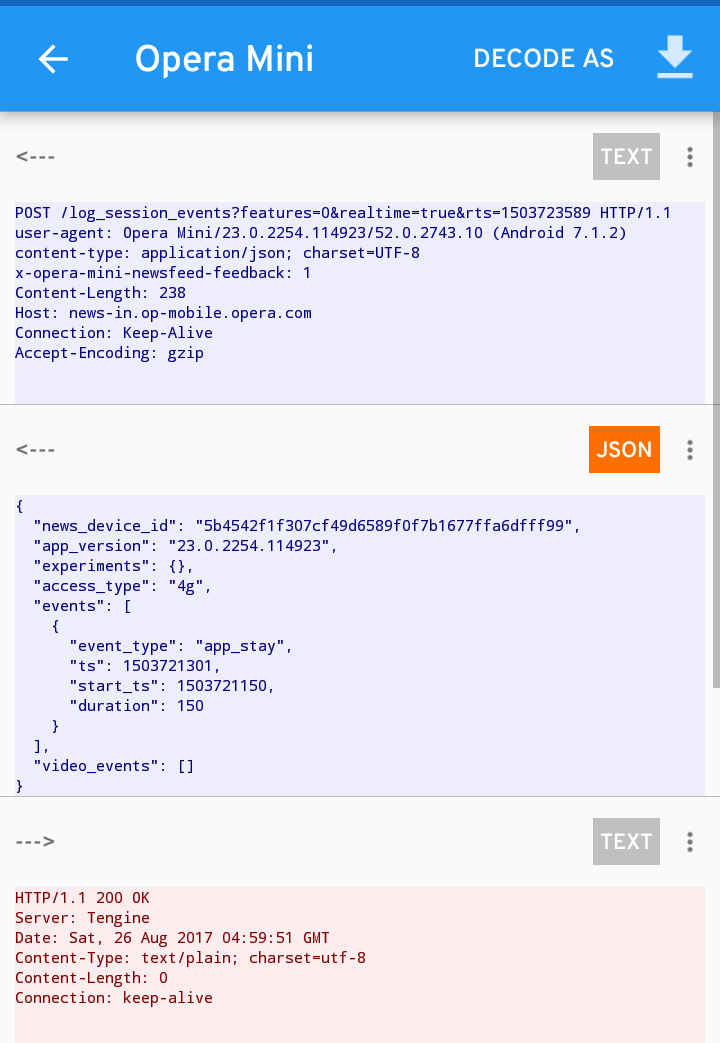

- Ao começar, você verá uma lista de apps que geram tráfego. Toque em um app para inspecionar as requisições, cabeçalhos e respostas.

Importante: ao ativar o certificado SSL local, você está permitindo que o app realize um ataque man‑in‑the‑middle local apenas no seu dispositivo para inspeção. Não instale certificados de origem desconhecida em dispositivos de produção sem entender o risco.

Capturas passo a passo (imagens)

Como remover o certificado e limpar credenciais

Se você desinstalar o app e continuar vendo o pedido de PIN/padrão, limpe as credenciais do sistema:

- Abra Configurações > Segurança > Limpar credenciais (ou Gerenciar credenciais). Isso remove certificados do usuário.

Observação: o caminho exato pode variar entre fabricantes e versões do Android.

Alternativas ao Packet Capture

- tPacketCapture: cria pcap local e exporta para análise em PC.

- mitmproxy: proxy avançado rodando em PC; exige redirecionar tráfego do Android para o proxy (via Wi‑Fi manual ou adb) e instalar certificado do mitmproxy no dispositivo.

- Wireshark + adb/tcpdump: conecta o dispositivo ao PC, executa tcpdump no Android (ou no emulador) e analisa no Wireshark. Geralmente requer root ou adb com permissões.

- Apps com root: tcpdump direto no dispositivo, com maiores capacidades de captura.

Quando usar alternativas: escolha mitmproxy ou Wireshark para análises intensivas, filtragem avançada, scripts e inspeção detalhada de pacotes.

Mecanismos e heurísticas úteis

- Verifique primeiro os headers: Host, Authorization, Cookie, User‑Agent e Content‑Type revelam muito.

- Procure endpoints desconhecidos: domínios que não pertencem ao desenvolvedor do app podem indicar analytics ou trackers.

- Teste com e sem certificado SSL no app para comparar o que aparece.

- Use filtros por porta (80/443) e por domínio para reduzir ruído.

Lista de verificação pré-captura (mini‑metodologia)

- Backup: faça backup dos dados importantes do dispositivo.

- Rede: conecte‑se à rede desejada (Wi‑Fi ou móvel) e documente SSID/APN.

- Permissões: confirme que tem permissão para inspecionar o tráfego (se for rede corporativa, tenha autorização).

- Ambiente isolado: prefira um aparelho de testes ou rede isolada para evitar exposição de credenciais pessoais.

- Registro: anote data/hora, app testado e passos para reproduzir.

Checklist por perfil (role‑based)

Desenvolvedor

- Reproduzir requisição no ambiente de desenvolvimento.

- Confirmar endpoints corretos.

- Validar headers de autenticação.

Analista de Segurança

- Procurar dados sensíveis em texto simples.

- Verificar presença de personal data (e‑mail, IDs, tokens) em query strings.

- Avaliar uso de pinagem de certificado.

Usuário final

- Checar quais apps trocam dados pessoais.

- Revogar permissões desnecessárias nos apps suspeitos.

Cenários em que você verá dados em texto claro

- Conexões HTTP (porta 80) enviam payloads sem criptografia.

- Parâmetros de URL (query strings) frequentemente expõem tokens e identificadores.

- Logs ou endpoints de debug podem retornar dados sensíveis se ativados.

Boas práticas de segurança ao capturar tráfego

- Não compartilhe capturas que contenham credenciais ou dados pessoais sem sanitização.

- Use rede confiável e preferencialmente uma rede de análise isolada.

- Remova certificados do usuário após a análise.

- Não instale apps/ certificados de fontes desconhecidas.

Privacidade e conformidade (observações gerais)

Capturar tráfego pode implicar no processamento de dados pessoais. Se você estiver analisando dados de terceiros ou em ambiente corporativo, verifique exigências de privacidade locais (por exemplo, o Regulamento Geral sobre a Proteção de Dados na UE — GDPR) e políticas internas antes de proceder.

Solução de problemas comuns

- Não aparece tráfego de um app: o app pode usar técnicas de pinagem de certificado; teste outra ferramenta ou análise em emulador/root.

- HTTPS aparece ilegível mesmo com certificado: verifique se o app valida o certificado do servidor (pinagem) ou se usa um canal criptografado adicional.

- App solicita PIN após remoção: execute Configurações > Segurança > Limpar credenciais.

Quando não usar captura local

- Em ambientes de produção com dados de usuários reais, a captura pode expor informações sensíveis.

- Se não houver autorização explícita para análises em redes corporativas.

- Quando a ferramenta usada viola leis locais sobre interceptação de comunicações.

Glossário rápido

- Pacote: unidade de dados transmitida pela rede.

- VPN local: mecanismo que redireciona o tráfego para um app no mesmo dispositivo.

- Pinagem de certificado: técnica que força a validação contra certificados específicos.

Resumo

Capturar tráfego no Android é viável sem root usando apps como Packet Capture. Ative o certificado SSL do app para melhorar a visibilidade de HTTPS, mas esteja ciente de limitações como certificate pinning e riscos de privacidade. Use alternativas como mitmproxy ou Wireshark para análises avançadas e sempre limpe credenciais após o trabalho.

Importante: nunca exponha credenciais ou dados pessoais ao compartilhar capturas.

Se precisar, poste nos comentários o app que quer inspecionar e descreva o comportamento: podemos sugerir passos específicos.

Materiais semelhantes

Instalar e usar Podman no Debian 11

Apt‑pinning no Debian: guia prático

Injete FSR 4 com OptiScaler em qualquer jogo

DansGuardian e Squid com NTLM no Debian Etch

Corrigir erro de instalação no Android