Androidでネットワークデータをキャプチャする方法

Packet Captureアプリを使えば、Android端末をroot化せずにアプリごとの送受信データやURLを確認できます。SSL証明書をインストールするとより詳細に見ることができる一方、公開Wi‑Fiや不審なアプリの利用時は個人情報の流出に注意が必要です。

Capture Network Dataとは何か

Capture Network Data、URLスニッフィング、パケットキャプチャは同じ目的を指す技術用語です。ネットワーク経由でやり取りされるデータを観察し、どのURIやサーバーに接続しているか、どのようなデータが送受信されているかを確認します。一般的な説明を1行で定義すると:

- パケットキャプチャとは、端末とサーバーの間を行き交う小さなデータ単位(パケット)を取得して解析する作業です。

この作業はセキュリティ診断、プライバシー確認、アプリの通信動作の検証などに使われます。

なぜネットワークデータをキャプチャするのか

ネットワークデータのキャプチャは以下のような理由で重要です:

- 個人情報が平文で送信されていないか確認するため

- アプリが不要な権限でセンシティブなデータを送信していないか検査するため

- セキュリティ不具合や不審な挙動を調査するため

- 開発時にAPI通信の内容やエラーをデバッグするため

特に公開Wi‑Fi接続時や未知のアプリをインストールした直後は、どのデータが送信されているかを把握する価値があります。ただし監視対象となる通信が暗号化されている場合、追加の手順がないと中身を見られないこともあります。

重要

公衆無線LANや不明アプリでは個人情報が漏えいするリスクが高まります。必要がなければ銀行アプリなど機密情報に関わる操作を避けてください。

いつキャプチャが役に立たないか(失敗例)

- 通信が端末側とサーバー間でTLSや独自暗号化により完全に保護されている場合、証明書をインストールしない限り内容は読み取れません。

- TLSピンニングが有効なアプリでは、プロキシやユーザーがインストールした中間証明書を拒否することがあります。

- OSやアプリのセキュリティ機能が強化されていると、ルート権限なしでは詳細が得られない場合があります。

Androidでネットワークデータをキャプチャする方法(概要)

ここではroot不要で使える「Packet Capture」アプリを例に、基本的な手順と注意点を示します。代替手段や高度な解析方法についても後述します。

準備と前提

- Android端末(root不要)

- Google PlayからPacket Captureをインストール

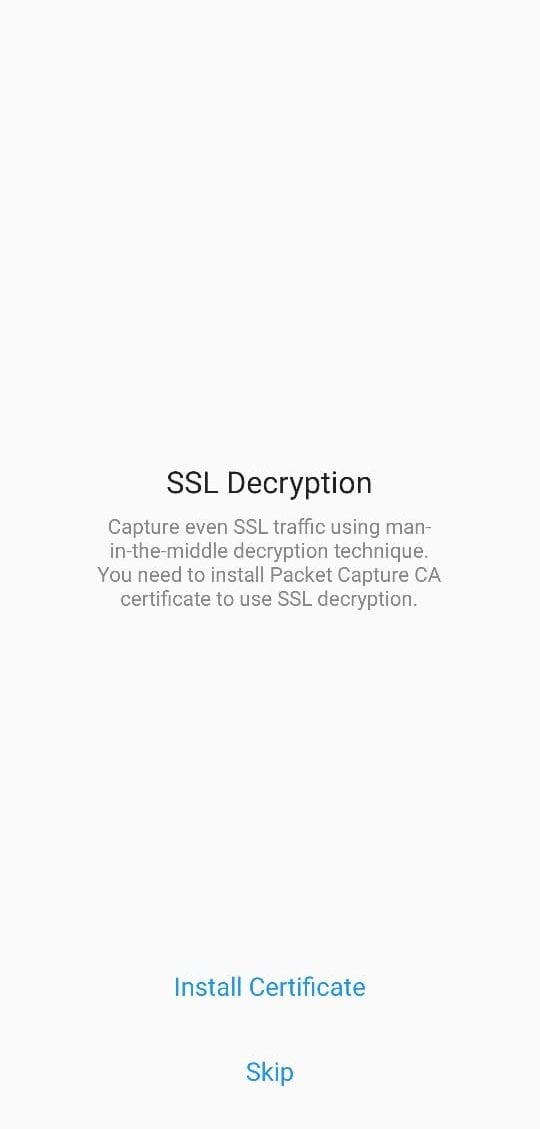

- 通信を詳細に見るためにはアプリ側でSSL中間証明書をインストールする必要がある場合があります

手順(Packet Captureアプリ)

- Google PlayからPacket Captureをダウンロードしてインストールする

- アプリを起動する

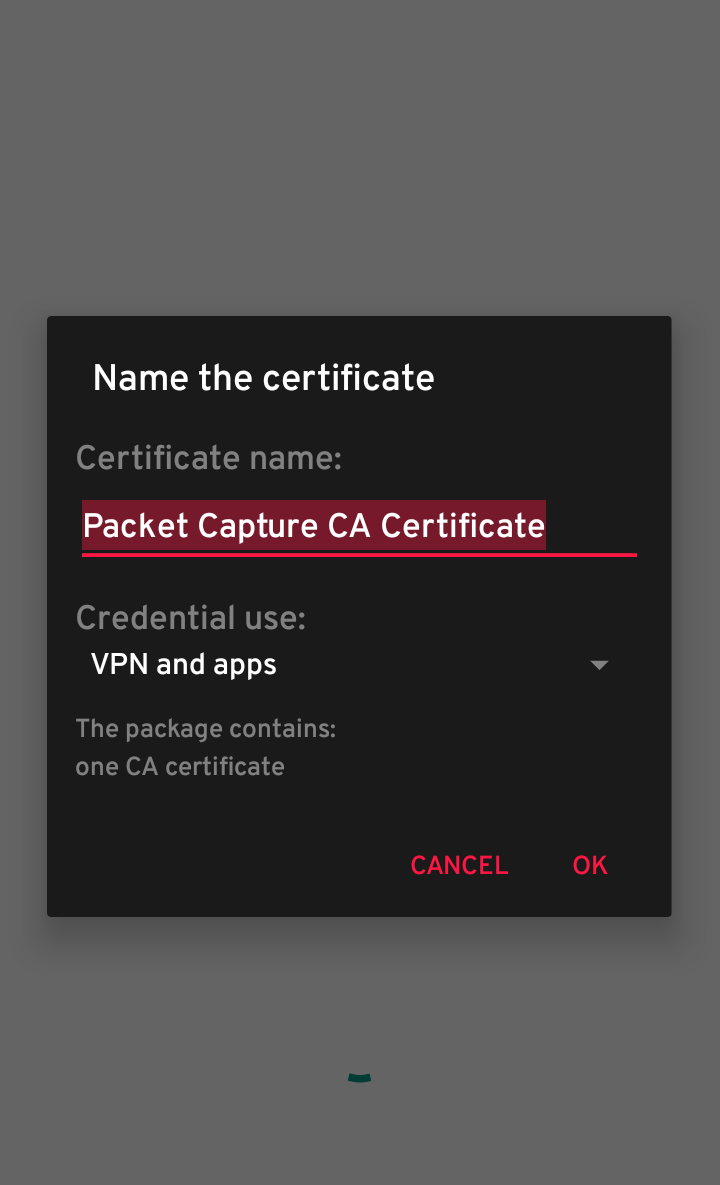

- SSL証明書の有効化を求められたら、より詳細な通信内容を確認したい場合はインストールすることを推奨します

- 端末のロック画面PINやパターンの設定を求められた場合は、指示に従って設定または入力する

- 画面右上の緑色の開始ボタン(右向きの矢印)をタップしてキャプチャを開始する

- VPN接続の許可を求められるので許可する

- キャプチャ中はアプリ一覧が表示されるので、調べたいアプリを選択して送受信内容を確認する

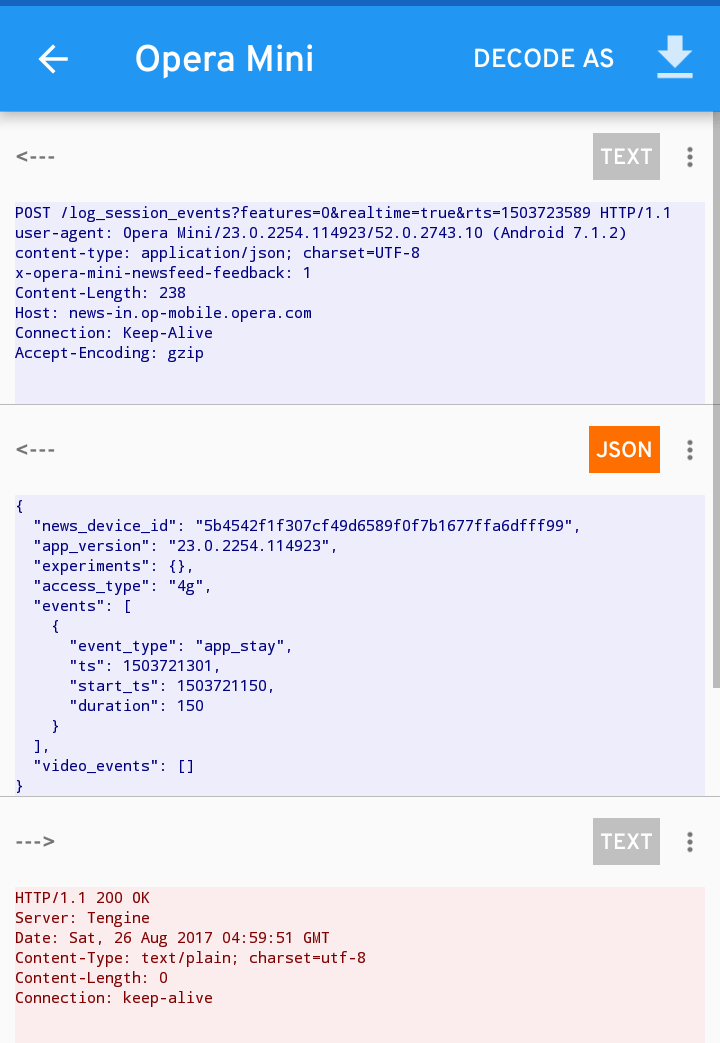

画像:アプリのスクリーンショット

スクリーンショット(操作例)

トラブルシューティング

- アンインストール後もロック画面でPINやパターンが残る場合

- 設定 -> セキュリティ -> 資格情報を消去(証明書を削除)を実行してください

- アプリがTLSピンニングを行っている場合は中間証明書で復号できないことがあります

- キャプチャが開始できない、VPN接続が作れない場合は別のVPNサービスや他のキャプチャアプリを試してください

代替アプローチと比較

他の解析手段と簡潔な比較:

- Wireshark経由でPCに接続

- メリット: 高機能で詳細解析が可能

- デメリット: PCが必要、モバイルの暗号化解除にはプロキシ設定が必要

- mitmproxy / Burp Suite(中間者プロキシ)

- メリット: リクエスト改変や細かな解析が可能

- デメリット: 証明書の導入やデバイス設定が必要、ピンニングがあると難しい

- 端末をroot化してtcpdumpやsysdigを使う

- メリット: 低レベルのデータ取得が可能

- デメリット: セキュリティリスクと保証の喪失

どの方法を選ぶかは目的(簡易検査か詳細調査か)、利用可能な機材、リスク許容度で決めます。

簡易チェックリスト(ユーザー向け)

- 公衆Wi‑Fi利用時に個人情報を送らない

- 不審な権限を要求するアプリはインストールしない

- Packet Capture等で通信先と送信内容を確認する

- キャプチャ結果で平文のパスワードやトークンが見つかったら即対応する(パスワード変更、アプリ削除など)

役割別チェックリスト

- 一般ユーザー

- 不要な権限を持つアプリを削除する

- 公衆ネットワークで重要な操作を避ける

- モバイル管理者

- MDMでの通信監視方針を設計する

- 端末証明書とネットワークフィルタリングを導入する

- 開発者

- TLSの正しい実装と証明書の管理を行う

- TLSピンニングを検討し、テスト手順も整備する

ミニメソドロジー(診断の流れ)

- 目的を明確化する(プライバシー確認、開発デバッグ、インシデント調査など)

- 環境を準備する(Packet Captureインストール、必要な証明書を用意)

- 安全な環境でキャプチャを実行する(機密操作は避ける)

- 送受信データを解析する(URI、ヘッダ、ボディ)

- 不審な通信があれば切断と修復を行う(アプリ削除、パスワード変更等)

- 必要に応じてPCベースの深堀り解析へ移行する

セキュリティとプライバシー上の注意点

- 中間証明書をインストールすると、その端末上の通信が指定された証明書経由で復号可能になります。信頼できないソフトウェアや提供元の不明な証明書は使用しないでください。

- 法令やサービス規約に違反しない範囲で実施すること。第三者の通信を無断で傍受する行為は違法になる場合があります。

- 個人情報を扱う場合は最小限のキャプチャにとどめ、保存期間や保存方法に注意してください。GDPRや各国のプライバシー法の対象になる可能性があるため、業務で行う際は法務と相談してください。

よくある疑問と回答

SSL証明書をインストールすると本当に中身が見えるのか

多くの場合、端末に中間証明書をインストールすることでアプリのHTTPS通信を復号できるようになります。ただしTLSピンニングなどの防御策があると復号できないことがあります。

Packet Capture以外で手軽に試せる方法はあるか

スマートフォンをPCに接続し、プロキシを経由させてPC側でmitmproxyやBurpを使う方法があります。PCの方が解析ツールが豊富なため、詳細解析には有利です。

キャプチャで見つかったらどう対応すべきか

- すぐに当該アプリのネットワークアクセスを遮断する

- 必要ならアプリをアンインストールする

- 露出した資格情報があればパスワードやトークンを無効化する

- 必要に応じて端末の初期化を検討する

心得とメンタルモデル

- すべて見えるわけではない: 暗号化とアプリ側の防御により見えない部分がある

- 目的志向で行う: むやみに全通信を記録するのではなく、目的に応じた最小限の観察を行う

- リスク管理を優先する: 証明書の導入やキャプチャデータの保管は新たなリスクを生む

終わりに:要点のまとめ

Packet Captureのようなアプリを使えば、root不要でAndroid上のアプリ通信を手軽に確認できます。公開Wi‑Fiや不審アプリを使う前に通信先や送信データをチェックする習慣は、個人のセキュリティを高めます。一方でTLSピンニングや強い暗号化があるケースでは内容が見えないこともあるため、より深い解析が必要な場合はPC上でのプロキシ解析やデバイスの適切な権限確認を検討してください。

まとめのチェックリスト:

- Packet Captureをインストールして基本キャプチャを実行する

- SSL証明書を必要に応じてインストールするが、証明書管理に注意する

- 平文で機密情報が流れていれば直ちに対処する

- 法令とプライバシーに留意しながら操作する

ご質問や操作中に発生した問題はコメント欄でお知らせください。可能な範囲でサポートします。