Androidでネットワークデータをキャプチャする方法(URLスニッフィング)

イントロダクション

「Capture Network Data」「URL sniffing」「Packet Capturing」はほぼ同義で、ネットワーク上を流れるデータ(パケット)を観察して何が送受信されているかを確認する行為を指します。スマートフォンからサーバへ送るログイン情報やアプリのAPI呼び出しなどを確認したいときに使います。

定義(1行): パケットキャプチャは、ネットワーク上で送受信されるデータ単位(パケット)を取得して内容を観察する手法です。

なぜネットワークデータをキャプチャするのか?

- プライバシー確認: アプリがどんな個人情報を送信しているかを把握するため。

- セキュリティ診断: 暗号化されていないプレーンテキスト送信や不要な情報送信を検出するため。

- 開発とデバッグ: APIのリクエスト/レスポンスの内容を確認して問題を特定するため。

- 監査とコンプライアンス: 規約や法規に対するデータ送信の適合性を確認するため。

注意: 公衆Wi‑Fiは暗号化や認証が弱く、盗聴のリスクが高いため、機密性の高い操作(オンラインバンキング等)は避けるべきです。

概要: どのように動作するか

スマートフォン上のアプリが外部サーバと通信するとき、パケットは端末のネットワークスタックを通ります。多くのキャプチャ手法はローカルに仮想VPNを構築し、アプリのトラフィックを一旦そこへ通すことで通信内容を傍受・記録します。HTTPS通信を復号するには中間者(MITM)風のSSL/TLS中間証明書をインストールして復号までする必要があります。

重要な注意点: 他人の通信を無断で傍受する行為や、利用規約に反する行為は違法または不適切になる可能性があります。自分が権限を持つ端末/ネットワークのみで実施してください。

主な制限と失敗するケース(いつ使えないか)

- 証明書ピンニング: アプリが厳格にサーバ証明書を検証している場合、MITM中間証明書を挿しても復号できません。

- OSやアプリの追加保護: 一部のアプリはVPNベースのキャプチャを検出して通信を止めます。

- エンドツーエンド暗号化: 通信そのものがアプリレベルで暗号化されている場合、パケットを見ても意味のある平文は得られません。

- 法的/倫理的制約: 他者のデータを許可なく収集・保存することは法律違反やプライバシー侵害になります。

おすすめの手段(Android上での手軽な方法)

最も手軽な方法は、Google Playで入手できる「Packet Capture」アプリを使うことです。root不要で仮想VPNを用いてトラフィックを取得します。以下は、その手順と注意点です。

Packet Capture を使ってネットワークデータを取得する手順

- Google Playストアから「Packet Capture」アプリをダウンロードしてインストールします。

- アプリを起動します。

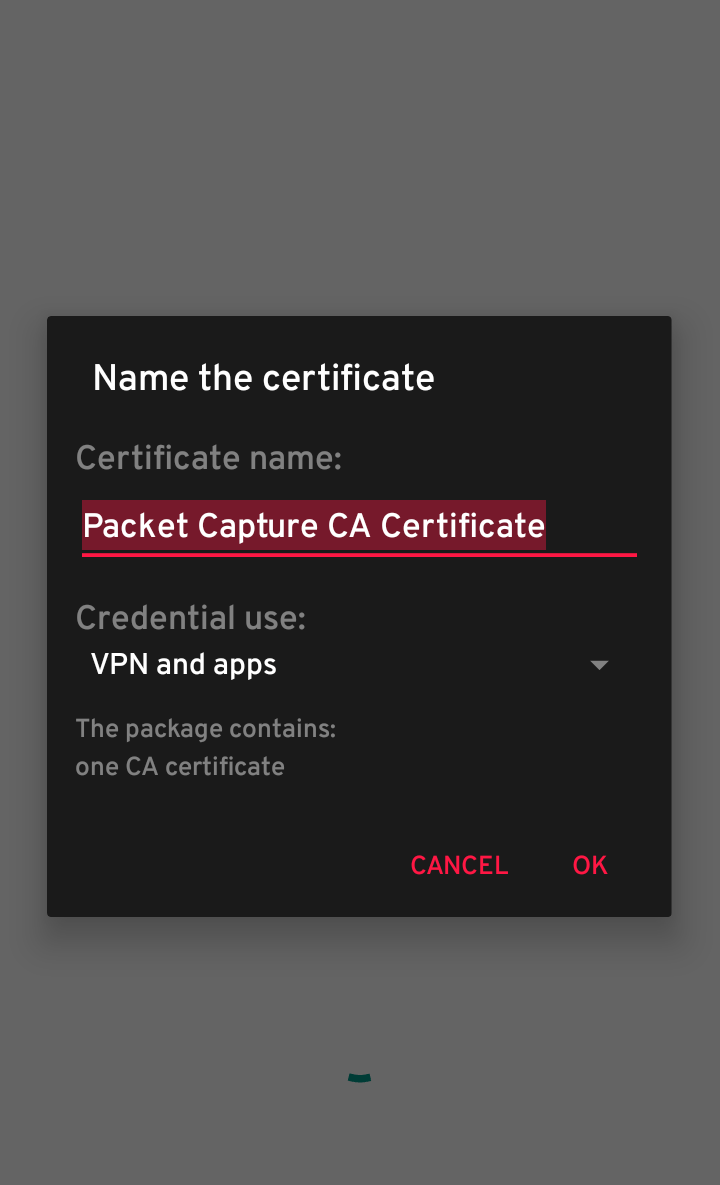

- SSL/TLS復号を行いたい場合は、アプリ内でSSL証明書の有効化を許可します(推奨)。

- 補足: 証明書をインストールするためにロック画面のPIN/パターンが必要です。端末にまだ設定していない場合はこの機会に設定してください。

- 画面右上の緑色の開始ボタン(右向きの矢印)をタップしてキャプチャを開始します。

- VPN接続の許可を求められるので「OK」をタップします。Packet CaptureはローカルVPNを作成してトラフィックを経由させます。

- アプリ一覧が表示されるので、監視したいアプリを選択します。選択したアプリの通信がキャプチャされます。

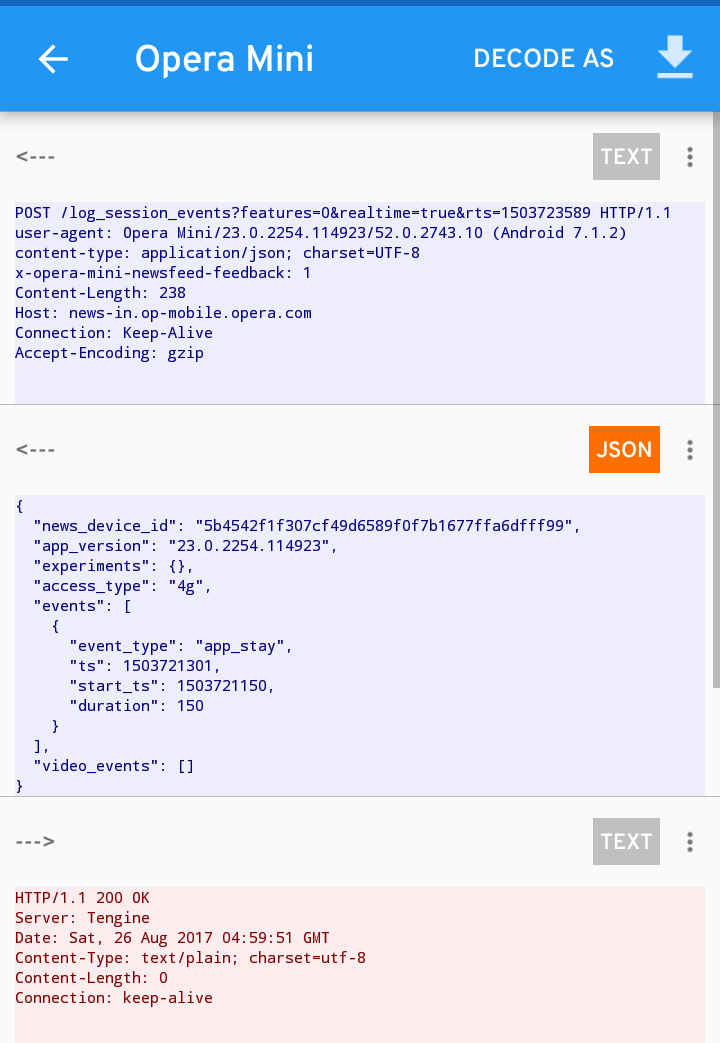

- 必要な操作(ログイン等)を端末上で行い、Packet Captureの画面でリクエスト/レスポンスを確認します。

- 終了時はキャプチャを停止し、インストールした中間証明書を削除するなどの後片付けを行います。

ステップのポイント:

- 証明書をインストールするときは、信頼できるネットワーク下で実施してください。

- キャプチャデータには機密情報が含まれるため、端末内やバックアップでの保管に注意してください。

スクリーンショット

アンインストール後にロック画面のPIN/パターンが残る場合

アプリをアンインストールした後でも端末に証明書や認証情報が残ることがあります。その場合は、設定 > セキュリティ > 資格情報ストレージ(認証情報を消去)などから「すべての資格情報を削除」してください。機種ごとに表記が異なる場合があります。

代替手法と上級者向けアプローチ

- PC経由のキャプチャ(Wireshark): 端末をPCにUSBテザリングまたはWi‑Fi経由で接続し、PC側でWiresharkを使ってキャプチャする方法。高度な解析やフィルタリング、ログ管理に向く。

- mitmproxy / Burp Suite / Fiddler: より細かいHTTPS復号やリクエスト改変、スクリプト処理が必要な場合に有用。ローカルプロキシを立てて端末のプロキシ設定を切り替える。

- エミュレータ利用: Androidエミュレータ上でアプリを動かし、ホスト側でトラフィックを監視する方法。開発者が利用しやすい。

比較のポイント: モバイル上アプリ(手軽) vs PC+ツール(高機能)

証明書ピンニングに対処する場合の注意

証明書ピンニングはセキュリティ機構です。これを回避する行為はアプリの利用規約や法律に反する可能性があります。正当な理由(開発・診断・セキュリティ監査)で実施する場合でも、対象システムの所有者から明確な許可を得てください。

■ 回避のための一般的な手段(教育目的の理解):

- アプリをデバッグビルドに差し替える

- フレームワークやXposedモジュール(rootが必要)を使う

- バイナリを書き換えてピンニングを無効化する

いずれも高度な技術とリスクが伴います。推奨はされません。

実践的なチェックリスト(ユーザー向け)

- アプリをインストールする前にストアの権限を確認する

- 公共Wi‑Fiでは機密操作をしない

- キャプチャ後は中間証明書を削除する

- キャプチャデータに個人情報が含まれる場合は暗号化して保管するか即時削除する

- 法律上・契約上問題がないか確認する

役割別チェックリスト

- 一般ユーザー: 不審な権限を検知したら代替アプリを探す、公共Wi‑Fiでの重要操作を避ける。

- 開発者/テスター: ステージング環境でPacket Captureやmitmproxyを使い、APIの通信内容とエラーハンドリングを検証する。

- セキュリティチーム: 監査対象のアプリで暗号化と不要なデータ送信がないか確認し、発見時にパッチを要求する。

ミニメソドロジー: 安全にキャプチャするための手順(3段階)

- 準備: 監視対象の許可を確認、端末にロック画面を設定、重要データのバックアップ。

- 実行: 仮想VPNを使ったキャプチャを開始し、必要最小限の操作を行う。

- 後処理: キャプチャ停止、中間証明書の削除、ログの安全な処理。

決定フローチャート(導入判断)

flowchart TD

A[ネットワークをキャプチャする必要があるか?] -->|機能検証/開発| B[許可あり?]

A -->|単なる興味| C[自分の端末で実行する]

B -->|はい| D[Packet Captureで実行]

B -->|いいえ| E[許可取得を優先]

D --> F{通信はHTTPSか?}

F -->|はい| G{証明書ピンニングはあるか?}

G -->|ある| H[ピンニング除去は権限があるか?]

H -->|はい| I[上級手法を検討]

H -->|いいえ| J[解析不可、ログ記録のみ]

G -->|ない| K[SSL復号を試行]

F -->|いいえ| L[平文を解析]受け入れ基準(検証完了の目安)

- 期待するアプリのリクエスト・レスポンスがキャプチャされている

- 機密情報が不必要に送信されていないことを確認できた

- 解析後に端末を元の状態(証明書削除・VPN停止)に戻した

プライバシーと取り扱いに関する短い注意(GDPR等)

キャプチャしたデータには個人情報が含まれることがあります。職務で実施する場合は法令遵守、データ最小化、アクセス制御、保存期間の定義などの組織的措置を講じてください。個人利用でも第三者の情報を含むログは削除してください。

トラブルシューティング

- キャプチャページが空: 対象アプリがVPN経由通信を許可していないか、OSの制限が働いている可能性があります。別のキャプチャ手法(PC経由)を検討してください。

- HTTPSの中身が見えない: SSL証明書を正しくインストールしているか確認。ピンニングがある場合は復号不可。

- アプリがクラッシュする: キャプチャ中にアプリが通信の改変を検知している可能性があります。ログを控えて再現手順を記録してください。

結論と次のステップ

Android端末でのネットワークデータのキャプチャは、適切なツールと手順を踏めばroot不要で実行できます。Packet Captureは手軽で初心者にも扱いやすく、開発者や一般ユーザーが通信内容を確認する場面で有用です。ただし、証明書ピンニングや高度な暗号化があるケース、法的・倫理的制約には注意してください。

重要: 実行前に必ず権限と法的側面を確認し、取得したログは慎重に取り扱ってください。

まとめ:

- 手軽に始めるならPacket Capture

- 高度な解析はPC+Wireshark/mitmproxyが有利

- 法律・プライバシーを順守することが最優先

ご質問やトラブルがあればコメントで状況(端末機種・OSバージョン・使用アプリ名)を教えてください。可能な範囲でサポートします。