Androidでネットワークデータをキャプチャする方法:URLスニッフィングとパケットキャプチャ

要点まとめ

このガイドでは、Android端末でルート化なしにネットワークデータ(URLスニッフィング/パケットキャプチャ)を取得する手順と注意点を丁寧に説明します。Packet Captureアプリを中心に、代替手法、制約、セキュリティとプライバシー上の考慮点、現場で使えるチェックリストとトラブルシューティングを含みます。

重要 技術的な操作により個人情報が見える化されます。必ず自分が管理する端末か、明示的な許可がある環境で実行してください。

概要と定義

ネットワークデータのキャプチャとは何か

- 定義 ネットワーク上を流れるデータパケットを取得して解析する作業です。1行で定義すると、通信の送受信内容を観察してどのデータがやり取りされているかを確認する手法です。

- 用語 URLスニッフィング、パケットキャプチャ、ネットワークキャプチャは同義で使われることが多いです。

なぜこれを行うのか

- セキュリティ確認 アプリやブラウザが機密情報を平文で送信していないかを検証します。

- プライバシー監査 どのサーバにどんな情報が送られているかを把握できます。

- デバッグ APIの送受信や認証のやり取り、ヘッダやクエリパラメータの確認に有効です。

Androidでルート不要にキャプチャできる仕組みの概略

- 多くのAndroid向けキャプチャアプリはローカルVPNインターフェイスを作成します。端末内で疑似的にVPNを起動し、全トラフィックをローカルで受け取って解析します。

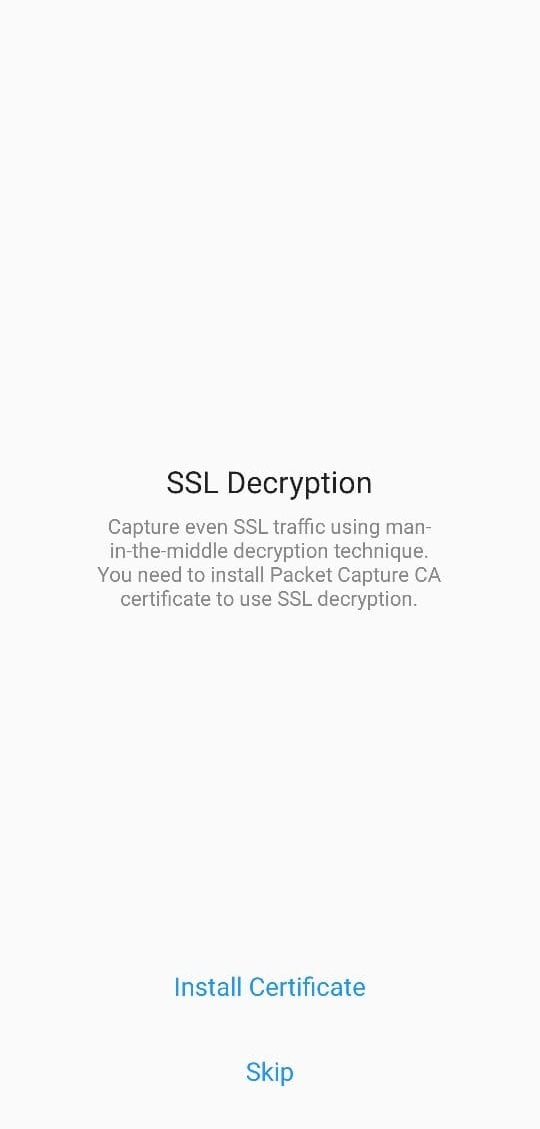

- HTTPSは通常暗号化されますが、ユーザーがローカルに信頼済みのSSL証明書をインストールすることで中間者的に復号して内容を表示できる場合があります。

- ただしアプリ側でSSLピンニングが有効な場合、証明書を差し替える方式は失敗します。

使用するツールの紹介と選定理由

- 推奨ツール 本記事はPacket Capture(Google Playで配布されているアプリ)を例として手順を示します。理由はルート不要、UIがシンプル、証明書インストールをサポートしているためです。

- 代替ツール PCと組み合わせる方法(Wireshark+adb経由)、Android上の他アプリ(PCAPdroid、tPacketCapture、HttpCanary等)もあります。用途によって使い分けてください。

手順:Packet Captureでのネットワークキャプチャ

事前準備

- 端末バックアップ キャプチャ作業前に重要なデータはバックアップしてください。

- ネットワーク確認 キャプチャ対象のアプリがどのネットワークに接続しているか(Wi‑Fi、モバイル)を把握してください。

インストールと初回設定

- ステップ1 Google PlayからPacket Captureをダウンロードしてインストールします。

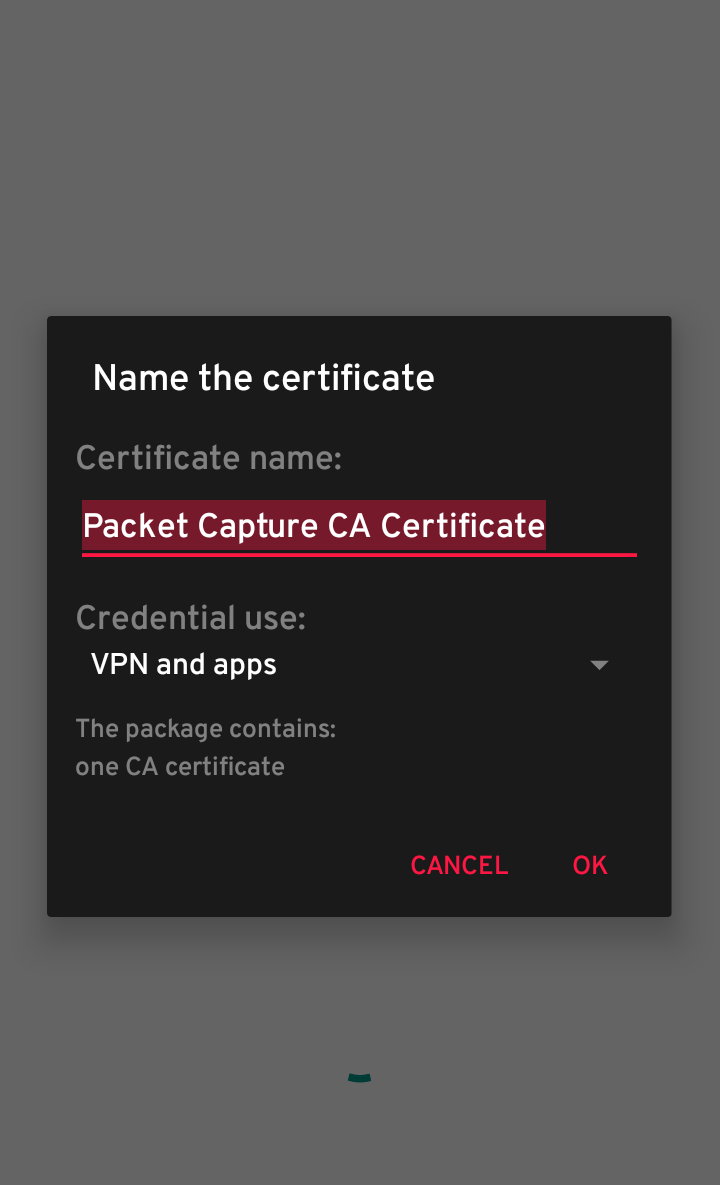

- ステップ2 アプリを起動すると、SSL証明書の有効化を求められます。必須ではありませんが、HTTPSの詳細を確認したい場合は有効化を推奨します。

- ステップ3 端末の画面ロックPINまたはパターンが求められます。これは証明書インストールのためのセキュリティ措置です。設定していない場合はここで設定してください。

キャプチャの開始

- 画面右上の再生ボタン(緑の矢印)をタップしてキャプチャを開始します。

- ローカルVPN接続の許可を求められるので「OK」をタップします。

- キャプチャが開始されると、アプリ一覧やパケット一覧が表示されます。

- 任意のアプリを選択すると、そのアプリが送受信したリクエストとレスポンスの一覧が見られます。

キャプチャ終了とクリーンアップ

- キャプチャを停止するにはアプリ内の停止ボタンを押します。

- SSL証明書を削除する場合は、端末の設定 > セキュリティ > 証明書(または資格情報)を開いてすべての資格情報を消去してください。

- アプリをアンインストールしても画面ロックや証明書が残ることがあります。残る場合は上記の手順で証明書を削除してください。

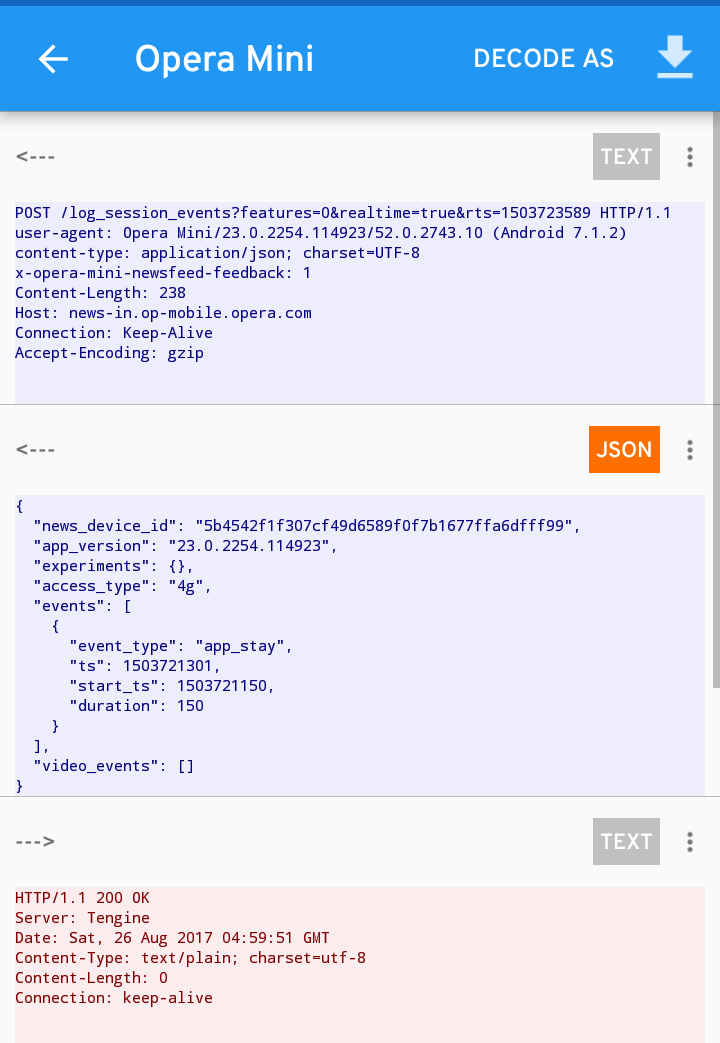

スクリーンショット

注意点と限界(いつ失敗するか)

- SSLピンニング アプリがSSLピンニングを行っていると、ローカル証明書を差し替えても通信内容は復号できません。

- 端末権限 一部の低レベルデータやシステムアプリの内部通信は取得できない場合があります。

- 業務情報の取扱い 他人や組織の通信を無断で解析することは法的問題やプライバシー侵害になります。必ず許可を得てから実施してください。

代替アプローチと使い分けガイド

- PC側でのキャプチャ(Wireshark) 端末とPCを同一ネットワークに接続し、PC側で監視する方法。詳細解析や大量データの処理に向く。

- エミュレータ+プロキシ AndroidエミュレータをPCで起動し、FiddlerやBurp Suiteなどのプロキシで解析する。開発者向けに便利。

- ルート取得 ルート化した端末ではtcpdumpやlibpcapを直接使えるが、セキュリティリスクと保証喪失の可能性があるため慎重に判断する。

どれを選ぶかの目安

- 手元のスマホだけで手軽に確認したい Packet CaptureやPCAPdroid

- 大量のトレースや複雑な解析 WiresharkやBurp Suiteを併用

- SSLピンニングされたアプリを解析したい エミュレータとフレームワークを組み合わせて解析

セキュリティ強化とハードニングのヒント

- 公衆Wi‑Fiでは重要なサービスを使わない 公共の無線LANは盗聴リスクが高いので避けるべきです。

- アプリ権限を最小化 不要な権限を求めるアプリは避けるか、代替アプリを探してください。

- SSL/TLSの設定確認 自社サービスを運用する場合、TLSの適切な設定と証明書の管理、HSTSの導入を検討してください。

プライバシーと法的考慮点

- 個人データの取り扱い 通信に個人情報が含まれる場合はGDPRや各国の個人情報保護法の対象となることがあります。ユーザーの同意と必要最小限のデータ保管を守ってください。

- 許可の重要性 他人や第三者の通信を解析する場合、明示的な許可や契約が必要です。会社の端末であれば社内ポリシーに従ってください。

現場で使えるチェックリスト

エンドユーザー向け

- 端末のバックアップを取ったか

- 公共Wi‑Fiで作業していないか

- キャプチャ後に証明書を削除できるか

セキュリティテスター向け

- 許可を得ているか(書面推奨)

- SSLピンニングの有無を確認したか

- キャプチャの保存先と扱いを設計しているか

開発者向け

- APIのレスポンスに機密情報が含まれていないか

- 認証情報は暗号化・トークン化されているか

- エラーメッセージで不要な情報を露出していないか

トラブルシューティング

問題 キャプチャが始まらない

- 対策 VPN許可を与えたか確認。別のVPNアプリが干渉している場合は一時停止またはアンインストールしてから再試行。

問題 HTTPSが平文で見えない

- 対策 SSL証明書をインストールしたか確認。アプリがSSLピンニングを行っている場合は詳細が見えないことがある。

問題 証明書削除後も画面ロックが求められる

- 対策 設定 > セキュリティ > 証明書の資格情報を消去する。場合によっては端末の再起動が必要。

運用プレイブック(簡易SOP)

- 目的の明確化 何を調べるかを1行で定義する。

- 同意の取得 必要な権限や許可を文書化する。

- バックアップ 端末をバックアップする。

- キャプチャ Packet Captureで必要なトラフィックを取得する。

- 解析 パケットのヘッダとボディを確認する。

- クリーンアップ 証明書の削除、アプリの終了、ログの適切な保存/破棄。

テストケース例と期待結果

- テスト1 通常ログイン時のリクエストをキャプチャする

- 期待結果 ユーザー名はトークン化されている、パスワードは平文で送信されない

- テスト2 決済画面遷移のリクエストを観察する

- 期待結果 決済情報は外部に送信されない、または安全にトークン化されている

役割別チェックリスト(要点)

エンドユーザー

- 不審な権限を求めるアプリをインストールしない

- 公衆Wi‑Fiでは個人情報の送信を控える

セキュリティ担当

- 定期的にアプリ通信の監査を行う

- 重要サービスに対しては多層防御を設計する

開発チーム

- TLS設定を適正に管理する

- サーバ側で入力検証と不要情報の排除を行う

まとめ

- Packet Captureのようなアプリを用いれば、Android端末でルート不要にネットワークデータを確認できます。

- ただしSSLピンニングや法的・プライバシー上の制約に注意が必要です。

- 代替方法としてPCベースの解析やエミュレータとプロキシの組合せも有効です。

- 実施前に目的と許可を明確にし、作業後は証明書やログを適切に処理してください。

ご質問や具体的なトラブルがあれば、使用している端末の機種名やPacket Captureで表示されるエラー内容を教えてください。可能な範囲で手順や回避策を案内します。

著者

編集