Schutz vor BYOVD-Angriffen: rwdrv.sys und hlpdrv.sys

Definition in einer Zeile: BYOVD steht für “Bring Your Own Vulnerable Driver” — ein Angriff, bei dem ein legitimer, verwundbarer Kernel‑Treiber zum Eskalieren von Rechten und zur Ausführung bösartiger Komponenten benutzt wird.

Wie der BYOVD-Angriff Microsoft Defender umgeht

Bei dem hier beschriebenen Angriff nutzen Angreifer den legitimen Treiber rwdrv.sys, um Kernel‑Rechte zu erlangen. Anschließend installieren sie den bösartigen Treiber hlpdrv.sys, der Registry‑Werte verändert, um Microsoft Defender‑Schutzmechanismen auszuschalten. Sobald die Schutzmechanismen deaktiviert sind, kann Ransomware wie Akira installiert oder andere bösartige Tools ausgeführt werden.

Kurzbeschreibung des Ablaufs:

- Angreifer erlangen Zugriff auf einen PC (Netzwerkkompromittierung, Remote Access Trojaner).

- Sie installieren (oder nutzen) den bereits vorhandenen signierten Treiber rwdrv.sys.

- Über rwdrv.sys eskalieren sie auf Kernel‑Ebene und laden hlpdrv.sys.

- hlpdrv.sys verändert Registry‑Einstellungen, die Microsoft Defender deaktivieren.

- Mit deaktiviertem Schutz installieren die Angreifer Ransomware oder weitere Malware.

Wichtig: rwdrv.sys wird häufig von Optimierungs‑ oder Hardware‑Tools wie Throttlestop oder Fan‑Control‑Programmen installiert. Wenn dieser Treiber vorhanden ist, erleichtert er Angreifern die Arbeit — sie müssen keinen eigenen Kernel‑Treiber signieren oder installieren.

Sofortmaßnahmen (Kurzcheck)

- Prüfen, ob rwdrv.sys vorhanden ist.

- Falls nicht benötigt: betroffene Utility deinstallieren und Treiber entfernen.

- Windows‑Sicherheitsfunktionen aktivieren: Controlled Folder Access, Core Isolation und Memory Integrity.

- Für den Alltag ein Standardkonto statt Adminkonto verwenden.

- Erwägen Sie eine Drittanbieter‑Antivirenlösung mit Echtzeitschutz.

Prüfen, ob rwdrv.sys installiert ist

- Öffnen Sie die Eingabeaufforderung als Administrator: Suchen Sie nach cmd, Rechtsklick → Als Administrator ausführen.

- Führen Sie folgenden Befehl aus, um nach rwdrv.sys zu suchen:

where /r C:\ rwdrv.sysHinweis: Der Befehl durchsucht Laufwerk C: rekursiv nach der Datei. Notieren Sie gefundene Pfade.

Alternative Prüfungen:

- Treiberliste anzeigen: Öffnen Sie PowerShell als Administrator und führen Sie

Get-WmiObject Win32_SystemDriver | Where-Object {$_.Name -like "*rwdrv*"}aus. - Ergebnis in Ereignisanzeige prüfen: Suchen Sie nach ungewöhnlichen Treiberinstallationen oder Service‑Starts.

Treiber sicher entfernen (Schritt-für-Schritt)

Wichtig: Manipulationen am Kernel und an Treibern können das System instabil machen. Sichern Sie vor Änderungen wichtige Daten und erstellen Sie, wenn möglich, einen Systemwiederherstellungspunkt oder ein Backup.

- Identifizieren Sie das Treiberpaket (pnputil):

pnputil /enum-driversSuchen Sie in der Ausgabe nach Einträgen, die rwdrv oder das installierende Programm erwähnen (z. B. Throttlestop).

- Deinstallieren Sie das Treiberpaket (falls vorhanden):

pnputil /delete-driver oemXX.inf /uninstall /forceErsetzen Sie oemXX.inf durch den korrekten Eintrag aus der pnputil-Ausgabe.

- Falls ein Dienst aktiv ist: stoppen und löschen

sc stop

sc delete Prüfen Sie anschließend erneut mit where /r C:\ rwdrv.sys und mit einem Neustart, ob die Datei und der Dienst entfernt wurden.

- Entfernen verbliebener Dateien manuell: Löschen Sie die Treiberdatei aus C:\Windows\System32\drivers\ falls noch vorhanden (nur nach Stop/Uninstall).

Wichtig: Wenn Memory Integrity (Core Isolation) aktiv werden soll, müssen unsignierte oder inkompatible Treiber vorab entfernt werden. Windows zeigt hierzu eine Liste inkompatibler Treiber in den Core Isolation Details an.

Windows‑Sicherheitsfunktionen aktivieren

Öffnen Sie die Windows‑Sicherheitsapp (Suche: Sicherheitscenter/Windows‑Sicherheit) und aktivieren Sie folgende Schutzmaßnahmen:

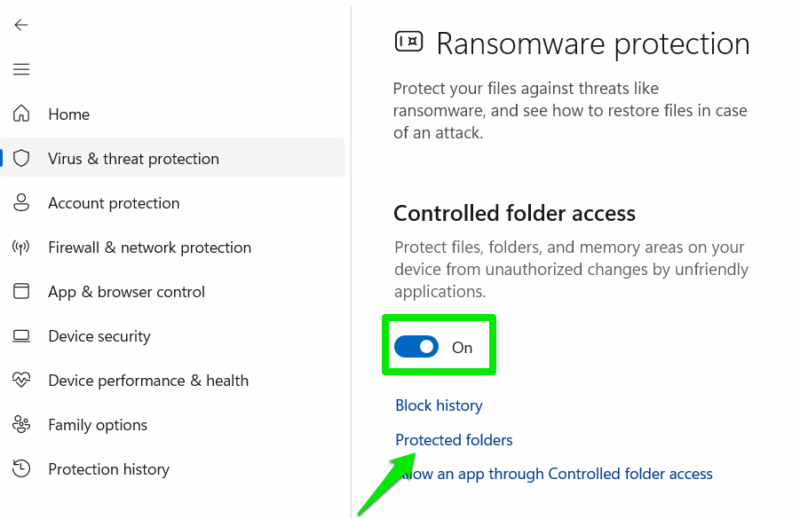

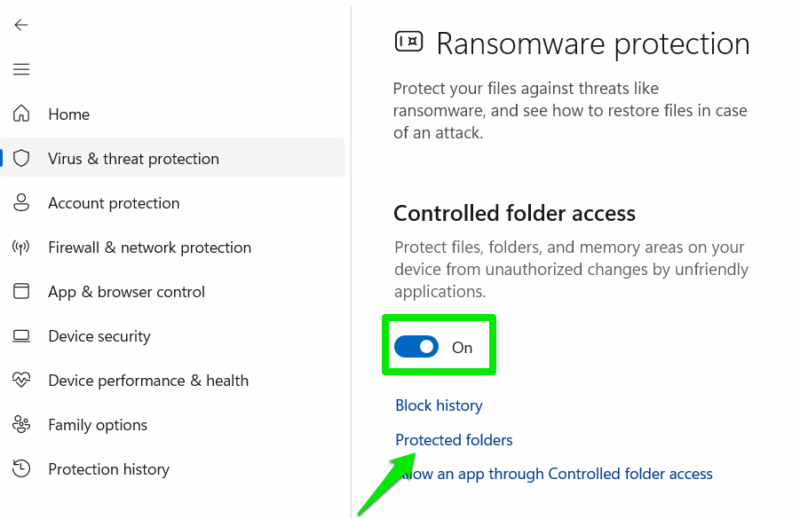

- Controlled Folder Access (Geschützte Ordner): Ransomware‑Resilienz für wichtige Ordner. Pfad: Viren‑ & Bedrohungsschutz → Einstellungen verwalten → Controlled folder access aktivieren. Fügen Sie geschützte Ordner hinzu.

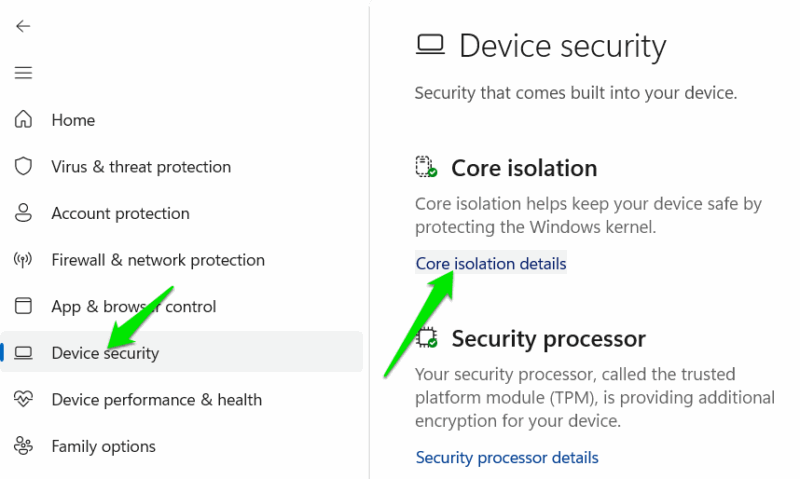

- Core Isolation und Memory Integrity: Verhindern das Laden verwundbarer Kernel‑Treiber und erschweren Kernelcodeausführung. Pfad: Gerätesicherheit → Core isolation details. Aktivieren Sie Memory Integrity, wenn kompatible Treiber installiert sind.

Tipp: Memory Integrity kann inkompatible Treiber anzeigen. Entfernen Sie diese Treiber oder besorgen Sie aktualisierte, signierte Versionen vom Hersteller, bevor Sie Memory Integrity aktivieren.

Kernel-Level-Dienstprogramme deinstallieren, wenn nicht nötig

Viele Utilities, die auf Kernel‑Ebene arbeiten (z. B. Throttlestop, RWEverything), installieren rwdrv.sys oder ähnliche Komponenten. Entfernen Sie solche Tools, wenn sie nicht zwingend benötigt werden.

So gehen Sie vor:

- Identifizieren Sie verdächtige Tools über Systemsteuerung → Programme oder über Einstellungen → Apps.

- Deinstallieren Sie das Programm wie üblich.

- Prüfen Sie anschließend, ob Treiberreste vorhanden sind (siehe oben). Entfernen Sie diese manuell oder über pnputil.

Standardkonto für den Alltag verwenden

Verwenden Sie ein Standardbenutzerkonto statt eines Administratorkontos für tägliche Aufgaben. Die BYOVD‑Angriffe benötigen häufig lokale Administratorrechte, um Treiber zu installieren oder Registry‑Einstellungen zu ändern.

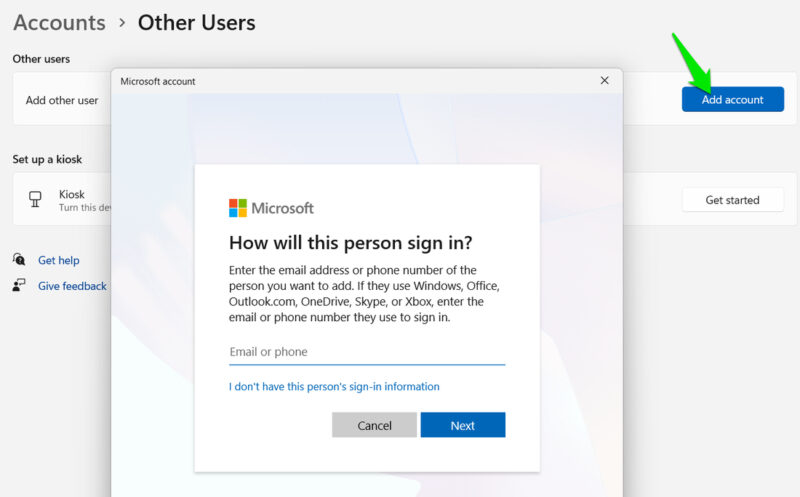

So erstellen Sie ein Standardkonto:

- Einstellungen → Konten → Familie & andere Benutzer → Konto hinzufügen. Erstellen Sie ein lokales Konto und setzen Sie den Kontotyp auf Standard.

Vorteil: Versuche zur Installation von Kernelkomponenten lösen eine UAC‑Abfrage aus, die Sie bemerken können.

Drittanbieter‑Antivirenlösung erwägen

Die hier beschriebene Attacke richtet sich gezielt gegen Microsoft Defender. Drittanbieter‑Antivirenprodukte verwenden andere Mechanismen zum Schutz und können nicht unbedingt mit denselben Registry‑Änderungen ausgeschaltet werden. Installieren Sie eine weit verbreitete AV‑Lösung mit Echtzeitschutz, falls Ihre Umgebung dies erlaubt.

Hinweis: Wählen Sie eine vertrauenswürdige Lösung und stellen Sie sicher, dass sie mit Windows 11 und Core Isolation kompatibel ist.

Mini-Methodik: Prävention und Reaktion (Playbook)

Prävention (täglich/wöchentlich):

- System‑Scans mit Defender und ggf. Zweitmeinung (On‑Demand‑Scanner).

- Überwachen von Nutzerkonten und Beschränken von Adminrechten.

- Regelmäßige Inventur installierter Kernel‑Treiber und Utilities.

- Core Isolation / Memory Integrity aktivieren, sofern kompatibel.

Erkennung:

- Alerts für unerwartete Treiberinstallationen.

- SIEM‑Korrelationsregeln: neue services.exe/driver loads + Registry‑Änderungen an Defender‑Keys.

Reaktion:

- Isolieren des betroffenen Hosts vom Netzwerk.

- Vollständiges Image/Backup sichern.

- Treiber entfernen (pnputil/sc), Controlled Folder Access aktivieren.

- Forensische Erfassung: Treiberpfade, Registry‑Änderungen, Prozesse, Netzwerkverbindungen.

Wiederherstellung:

- Geprüfte Backups wiederherstellen.

- Passwörter ändern, kompromittierte Konten deaktivieren.

- Post‑Incident Review und Patch/Policy‑Anpassungen.

Entscheidungsbaum

flowchart TD

A[Hat das System rwdrv.sys?] -->|Nein| B[System überwachen und Core Isolation aktivieren]

A -->|Ja| C[Ist rwdrv.sys durch nötige Anwendung installiert?]

C -->|Ja| D[Anwendung prüfen: Update vom Hersteller einspielen oder alternative Software]

C -->|Nein| E[Anwendung deinstallieren und Treiber entfernen]

D --> F{Kompatible Treiber für Memory Integrity?}

F -->|Ja| G[Memory Integrity aktivieren]

F -->|Nein| H[Treiber vom Hersteller anfordern; temporär Standardkonto verwenden]

E --> I[Neustart und erneute Prüfung]Rollenspezifische Checkliste

Endbenutzer:

- Verwende kein Adminkonto für normale Aufgaben.

- Melde ungewöhnliche UAC‑Abfragen oder neue Programme.

- Halte Backups aktuell.

Systemadministrator:

- Inventar aller Kernel‑Treiber führen.

- Policies für Softwareinstallation durchsetzen.

- Core Isolation und Memory Integrity testen und aktivieren.

Incident Responder:

- Host isolieren und forensische Beweise sichern.

- Treiberinstallation und Registry‑Änderungen dokumentieren.

- Löschung/Remediation und Wiederherstellung planen.

Kriterien für die Überprüfung

- rwdrv.sys ist nicht mehr auf dem System auffindbar.

- Keine verdächtigen Dienste oder Treiberstarts in der Ereignisanzeige.

- Defender‑Schutzstufen sind wieder auf den Standardwerten oder höher.

- Controlled Folder Access ist aktiviert und schützt kritische Ordner.

- Memory Integrity ist aktiv (sofern kompatibel).

Glossar (eine Zeile pro Begriff)

- BYOVD: Attacke, die einen legitimen, verwundbaren Treiber nutzt.

- rwdrv.sys: Legitimer Treiber, oft von Optimierungs‑Tools verwendet und missbraucht.

- hlpdrv.sys: In diesem Szenario bösartiger Treiber, der Defender abschaltet.

- Core Isolation / Memory Integrity: Windows‑Funktionen zum Schutz des Kernels.

- Controlled Folder Access: Ransomware‑Schutz für wichtige Ordner.

Wann diese Maßnahmen nicht ausreichen / Grenzen

- Wenn ein Angreifer bereits persistente Administrator‑ und Domain‑Rechte besitzt, reicht das Entfernen eines einzelnen Treibers möglicherweise nicht aus. In solchen Fällen sind vollständige Incident‑Response‑Maßnahmen und mögliche Systemwiederherstellungen erforderlich.

- Alte, nicht gepatchte Systeme und nicht verwaltete Geräte bleiben anfällig.

Wichtig: Diese Anleitung reduziert das Risiko deutlich, ersetzt aber kein umfassendes Sicherheitskonzept mit Netzwerksegmentierung, EDR, SIEM und Backup‑Strategie.

Zusammenfassung

- BYOVD‑Angriffe missbrauchen legitime, signierte Treiber wie rwdrv.sys, um Kernelzugriff zu erhalten und Defender auszuschalten.

- Prüfen Sie Systeme auf rwdrv.sys, entfernen Sie nicht benötigte Kernel‑Utilities und aktivieren Sie Windows‑Sicherheitsfunktionen (Controlled Folder Access, Core Isolation, Memory Integrity).

- Verwenden Sie Standardkonten im Alltag und halten Sie ein Incident‑Playbook bereit.

- Bei Verdacht: Host isolieren, forensisch sichern und professionell reagieren.

Wichtig: Bleiben Sie wachsam. Entfernen Sie verwundbare Treiber zeitnah und halten Sie Software und Treiber aktuell.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben