SoftHSM installieren und konfigurieren: Anleitung, Sicherheit und Best Practices

SoftHSM ist eine softwarebasierte Implementierung eines PKCS#11-kompatiblen kryptografischen Tokens. Diese Anleitung zeigt Installation, Initialisierung, Backup, Integration mit OpenSC sowie praktische Sicherheits‑, Migrations‑ und Betriebsrichtlinien für den Einsatz unter Ubuntu.

Einleitung

Hardware- oder Software‑Token sowie Hardware Security Modules (HSM) werden verwendet, um kryptografische Schlüssel (öffentliche und private) und Zertifikate sicher zu speichern. Beispiele für Hardware‑HSMs sind NitroKey oder Smartcard‑HSM. Als Software‑Alternative existiert SoftHSM (v2), das ursprünglich im Rahmen des OpenDNSSEC‑Projekts entwickelt wurde.

Kurz gesagt: SoftHSM ist eine Implementierung eines kryptografischen Speichers, der über eine PKCS#11‑Schnittstelle zugänglich ist. PKCS#11 ist ein Industriestandard zur Kommunikation mit HSMs und Smartcards. HSM‑Geräte erzeugen kryptografische Schlüssel und führen Signaturen/Verschlüsselung durch, ohne private Schlüssel preiszugeben.

Begriff in einer Zeile

PKCS#11 — eine standardisierte API zur Verwaltung von Crypto‑Tokengenerierung, -speicherung und -operationen.

Wozu SoftHSM? OpenDNSSEC konnte nicht für alle Benutzer Hardware‑Token bereitstellen. Deshalb entstand SoftHSM als softwarebasiertes, generisches kryptografisches Gerät mit PKCS#11‑Schnittstelle. Es erfüllt die Anforderungen von OpenDNSSEC und kann mit anderen kryptografischen Produkten zusammenarbeiten.

Übersicht: Wann SoftHSM verwenden — und wann nicht

Wozu geeignet

- Entwicklung, Test und CI/CD für PKCS#11‑abhängige Anwendungen

- Kleine Produktionsumgebungen ohne dediziertes HSM

- Migrationstests von SoftHSM v1 nach v2

Wozu nicht geeignet

- Hohe Compliance‑ oder Zertifizierungsanforderungen (FIPS, Common Criteria) ohne ergänzendes Hardware‑HSM

- Szenarien, die physische Schlüsselisolation erfordern (z. B. sichere Schlüsseltresore)

Important: SoftHSM bietet Komfort, aber keine physische Manipulationssicherheit einer zertifizierten Hardware.

Abhängigkeiten

SoftHSM kann mit den kryptografischen Bibliotheken Botan oder OpenSSL gebaut werden. Wenn Sie Botan verwenden, stellen Sie sicher, dass Botan mit GNU MP (–with-gnump) kompiliert wurde; das verbessert die Performance bei PubKey‑Operationen.

Wichtige Pakete (Beispiele)

- build‑tools (gcc, make, pkg‑config)

- OpenSSL oder Botan (entwicklerheaders)

- SQLite3 (wenn objectstore mit DB gewünscht)

- p11‑kit (optional für Integration)

Installation

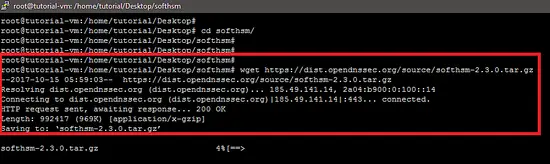

SoftHSM steht auf der OpenDNSSEC‑Website zur Verfügung. Laden Sie die Quelle herunter (Beispiel):

wget https://dist.opendnssec.org/source/softhsm-2.3.0.tar.gz

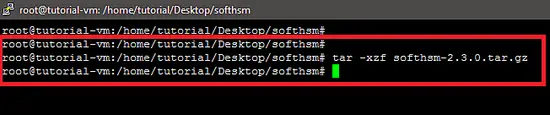

Paket entpacken:

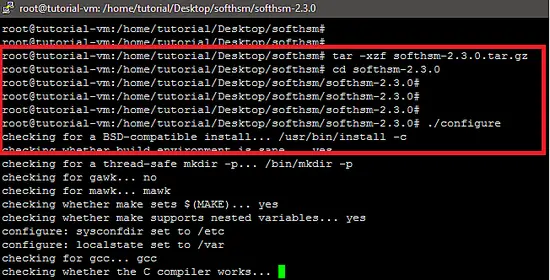

Nach dem Entpacken prüfen Sie die Abhängigkeiten mit dem configure‑Script:

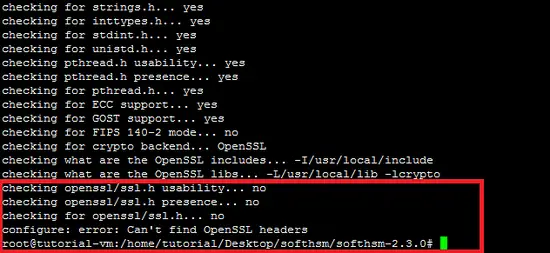

./configure

Wenn Header fehlen (z. B. OpenSSL‑Header), schlägt configure fehl:

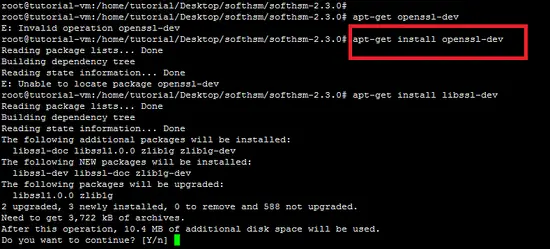

Installieren Sie fehlende Entwicklungs‑Pakete (Beispiel‑Befehl, Distributionabhängig):

apt-get install openssl-dev

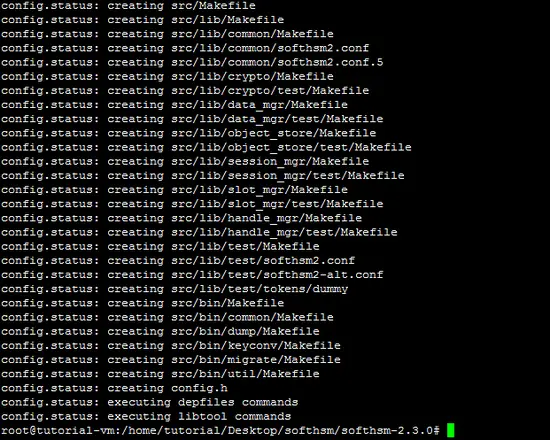

Nach der Installation sollten die benötigten Pakete erkannt werden:

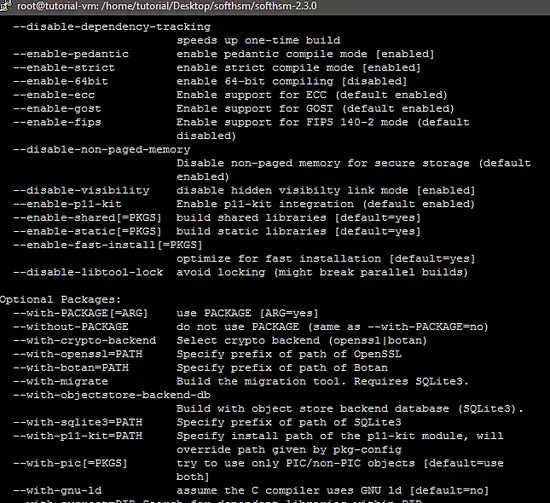

Alle configure‑Optionen anzeigen:

./configure --help Beispieloptionen (Kurzform):

--disable-ecc Disable support for ECC (default enabled)

--disable-gost Disable support for GOST (default enabled)

--with-crypto-backend Select crypto backend (openssl|botan)

--with-openssl=PATH Specify prefix of path of OpenSSL

--with-botan=PATH Specify prefix of path of Botan

--with-migrate Build the migration tool. Requires SQLite3

--with-objectstore-backend-db Build with database object store (SQLite3)

--disable-p11-kit Disable p11-kit integration (default enabled)Build starten:

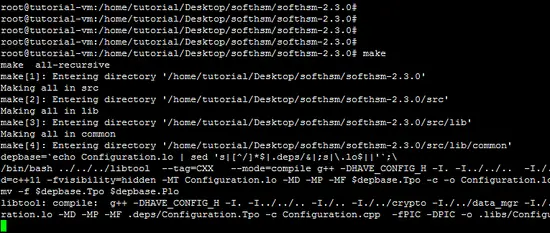

make

Installation:

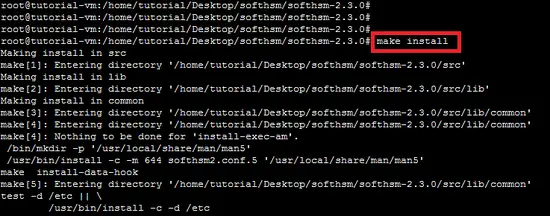

make install

Wichtig: Prüfen Sie, wohin Bibliotheken installiert werden (/usr/local/lib/softhsm/…), damit PKCS#11‑Clients die richtige .so finden.

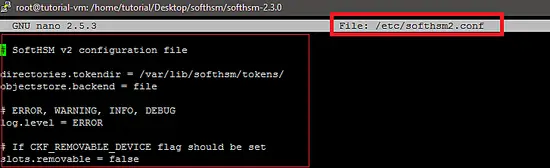

Konfigurationsdatei

Standardpfad der Konfigurationsdatei ist /etc/softhsm2.conf. Sie können einen anderen Pfad setzen, indem Sie die Umgebungsvariable SOFTHSM2_CONF exportieren:

export SOFTHSM2_CONF=Path_of_SoftHSM_Conf_fileDefault‑Inhalt und Pfadangaben sehen typischerweise so aus:

Wichtige Parameter in softhsm2.conf

- objectstore dir — Speicherort der Token‑Dateien

- log level — Logging‑Detailstufe

- backend optionen — Auswahl zwischen sqlite und file‑basierter Objektablage

Hinweis: Sichern Sie die Konfigurationsdatei in Ihrem Konfigurations‑Management (Ansible, Puppet etc.).

Token initialisieren

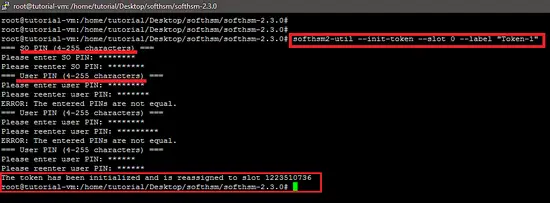

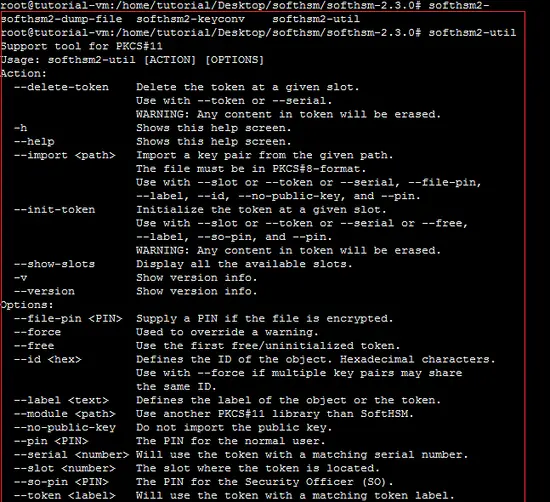

Der erste Schritt ist die Initialisierung eines Soft‑Tokens. Verwenden Sie das CLI‑Tool softhsm2-util oder den PKCS#11‑Client.

softhsm2-util --init-token --slot 0 --label "Token-1"

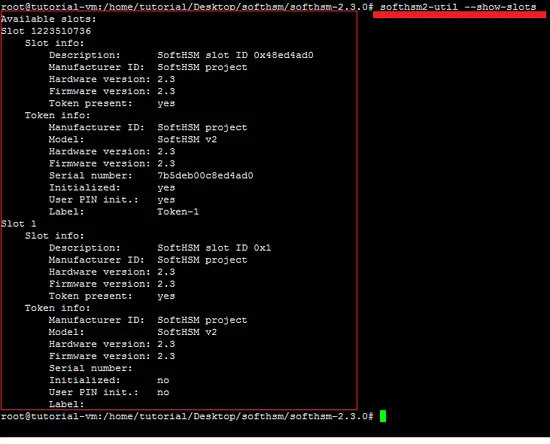

Beim Initialisieren legen Sie einen Security Officer (SO) PIN und einen User‑PIN fest. Der SO‑PIN wird zur Reinitialisierung genutzt; der User‑PIN wird Anwendungen übergeben, die mit dem Token interagieren (z. B. Mozilla Firefox). Wenn ein Token initialisiert ist, können weitere Slots automatisch hinzugefügt werden. Suchen Sie Tokens über Label oder Seriennummer, nicht über Slot‑Index.

Weitere Optionen des Tools:

Anzeige der Slot‑Informationen:

Backup und Wiederherstellung

Alle Tokens und deren Objekte werden am in softhsm2.conf angegebenen Speicherort abgelegt. Ein Backup lässt sich daher als normale Dateisicherung durchführen (rsync, tar, git‑annex, S3‑Upload).

Wichtig:

- Konsistentes Backup: Token sollten für konsistentes Backup offline oder in einem kurzen Wartungsfenster gesperrt werden.

- Sensible Datei‑Berechtigungen: Dateisystemberechtigungen strikt halten (root/root 0700 o. ä.).

- Export von Keys: Vermeiden Sie Export sensibler privater Schlüssel, sofern möglich.

Wiederherstellung

- Stellen Sie die Dateien an den gleichen Pfad zurück und prüfen Sie, dass Besitzer und Berechtigungen korrekt sind.

- Beim Import können Token‑Serials/Speicherorte variieren; nutzen Sie softhsm2‑Tools zum Validieren nach Wiederherstellung.

SoftHSM mit OpenSC‑Utilities

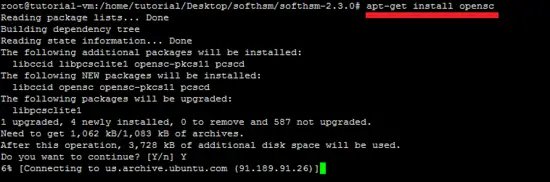

Für PKCS#11‑Interaktion nutzen wir hier OpenSC‑Tools. Installieren Sie opensc (Distributionabhängig):

apt-get install opensc

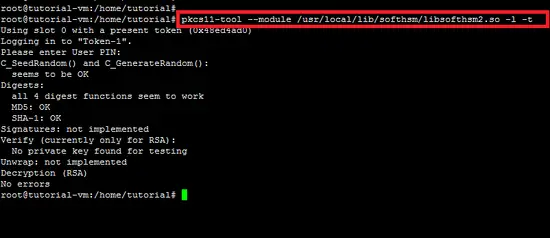

Beispiel: PKCS#11 Testlauf gegen SoftHSM (der -t Schalter testet Mechanismen):

pkcs11-tool --module /usr/local/lib/softhsm/libsofthsm2.so -l -t

Erklärung

- –module: Pfad zur libsofthsm2.so

- -l: Login (fragt PIN ab)

- -t: Test der verfügbaren Mechanismen

Fehlerbehebung (Troubleshooting)

Häufige Probleme

- Bibliothek wird nicht gefunden

- Prüfen Sie LD_LIBRARY_PATH und /etc/ld.so.conf.d/ sowie ldconfig.

- Fehlerhafte Berechtigungen im objectstore

- Stellen Sie sicher, dass der Prozess Nutzer (z. B. root) Zugriff hat.

- PKCS#11 Clients finden keine Mechanismen

- Prüfen Sie, ob das richtige crypto‑backend kompiliert wurde (OpenSSL vs Botan).

- PIN‑Fehler beim Login

- Prüfen Sie Token‑Serial und Label mit softhsm2-util –show‑slots

Triage‑Checkliste

- Prüfen Sie Systemlogs (/var/log/syslog, journalctl)

- Führen Sie pkcs11‑Tool mit –debug aus

- Validieren Sie softhsm2.conf und Objekt‑Verzeichnisse

Sicherheits‑Hardening

- Dateisystemberechtigungen: objectstore nur für berechtigte Benutzer lesbar.

- Audit Logging: Aktivieren Sie erweiterte Logs und integrieren Sie in SIEM.

- PIN‑Management: Policies für PIN‑Länge & Ablauf definieren; SO‑PIN sicher verwahren.

- Backups: Verschlüsselte Backups und Zugangskontrolle.

- Netzwerk: SoftHSM sollte nicht unnötig Netzwerkdiensten ausgesetzt werden.

Begrenzungen

SoftHSM bietet keinen Schutz gegen physische Manipulation des Servers. Für hochsichere Produktionsumgebungen empfiehlt sich ein zertifiziertes Hardware‑HSM.

Migration von SoftHSM v1 nach v2

SoftHSM bietet ein Migrationswerkzeug, das beim Konfigurieren mit –with-migrate gebaut werden kann (benötigt SQLite3). Vorgehen in Kürze:

- Erstellen Sie ein Backup der v1‑Datenbank.

- Bauen Sie SoftHSM2 mit –with-migrate.

- Nutzen Sie das Migrations‑Tool, um Tokens zu konvertieren.

- Validieren Sie Tokens mit softhsm2‑util.

Wichtig: Testen Sie Migration in einer isolierten Umgebung und prüfen Sie Interoperabilität mit Ihren Anwendungen.

Testfälle / Akzeptanzkriterien

Akzeptanzkriterien, bevor SoftHSM in Produktion geht

- Token lassen sich initialisieren und auflisten (softhsm2‑util).

- PKCS#11‑Client (z. B. OpenSC) kann sich verbinden und signieren/verifizieren.

- Backups können erfolgreich wiederhergestellt und Tokens validiert werden.

- Berechtigungen und Logging entsprechen Unternehmensrichtlinien.

Beispieltests

- Integrationstest: PKCS#11‑Operation Signatur mit einer Anwendung (z. B. OpenSSL oder NSS) erfolgreich.

- Belastungstest: Mehrere parallele Signaturoperationen ausführen und Latenz messen.

- Failovertest: Wiederherstellung aus Backup innerhalb definierten Wartungsfensters.

Rollenbasierte Checkliste (DevOps, App‑Owner, Security)

DevOps

- Konfiguration automatisieren (Ansible/Terraform)

- Build‑Artefakt mit richtigen Backends erzeugen

- Backup‑ und Restore‑Playbooks bereitstellen

Applikationsverantwortliche

- Prüfen, dass PKCS#11 Modulpfad korrekt konfiguriert ist

- Token‑Label/Serial in Anwendung konfigurieren

- Automatisierte Tests für Signatur/SecureKeyOps einrichten

Security‑Team

- Sicherheitsrichtlinien für PIN/Backup/Audit definieren

- Periodische Überprüfungen und PenTests durchführen

- Entscheidung: SoftHSM vs Hardware‑HSM für Produktion

Alternative Ansätze

- Hardware‑HSMs (z. B. NitroKey HSM, kommerzielle HSMs) bieten physische Isolation und meist Zertifizierungen.

- Cloud‑HSM / KMS (z. B. AWS KMS, Google Cloud KMS) für cloudnative Anwendungen.

- Hybrid: SoftHSM für Tests/Dev, Hardware‑HSM für Sensitive Production Keys.

Mentale Modelle / Heuristiken

- Entwicklungsumgebung = SoftHSM

- Produktion mit Compliancebedarf = Hardware‑HSM

- Migration: “Build, Test, Migrate, Validate” — erst in nicht‑produktivem Umfeld prüfen

Fact Box: Wichtige Hinweise

- Standardkonfig: /etc/softhsm2.conf

- Bibliothekspfad Beispiel: /usr/local/lib/softhsm/libsofthsm2.so

- CLI Tools: softhsm2-util, pkcs11‑tool

- Backup: Filesystem Copy der objectstore‑Dateien

Datenschutz / GDPR Hinweise

SoftHSM speichert kryptografische Objekte lokal. Wenn private Schlüssel personenbezogene Daten schützen (z. B. TLS für Benutzerdaten), müssen Backup‑ und Zugriffskontrollen den GDPR‑Anforderungen entsprechen. Prüfen Sie Aufbewahrungsfristen und Zugriffskontrollen.

Entscheidungshilfe (Mermaid)

flowchart TD

A[Benötigen Sie starke physische Isolation?] -->|Ja| B[Hardware‑HSM]

A -->|Nein| C[Scale, Budget, Compliance prüfen]

C -->|Hohe Compliance| B

C -->|Niedrige Compliance| D[SoftHSM]

D --> E[Test/Dev Einsatz]

D --> F[Kleine Produktion ohne Zertifizierung]Fazit

SoftHSM ist ein flexibles Tool für Entwicklung, Tests und kleinere Produktionsumgebungen, die keine Hardware‑Zertifizierung erfordern. Es integriert sich über PKCS#11 gut mit bestehenden Tools wie OpenSC. Beachten Sie jedoch die Sicherheits‑ und Backup‑Anforderungen: SoftHSM bietet keine physische Manipulationssicherheit eines Hardware‑HSM. Für produktive, regulierte Umgebungen ist ein Hardware‑HSM oder ein zertifizierter Cloud‑KMS die sicherere Wahl.

Zusammenfassung

- SoftHSM bietet eine PKCS#11‑Softwareimplementierung für Schlüsselmanagement.

- Installation: configure → make → make install; prüfen Sie Abhängigkeiten (OpenSSL/Botan).

- Initialisierung: softhsm2-util –init-token; Backup als Datei‑Kopie.

- Integration: pkcs11‑tool / OpenSC; prüfen Sie Modulpfad und Berechtigungen.

Wichtig: Testen Sie Migrationen, definieren Sie PIN‑Policies, und entscheiden Sie je nach Compliance zwischen SoftHSM und Hardware‑Lösungen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben