Netzwerkdaten auf Android erfassen — URL-Sniffing ohne Root

Mit einem VPN-basierten Packet-Capture-Tool wie „Packet Capture“ auf Android lassen sich App‑Netzwerkaufrufe ohne Root sichtbar machen. So erkennt man, welche Daten (URLs, Header, Body) Apps senden. Beachte Einschränkungen wie HTTPS‑Pinning und sichere Netzwerke. Dieser Leitfaden erklärt Schritt für Schritt die Einrichtung, Alternativen, mögliche Probleme und Sicherheits‑ und Datenschutzhinweise.

Einführung

Begriffe in einer Zeile:

- URL‑Sniffing: Beobachten, welche URLs ein Gerät anfragt.

- Packet Capturing: Mitschneiden von Netzwerkpaketen.

- VPN‑basiertes Sniffing: Ein lokaler VPN‑Dienst leitet Traffic durch eine App, damit diese ihn analysieren kann.

URL Sniffing oder Packet Capturing klingt technisch. In der Praxis kann man jedoch ohne Root sehr schnell sehen, welche Daten Apps im Netzwerk austauschen. Das hilft bei Fehlersuche, Datenschutzprüfung und Sicherheitstests.

Warum sollte man Netzwerkdaten erfassen?

- Sicherheit prüfen: Erkennen, ob sensible Daten unverschlüsselt übertragen werden.

- Datenschutz: Prüfen, welche Dienste persönliche Informationen anfordern.

- Debugging: Entwickler sehen API‑Aufrufe, Header und Fehlercodes.

- Bildung: Verstehen, wie Apps mit Servern kommunizieren.

Wichtig: Packet Capture ist ein Analysewerkzeug. Missbräuchliche Nutzung ist illegal und verletzt die Privatsphäre anderer. Verwende die Methode nur für eigene Geräte oder mit ausdrücklicher Zustimmung.

Wann funktioniert das nicht oder ist eingeschränkt

- Apps mit Certificate Pinning verweigern die Verbindung, wenn eine fremde SSL‑Zertifikats‑MitM (Man‑in‑the‑Middle) versucht wird.

- QUIC/HTTP/3 oder verschlüsselte Protokolle können Metadaten verbergen oder erschweren die Analyse.

- System‑Apps oder VPN‑klammernde Sicherheitslösungen können den Traffic blockieren.

Tools und Alternativen — Übersicht

- Packet Capture (Android, kein Root): VPN‑basiert, einfach zu benutzen.

- HTTP Toolkit / Proxyman / Charles / Burp Suite (via Proxy + PC): Mächtiger, erfordert meist Proxy‑Setup und ggf. PC‑Zwischenstation.

- Wireshark (PC): Vollständige Paket‑Analyse bei getethertem Traffic oder beim Erfassen am Router.

- tcpdump / adb (CLI): Für fortgeschrittene Nutzer; benötigt adb oder Root für direkten Zugriff.

Entscheidungsbaum (Mermaid):

flowchart TD

A[Willst du ohne PC arbeiten?] -->|Ja| B[Packet Capture auf Android]

A -->|Nein| C[Proxy / Wireshark auf PC]

B --> D{Benötigst du vollständigen Decrypted Payload?}

D -->|Ja, aber App pinned| E[Root oder entpinnen nötig]

D -->|Nein| F[VPN‑Capture ist ausreichend]

C --> G[Proxy installieren + CA auf Gerät]

E --> H[Alternative: Emulator oder gerootetes Testgerät]Schritt‑für‑Schritt: Netzwerkdaten mit Packet Capture erfassen

- Öffne den Google Play Store.

- Suche nach „Packet Capture“ und installiere die App.

- Starte die App.

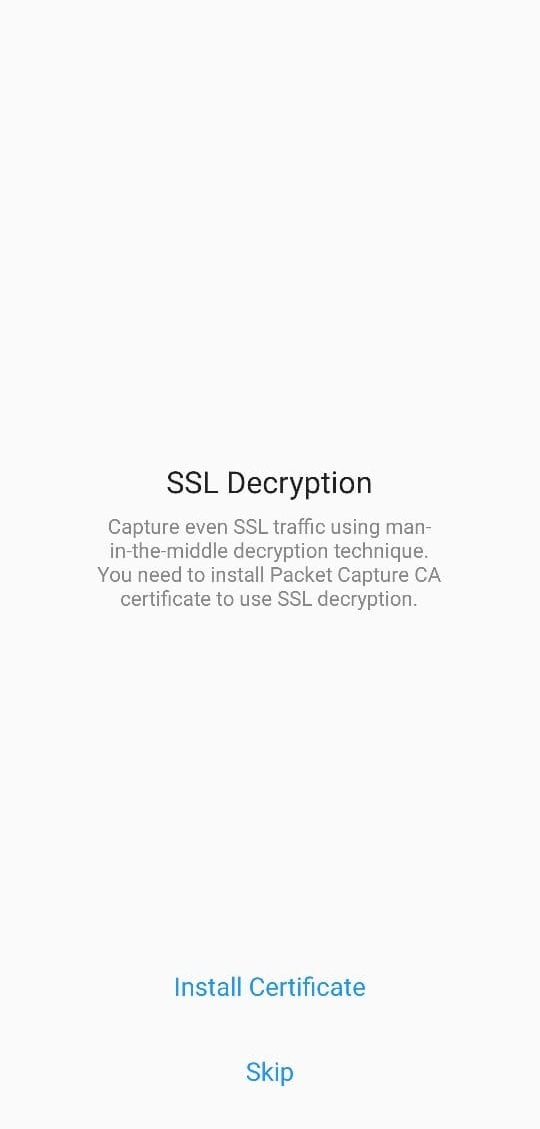

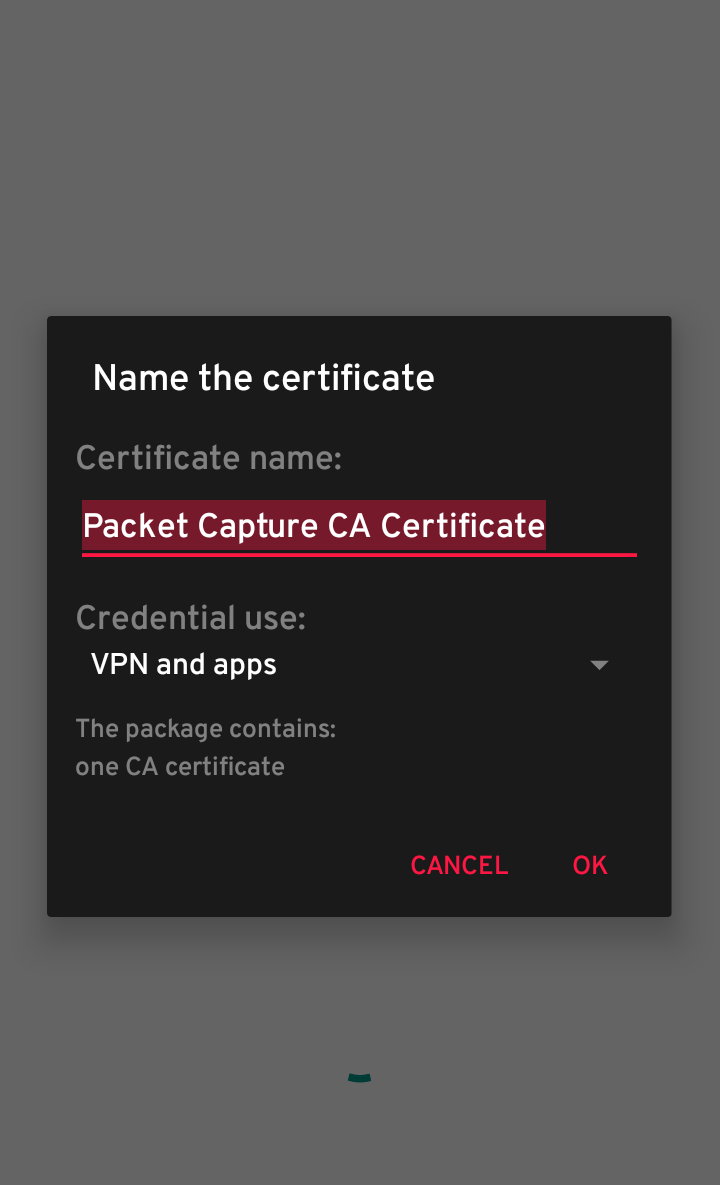

- Aktiviere die angebotene SSL‑Zertifikats‑Installation, wenn du auch HTTPS‑Inhalte sehen willst. Hinweis: Das installiert ein lokales Zertifikat, das temporär Verbindungen entschlüsseln kann.

- Falls gefragt, richte einen Sperrbildschirm‑PIN/Pattern ein. Android verlangt einen Sperrbildschirm zum Installieren von Zertifikaten.

- Tippe auf die Start‑Schaltfläche (grüner Pfeil oben rechts), um den Capture‑Dienst zu aktivieren.

- Erlaube die VPN‑Verbindung, wenn Android danach fragt.

- Du siehst nun eine Liste der Apps, die Netzwerkzugriffe initiieren. Tippe eine App an, um deren Anfragen zu sehen.

Praktische Hinweise:

- Stoppe die Aufzeichnung, bevor du sensible Aktionen wiederholst, um unnötige Datenspeicherung zu vermeiden.

- Entferne das installierte Zertifikat wieder, wenn du die Analyse beendet hast: Einstellungen → Sicherheit → Zertifikate (oder „Anmeldedaten löschen“), je nach Android‑Version.

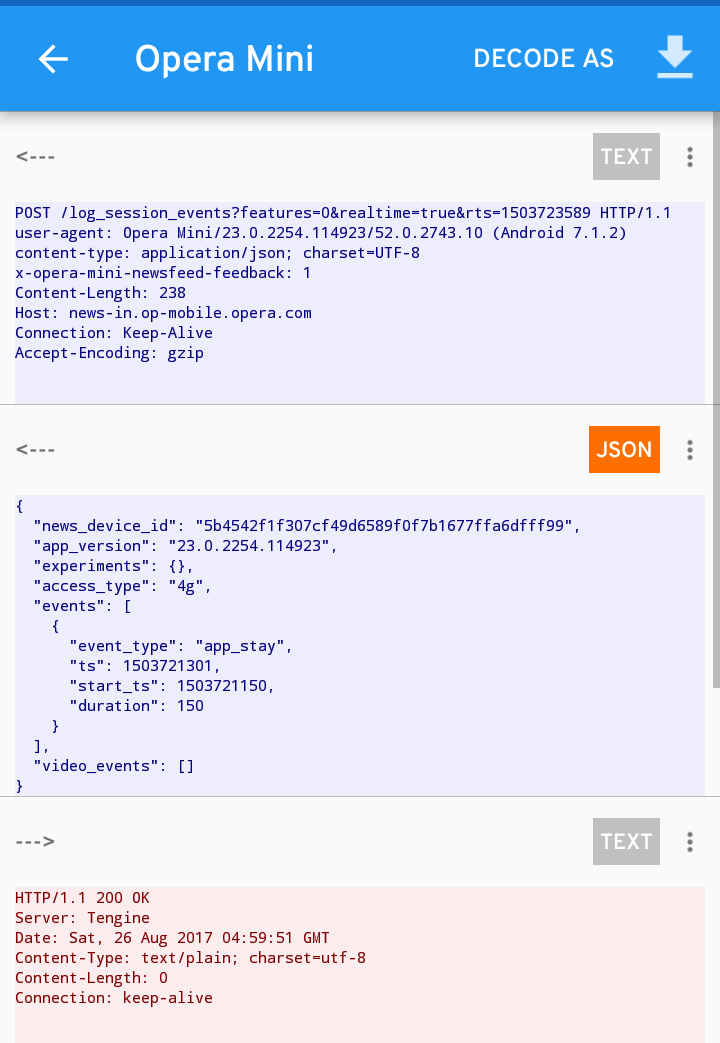

Screenshots

Wichtig: Bevor du SSL‑Interception (Zertifikatinstallation) aktivierst, überlege, ob du das Gerät danach in einer risikoreichen Umgebung verwendest. Entferne das Zertifikat, wenn du fertig bist.

Alternative Vorgehensweisen — Vor- und Nachteile

Proxy auf PC (Burp/Charles/HTTP Toolkit)

- Vorteile: Mächtige Analyse, Filter, Modifikation von Requests.

- Nachteile: Erfordert PC, Proxy‑Zertifikat auf dem Gerät, komplexeres Setup.

Wireshark am Router oder PC

- Vorteile: Rohdaten auf Paketebene; sehr detailliert.

- Nachteile: Verschlüsselung bleibt; oft technische Vorkenntnisse nötig.

ADB + tcpdump

- Vorteile: Kein Play‑Store‑Tool nötig, mächtig für Logs.

- Nachteile: Oft Root oder Debugging; komplexe Auswertung.

Gerätekonfiguration: Emulator oder gerootetes Testgerät

- Vorteile: Volle Kontrolle, umgehbares Pinning möglich.

- Nachteile: Nicht repräsentativ für reale Geräte, rechtliche/ethische Grenzen.

Technische Einschränkungen und Gegenmaßnahmen

Certificate Pinning: Viele sicherheitsbewusste Apps pinnen Zertifikate. Gegenmaßnahmen:

- Verwende einen Test‑Build ohne Pinning (für eigene Apps).

- Setze einen gerooteten Testgerät‑Emulator ein.

- Mache Debugging auf einem Emulator mit custom CA.

Protokolle wie QUIC/HTTP3: Zeigen teilweise nur Metadaten. Für tieferen Einblick sind Proxy‑Lösungen oder spezialisierte Tools nötig.

Unternehmensnetzwerke oder MDM können VPN‑Verbindungen blockieren.

Datenschutz und rechtliche Hinweise

- Erfasse nur Daten, für die du berechtigt bist. Das umfasst eigene Geräte, Testgeräte oder Geräte mit ausdrücklicher Erlaubnis.

- Vermeide das Sammeln von Passwörtern und personenbezogenen Daten in Produktionen ohne Rechtfertigung.

- Lösche Aufzeichnungen nach abgeschlossener Analyse.

- In vielen Ländern ist das Abfangen von Netzwerkverkehr ohne Zustimmung strafbar.

Checkliste vor dem Start

- Backup wichtiger Daten erstellt.

- Sperrbildschirm PIN/Pattern eingerichtet (falls noch nicht vorhanden).

- App‑Zugriffsrechte geprüft.

- Wissen, wie man das installierte Zertifikat wieder entfernt.

- Zustimmung aller betroffenen Personen (falls nötig).

Rolle‑basierte Kurzliste

Für Endnutzer:

- Nur bei Bedarf installieren.

- Zertifikat entfernen nach Gebrauch.

- Öffentliche Wi‑Fi‑Nutzung vermeiden, wenn möglich.

Für Entwickler/Tester:

- Testgerät oder Emulator verwenden.

- Pinning in Testbuilds deaktivieren, wenn möglich.

- Logs sicher speichern und nach Analyse löschen.

Mini‑Methodik (wie man systematisch vorgeht)

- Ziel definieren: Was genau willst du prüfen? (z. B. API‑URLs, Tokenfluss)

- Tool wählen: Packet Capture für schnellen Start, Burp für tiefere Analyse.

- Capture starten und reproduzierbare Schritte durchführen.

- Relevante Requests markieren und exportieren.

- Ergebnisse dokumentieren und Maßnahmen ableiten.

Fehlerbehebung — häufige Probleme

Problem: App zeigt Verbindungsfehler nach Aktivierung des Zertifikats.

- Prüfen, ob die App Pinning verwendet. Testweise erneut ohne SSL‑Interception testen.

Problem: Keine Pakete erscheinen.

- Prüfe, ob die App Hintergrundzugriff hat oder aktuell Netzwerkverkehr erzeugt.

- Stelle sicher, dass Packet Capture als VPN aktiv ist.

Problem: Sperrbildschirm verlangt weiterhin PIN nach Deinstallation.

- Gehe zu Einstellungen → Sicherheit → Anmeldedaten löschen / Zertifikate entfernen.

Risiko‑Matrix (qualitativ)

- Datenverlust: Niedrig, wenn Backups vorliegen.

- Missbrauch von aufgezeichneten Daten: Mittel bis hoch — abhängend von Zugriffsschutz.

- Geräteinstabilität: Niedrig, solange keine Root‑Veränderungen vorgenommen werden.

Gegenmaßnahmen: Lokale Speicherung verschlüsseln, Exportzugriff kontrollieren, Zertifikate entfernen.

Testfälle / Akzeptanzkriterien

- Kriterium 1: Packet Capture zeigt HTTP GET/POST Requests einer ausgewählten App.

- Kriterium 2: Nach Aktivierung des SSL‑Zertifikats sind HTTPS‑Header sichtbar (sofern kein Pinning verwendet wird).

- Kriterium 3: Nach Beenden und Entfernen des Zertifikats funktionieren andere Apps normal.

Kurze Entscheidungshilfe: Wann Root? Wann Proxy?

- Root: Wenn du tief in Systemverkehr oder Pinning eingreifen musst. Nur für Testgeräte.

- Proxy/PC: Wenn du viele Anpassungen, Modifikationen oder Automatisierung brauchst.

- Kein Root / Packet Capture: Für schnellen Prüfungen, Privacy Audits und Studium von App‑Behavior.

Zusammenfassung

Packet Capture auf Android bietet einen einfachen Weg, um Netzwerkanfragen von Apps ohne Root zu beobachten. Es eignet sich für schnelle Audits, Debugging und Lernzwecke. Beachte Einschränkungen wie Certificate Pinning und rechtliche Rahmenbedingungen. Für tiefere Analysen sind Proxys oder Wireshark auf einem PC empfehlenswert.

Wenn du Fragen zur Einrichtung, zu alternativen Tools oder zu Troubleshooting‑Schritten hast, schreibe in die Kommentare. Wir können dann gemeinsam typische Probleme durchgehen.

Mehr dazu:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Критерии приёмки

- Die Anleitung führt Schritt für Schritt zur Sichtbarkeit von App‑Anfragen ohne Root.

- Wichtige Einschränkungen (Pinning, QUIC, rechtliche Hinweise) sind benannt.

- Nutzer wissen, wie man das installierte Zertifikat entfernt.

Ende des Artikels.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben