Netzwerkdaten erfassen (URL‑Sniffing) auf Android

Was ist URL‑Sniffing / Packet Capturing?

URL‑Sniffing, Packet Capturing oder das Erfassen von Netzwerkdaten beschreibt das Beobachten und Aufzeichnen von Datenpaketen, die zwischen Ihrem Gerät und entfernten Servern übertragen werden. Ein Datenpaket ist eine kleine, formatierte Einheit, die im Netzwerk verschickt wird. Kurz: Packet Capturing zeigt, welche Daten Ihre Apps senden und empfangen.

Definition in einer Zeile: Packet Capturing ist die Methode, aktive Netzwerkübertragungen zu protokollieren, um beobachtbare Anfragen, Antworten und Metadaten zu analysieren.

Warum sollten Sie Netzwerkdaten erfassen?

- Kontrolle: Sie sehen, welche Informationen Apps tatsächlich übertragen (z. B. E‑Mail‑Adressen, Tokens, unverschlüsselte Formulare).

- Datenschutz: Sie erkennen, ob sensible Daten unverschlüsselt gesendet werden, besonders in öffentlichen WLANs.

- Fehleranalyse: Entwickler und Tester finden Fehlkonfigurationen, falsche Endpunkte oder unerwartete Requests.

- Rechteüberprüfung: Sie prüfen, ob eine App unnötige Berechtigungen nutzt, z. B. Kamera/Ortungsdaten ohne Grund.

Wichtig: Packet Capturing ist ein Diagnose‑ und Analysewerkzeug. Verwenden Sie es verantwortungsbewusst und nur für Geräte und Daten, für die Sie die Berechtigung haben.

Einschränkungen und wann es nicht funktioniert

- HTTPS mit Certificate Pinning: Einige Apps prüfen das Zertifikat des Servers direkt im Code. Dann verhindert Pinning MITM‑Analysen, auch wenn Sie ein lokales SSL‑Zertifikat installiert haben.

- Proprietäre App‑Verschlüsselung: Manche Apps verschlüsseln Payloads zusätzlich zur Transportverschlüsselung.

- System‑Apps & VPN‑Einschränkungen: Bestimmte Systemprozesse oder bereits aktive VPNs können das Erfassen stören.

- Android‑Versionen und Sicherheitsrichtlinien: Auf neueren Android‑Geräten können zusätzliche Sicherheitsmechanismen vorhanden sein.

Wenn eine App nicht sichtbar oder nur verschlüsselte Daten zeigt, prüfen Sie Certificate Pinning und alternative Analysewege (siehe Abschnitt Alternativen).

Kurzüberblick: Methoden zum Erfassen von Netzwerkdaten auf Android

- Direkt auf dem Gerät mit einer lokalen Packet Capture App (kein Root nötig). Beispiele: Packet Capture.

- Mit Proxy/MITM‑Tools auf einem PC: mit mitmproxy, Burp Suite (VPN oder Proxy konfigurieren), Wireshark (bei getunneltem Verkehr).

- Root oder adb methods: tcpdump mit Root oder über ADB Pull eines Capture‑Files.

Voraussetzungen

- Android‑Gerät mit installiertem Packet Capture (oder einer ähnlichen App).

- Funktionierendes WLAN/Internet.

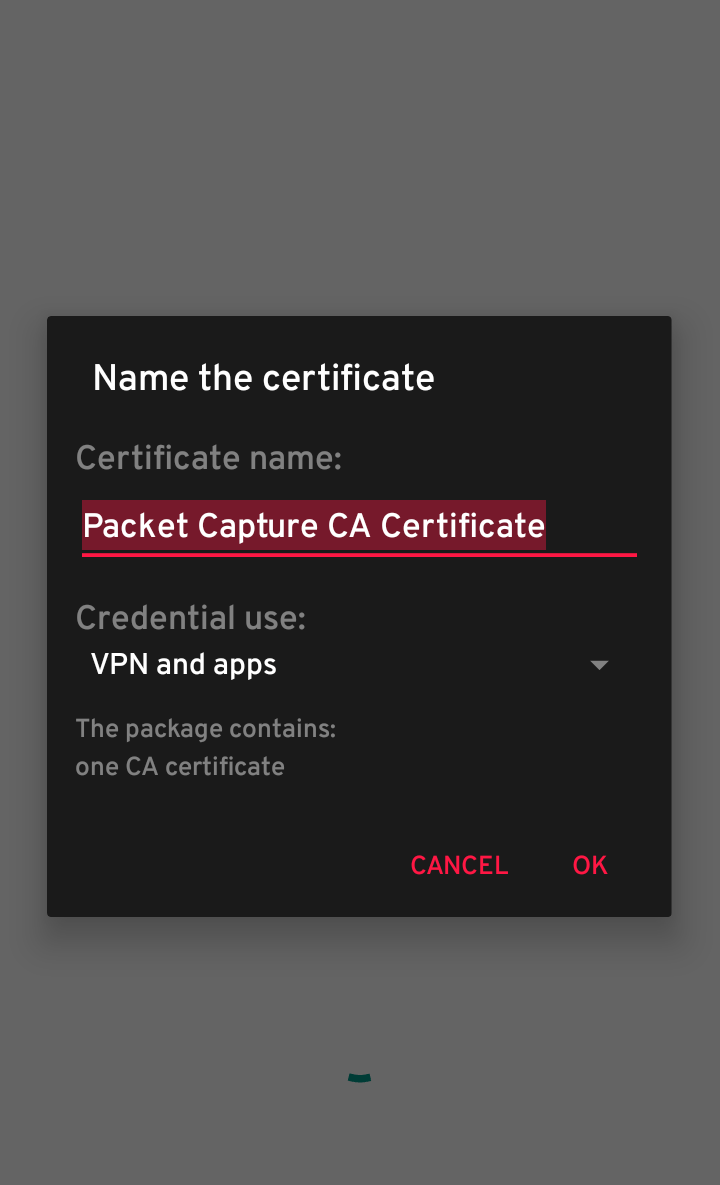

- Für detailliertere HTTPS‑Inhalte: Installation eines lokalen SSL‑Zertifikats (nicht immer möglich, und risikobehaftet).

Schritt‑für‑Schritt: Netzwerkdaten mit Packet Capture erfassen

- Packet Capture aus dem Google Play Store herunterladen und installieren.

- App starten. Der erste Bildschirm fragt oft nach einem lokalen SSL‑Zertifikat. Empfehlung: aktivieren, wenn Sie HTTPS‑Inhalte analysieren möchten. Ohne Zertifikat sehen Sie nur Metadaten und verschlüsselte Payloads.

- Falls die App nach einem Bildschirm‑Sperr‑PIN/Pattern fragt: Richten Sie einen Sperrbildschirm ein oder geben Sie Ihren vorhandenen PIN ein. Das ist erforderlich, damit Android das Zertifikat sicher installiert.

- Tippen Sie auf den Start‑Button (grüner Pfeil) oben rechts, um die Aufzeichnung zu beginnen.

- Packet Capture fordert die Einrichtung einer lokalen VPN‑Verbindung an. Bestätigen Sie diese Aufforderung.

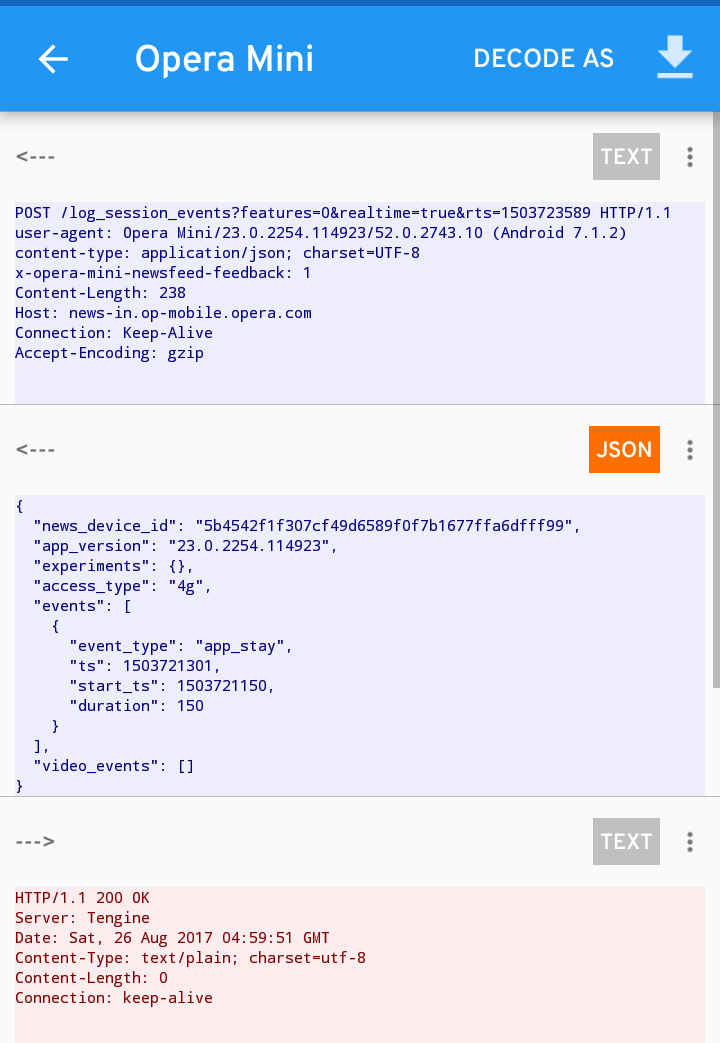

- Nach Aktivierung sehen Sie eine Liste aller Apps mit Netzwerkaktivität. Wählen Sie die gewünschte App, um ihre Requests und Responses zu betrachten.

- Untersuchen Sie Header, URL‑Pfad, Query‑Parameter und — bei installiertem SSL‑Zertifikat — den Klartext‑Body.

- Stoppen Sie die Aufzeichnung, wenn Sie fertig sind. Exportieren Sie ggf. Sessions oder speichern Sie Logs.

Praktische Hinweise:

- Achten Sie auf private Daten im Klartext (Passwörter, Tokens). Falls vorhanden: handeln Sie entsprechend (Passwörter ändern, Entwickler kontaktieren).

- Beim Entfernen der App: Manchmal bleiben SSL‑Zertifikate im System gespeichert. Löschen Sie diese in Einstellungen → Sicherheit → Anmeldedaten löschen.

Screenshots (Schritt‑für‑Schritt)

Hinweis: Die obigen Bilder zeigen beispielhafte Bildschirme der App. Alt‑Texte beschreiben die Funktionalität.

Alternativen und Szenarien

- mitmproxy oder Burp Suite: Setzen Sie einen Proxy auf einem PC auf und leiten Sie den Verkehr Ihres Telefons dorthin. Besser für umfangreiche Analysen.

- Wireshark: Nützlich, wenn Sie Netzwerkverkehr auf der Router‑ oder PC‑Seite mitloggen können.

- tcpdump via ADB/Root: Für forensische oder sehr niedrige Ebenen der Analyse, braucht aber erweiterten Zugriff.

Wann welche Methode?

- Schnelle lokale Analyse ohne PC: Packet Capture.

- Umgehung von Pinning/komplexe Untersuchungen (nur in Testumgebungen): Instrumentierte App‑Builds, Decompile/Hooking‑Frameworks.

Playbook: Sichere Analyse‑Routine (Endbenutzer)

- Vorbereitungen: Gerät sichern, bekannte Backups erstellen.

- Installieren: Packet Capture aus dem Play Store.

- Aufzeichnung: VPN aktivieren, (optional) SSL‑Zertifikat installieren.

- Testen: Eine bekannte, harmlose App öffnen und prüfen, dass Daten aufgezeichnet werden.

- Analyse: Sensible Daten identifizieren (Passwörter, Tokens). Sofortmaßnahmen einleiten, falls nötig.

- Aufräumen: VPN deaktivieren, App deinstallieren, Zertifikate aus Anmeldedaten entfernen.

Rollenspezifische Checkliste

Endnutzer

- Nur vertrauenswürdige Apps installieren

- In öffentlichen WLANs sensibel sein

- SSL‑Zertifikate nach Analyse entfernen

Entwickler / QA

- API‑Endpoints prüfen (Logging, sensible Daten vermeiden)

- Tests gegen Proxy‑Umgebung durchführen

- Certificate Pinning bewusst einsetzen und dokumentieren

Sicherheitsanalyst

- Proxy/mitmproxy für komplexere Szenarien nutzen

- Pinning‑Mechanismen identifizieren

- Berichte erstellen und Datenschutzrisiken bewerten

Troubleshooting / Häufige Probleme

Problem: App zeigt nur verschlüsselte Inhalte

- Ursache: SSL nicht installiert oder Certificate Pinning aktiv.

- Lösung: Zertifikat installieren (wenn möglich). Für Pinning: App‑Entwickler kontaktieren oder instrumentierte Testumgebung nutzen.

Problem: Nach Deinstallation fordert Gerät weiter PIN/Pattern

- Ursache: Das SSL‑Zertifikat liegt noch in den Anmeldedaten.

- Lösung: Einstellungen → Sicherheit → Anmeldedaten löschen (oder Vertrauenswürdige Zertifikate verwalten).

Problem: Aufzeichnung startet nicht

- Ursache: Ein anderes VPN oder eine Sicherheitsrichtlinie blockiert die lokale VPN‑Schnittstelle.

- Lösung: Andere VPNs deaktivieren; prüfen, ob eine Firmen‑Policy auf dem Gerät aktiv ist.

Datenschutz und rechtliche Hinweise (GDPR‑bewusst)

- Erfassen Sie nur Daten, für die Sie berechtigt sind. Beim Analysieren fremder Geräte oder fremder Nutzer müssen Sie eine ausdrückliche Einwilligung haben.

- Speichern Sie Logs nur so lange wie nötig und schützen Sie sie verschlüsselt.

- Melden Sie Datenschutzverletzungen nach interner Richtlinie und geltenden Gesetzen.

Wichtig: Diese Hinweise ersetzen keine Rechtsberatung. Bei Unsicherheit rechtliche Beratung einholen.

Sicherheits‑Heuristiken und Risiken

- Risiko: Installation eines lokalen Root‑/CA‑Zertifikats kann Angriffsfläche erhöhen. Nutzen Sie diese nur temporär und auf vertrauenswürdigen Geräten.

- Heuristik: Jede App, die sensible Daten im Klartext sendet, ist ein hohes Risiko; Kontaktieren Sie den Anbieter oder vermeiden Sie diese App.

Decision Tree: Ist Packet Capture sinnvoll?

flowchart TD

A[Will ich Netzwerkverkehr prüfen?] --> B{Ist es mein Gerät / habe ich Erlaubnis?}

B -- Nein --> C[Nicht fortfahren]

B -- Ja --> D{Will ich HTTPS‑Bodies sehen?}

D -- Ja --> E[SSL‑Zertifikat installieren]

D -- Nein --> F[Metadaten/Headers analysieren]

E --> G{App nutzt Certificate Pinning?}

G -- Ja --> H[Auf instrumentierte Test‑Builds/Proxy ausweichen]

G -- Nein --> I[Analyse durchführen]

F --> I

H --> I

I --> J[Ergebnisse prüfen und aufräumen]

J --> K[Zertifikate entfernen, Logs löschen]Beispiel‑Akzeptanzkriterien (Kriterien für Akzeptanz)

- Die App listet mindestens eine aktive Verbindung einer getesteten App.

- Bei aktivierter SSL‑Option sind HTTP‑Bodies lesbar (sofern kein Pinning aktiv ist).

- Nach Deinstallation liegt kein zusätzliches Systemzertifikat mehr vor.

FAQ

Q: Brauche ich Root, um Netzwerkdaten zu erfassen?

A: Nein. Viele Apps wie Packet Capture nutzen ein lokales VPN, sodass kein Root nötig ist.

Q: Ist das sicher, ein SSL‑Zertifikat zu installieren?

A: Temporär in einer kontrollierten Umgebung ist es praktikabel. Ein dauerhaft installiertes, fremdes Zertifikat erhöht das Risiko und sollte entfernt werden.

Q: Kann ich Traffic in öffentlichen WLANs analysieren?

A: Ja, aber seien Sie vorsichtig: öffentliche Netzwerke sind unsicher. Analysieren Sie nur Ihr Gerät und schützen Sie sensible Daten.

Kurz‑Zusammenfassung

- Packet Capture ermöglicht das Erfassen von Netzwerkdaten auf Android ohne Root.

- Installiertes lokales SSL‑Zertifikat erlaubt Einsicht in HTTPS‑Bodies, funktioniert aber nicht bei Certificate Pinning.

- Nutzen Sie die Methode verantwortungsbewusst und löschen Sie Zertifikate sowie Logs nach der Analyse.

Wenn Sie Fragen zur Fehlerbehebung haben oder eine bestimmte App analysieren möchten, beschreiben Sie kurz das Szenario — ich helfe gern weiter.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben