Netzwerkdaten auf Android erfassen — URL‑Sniffing & Packet Capture

Kurzfassung: Mit einer App wie Packet Capture lassen sich auf Android ohne Root die übertragenden Netzwerkdaten beobachten. Das funktioniert, weil die App ein lokales VPN und ein lokales SSL‑Zertifikat nutzt. Es gibt Einschränkungen bei Apps mit Zertifikatpinning oder speziellen Sicherheitsmechanismen. Dieser Leitfaden erklärt Schritt für Schritt die Einrichtung, Risiken, Alternativen und Praxischecks.

Einleitung

Capture Network Data oder URL‑Sniffing klingt technisch, doch auf Android lässt sich Netzwerkverkehr oft ohne Root einfach erfassen. URL‑Sniffing bezeichnet hier die Technik, um zu sehen, welche Daten ein Smartphone über das Netzwerk sendet und empfängt. In diesem Artikel wird erklärt, wie Packet Capture funktioniert, wann die Methode versagt, welche Alternativen es gibt und welche Datenschutz‑ und Sicherheitsaspekte zu beachten sind.

Was bedeutet Packet Capturing

Packet Capturing ist das Aufzeichnen von Datenpaketen, die über ein Netzwerk laufen. Vereinfacht: wenn eine App dein Google‑Konto zur Anmeldung nutzt, werden E‑Mail und Passwort in Paketen an einen Server gesendet. Packet Capturing bedeutet, diese Pakete lokal mitzuzeichnen und zu analysieren. Im Netzwerkbereich spricht man deshalb oft von Paketen, weil Daten in kleine Einheiten zerlegt übermittelt werden.

Warum Netzwerkdaten erfassen

- Sicherheitsprüfung: Prüfen, ob sensible Daten unverschlüsselt übertragen werden.

- Datenschutz: Erkennen, welche Apps unnötige oder unerwünschte Daten versenden.

- Fehlersuche: Probleme bei API‑Aufrufen, Authentifizierung oder Timeouts lokalisieren.

- App‑Analyse: Entwickler oder Tester analysieren API‑Verhalten.

Wichtig: Öffentliche WLANs sind weniger sicher. Sensible Dienste wie Online‑Banking sollten in offenen Netzwerken vermieden werden, wenn kein vertrauenswürdiges VPN oder eine andere Schutzschicht vorhanden ist.

Vorteile der lokalen Paketaufzeichnung auf Android

- Kein Root erforderlich.

- Schnelle Einrichtung direkt auf dem Gerät.

- Sicht auf App‑übergreifenden Traffic.

Einschränkungen

- Verschlüsselte Verbindungen sind standardmäßig geschützt. Eine Analyse erfordert ein lokales Vertrauenszertifikat, was Sicherheitsimplikationen hat.

- Apps mit Zertifikatpinning oder Hardware‑Backed TLS lassen sich nicht einfach untersuchen.

- Manche Banking‑Apps verweigern Verbindungen, wenn fremde Zertifikate gefunden werden.

Wie Packet Capture grundsätzlich funktioniert

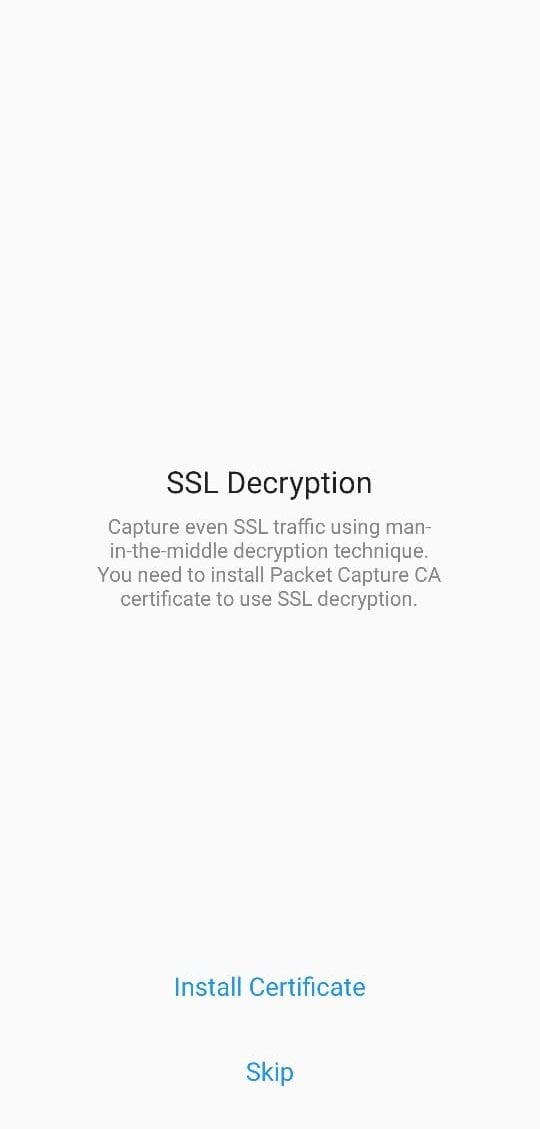

Die meisten nicht‑root Packet Capture Apps nutzen ein lokales VPN. Der gesamte Traffic wird über dieses virtuelle Interface geleitet und dort protokolliert. Für HTTPS wird in der Regel ein eigenes lokales Rootzertifikat angelegt und installiert, sodass die App als Man‑in‑the‑Middle für das Gerät fungiert. Das ermöglicht das Entschlüsseln von HTTPS, birgt aber Risiken, wenn das Zertifikat missbraucht wird.

Schritt für Schritt: Netzwerkdaten mit Packet Capture erfassen

- App herunterladen

- Packet Capture aus dem Google Play Store installieren.

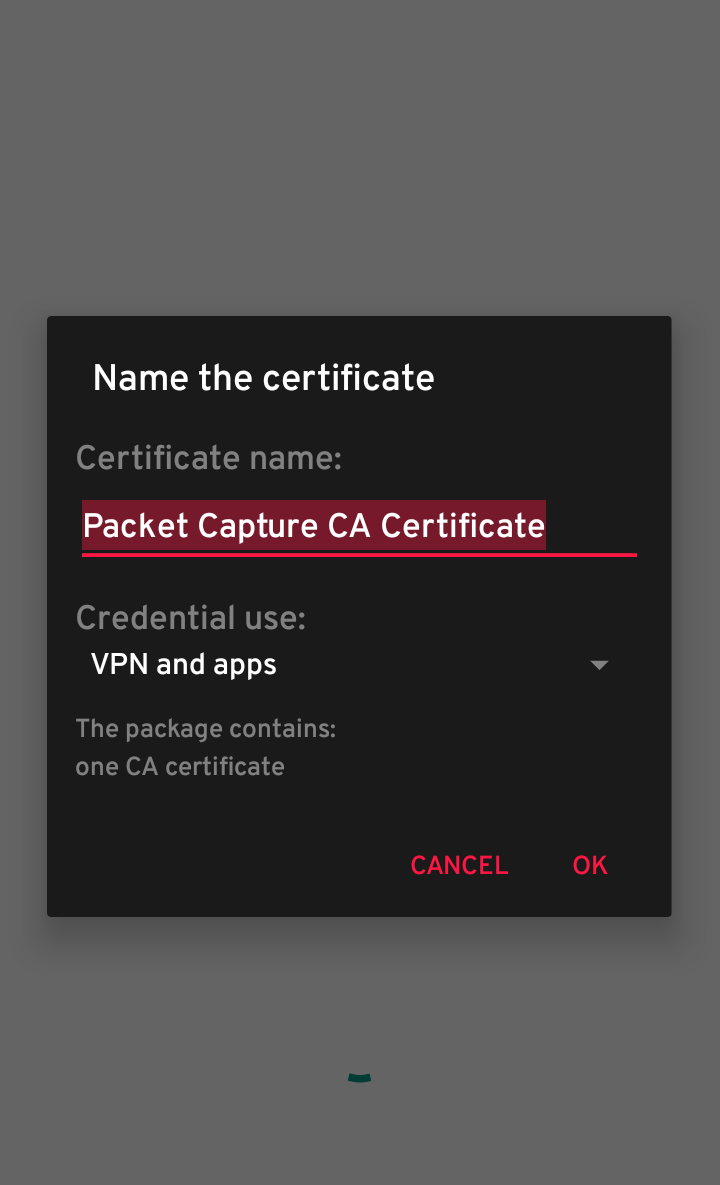

- App starten und SSL‑Zertifikat erlauben

- Beim ersten Start wird die Installation eines lokalen SSL‑Zertifikats angeboten. Das ist optional, erhöht jedoch die Sichtbarkeit von HTTPS‑Inhalten.

- Empfehlung: Zertifikat nur installieren, wenn du der App vertraust und die Konsequenzen kennst.

- Sperrbildschirm‑PIN oder Muster

- Für die Installation des Zertifikats verlangt Android eine Bildschirmsperre. Falls noch keine eingerichtet ist, lege PIN oder Muster an.

- Start der Aufzeichnung

- Tippe auf Start (grüner Pfeil). Die App fordert die Einrichtung einer VPN‑Verbindung an.

- Bestätige die VPN‑Anfrage mit OK.

- Traffic beobachten

- Nach Start zeigt Packet Capture die laufenden Verbindungen und auf Wunsch einzelne Apps an.

- Tippe eine App an, um die gesendeten und empfangenen Pakete einzusehen.

- Stoppen und Auswerten

- Aufzeichnung stoppen und Pakete filtern, durchsuchen oder exportieren.

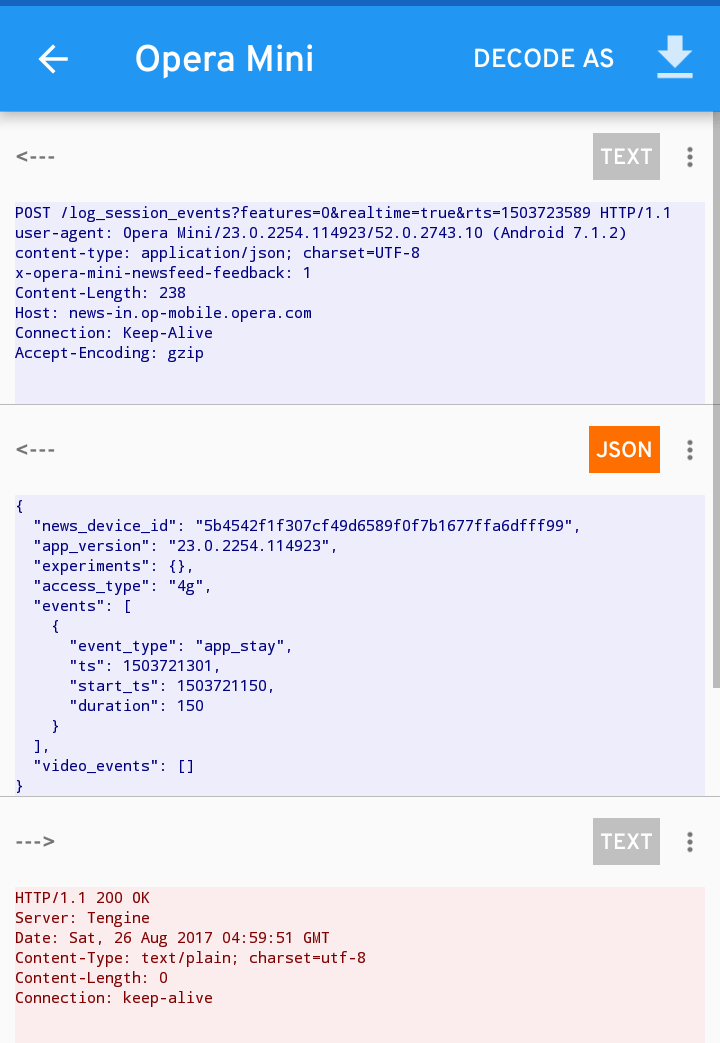

Screenshots

Deinstallation und Bereinigung

Wenn du die App deinstallierst, kann Android manchmal die installierten Anmeldeinformationen behalten. So bereinigst du komplett:

- Einstellungen öffnen → Sicherheit → Anmeldeinformationen verwalten → Alle Anmeldeinformationen löschen.

- Entferne außerdem alle vertrauten VPN‑Profile in den Netzwerkeinstellungen.

Wann funktioniert Paketaufzeichnung nicht oder ist eingeschränkt

- Apps mit TLS‑Pinning: Sie überprüfen das Serverzertifikat gegen eine fest eingebettete Signatur. Lokale CA wird ignoriert.

- Hardware‑gesicherte TLS‑Stacks können verhindern, dass private Schlüssel an die Software weitergegeben werden.

- Betriebssystem‑Level Sicherheitsmechanismen oder Play‑Protect Warnungen können die App blockieren.

Alternative Ansätze

- Mit einem PC und einer Bridge: Android per USB tethering oder Wi‑Fi über den PC und dort Wireshark nutzen.

- Proxy‑Tools: Burp Suite oder mitmproxy auf einem Entwicklungs‑PC im selben Netzwerk nutzen.

- Rooted‑Gerät: Vollständige Paketaufzeichnung mit tcpdump und direktem Zugriff auf Interfaces.

Vergleich kurz

- Packet Capture auf dem Gerät: Schnell, kein PC nötig, einfacher Einsatz, eingeschränkte Möglichkeiten bei komplexer SSL‑Absicherung.

- Wireshark/Proxy auf PC: Mächtiger, bessere Filter, mehr Analysewerkzeuge, erfordert Setup und ggf. Netzwerkumleitung.

Risiken und Gegenmaßnahmen

Risiken

- Lokales CA‑Zertifikat kann missbraucht werden, wenn die App kompromittiert wird.

- Speicherung sensibler Daten auf dem Gerät ohne Verschlüsselung.

- Fehlkonfigurationen können zu falscher Sicherheitseinschätzung führen.

Gegenmaßnahmen

- Nur vertrauenswürdige Capture‑Apps verwenden.

- Zertifikat nach Analyse wieder entfernen.

- Erfasste Logs sicher löschen oder verschlüsselt exportieren.

- Kein Einsatz auf produktiven oder sensiblen Accounts ohne ausdrückliche Erlaubnis.

Datenschutz und rechtliche Hinweise

- Eigenes Gerät und eigene Accounts: erlaubt. Fremde Geräte oder Accounts dürfen nur mit Zustimmung analysiert werden.

- GDPR/DSGVO: Logs mit personenbezogenen Daten müssen behandelt, minimalisiert und sicher gespeichert werden.

- Unternehmensgeräte: Klare Richtlinien und Zustimmung der IT‑Abteilung einholen.

Mini‑Methodologie für sicheres Testen

- Ziel definieren: Welche App oder API soll untersucht werden?

- Testumgebung: Nur Testkonto und möglichst isoliertes WLAN verwenden.

- Zertifikatmanagement: Installieren, testen, dokumentieren und anschließend entfernen.

- Ergebnisanalyse: Nur die notwendigen Details speichern, sensible Felder maskieren.

- Reporting: Auffälligkeiten dokumentieren und verantwortlichen Stellen melden.

Rollenbasierte Checklisten

Endnutzer

- Nur Apps aus vertrauenswürdigen Quellen installieren.

- SSL‑Zertifikat nach Analyse entfernen.

- Keine sensiblen Transaktionen während der Analyse durchführen.

IT‑Administrator

- Richtlinien für Netzwerkdiagnose definieren.

- Erlaubte Tools und Prozesse dokumentieren.

- Logs nur in geschützten Systemen speichern.

Entwickler / Tester

- Testkonten nutzen, niemals Produktionsdaten.

- Auf Zertifikatpinning prüfen und dokumentieren, wenn es Probleme verursacht.

- API‑Requests pseudonymisieren vor Archivierung.

Kriterien für erfolgreiche Paketaufzeichnung

- Verbindungen der Ziel‑App tauchen in der Aufzeichnung auf.

- Bei installiertem SSL‑Zertifikat sind HTTP‑Body und Header lesbar, sofern kein Pinning vorliegt.

- Keine sensiblen Daten werden langfristig unverschlüsselt gespeichert.

Praktische Fehlerbehebung

- Keine Verbindungen sichtbar: VPN nicht aktiviert oder Berechtigungen fehlen.

- HTTPS bleibt verschlüsselt: SSL‑Zertifikat nicht installiert oder App nutzt Pinning.

- Play‑Protect meldet Risiko: App von offizieller Quelle prüfen oder Alternative wählen.

Sicherheitsmaßnahmen nach Analyse

- Zertifikat sofort deinstallieren.

- Temporären VPN‑Status entfernen.

- Logs sicher löschen oder verschlüsselt auf externem Medium ablegen.

Fazit

Mit einfachen Tools lässt sich auf Android viel über das Verhalten von Apps und die Sicherheit von Verbindungen lernen. Packet Capture ist eine brauchbare Lösung für schnelle Analysen ohne Root. Gleichzeitig muss man die Limitationen und Risiken kennen und verantwortungsbewusst handeln.

Wichtige Hinweise

- Niemals fremde Geräte ohne Zustimmung analysieren.

- Nach der Analyse immer Bereinigungs‑ und Sicherheitsmaßnahmen durchführen.

FAQ

Ist Root für Packet Capture erforderlich?

Nein. Die meisten modernen Packet Capture Apps arbeiten ohne Root, indem sie ein lokales VPN und ein lokales Zertifikat verwenden.

Warum sehe ich keine entschlüsselten HTTPS‑Anfragen?

Weil die App möglicherweise TLS‑Pinning nutzt oder weil kein lokales SSL‑Zertifikat installiert wurde. Manche Apps verweigern auch die Verbindung, wenn ein fremdes CA‑Zertifikat vorhanden ist.

Wie entferne ich das installierte Zertifikat?

Gehe zu Einstellungen → Sicherheit → Anmeldeinformationen verwalten → Alle Anmeldeinformationen löschen. Entferne zudem temporäre VPN‑Profile.

Ende

Zusammenfassung und nächste Schritte

Wenn du Netzwerkdaten auf Android untersuchen willst, beginne in einer isolierten Testumgebung, nutze nur vertrauenswürdige Tools und entferne alle temporären Zertifikate und VPN‑Profile nach Abschluss. Für tiefere Analysen lohnt sich eine Kombination aus Gerätetooling und PC‑basierter Analyse mit Proxy oder Wireshark.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben