Netzwerkdaten auf Android erfassen – URL‑Sniffing und Paket‑Capture

Einleitung

Begriffe wie “Capture Network Data”, “URL sniffing” oder “Packet Capturing” klingen technisch. Praktisch bedeuten sie jedoch dasselbe: Du beobachtest, welche Daten über dein Netzwerk gesendet und empfangen werden. Auf Android lässt sich das oft ohne Root und mit einfachen Tools erledigen.

Definition: URL‑Sniffing ist die Methode, Netzwerkpakete zu erfassen und zu analysieren, um zu sehen, welche URLs, Header und Payloads zwischen deinem Gerät und Servern ausgetauscht werden.

Warum Netzwerkdaten erfassen?

Die wichtigsten Gründe

- Sicherheitskontrolle: Prüfe, ob Apps sensible Daten verschlüsselt übertragen.

- Datenschutz: Erkenne unerwünschte Datenlecks (z. B. Telefonnummern, Kontakte, Tokens).

- Debugging: Entwickler sehen API‑Aufrufe, Parameter und Antworten.

- Lernen: Netzwerkprotokolle und HTTP‑Header praktisch verstehen.

Wichtig: In ungesicherten Netzwerken (z. B. öffentliches WLAN) können Klartextdaten leicht abgefangen werden. Vertraue daher öffentlichen Hotspots nicht blind und überprüfe bei Bedarf, was deine Apps übermitteln.

Wann ist URL‑Sniffing notwendig — und wann nicht?

- Sinnvoll bei: Fehlersuche, Sicherheitsüberprüfungen, Analyse eigener Apps, Erkennung unerlaubter Datenweitergabe.

- Nicht nötig bei: Standard‑Nutzung vertrauenswürdiger Apps ohne Anzeichen für Probleme. Vermeide das Abfangen fremder Nutzerkommunikation — das ist rechtlich problematisch.

Wie funktioniert Paket‑Capture in Kürze

Netzwerkdaten werden zwischen Gerät und Server in kleinen Einheiten gesendet: Pakete. Beim Paket‑Capturing werden diese Pakete abgefangen, gespeichert und analysiert. Moderne Tools können HTTPS entschlüsseln, wenn dem Tool ein Zertifikat vertraut wird.

Schritt‑für‑Schritt: Netzwerkdaten auf Android mit Packet Capture erfassen

Kurzbeschreibung: Packet Capture nutzt ein lokales VPN, um den Netzwerkverkehr umzuleiten und mitzuspeichern. Root ist nicht nötig.

- Lade die App “Packet Capture” aus dem Google Play Store herunter und installiere sie.

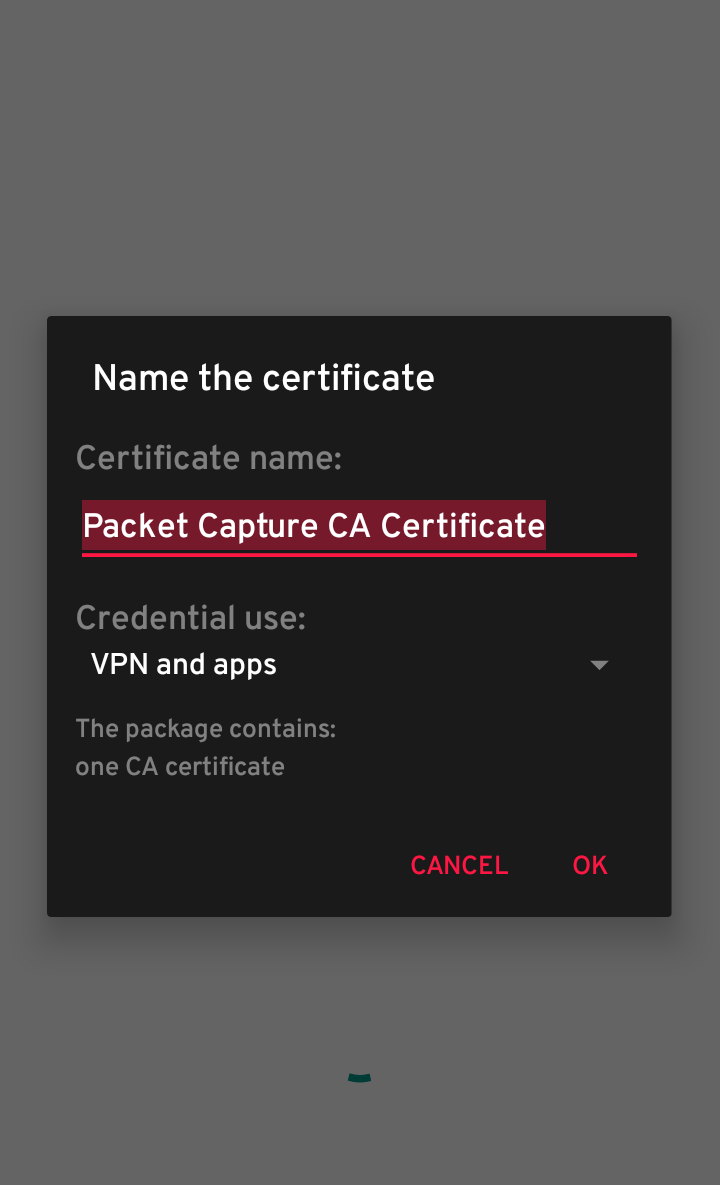

- Starte die App. Sie schlägt vor, ein SSL‑Zertifikat zu installieren. Das ist optional, aber empfehlenswert für HTTPS‑Einblick.

- Falls du kein Sperrbildschirm‑PIN/Muster hast, richte in den Android‑Einstellungen ein Sperrverfahren ein. Android verlangt dies, bevor ein Nutzerzertifikat installiert werden kann.

- Tippe oben rechts auf die Start‑Schaltfläche (grüner Pfeil). Die App fordert das Einrichten einer VPN‑Verbindung an.

- Bestätige die VPN‑Eingabeaufforderung mit “OK”. Die App leitet jetzt den Netzwerkverkehr lokal um.

- Du siehst eine Liste installierter Apps. Wähle eine App aus, um deren Verkehr zu beobachten.

- Öffne die App, führe Aktionen aus (z. B. anmelden), und kehre zu Packet Capture zurück, um Pakete und URLs zu prüfen.

- Beende die Aufzeichnung über die Stop‑Schaltfläche und entferne optional das Zertifikat, wenn du fertig bist.

Praktische Hinweise

- SSL‑Zertifikat: Ermöglicht das Entschlüsseln von HTTPS. Installiere es nur für Testzwecke und entferne es danach.

- Android‑VPN: Packet Capture verwendet ein lokales VPN auf deinem Gerät. Dafür werden keine Daten an Dritte gesendet — das VPN läuft lokal in der App.

Download

Suche im Play Store nach “Packet Capture” oder folge dem Link aus vertrauenswürdigen Quellen.

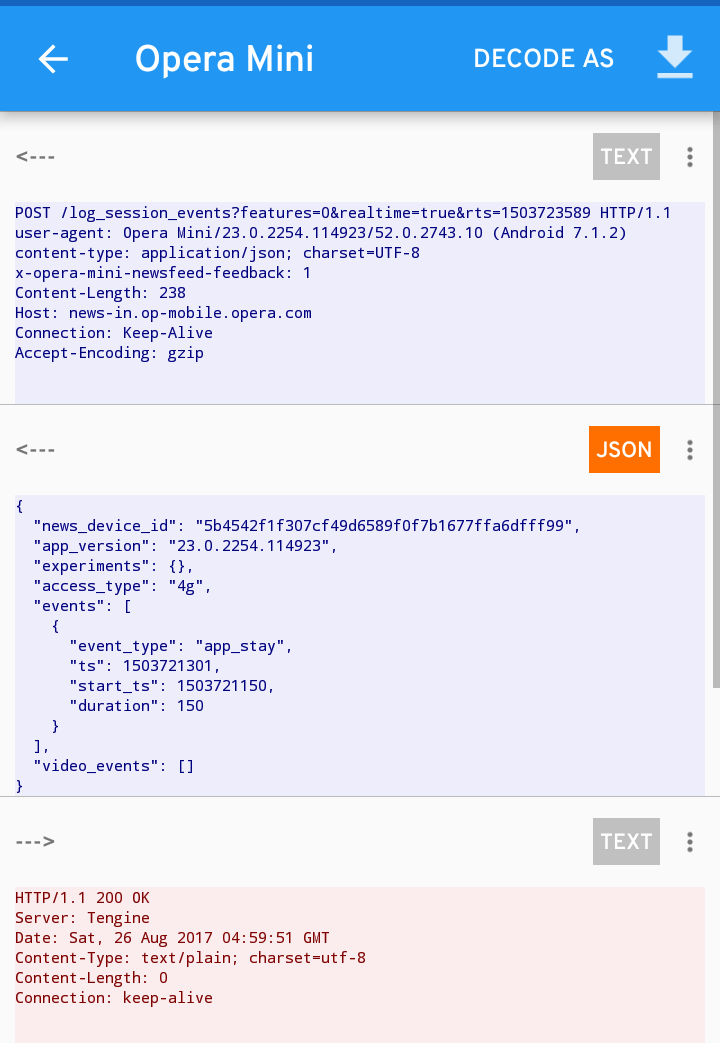

Schritt‑für‑Schritt Screenshots

Ergebnis interpretieren: Worauf achten?

- Klartext (HTTP): Jede URL, Anfrageparameter oder Antwort kann gelesen werden. Kritisch bei Passwörtern und Tokens.

- HTTPS: Ohne Zertifikat siehst du nur die Ziel‑Domain (SNI) und verschlüsselte Daten. Mit installiertem Zertifikat werden Inhalte sichtbar.

- Cookies und Tokens: Achtung bei sensiblen Session‑Tokens; sie ermöglichen Zugriff.

- Externe Verbindungen: Prüfe, ob die App an Drittserver Daten sendet, die nicht notwendig sind.

Sicherheit und Datenschutz

Important: Installiere ein Analysezertifikat nur vorübergehend. Ein dauerhaft installiertes Zertifikat würde allen lokal abgefangenen HTTPS‑Verbindungen vertrauen und das Risiko erhöhen.

So entfernst du das Zertifikat:

- Einstellungen → Sicherheit → Anmeldedaten löschen (oder Zertifikate verwalten).

- Entferne das zugehörige Zertifikat manuell.

Wenn nach Deinstallation von Packet Capture weiterhin ein Sperrbildschirm‑PIN angezeigt wird, gehe zu Einstellungen → Sicherheit → Anmeldedaten und lösche alle Zertifikate.

Alternative Vorgehensweisen

- Mitmproxy (PC + Android): Richte einen HTTP(S)‑Proxy mit einem PC‑Programm ein. Auf dem Gerät konfigurierst du den WLAN‑Proxy. Ermöglicht umfangreichere Filterung und Replay.

- Wireshark: Sehr mächtig, aber auf Android ohne Root kompliziert. Besser in Verbindung mit einem Monitor‑Mode fähigen WLAN‑Adapter am PC.

- tcpdump / Root‑Tools: Auf gerooteten Geräten kannst du tcpdump nutzen und pcap‑Dateien erzeugen, die du später in Wireshark analysierst.

Vergleich (Kurz):

- Packet Capture: Keine Root‑rechte, mobil, einfach. Einschränkungen bei komplexen Filtern.

- mitmproxy: Mehr Kontrolle, Replay, Skripting. Braucht PC und Konfiguration.

- Wireshark: Tiefe Analyse, umfangreiche Protokollunterstützung. Meist PC‑basiert.

Mini‑Methodik: Sichere Analyse in 6 Schritten

- Ziel definieren: Welche App/Traffic willst du prüfen?

- Backup: Keine sensiblen Aktionen während Tests durchführen.

- Temporäres Zertifikat installieren (nur wenn nötig).

- Lokales VPN/Proxy aktivieren und Traffic mitschneiden.

- Pakete analysieren, relevante URLs und Header notieren.

- Zertifikate entfernen, VPN beenden, Logs sicher löschen.

Checkliste für Analyse und Sicherheit

- Gerät sperren (PIN/Muster) aktiviert

- Analysezertifikat nur temporär installiert

- Nur eigene oder genehmigte Daten getestet

- Protokolle nach Prüfung löschen

- Erkenntnisse dokumentiert (Datum, App‑Version)

Risiko‑Matrix und Gegenmaßnahmen

| Risiko | Eintrittswahrscheinlichkeit | Auswirkung | Gegenmaßnahme |

|---|---|---|---|

| Dauerhaftes Zertifikat bleibt installiert | Mittel | Hoch | Nach Test Zertifikat löschen, Aufklärung im Team |

| Abfangen fremder Kommunikation (rechtlich) | Niedrig | Sehr hoch | Nur eigene Geräte/Erlaubnis, rechtliche Prüfung |

| Falsche Interpretation von Daten | Mittel | Mittel | Cross‑Check mit App‑Logs, Entwickler kontaktieren |

Fehlerfälle und Gegenbeispiele

- Manche Apps nutzen Certificate Pinning. Dann verhindert die App das Einfügen eines fremden Zertifikats. Folge: Du siehst nur verschlüsselten Verkehr, selbst wenn ein Zertifikat installiert ist.

- VPN‑basierte Sicherheitsapps können das lokale VPN blockieren. In solchen Fällen muss die Sicherheitsapp temporär deaktiviert oder eine alternative Methode (PC‑Proxy) genutzt werden.

Troubleshooting häufige Probleme

Problem: Packet Capture startet nicht oder fordert ständig zur VPN‑Erlaubnis auf. Lösung: Prüfe, ob bereits ein anderes VPN aktiv ist. Deaktiviere es zuerst.

Problem: Nach Deinstallation bleibt Zertifikat bestehen. Lösung: Einstellungen → Sicherheit → Anmeldedaten → Alle löschen.

Problem: Keine HTTP‑Inhalte sichtbar (bei HTTPS). Lösung: Stelle sicher, dass du das App‑Zertifikat installiert hast. Beachte Certificate Pinning.

Ablaufplan (Playbook) für eine Analyse‑Session

- Vorbereitungen (Sperrbildschirm, Backup, Ziel festlegen).

- App starten, Zertifikat installieren (wenn nötig).

- Aufzeichnung starten, gewünschte Aktionen in Ziel‑App durchführen.

- Aufzeichnung stoppen, relevante Pakete exportieren.

- Analyse, Screenshots machen, Befunde dokumentieren.

- Aufräumen: VPN stoppen, Zertifikat löschen, Logs entfernen.

Kurze Glossar‑Liste

- VPN: Virtual Private Network — hier: lokales Umleitungs‑Interface.

- Certificate Pinning: App‑Mechanismus, der nur bestimmte Zertifikate akzeptiert.

- pcap: Dateiformat für aufgezeichnete Netzwerkpakete.

FAQ

Ist das legal?

In der Regel darfst du deinen eigenen Netzwerkverkehr analysieren. Das Abhören fremder Kommunikation ohne Zustimmung kann illegal sein. Prüfe lokale Gesetze.

Benötige ich Root‑Rechte?

Nicht für Packet Capture. Einige fortgeschrittene Tools oder Systempacks erfordern Root.

Wie entferne ich alle Spuren nach der Analyse?

Stoppe das lokale VPN, deinstalliere die App, lösche installierte Zertifikate und entferne gespeicherte Logs.

Fazit

Das Erfassen von Netzwerkdaten auf Android ist mit Tools wie Packet Capture einfach und praktisch möglich — meist ohne Root. Nutze diese Möglichkeit verantwortungsvoll: Installiere Analysezertifikate nur temporär, analysiere nur eigenen oder erlaubten Traffic und entferne alle Testartefakte nach Abschluss.

Wichtig: Wenn die App Certificate Pinning verwendet oder eine Sicherheitsapp aktiv ist, reichen lokale VPN‑Methoden vielleicht nicht aus. In solchen Fällen empfiehlt sich ein Proxy auf einem PC oder die Zusammenarbeit mit dem App‑Entwickler.

Wenn du Fragen zur Nutzung von Packet Capture oder Alternativen hast, schreibe sie in die Kommentare — ich helfe gern weiter.

Mehr zum Weiterlesen

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben