Netzwerkdaten erfassen auf Android: URL‑Sniffing und Packet Capturing

Mit wenigen Schritten kannst du auf Android ohne Root Netzwerkverkehr und URLs aufzeichnen. Die App Packet Capture arbeitet als lokales VPN, entschlüsselt HTTPS nach Installation eines Zertifikats und zeigt Sende-/Empfangspakete pro App. Beachte Datenschutz, Zertifikatspinning und öffentliche WLAN‑Risiken.

Was ist URL‑Sniffing und Packet Capturing

URL‑Sniffing, Packet Capturing oder einfach Netzwerkdaten erfassen bezeichnet das Abfangen und Beobachten von Datenpaketen, die zwischen deinem Gerät und Servern ausgetauscht werden. In Computernetzwerken reisen Informationen paketweise. Beim Erfassen lesen wir diese Pakete, um zu verstehen, welche Daten übertragen werden — etwa URLs, API‑Antworten oder Formularinhalte.

Einfaches Beispiel: Wenn du dich mit deinem Google‑Konto in einer App anmeldest, sendet dein Gerät Anfragen mit deiner E‑Mailadresse und Authentifizierungsdaten an einen Server. Packet Capturing zeigt dir, welche Felder gesendet werden und ob sie verschlüsselt sind.

Wesentliche Begriffe in einer Zeile

- Packet Capturing: Aufzeichnen von Netzwerkpaketen zwischen Gerät und Netzwerk.

- URL‑Sniffing: Extrahieren und Anzeigen der angefragten URLs aus dem Verkehr.

- SSL/TLS‑Entschlüsselung: Möglichkeit, verschlüsselte Inhalte nach Installation eines Vertrauenszertifikats lesbar zu machen.

Warum solltest du Netzwerkdaten erfassen

Netzwerkdaten zu prüfen hilft bei:

- Erkennen, ob sensible Daten unverschlüsselt übertragen werden.

- Überprüfen, welche Domains und API‑Endpunkte eine App kontaktiert.

- Aufspüren unnötiger Berechtigungen und verdächtigem Verhalten.

- Debugging und Entwicklung von Netzwerkschnittstellen.

Wichtiger Hinweis

Öffentliche WLANs sind oft unsicher. Vermeide sensible Transaktionen über öffentliche Netze, solange du nicht sicher bist, dass die Verbindung richtig geschützt ist.

Voraussetzungen und Risiken

Vor dem Start solltest du wissen:

- Packet Capture arbeitet ohne Root, indem es ein lokales VPN erstellt.

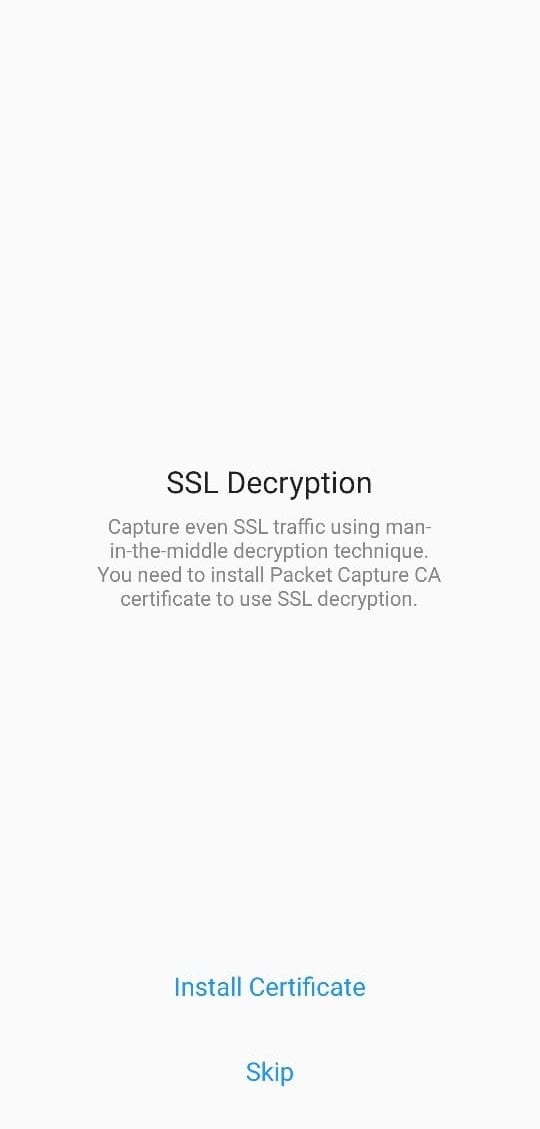

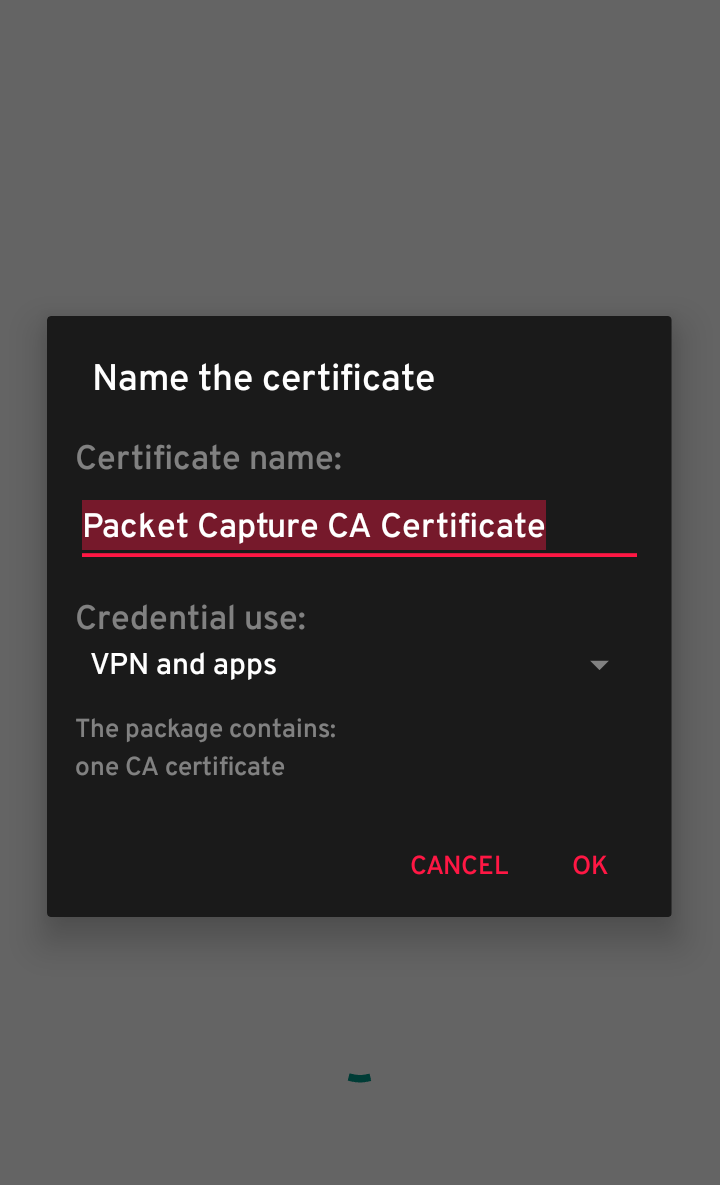

- Für die Anzeige verschlüsselter Inhalte musst du ein lokales Zertifikat installieren. Das erlaubt der App, HTTPS‑Verkehr zu entschlüsseln.

- Viele Apps nutzen Certificate Pinning oder OS‑Level Schutz. In solchen Fällen bleiben Inhalte auch mit lokalem Zertifikat verborgen.

- Prüfe alle lokal installierten Zertifikate regelmäßig und entferne sie, wenn du sie nicht mehr brauchst.

Wie erfasse ich Netzwerkdaten auf Android Schritt für Schritt

Folge dieser Anleitung, um mit der App Packet Capture zu starten. Die Schritte sind bewusst kurz und praxisnah.

- Lade die App “Packet Capture” aus dem Google Play Store herunter.

- Starte die App.

- Aktiviere die Option für ein SSL‑Zertifikat, wenn du verschlüsselte Inhalte sehen willst. Empfohlen, aber optional.

- Wenn du noch keinen Sperrbildschirm‑PIN oder Muster hast, richte einen ein. Android verlangt eine Sperre, bevor ein Benutzerzertifikat installiert werden kann.

- Tippe oben rechts auf den Start‑Button (grüner Pfeil), um die Aufzeichnung zu beginnen.

- Bestätige die Einrichtung der VPN‑Verbindung, die Packet Capture benötigt.

- Du siehst nun eine Liste installierter Apps. Wähle eine App aus, um deren Netzwerkverkehr aufzuzeichnen und Details anzuzeigen.

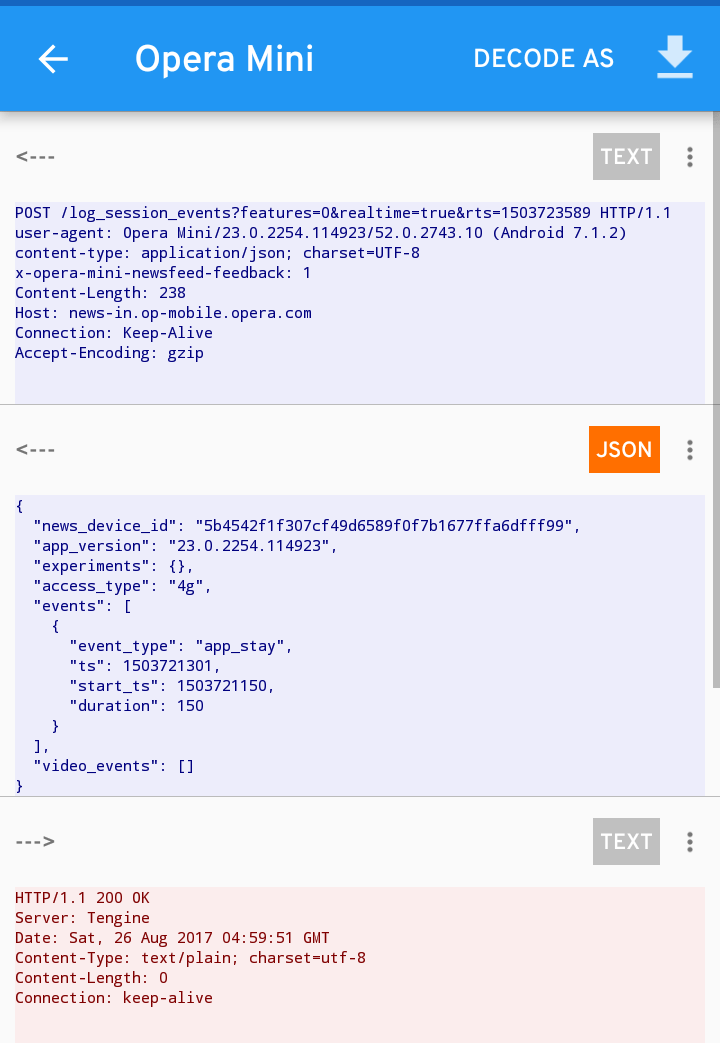

Screenshots

Nachdem du fertig bist

Wenn du die App wieder deinstallierst und weiterhin ein Sperrbildschirm‑PIN oder -Muster siehst, entferne das installierte Zertifikat: Einstellungen → Sicherheit → Anmeldedaten entfernen (oder “Zertifikate löschen”).

Alternativen und Vergleich

Methoden zur Netzwerküberwachung mit Vor- und Nachteilen:

- Packet Capture (Android, kein Root): Einfach, mobil, geeignet für schnelle Prüfungen. Limitiert bei Certificate Pinning.

- mitmproxy (PC): Mächtiger, skriptbar, ideal für Entwickler. Erfordert Anbindung des Geräts per WLAN/USB und Installation eines CA‑Zertifikats.

- Wireshark (PC): Tiefgreifende Paketinspektion auf Netzwerkebene. Benötigt Tethering oder SPAN/Promiscuous Mode im Netzwerk.

- Burp Suite (PC): Gut für Websecurity‑Tests, enthält Proxy, Repeater und Intruder. Lizenzbedarf für erweiterte Funktionen.

- Android Debugging‑Tools (z. B. Stetho): Eingebettet in Apps, erlaubt Entwicklern, HTTP‑Verkehr während der Entwicklung zu prüfen.

Wann welche Option sinnvoll ist

- Schnelle Prüfung unterwegs: Packet Capture.

- Reproduzierbares automatisiertes Testen: mitmproxy oder Burp auf dem PC.

- Tiefenanalyse von Protokollen und Paketdetails: Wireshark.

Wann Packet Capture nicht funktioniert

- Apps mit Certificate Pinning verweigern die Verbindung zum lokalen Zertifikat. In diesem Fall siehst du kaum oder nur Metadaten.

- Betriebssysteme mit restriktiver Zertifikatverwaltung blockieren lokale CA‑Zertifikate für System‑Apps.

- VPN‑ oder Baumuster‑Konfigurationen, die zusätzlichen Schutz erzwingen.

Sicherheitshärtung und Datenschutzhinweise

- Installiere nur vertrauenswürdige Netzwerktools aus offiziellen Quellen.

- Entferne das lokale Zertifikat, sobald du es nicht mehr brauchst.

- Teile exportierte Logs niemals unverschlüsselt, da sie sensible Informationen enthalten können.

- Bei beruflich relevanten Daten kläre Compliance‑ und Datenschutzanforderungen, bevor du Daten speicherst oder weiterleitest.

Datenschutz und DSGVO kurz

Wenn du personenbezogene Daten Dritter aufzeichnest, gilt die DSGVO. Verwende Aufzeichnungen nur für zulässige Zwecke, sichere sie und lösche sie nach Erfüllung des Zwecks.

SOP: Vorgehen für regelmäßige Prüfungen

- Zweck definieren: Sicherheitstest, Debugging oder Privatsphäreprüfung.

- Gerät prüfen: aktuelle Android‑Version, Sperrbildschirm aktivieren.

- Packet Capture installieren und Berechtigungen prüfen.

- Lokales Zertifikat installieren (nur bei Bedarf).

- Aufzeichnung starten und typische Nutzerflüsse ausführen.

- Protokolle filtern: Domains, POST‑Bodies, Header.

- Funde dokumentieren, sensible Daten maskieren.

- Zertifikat entfernen und Logs sicher löschen.

Incident Runbook: Wenn etwas schiefgeht

Problem: App zeigt SSL‑Fehler oder Systemverhalten ändert sich nach Installation des Zertifikats

Schritte:

- Stoppe Packet Capture und deaktiviere VPN in der App.

- Gehe zu Einstellungen → Sicherheit → Anmeldedaten/Privates Zertifikat und entferne das installierte Zertifikat.

- Lösche App‑Daten oder deinstalliere die App.

- Starte das Gerät neu.

- Prüfe betroffene Apps auf normale Funktion. Wenn nicht, setze die betroffene App ggf. zurück oder kontaktiere Support.

Testfälle und Akzeptanzkriterien

Akzeptanzkriterien für eine erfolgreiche Netzwerkanalyse:

- Die App erstellt eine VPN‑Verbindung und zeichnet Verbindungen auf.

- HTTPS‑Anfragen werden nach Installation des Zertifikats in lesbarer Form angezeigt (sofern kein Pinning vorliegt).

- Die Aufzeichnungen lassen sich App‑weise filtern und als Datei exportieren.

- Nach Entfernung des Zertifikats funktionieren Apps wieder normal.

Testfälle:

- Anmeldung in einer beliebigen App: Prüfe, ob Anmeldedaten als POST‑Parameter erscheinen (maskiert).

- Public Wi‑Fi Test: Prüfe, welche APIs ohne Endbenutzerinteraktion kontaktiert werden.

- Pinning‑Fall: Versuche eine App mit Pinning zu testen und bestätige, dass Inhalte nicht entschlüsselt werden.

Rollenbasierte Checklisten

Für Endanwender:

- Nur aus vertrauenswürdigen Quellen installieren.

- Lokales Zertifikat nach Nutzung entfernen.

- Keine sensiblen Transaktionen über unsichere Netze.

Für Entwickler:

- API‑Endpunkte dokumentieren.

- Sensible Felder verschlüsseln oder tokenisieren.

- Certificate Pinning prüfen, wenn Datenschutz gefordert ist.

Für Sicherheitsteams:

- Regelmäßige Audits mit Tools wie mitmproxy oder Burp durchführen.

- Prüfprotokoll sichern und Datenschutz prüfen.

Kompatibilität und Migrationshinweise

- Packet Capture funktioniert auf vielen aktuellen Android‑Versionen ohne Root. Bei älteren Android‑Releases kann das Verhalten eingeschränkt sein.

- Root‑Methoden oder systemweite Proxies bieten tiefere Einsichten, erfordern aber administrativen Aufwand und erhöhen das Risiko für das Gerät.

- Für wiederholbare Tests empfiehlt sich eine PC‑basierte Lösung (mitmproxy/Wireshark) mit kontrollierter Testumgebung.

Edge‑Case‑Galerie

- Apps, die ausschließlich über proprietäre VPNs kommunizieren: Kein lokales Aufzeichnen möglich.

- Netzwerkverkehr über IPv6‑only Netze: Prüfe Tool‑Support.

- Mobilfunknetz‑Operatoren mit Traffic‑Optimierung: Inhalte können verändert übertragen werden.

Faktenbox

- Zweck: Privatsphäreprüfung, Debugging, Sicherheitstest.

- Root erforderlich: Nein (für Packet Capture nicht).

- Limitierungen: Certificate Pinning, Systemapps.

Einzeiliges Glossar

- VPN: Virtuelles Netzwerk, das Paket Capture lokal verwendet, um Traffic zu leiten.

- CA‑Zertifikat: Zertifizierungsstelle, deren Installation es ermöglicht, HTTPS zu entschlüsseln.

Kurzer Social‑Post (Ankündigung)

Teste dein Smartphone: Erfahre jetzt, welche Daten Apps wirklich senden. Ohne Root und in wenigen Minuten. Verwende Packet Capture, installiere nur bei Bedarf das Zertifikat und schütze deine Privatsphäre.

Kurzfassung und nächste Schritte

Netzwerkdaten zu prüfen hilft dir, Privatsphäre und Sicherheit deines Geräts zu verbessern. Packet Capture ist ein pragmatisches Tool für schnelle Analysen auf Android ohne Root. Ergänze es mit PC‑Tools wie mitmproxy oder Wireshark für tiefere Analysen. Entferne stets Zertifikate nach Gebrauch und beachte Datenschutzvorgaben.

Wichtig

Wenn du unsicher bist, welche Daten du aufzeichnen darfst, konsultiere eine Datenschutz‑ oder Rechtsstelle. Sei vorsichtig mit Logs, sie können sensible Informationen enthalten.

Wenn du Fragen, Probleme oder Ergänzungen hast, schreibe einen Kommentar — wir helfen gern weiter.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben