Netzwerkverkehr erfassen auf Android: URL Sniffing und Packet Capturing

Einleitung

Capture Network Data, URL Sniffing oder Packet Capturing sind Begriffe für das Mitlesen von Netzwerkpaketen, die von einem Gerät gesendet oder empfangen werden. Obwohl die Begriffe technisch klingen, ist das Erfassen von Netzwerkdaten auf Android heute ohne Root erreichbar. Dieser Artikel erklärt die Konzepte einfach, beschreibt eine Schritt-für-Schritt-Anleitung mit der App Packet Capture und bietet zusätzliche Praxisinformationen zu Sicherheit, Alternativen und Fehlerquellen.

Begriff in einer Zeile: Packet Capturing bedeutet, Datenpakete zu beobachten, die zwischen einem Gerät und Servern übertragen werden.

Warum sollte man Netzwerkverkehr erfassen

Das Beobachten des Netzwerkverkehrs hilft bei mehreren Zielen:

- Privatsphäre prüfen: Erkennen, ob vertrauliche Daten unverschlüsselt übertragen werden.

- Sicherheitsüberprüfung: Auffällige oder unerwartete Verbindungen entdecken.

- Debugging: API-Aufrufe, Header und Fehlercodes beim Entwickeln prüfen.

- Berechtigungsprüfung: Erkennen, ob eine App mehr Daten sendet als sie müsste.

Wichtig: Öffentliche WLANs sind oft unsicher. Vermeiden Sie Bank- oder Login-Datenübertragungen über öffentliche Hotspots, wenn die Verbindung nicht eindeutig verschlüsselt ist.

Kurze Technikbeschreibung

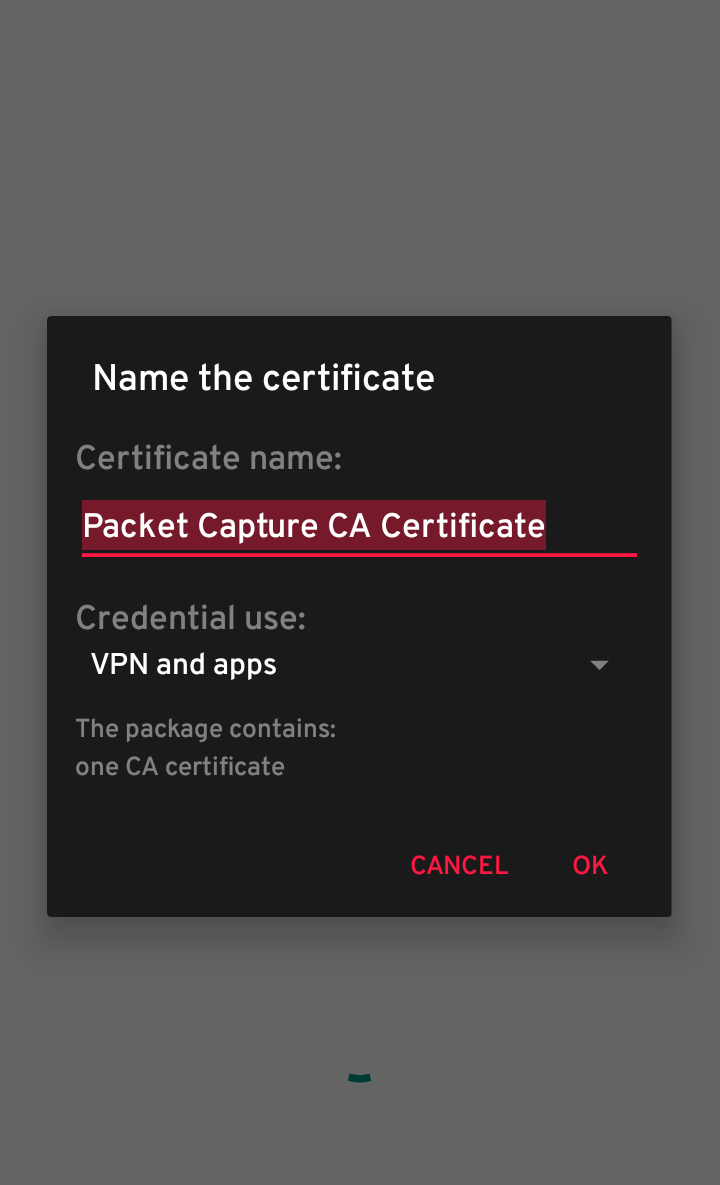

Netzwerkdaten werden in kleinen Einheiten, sogenannten Paketen, übertragen. Packet Capture fängt diese Pakete ab, interpretiert Protokolle wie HTTP/HTTPS und zeigt URLs, Header und manchmal auch Payloads an. Bei HTTPS ist der Inhalt normalerweise verschlüsselt; durch das Installieren eines lokalen SSL-Zertifikats kann Packet Capture TLS-Verbindungen entschlüsseln und mehr sehen — das erfordert Vertrauen in die App-Zertifikate.

Wann das Erfassen nicht funktioniert oder Täuschungen auftreten

- Apps, die Certificate Pinning verwenden, verhindern TLS-Interception durch Fremdzertifikate.

- VPNs oder spezielle Netzwerk-Tunnel können Traffic außerhalb der lokalen Erfassung leiten.

- System- oder Kernel-Level-Verschlüsselung (z. B. VPN innerhalb einer App) kann Daten verbergen.

- Root-only Tools bieten tiefere Einsichten; ohne Root sind manche Low-Level-Pakete nicht sichtbar.

Voraussetzungen und Datenschutzhinweis

- Android-Gerät mit Android-Version, die die App unterstützt.

- Ein Sperrbildschirm-PIN oder Muster ist für das Installieren des lokalen Zertifikats erforderlich.

- Rechtliche und ethische Einschränkungen beachten: Netzverkehr Dritter ohne Zustimmung abzufangen ist in vielen Ländern verboten.

Wichtig: Installieren Sie nur Zertifikate von vertrauenswürdigen Quellen. Entfernen Sie temporär installierte Zertifikate, wenn Sie sie nicht mehr benötigen.

Schritt-für-Schritt Anleitung mit Packet Capture

Vorbereitung

- Laden Sie Packet Capture aus dem Google Play Store herunter.

- Vergewissern Sie sich, dass auf dem Gerät ein Sperrbildschirm (PIN oder Muster) eingerichtet ist.

Erfassung starten

- Öffnen Sie die Packet Capture App.

- Aktivieren Sie die Option für das lokale SSL-Zertifikat, wenn Sie detailliertere Inhalte sehen möchten. (Empfohlen für Tests, nicht für alltägliche Nutzung.)

- Bestätigen Sie die Aufforderung zur Einrichtung eines VPN-Tunnels. Die App erstellt einen lokalen VPN-Service auf dem Gerät, um den Traffic zu leiten.

- Tippen Sie auf die Start-Schaltfläche (grüner Pfeil) in der App.

- Sie sehen nun eine Liste installierter Apps. Wählen Sie die App aus, deren Netzwerkverkehr Sie analysieren möchten.

- Führen Sie Aktionen in der Ziel-App durch (Login, Laden von Inhalten, API-Aufrufe), während die Erfassung läuft.

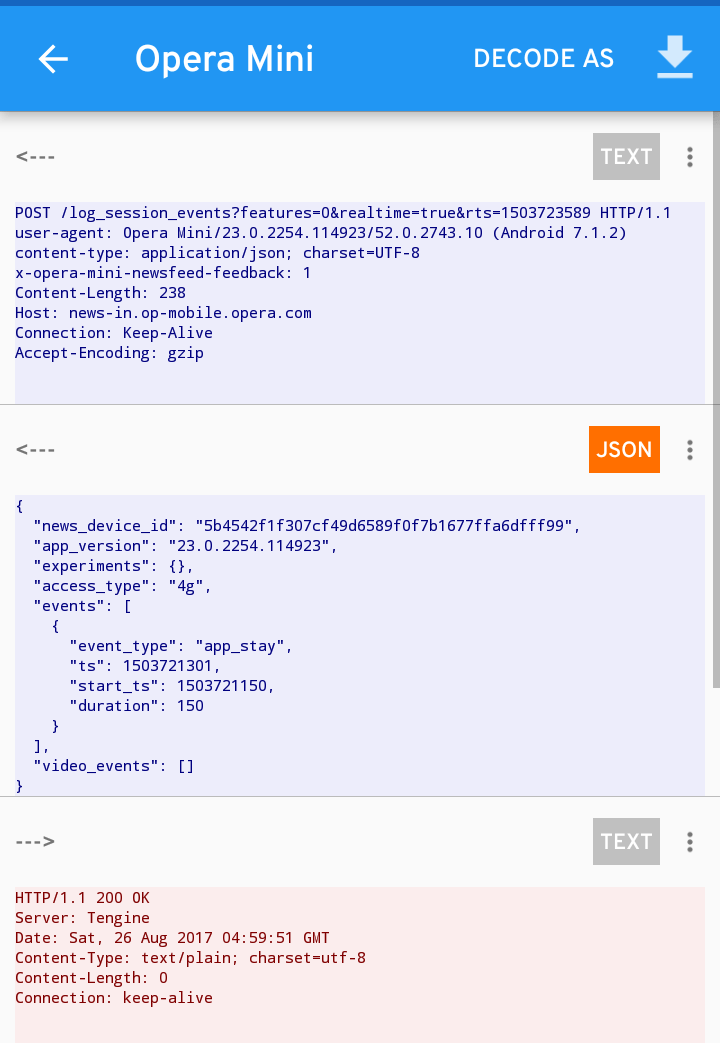

- Zur Analyse tippen Sie in Packet Capture auf einen Eintrag, um Header, URL, Statuscodes und gegebenenfalls entschlüsselte Payloads zu sehen.

Beenden und Aufräumen

- Beenden Sie die Erfassung in Packet Capture.

- Entfernen Sie das installierte SSL-Zertifikat wieder, falls Sie es nur testweise installiert hatten: Einstellungen > Sicherheit > Anmeldedaten löschen (oder Zertifikate verwalten), je nach Android-Version.

Screenshot: Übersicht der Packet Capture App mit Start-Button und App-Liste.

Screenshot: Detailansicht mit erkannten HTTP/HTTPS-Anfragen.

Screenshot: Beispiel für entschlüsselten Payload nach Installation des lokalen Zertifikats.

Screenshot: Hinweis zur Einrichtung des Zertifikats auf dem Gerät.

Screenshot: Chronologische Liste erfasster Netzwerkereignisse.

Mini-Methodologie für systematische Analyse

- Ziel definieren: Privatsphäre prüfen, Debugging, Sicherheitsüberprüfung.

- Baseline erstellen: Erfassung ohne aktive Apps, nur Systemtraffic beobachten.

- Testdurchläufe: Jede App-Funktion einzeln auslösen und protokollieren.

- Artefakte sammeln: URLs, Header, Payload-Muster, IP-Adressen, Zeitstempel.

- Bewertung: Unverschlüsselte Übertragungen, verdächtige Endpunkte, Datenexfiltration.

- Maßnahmen: App-Berechtigungen einschränken, Alternative suchen, Entwickler kontaktieren.

Rollenbasierte Checkliste

Für Privatanwender:

- Nur vertrauenswürdige Tools aus offiziellen Stores nutzen.

- Sperrbildschirm aktivieren.

- SSL-Zertifikat nach Tests entfernen.

Für Entwickler / Tester:

- Testdaten statt echter Zugangsdaten verwenden.

- Certificate Pinning für Produktions-Apps prüfen.

- API-Endpunkte auf sichere TLS-Konfiguration testen.

Für Sicherheitsteams:

- Hohe Priorität für Apps mit unverschlüsselter Übertragung.

- Inventarisierung aller externen Endpunkte.

- Monitoring- und Incident-Response-Playbook bereithalten.

Alternativen zur Packet Capture App

- Wireshark (nur auf PC, mit Gerät im USB- oder Hotspot-Modus).

- Mitmproxy (lokaler Proxy, erfordert mehr technische Einrichtung; gut für automatisierte Tests).

- Frida/Burp Suite (fortgeschrittene Tools, oft Root oder zusätzliche Konfiguration erforderlich).

Konsequenz: Mobile Apps mit Certificate Pinning lassen sich oft nicht vollständig mit einfachen Mitteln entschlüsseln; für tiefergehende Analysen werden oft Entwicklerzugang oder spezielle Testbuilds benötigt.

Sicherheits- und Datenschutzhinweise

- Legalität: Erfassen Sie nur den Traffic, für den Sie berechtigt sind. Das Abhören fremder Kommunikation kann strafbar sein.

- Sensible Daten: Verwenden Sie niemals echte Passwörter oder Zahlungsdaten in Tests.

- Zertifikate: Entfernen Sie temporäre Zertifikate und prüfen Sie regelmäßige Systemzertifikate auf Änderungen.

- Logging: Exportierte Logs können sensible Daten enthalten — schützen Sie diese Dateien.

Fehlerbehebung und häufige Probleme

- Problem: Keine Daten werden angezeigt. Lösung: Prüfen Sie, ob der lokale VPN-Tunnel aktiv ist und die richtige Ziel-App ausgewählt wurde.

- Problem: Inhalte bleiben verschlüsselt. Lösung: Prüfen Sie, ob die App Certificate Pinning verwendet oder ob ein Zertifikat installiert ist.

- Problem: Nach Deinstallation bleibt Sperrbildschirm-PIN vorhanden. Lösung: Einstellungen > Sicherheit > Anmeldeinformationen löschen (abhängig von Android-Version).

Risikomatrix und Gegenmaßnahmen

- Niedriges Risiko: Unkritische App sendet anonymisierte Telemetrie. Gegenmaßnahme: App-Berechtigungen prüfen.

- Mittleres Risiko: App sendet persönliche Daten über HTTP. Gegenmaßnahme: Entwickler kontaktieren, Alternativen suchen.

- Hohes Risiko: App sendet Zugangsdaten unverschlüsselt. Gegenmaßnahme: Sofortige Nutzung stoppen, Zugangsdaten ändern, Behörden informieren falls nötig.

Entscheidungshilfe (Kurz)

- Möchten Sie nur prüfen, ob Apps ungewöhnlich kommunizieren? Verwenden Sie Packet Capture ohne SSL-Interception.

- Müssen Sie Inhalte von HTTPS sehen? Nur dann SSL-Zertifikat temporär installieren; bedenken Sie Sicherheitsfolgen.

- Benötigen Sie automatisierte oder reproduzierbare Tests? Setzen Sie auf mitmproxy oder PC-basierte Tools.

Fazit

Das Erfassen von Netzwerkdaten auf Android ist heute praktisch möglich, sogar ohne Root. Packet Capture bietet eine einfache Oberfläche, um Verbindungen auf App-Ebene zu überwachen und Probleme zu diagnostizieren. Achten Sie auf rechtliche und sicherheitsrelevante Aspekte, verwenden Sie Testdaten, und entfernen Sie temporär installierte Zertifikate nach der Analyse.

Wichtig: Verwenden Sie die Methode verantwortungsbewusst. Abfangen von fremdem Netzwerkverkehr ohne Erlaubnis ist illegal.

Zusammenfassung:

- Packet Capture ist eine einfache Möglichkeit, Netzwerkverkehr zu beobachten.

- SSL-Interception zeigt mehr Details, bringt aber Sicherheitsrisiken mit sich.

- Certificate Pinning und VPN-Apps schränken die Einsicht ein.

- Entfernen Sie temporäre Zertifikate und schützen Sie exportierte Logs.

Wenn Sie Fragen haben oder Probleme bei der Anwendung der App auftreten, schreiben Sie gern einen Kommentar mit Gerätetyp und Android-Version. Wir helfen bei der Fehlersuche.

Mehr zum Weiterlesen:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben