Что такое слопсквоттинг и как от него защититься

Кратко

Слопсквоттинг — это вид атаки, при котором злоумышленники регистрируют и публикуют фальшивые пакеты с именами, которые генерируются или предлагаются инструментами ИИ. Разработчики, полагаясь на подсказки ИИ, могут установить такие пакеты и запустить вредоносный код. В статье объясняется механизм атаки, ключевые признаки, как её предотвратить и пошаговый план реагирования.

Что такое слопсквоттинг

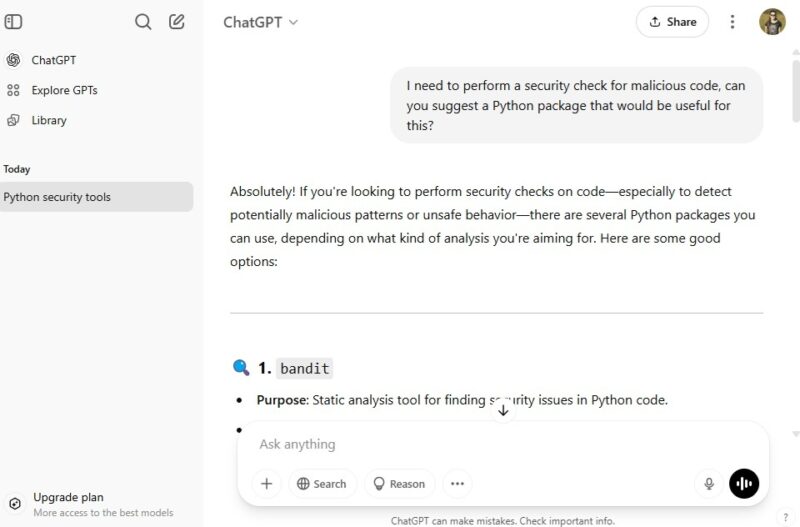

Слопсквоттинг начинается со «галлюцинаций» ИИ — ситуаций, когда модель придумывает информацию. В контексте разработки это выглядит так: чат-бот или генератор кода предлагает несуществующий открытый пакет (library), и разработчик копирует это имя в конфигурацию проекта, ожидая, что пакет будет доступен в репозитории.

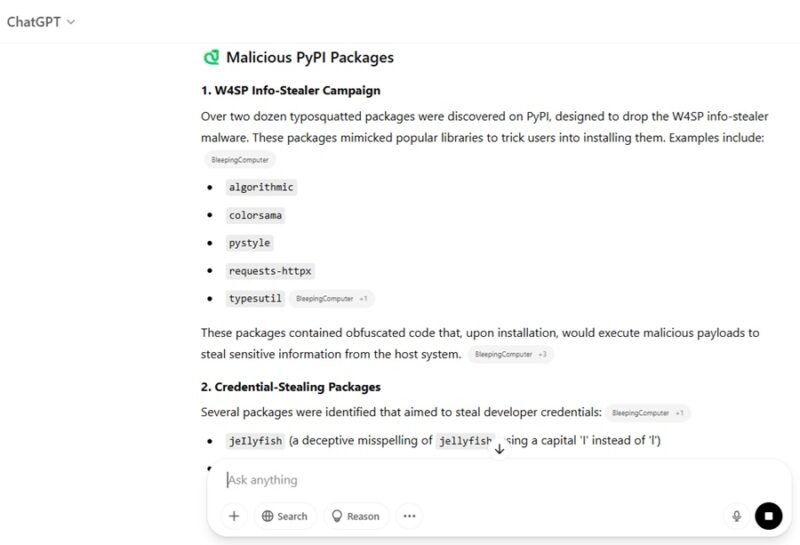

Злоумышленники заметили: если одно и то же вымышленное имя регулярно предлагается разными ИИ, можно заранее зарегистрировать пакет с этим именем на популярных хостингах кода (GitHub Packages, npm, PyPI и т.д.) и наполнить его вредоносным кодом. Когда ИИ снова предложит то же имя, разработчики найдут и установят уже существующий пакет — только он будет содержать бэкдор, майнер, троян или другой зловред.

Исследование, цитируемое в исходном материале, показало: среди 16 крупных моделей генерации кода почти 20% рекомендованных пакетов не существовали; 43% галлюцинаций повторялись при 10 повторных запусках с одинаковым запросом. В выборке CodeLlama оказался худшим по частоте галлюцинаций, а GPT-4 Turbo — одним из наименее склонных к выдумыванию пакетов. Эти данные указывают на реальную опасность: повторяемость предложений делает подбор названий для злоумышленников эффективным.

Важно: сам по себе факт галлюцинации ИИ не равен атаке. Атака становится возможной, когда злоумышленник превратит вымышленное имя в реальный пакет с вредоносным содержимым.

На что обращать внимание: признаки подозрительных пакетов

Ни один признак не даёт 100% гарантии, но сочетание нескольких — сильный сигнал риска.

- Слегка искажённые или редкие имена пакетов — имя выглядит как легкая опечатка от известной библиотеки.

- Отсутствие обсуждений, звёзд, форков или открытых issues — нет активности сообщества.

- Предупреждения от других разработчиков — если кто-то уже заметил проблему, ищите посты в Stack Overflow, Reddit, Twitter/Threads и issues на хостингах.

- Редко предлагается другими платформами ИИ — попробуйте тот же запрос в других моделях; если пакет появляется только в одной системе — это риск.

- Неясные или бессвязные описания на странице пакета — описание не соответствует стандартам качества и функции.

Практическая проверка перед установкой:

- Поиск в официальных реестрах (npm, PyPI, Maven Central) и просмотр метаданных (дата публикации, автор, зависимости).

- Просмотр содержимого пакета до установки: многие менеджеры пакетов позволяют просмотреть архив или метаданные.

- Проверка цифровых подписей или паблик-ключей автора, если они доступны.

Самые важные меры предосторожности

Даже если вы знаете признаки, слопсквоттинг часто сложно заметить. Вот три практических шага, снижающих риск значительно:

- Выполняйте подозрительный код в песочнице

Запускайте новый или незнакомый пакет в изолированной среде: виртуальная машина (VirtualBox, VMware), контейнер (Docker) или облачные песочницы (Replit, Gitpod). Если пакет ведёт себя вредоносно, ущерб останется в изолированной среде.

- Сканируйте и анализируйте пакеты до установки

Используйте расширения и инструменты сканирования: расширение Socket Web Extension, Snyk, Dependabot, npm audit, Bandit для Python и т. п. Они не устраняют все риски, но находят известные уязвимости и подозрительные зависимости.

- Всегда проверяйте рекомендации ИИ

ИИ — помощник, а не автопилот. Подтверждайте каждую рекомендацию: ищите репозиторий автора, читайте README, смотрите даты релизов и отзывы. Чем больше вы полагаетесь на ИИ — тем выше шанс попасть в ловушку.

Когда инструменты защиты могут не помочь — контрпримеры

- Новый пакет с минимальной активностью: сканеры могут не иметь сигнатур для совершенно нового вредоносного кода.

- Вредоносный код, замаскированный под утилиты разработки (логирование, тестирование) — статический анализ пропустит обфусцированный или динамически загружаемый зловред.

- Если разработчик запускает пакет в production без промежуточного анализа, песочница и решения безопасности не успеют среагировать.

Эвристика: не игнорируйте сочетание «новый пакет» + «предложен ИИ» + «отсутствие обратной связи в сообществе» — это высокий приоритет для проверки.

Альтернативные подходы и дополнительные слои защиты

- Используйте whitelisting: разрешайте установку только заранее одобренных пакетов/организационных реестров.

- Локальные зеркала и прокси-репозитории (Artifactory, Nexus, Verdaccio) — позволяют контролировать и кэшировать пакеты, проверяя их перед деплоем.

- Политики CI: запрет на установку новых внешних зависимостей без ревью и автоматического тестирования в sandbox.

- Использование подписанных пакетов и доверенных публикаций: ориентируйтесь на пакеты с цифровой подписью или от официальных организаций.

Модель зрелости защиты: уровни

- Уровень 0 — нет контроля: разработчики устанавливают пакеты по умолчанию.

- Уровень 1 — базовая гигиена: используются сканеры уязвимостей и ручные проверки.

- Уровень 2 — автоматизация: CI/CD проверяет пакеты, есть внутренний реестр и песочница.

- Уровень 3 — продвинутая: whitelisting, цифровые подписи, мониторинг поведения зависимостей в runtime.

Чем выше уровень — тем жестче защита, но растут операционные затраты и время на релиз.

Чек-листы по ролям

Разработчик

- Проверить источник пакета и репозиторий автора.

- Просмотреть README и релизные заметки.

- Запустить пакет в локальной песочнице.

- Отметить пакет в задаче ревью перед добавлением в main branch.

DevOps/CI

- Настроить автоматическую проверку зависимостей перед merge.

- Блокировать автоматическую установку новых внешних пакетов в production.

- Использовать локальный прокси-репозиторий.

Команда безопасности

- Мониторить тенденции галлюцинаций ИИ и публиковать предупреждения для разработчиков.

- Поддерживать список запрещённых/одобренных пакетов.

- Проводить ретроспективы после инцидентов.

Инцидент-руководство (инцидент-рунбу́к)

- Идентификация

- Обнаружили подозрительную зависимость в проекте или оповещение от коллег.

- Изоляция

- Отключить CI/CD для проблемной ветки.

- Заблокировать развёртывание на production.

- Анализ

- Просмотреть содержимое пакета в изолированной среде (песочница).

- Проанализировать сетевые вызовы, файлы, побочные процессы.

- Устранение последствий

- Откатить релизы, где пакет уже использовался.

- Удалить пакет из зависимостей и репозиториев.

- Очистить артефакты и контейнеры, где пакет выполнялся.

- Уведомление и восстановление

- Сообщить команде, сообществу и хостинг-провайдеру (GitHub, PyPI и т.д.).

- Опубликовать постmortem и рекомендации.

- Превентивные меры

- Добавить пакет в черный/белый список.

- Обновить CI-процессы, добавить дополнительные проверки.

Критерии приёмки

- В проекте нет ссылок на подозрительные пакеты.

- Автоматические тесты и статический анализ проходят в песочнице.

- Внедрены политикa whitelisting или ревью зависимостей.

Тесты и критерии приёмки для новой зависимости

- Тест 1: Пакет успешно проходит статический анализ без тревог уровня High.

- Тест 2: Пакет выполняется в песочнице без попыток установить сетевые соединения на неизвестные хосты.

- Тест 3: Пакет имеет читаемый код и сопроводительную документацию; автор указан и проверен.

Если хоть один тест провален — зависимость не принимается.

Краткая галерея крайних случаев

- Пакет выглядит как «lodash2» вместо «lodash» и действительно содержит вредоносный скрипт, активирующийся только при определённых системных часах.

- Пакет имеет загрузчик, который при первом запуске скачивает дополнительные модули с внешних хостов.

- Автор пытается замаскировать вредоносный код в коммитах с сообщениями «фиксы», «рефакторинг».

Короткий глоссарий

- Галлюцинации ИИ — случаи, когда модель генерирует неправдивую или несуществующую информацию.

- Пакет (library) — модуль или библиотека, которую можно установить в проект через менеджер пакетов.

- Песочница — изолированная среда для безопасного запуска кода.

- Whitelist/Blacklist — списки доверенных или запрещённых пакетов.

Приватность и соответствие требованиям (советы)

Если пакет потенциально компрометирует персональные данные, остановите дальнейшее использование и оцените влияние с точки зрения GDPR/законов о защите данных: какие данные были доступны процессу, были ли слиты персональные идентификаторы, куда ушли логи и т. п. Сообщите DPO и при необходимости — регулятору.

Частые вопросы

Как отличить слопсквоттинг от простой опечатки?

Опечатка обычно выглядит как случайная ошибка и часто не сопровождается публикацией пакета от неизвестного автора. Слопсквоттинг — это преднамеренная регистрация подражающего имени и публикация пакета, часто сразу с кодом. Проверяйте репозиторий и историю коммитов.

Можно ли полагаться на инструменты сканирования?

Инструменты полезны, но не гарантируют 100% защиты. Они помогают находить известные уязвимости и сигнатуры, но свежие или обфусцированные угрозы могут остаться незамеченными.

Что делать, если я уже установил вредоносный пакет?

Немедленно остановите выполнение, изолируйте среду, проведите анализ, откатите релизы и опубликуйте предупреждение для команды и сообщества.

Резюме

Слопсквоттинг — это современная и реальная угроза, возникающая на пересечении генеративного ИИ и экосистемы открытого кода. Ключевые защита — критическая проверка рекомендаций ИИ, запуск неизвестного кода в песочнице, использование сканеров и введение внутренней политики контроля зависимостей. Сообщение о найденных злоупотреблениях и сотрудничество с сообществом и платформами помогают снизить распространение таких угроз.

Важно

Никогда не доверяйте рекомендациям ИИ без базовой проверки. Самая простая привычка — минутная проверка источника пакета — может предотвратить серьёзные инциденты.

Примечание

Если вы столкнулись с сомнительным пакетом, опубликуйте предупреждение в сообществе, свяжитесь с поддержкой платформы и добавьте пакет в локальный черный список, чтобы защитить коллег.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone