Что такое вредоносное ПО на уровне ядра и как от него защититься

Оглавление

- Что такое вредоносное ПО на уровне ядра

- Почему оно опасно

- Примеры и типы атак

- Как защититься: пошаговое руководство

- Проверки и тесты для администраторов

- Что делать при заражении: пошаговый инцидент‑плейбук

- Роли и чеклисты (пользователь, администратор, СIRT)

- Модель оценки риска, матрица и сценарии неудачи

- Часто встречающиеся ошибки при защите и альтернативные подходы

- Краткий глоссарий и справочная информация

Что такое вредоносное ПО на уровне ядра

Ядро (kernel) — это центральный компонент операционной системы, который управляет ресурсами: памятью, процессором и доступом к устройствам. Оно работает в специальном режиме с повышенными правами — «режиме ядра» (kernel mode) — и имеет полный доступ к аппаратуре и ключевым данным системы. Вредоносное ПО, которое проникает на этот уровень и выполняется с привилегиями ядра, называют вредоносным ПО на уровне ядра.

Коротко: ядро — это контролёр, и если вредоносный код получает его полномочия, он практически невидим для обычных средств защиты.

Важно: заражение уровня ядра требует либо уязвимости, либо прямого доступа администратора/физического доступа, либо подделки подписанных драйверов.

Почему это особенно опасно

- Полный доступ к памяти и устройствам: вредоносный код может читать/писать произвольные адреса.

- Скрывание от антивирусов: он может перехватывать и фильтровать запросы средств защиты.

- Устойчивость: многие образцы внедряются в ранние этапы загрузки и сохраняются после перезагрузки.

- Возможность эскалации и удалённого управления: доступ к ядру упрощает создание бекдоров и удалённого контроля.

Примеры и типы атак

- Kernel rootkits — комплексный тип вредоноса, который внедряется в ядро, скрывает файлы, процессы и сетевые подключения, и даёт атакующему удалённый доступ.

- Bootkits — модифицируют процесс загрузки (BIOS/UEFI или MBR) и загружаются до ОС; могут инсталлировать код уровня ядра ещё до старта системы.

- Трояны в режиме ядра — вредоносные драйверы или модифицированные системные драйверы, выполняющие конкретные задачи: кейлоггинг, отключение защит, изменение файловой системы.

- Ransomware на уровне ядра — использует права ядра, чтобы шифровать файлы, блокировать восстановление или уклоняться от антивирусов.

Как защититься: пошаговое руководство

Ниже дана практическая инструкция для домашних пользователей и администраторов. Каждый шаг описан простым языком и при необходимости содержит дополнительные рекомендации и варианты для корпоративной среды.

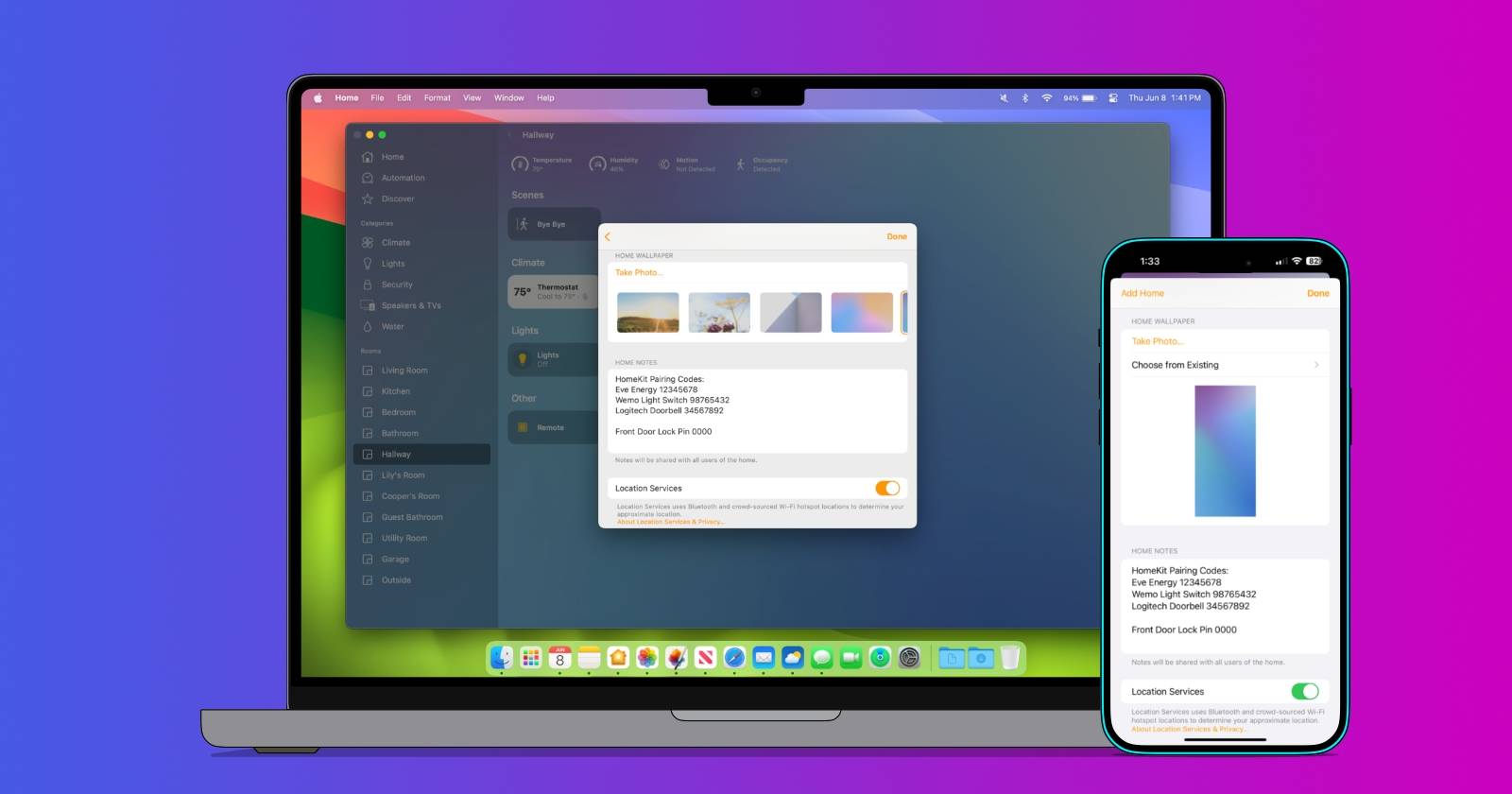

1. Убедитесь, что включены Secure Boot и TPM 2.0

Secure Boot и TPM 2.0 — ключевые защитные механизмы современной Windows. Они помогают предотвратить загрузку неподписанного или поддельного кода на ранних этапах запуска системы.

- Secure Boot проверяет цифровые подписи компонентов загрузки и блокирует неподписанный код.

- TPM 2.0 — аппаратный модуль, который хранит криптографические данные и хеши для проверки целостности загрузки.

Как проверить в Windows:

Откройте Поиск и найдите «Сведения о системе» (System Information). В разделе «Сводка системы» проверьте значение «Состояние Secure Boot» — должно быть «Вкл».

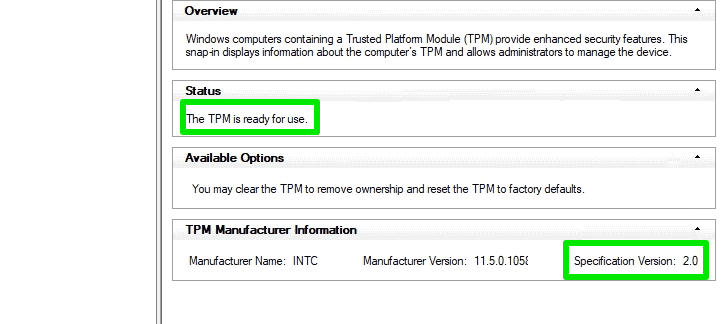

Нажмите Win + R и выполните:

tpm.mscВ окне модуля TPM убедитесь, что статус показывает готовность и версия спецификации — 2.0.

Если опции отключены — зайдите в настройки BIOS/UEFI и включите их в разделе безопасности. Secure Boot обычно включается легко, а TPM может быть аппаратным модулем или встроенной функцией материнской платы (fTPM).

Важно: некоторые старые устройства не поддерживают TPM 2.0 — в таких случаях способность сопротивляться продвинутым bootkit‑атакам ограничена.

2. Включите виртуализационно-основанную безопасность и целостность памяти

Virtualization-Based Security (VBS) и Memory Integrity (цельность памяти) изолируют критические компоненты ОС в безопасном окружении, которое трудно скомпрометировать.

Инструкция:

- Откройте «Центр безопасности Windows» (Windows Security) через поиск.

- Перейдите в «Защита устройства» -> «Изоляция ядра» (Core isolation).

- Включите «Целостность памяти» (Memory integrity).

Примечание: включение некоторых опций может требовать обновления драйверов или несовместимо с устаревшими драйверами. Если после включения выяснились проблемы, обновите драйверы или откатите изменения с учётом рисков.

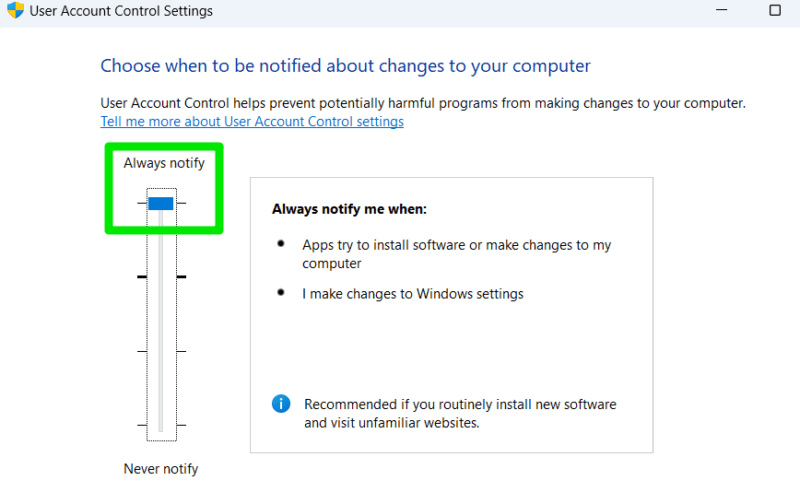

3. Установите контроль учётных записей (UAC) на максимум

User Account Control (UAC) предотвращает непреднамеренную установку программ с повышенными правами.

- В поиске введите «uac» и выберите «Изменение параметров контроля учётных записей». Установите ползунок на «Всегда уведомлять».

Это увеличит количество запросов на подтверждение и усложнит незамеченное получение прав администратора вредоносным ПО.

4. Регулярно обновляйте ОС, драйверы и BIOS/UEFI

- Windows Update: регулярно запускать «Проверить обновления» в настройках.

- Драйверы: обращайте внимание на подписанные драйверы и обновляйте их из доверенных источников (поставщик оборудования или официальный сайт производителя).

- BIOS/UEFI: обновление требует осторожности — делайте резервные копии, следуйте инструкциям производителя. Обновления BIOS реже, но они могут закрывать критические уязвимости.

Почему это важно: драйверы загружаются рано в процессе старта; уязвимый драйвер — частая точка входа для вредоносного ПО уровня ядра.

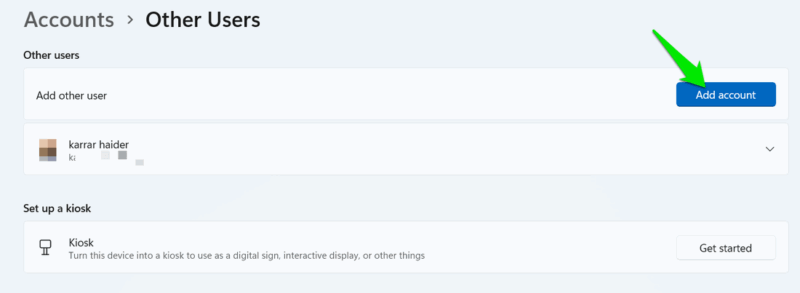

5. Используйте учётную запись с ограниченными правами для повседневной работы

Создайте отдельную стандартную учётную запись и используйте её для обычной работы. Привилегии администратора используйте только тогда, когда это действительно необходимо.

Инструкции: Настройки -> Учётные записи -> Другие пользователи -> Добавить пользователя -> выбрать «Стандартная учётная запись».

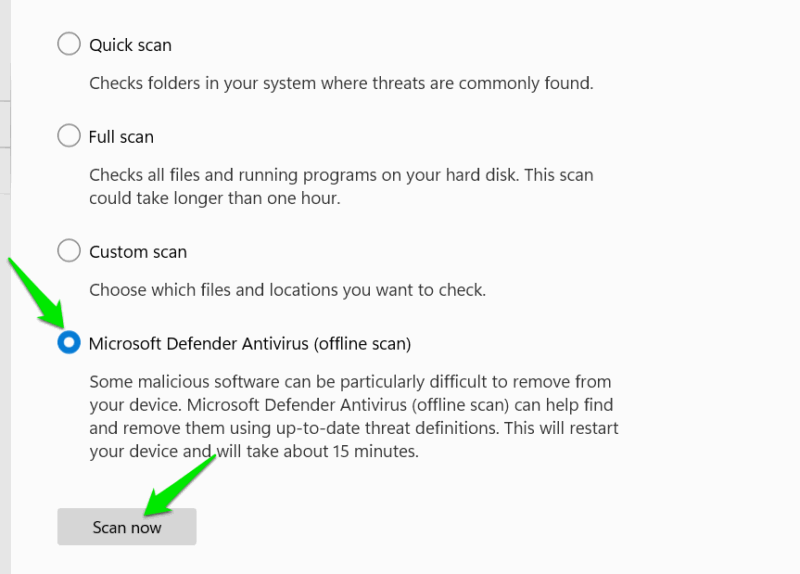

6. Периодически запускайте загрузочный (boot‑time) скан

Boot‑time scan выполняется до полной загрузки ОС и может обнаружить руткиты и модификации загрузочного процесса.

Microsoft Defender: Windows Security -> Защита от вирусов и угроз -> Параметры сканирования -> Microsoft Defender Antivirus (офлайн-сканирование).

Альтернативы: многие коммерческие антивирусные пакеты предлагают загрузочные проверки — используйте их при подозрениях.

7. Не запускайте рискованные и неподписанные программы

Ключевой момент: вредоносное ПО уровня ядра обычно просит вас ослабить защиту или установить драйверы из неизвестных источников. Никогда не отключайте защитные опции ради запуска сомнительного ПО (взломанные игры, крэки, сомнительные драйверы).

Важно: если приложение просит отключить Secure Boot, UAC или TPM — это явный красный флаг.

Что делать при заражении: инцидент‑плейбук

Ниже приведён структурированный набор шагов, которые помогут организовать реакцию при подозрении на заражение.

Быстрый план действий (пользователь)

- Отключите устройство от сети (Wi‑Fi, Ethernet). Это уменьшит риск удалённого управления и распространения.

- Не перезагружайте систему без подготовки — некоторые буткиты активнее при перезагрузке.

- Попробуйте выполнить офлайн-сканирование из Windows Security или с загрузочного носителя доверенного антивируса.

- Свяжитесь со специалистом, если не уверенны в действиях.

Пошаговый план для ИТ‑администратора или CIRT

- Соберите индикации компрометации: логи, снимки памяти, сетевые жир‑трейсы.

- Выполните загрузочный антивирусный скан. Если обнаружено, задокументируйте все обнаруженные файлы и хеши.

- При подозрении на руткит — снимите образ диска и памяти для анализа (если возможно).

- Переустановите ОС с чистого носителя и перепрошейте (рефлаш) BIOS/UEFI при подтверждённой компрометации boot‑сектора или прошивки.

- Восстановите данные из проверенных резервных копий.

- Выполните пост‑инцидентное тестирование и audit стадии загрузки (Secure Boot, TPM, VBS).

Критерии приёмки: система загружается без посторонних драйверов; хост показывает чистый результат офлайн-скана; предыдущие сигнатуры компрометации отсутствуют в снятых образах.

Инструменты и методы обнаружения

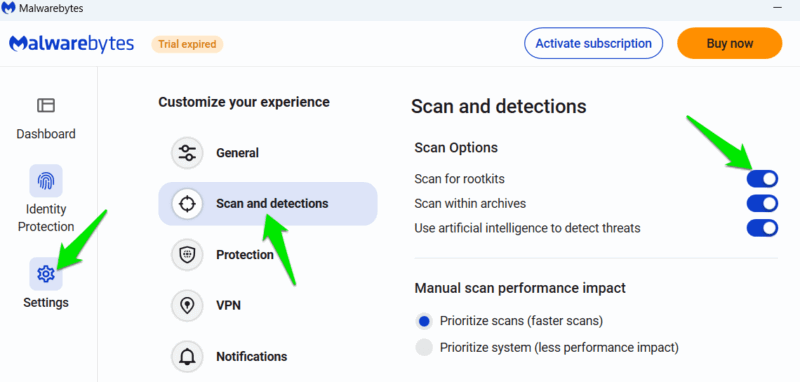

- Антивирусы с поддержкой руткитов: ищите опцию «Scan for rootkits» и офлайн-сканирование.

- Снятие дампа памяти и анализ: инструменты анализа памяти помогут выявить скрытые процессы и внедрённые структуры.

- Мониторинг целостности загрузочных компонентов (TPM/Measured Boot).

- Сравнение подписей драйверов и проверка даты/издателя.

Пример: в Malwarebytes включите в настройках опцию «Scan for rootkits», чтобы следующие проверки учитывали руткиты.

Матрица риска и модели зрелости защиты

Факторы риска:

- Уровень доступа злоумышленника (физический, удалённый, локальный).

- Наличие аппаратных защищающих механизмов (TPM, Secure Boot).

- Процедуры обновления (BIOS, драйверы).

- Практики пользователей (административные права, скачивание ПО).

Модель зрелости (Maturity Levels):

- Уровень 1 — базовый: антивирус, автоматические обновления.

- Уровень 2 — улучшенный: Secure Boot и TPM включены, UAC настроен, стандартные учётные записи.

- Уровень 3 — продвинутый: VBS/MIC включены, централизованное управление обновлениями, регулярные офлайн-сканы.

- Уровень 4 — корпоративный: контроль подписей драйверов, аудит загрузки, план реагирования на инциденты, регулярное тестирование восстановления.

Переход между уровнями требует процедур, документации и тестовых сценариев.

Когда базовые меры могут не сработать

- Продавцы или пользователи установили неподписанные драйверы по ошибке.

- Устройство старого поколения без TPM 2.0 и без поддержки Secure Boot.

- Физический доступ злоумышленника или вредоносные прошивки аппаратных компонентов.

Если стандартные инструменты не справляются, остаются два основных пути: полная чистая переустановка ОС и перепрошивка/замена затронутых компонентов (BIOS/UEFI, контроллеры).

Альтернативные подходы и дополнительные меры

- Аппаратная изоляция: при высокой угрозе используйте устройства, предназначенные для защищённой среды (air‑gapped, аппаратная KVM‑изоляция).

- Аппаратная верификация загрузки (Measured Boot + удалённая проверка хешей).

- Централизованные инструменты управления политиками (MDM, групповые политики) для запрета установки неподписанных драйверов.

- Жёсткая политика управления поставщиками: не использовать драйверы из непроверенных архивов.

Проверки и тесты: чеклист для администраторов и продвинутых пользователей

Роль: администратор

- Проверить Secure Boot и TPM на всех рабочих станциях и серверах.

- Включить VBS и Memory Integrity там, где это поддерживается.

- Настроить централизованные обновления драйверов и BIOS.

- Настроить процедуру офлайн-сканирования и её регулярный запуск.

- Документировать процедуру восстановления и хранить проверенные образцы установочных носителей.

Роль: домашний пользователь

- Использовать стандартную учетную запись для повседневной работы.

- Включить UAC на максимум.

- Не устанавливать сомнительные драйверы или утилиты.

- Делать резервные копии важных данных и хранить их в офлайн или в защищённом облаке.

Шаблон инцидентного runbook — быстрый набор команд и шагов

- Изолировать машину: отключить сеть.

- Сделать снимки всех логов и дампов памяти.

- Запустить офлайн-сканирование доверенным антивирусом.

- Если обнаружен руткит: создать образ диска и памяти, отправить на анализ.

- Переустановить ОС с официального образа и перепрошить BIOS/UEFI.

- Восстановить данные только из проверенных резервных копий.

Критерии приёмки: повторное сканирование не обнаруживает угрожающих артефактов; устройство успешно проходит проверку загрузки (Measured Boot) и статус TPM/ Secure Boot — валидный.

Тестовые сценарии и приёмочные критерии

- Тест 1: включение Memory Integrity не вызывает аварий в работе основных приложений -> приёмка = нет конфликтов драйверов.

- Тест 2: офлайн-скан обнаруживает и удаляет руткит в лабораторной машине -> приёмка = чистая система после восстановления.

- Тест 3: устройство успешно загружается с включённым Secure Boot и TPM -> приёмка = Secure Boot подтверждён как «Вкл», TPM — «Ready».

Как безопасно перепрошить BIOS/UEFI (общие рекомендации)

- Получите официальную прошивку с сайта производителя.

- Сделайте резервную копию важных данных и снимок настроек UEFI.

- Выполните прошивку только при подключённом источнике питания (для ноутбуков).

- Следуйте точным инструкциям производителя; не прерывайте процесс.

- После прошивки включите Secure Boot и проверьте TPM/Measured Boot.

Примечание: перепрошивка BIOS/UEFI — эффективный, но требовательный этап; при сомнениях лучше обращаться к специалистам.

Диаграмма принятия решения

flowchart TD

A[Подозрение на заражение] --> B{Доступ в сеть есть?}

B -- Да --> C[Отключить сеть и изолировать устройство]

B -- Нет --> C

C --> D{Можно ли снять дамп памяти?}

D -- Да --> E[Снять дамп и отправить на анализ]

D -- Нет --> F[Запустить офлайн-скан через загрузочный носитель]

E --> F

F --> G{Обнаружен руткит?}

G -- Да --> H[Сделать образ диска и переустановить ОС; перепрошить BIOS]

G -- Нет --> I[Провести контрольную проверку и мониторинг]

H --> J[Восстановление из проверенной резервной копии]

I --> JКраткий глоссарий (1‑строчные определения)

- Kernel: главный компонент ОС, управляющий ресурсами и аппаратурой.

- Rootkit: скрытая утилита для маскировки присутствия вредоносного ПО и предоставления доступа.

- Bootkit: вредоносный компонент, вмешивающийся в процесс загрузки системы.

- TPM: аппаратный модуль для хранения криптографических ключей и проверки целостности загрузки.

- Secure Boot: механизм проверки цифровых подписей при загрузке ОС.

Часто встречающиеся ошибки и как их избежать

- Отключение Secure Boot ради совместимости с сомнительной программой — приводит к уязвимости.

- Использование неподписанных драйверов из непроверенных источников.

- Пренебрежение обновлениями BIOS/UEFI и драйверов.

- Отсутствие резервных копий и восстановительных носителей.

Соображения по приватности и корпоративной политике

- Локальные сканы и снятие дампов памяти могут содержать чувствительную информацию. В корпоративной среде следуйте политике обработки данных и применяйте шифрование и контроль доступа к артефактам инцидента.

- Важно документировать все действия в инциденте: кто и что делал, какие образы были созданы, куда отправлены и кем проанализированы.

Резюме и ключевые рекомендации

- Вредоносное ПО уровня ядра особенно опасно из-за привилегий и способности скрываться. Однако стандартные практики безопасности значительно усложняют его успешную установку.

- Включите Secure Boot и TPM 2.0, активируйте VBS и Memory Integrity, держите систему и драйверы в актуальном состоянии и пользуйтесь стандартной учётной записью для повседневной работы.

- При подозрении на заражение действуйте быстро: изоляция, офлайн-сканирование, анализ образов и при необходимости чистая переустановка и перепрошивка BIOS.

Важно: если вы не уверены в своих действиях при серьёзном подозрении на руткит, обратитесь к профессионалам по инцидентной безопасности — ошибки при самостоятельных действиях могут ухудшить ситуацию.

Image credit: Freepik. All screenshots by Karrar Haider.