Windows audit success — что это и как настроить

ManageEngine ADManager Plus упрощает процессы и рабочие потоки Active Directory (AD), чтобы ваш IT-менеджер мог сосредоточиться на более важных задачах. Управление и отчётность по AD, Exchange, Microsoft 365 и Microsoft Teams — всё в одном инструменте!

ManageEngine ADManager Plus упрощает процессы и рабочие потоки Active Directory (AD), чтобы ваш IT-менеджер мог сосредоточиться на более важных задачах. Управление и отчётность по AD, Exchange, Microsoft 365 и Microsoft Teams — всё в одном инструменте!

- Создание нескольких учётных записей пользователей одновременно

- Изменение атрибутов множества пользователей за раз с помощью импорта CSV

- Массовое включение/отключение пользователей и установка даты истечения учётных записей

- Сброс паролей для одного или нескольких пользователей

Управляйте всеми процессами и рабочими потоками Active Directory (AD) с помощью одного инструмента!

Попробуйте ADManager Plus сейчас!

Хотите разобраться, что такое Windows audit success? В этой статье разбор принципов аудита Windows и практические шаги для настройки и использования записей успешного аудита в целях безопасности и соответствия.

Что такое аудит Windows?

Аудит Windows — это механизм записи событий системы для отслеживания активности пользователей и процессов. Он фиксирует события входа в систему, доступ к файлам, изменение настроек и другие действия, которые важны для безопасности, расследований и соответствия нормативам.

Кратко о пользе аудита Windows:

- Безопасность — позволяет обнаруживать неавторизованный доступ и подозрительную активность по логам. Простая проверка журналов часто выявляет атакующие цепочки ранним этапом.

- Соответствие — помогает выполнять требования стандартов (например, HIPAA, PCI-DSS, SOX) за счёт полной истории доступа к ресурсам.

- Устранение неполадок — журнал активности помогает понять, какие действия предшествовали сбою или ошибке.

- Форензика — записи дают возможность восстановить последовательность событий при расследовании инцидента.

Важно: инструменты наподобие ADManager Plus ускоряют работу с логами, автоматизируют создание отчётов и упрощают поиск по изменениям в Active Directory.

Что такое Windows audit success?

Windows audit success — это категория событий в журнале безопасности Windows, которые указывают на успешное выполнение контролируемого действия. Такие события фиксируют, что действие произошло и завершилось успешно (в отличие от audit failure — неудачных попыток).

Как это работает

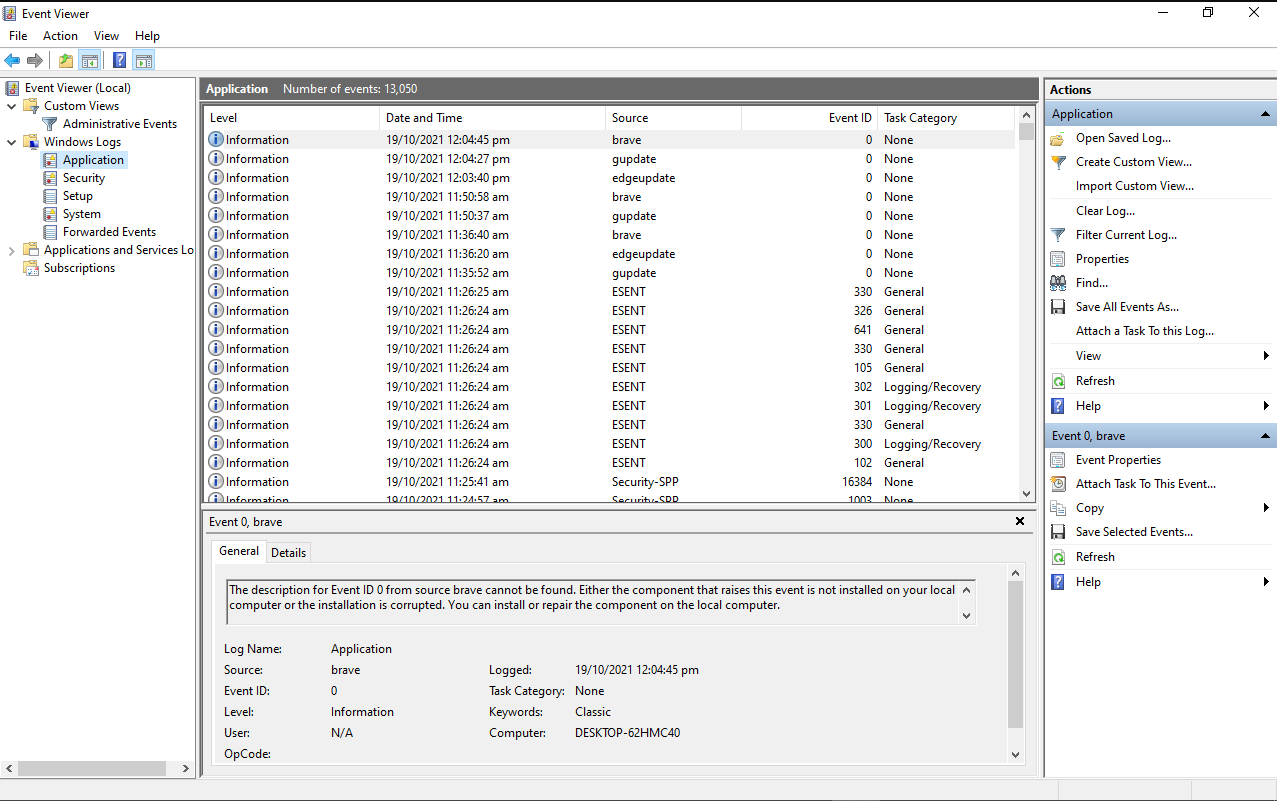

Регистрация событий аудита происходит в журнале событий Windows — в частности в журнале Security (Журнал безопасности). Чтобы нужные события начали записываться, администратор настраивает политику аудита (Audit Policy или расширенные правила через Group Policy).

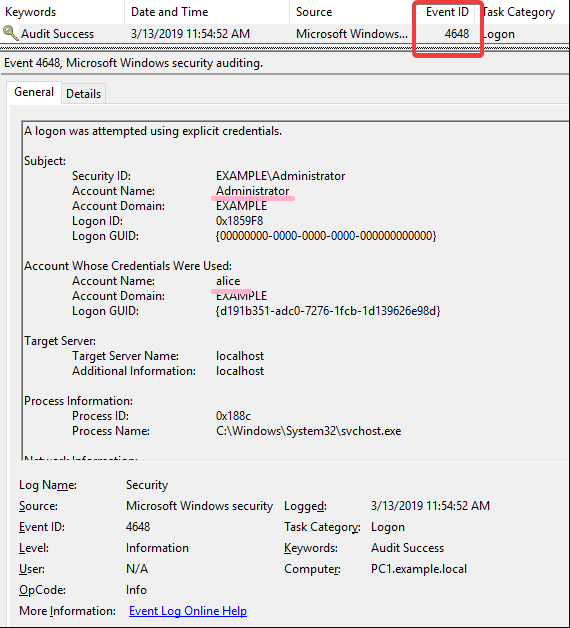

После включения соответствующих политик система начнёт фиксировать выбранные события. Одно из часто встречающихся событий успешного аудита — Event ID 4648 (выполнение входа с явными учётными данными). Другие важные ID:

- 4624 — успешный вход в систему (successful logon)

- 4625 — неудачный вход в систему (failed logon)

- 4648 — попытка входа с указанием других учётных данных (explicit credentials)

- 4672 — назначение привилегий специального входа (special privileges)

Запись события обычно содержит:

- кто выполнил действие (учётная запись)

- когда оно произошло (дата и время)

- на какой ресурс повлияло (компьютер, файл, служба)

- дополнительные параметры (IP-адрес, тип входа и т. п.)

Эти данные помогают восстановить картину произошедшего: кто, когда и что сделал.

Практическое применение: как использовать Windows audit success для безопасности и соответствия

Аудит успешных событий полезен для:

- Выявления нарушений безопасности — например, если учётная запись выполнила действия вне обычного расписания или с необычными целями.

- Обнаружения подозрительной активности — доступ к ресурсам, которые редко используются.

- Подтверждения соответствия — журнал показывает, кто и когда получил доступ к защищённым данным (PHI, финансовая информация и т. п.).

- Улучшения реагирования на инциденты — логи определяют последовательность действий и ответственных лиц.

Важно: запись успешного аудита сама по себе не доказывает злоупотребление: необходимо сочетать её с контекстом (время, геолокация, поведение).

Мини‑методика: как включить аудит в трёх шагах

- Оцените требования: решите, какие категории событий вам необходимы (входы, доступ к объектам, изменение привилегий).

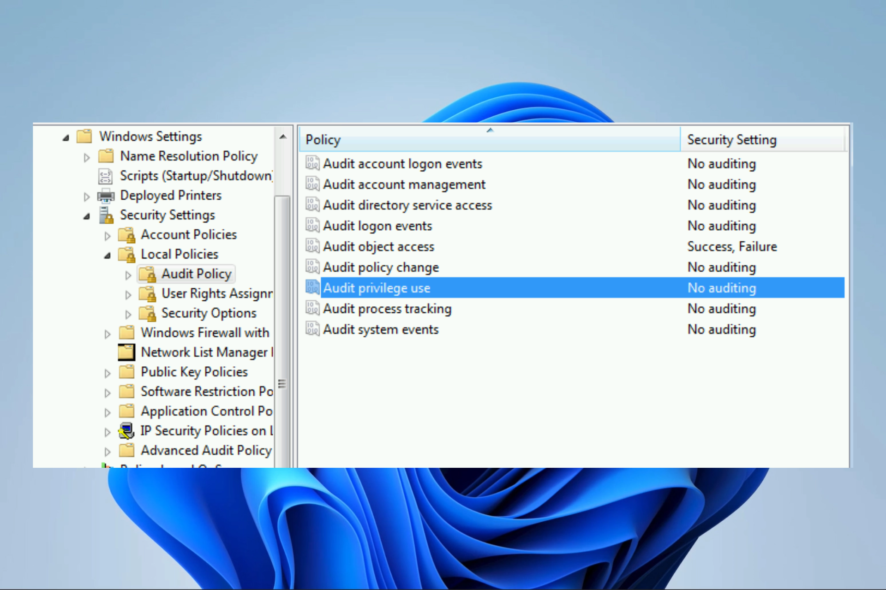

- Настройте политику аудита через Group Policy (Computer Configuration → Policies → Windows Settings → Security Settings → Advanced Audit Policy Configuration) или локально через secpol.msc.

- Настройте централизованный сбор логов (SIEM, Syslog/Windows Event Forwarding) и создайте базовые отчёты/алерты по ключевым событиям (4624/4625/4648/4672 и др.).

Критерии приёмки:

- Политики аудита применены ко всем критичным хостам.

- Сбор логов централизован и доступен для анализа.

- Настроены базовые алерты на подозрительные паттерны (например, множественные 4648 из разных адресов).

Ролями: чек‑листы для действий

Администратор AD:

- Включить аудит входа и аудита доступа к объектам в GPO.

- Проверить репликацию GPO и применение политик.

- Настроить ротацию и резервное копирование журналов.

Специалист по безопасности (SOC):

- Настроить корреляцию событий в SIEM по ключевым ID.

- Создать правила для обнаружения аномалий (необычное время входа, географические несоответствия).

- Проводить регулярный анализ трендов и расследования триггеров.

Ответственный за соответствие (Compliance):

- Удостовериться, что журнал содержит доказательства доступа к защищённым данным.

- Настроить отчёты для аудита внешних инспекций.

- Проверять полноту и сохранность логов на соответствие политике хранения.

Инцидент‑ранбук: базовые шаги при срабатывании тревоги

- Идентификация: зафиксируйте событие(я) (ID, время, учётная запись, IP).

- Изоляция: при необходимости отключите скомпрометированные учётные записи или узлы.

- Сбор данных: экспортируйте релевантные логи, снимки системы, сетевые трассы.

- Анализ: определите вектор атаки, последовательность действий; используйте графы событий.

- Восстановление: откат изменений, сброс паролей, применение патчей.

- Отчёт и уроки: подготовьте отчёт инцидента и обновите политики/процедуры.

Критерии завершения инцидента:

- Подтверждён источник и вектор

- Уязвимость устранена

- Логи сохранены для последующего анализа

- Обновлены политики/инструменты (если необходимо)

Security hardening: рекомендации по усилению аудита

- Включайте как успешные, так и неуспешные события для критичных категорий.

- Централизуйте сбор логов (SIEM, WEF) и применяйте защищённое хранение (шифрование).

- Ограничьте доступ к журналам безопасности только необходимым ролям.

- Настройте оповещения по аномалиям (множественные входы из разных европ/континентов, использование чужих учётных данных).

- Регулярно тестируйте правила и сценарии детекции, обновляйте их по мере появления новых угроз.

Privacy и соответствие GDPR

- Журналы содержат персональные данные (учётные записи, IP, время действий). Обеспечьте минимизацию данных: храните только необходимую информацию и в течение ограниченного времени, заявленного в политике.

- Документируйте юридические основания для хранения логов (например, безопасность и соответствие).

- Ограничьте доступ к журналам и зашифруйте их при хранении и передаче.

- При запросах субъектов данных оцените, влияет ли удаление записей на расследование инцидентов или соответствие требованиям хранения.

Важно: консультируйтесь с юристом по защите данных для настройки политики хранения логов в вашей юрисдикции.

Примеры, когда аудит успешен и когда он бессилен

Когда аудит помогает:

- Успешный вход с чужими учётными данными был зафиксирован — это указывает на возможный компромисс.

- Массовые изменения в AD отражены в журнале, что помогает определить источник изменений.

Когда аудит может не помочь:

- Если злоумышленник удалил или подтёр логи на локальной машине и не было централизованного сбора.

- Если настройка аудита была неполной и ключевые категории не включены.

Таблица известных ID событий (факт‑бокс)

- 4624 — успешный вход (Successful Logon)

- 4625 — неудачный вход (Failed Logon)

- 4648 — логон с использованием явно указанных учётных данных (Explicit Credential Logon)

- 4672 — специальные привилегии для входа (Special Privileges)

Примечание: список не исчерпывающий — подбирайте набор ID под свои требования безопасности.

Рекомендованные тесты и критерии приёмки

- Тест 1: Создать тестовую учётную запись, выполнить успешный вход и убедиться, что событие 4624 появилось в журнале и дошло до SIEM.

- Тест 2: Выполнить логон с явными учётными данными и проверить событие 4648.

- Тест 3: Смоделировать изменение объекта AD и проверить запись изменения и автора операции.

Критерии приёмки: все тестовые события корректно фиксируются, собираются централизованно и доступны для анализа.

Альтернативы и дополняющие подходы

- Если невозможно централизовать логи сразу, используйте периодические выгрузки и автоматизированные скрипты для агрегации.

- Комбинируйте данные Windows Event Log с сетевыми логами и журналами приложений для создания полного контекста инцидента.

- В крупных средах используйте EDR/UEBA для корреляции поведенческих аномалий с событиями аудита.

Mermaid: простое дерево решений для включения аудита

flowchart TD

A[Начать оценку] --> B{Критичные серверы и пользователи обнаружены?}

B -- Да --> C[Определить категории аудита]

B -- Нет --> D[Инвентаризация хостов]

D --> C

C --> E{Есть централизованный сбор логов?}

E -- Да --> F[Настроить оповещения и отчёты]

E -- Нет --> G[Настроить WEF/SIEM]

G --> F

F --> H[Тестирование и приёмка]Короткая шпаргалка (cheat sheet)

- Включайте и успешные, и неуспешные события для критичных категорий.

- Централизуйте сбор логов и защитите их шифрованием.

- Настройте базовые алерты по ID 4624/4625/4648/4672.

- Документируйте политику хранения и доступ к логам.

Часто задаваемые вопросы

Что делать, если журнал слишком большой?

Оптимизируйте выбор категорий аудита, включайте детальные логи только на системах повышенного риска и используйте фильтрацию/агрегацию в SIEM.

Нужно ли хранить все логи по умолчанию?

Нет. Храните столько, сколько требует соответствие или столько, сколько необходимо для расследований. Минимизируйте хранение персональных данных.

Какие инструменты упрощают работу с Windows audit success?

SIEM-системы, EDR-платформы, а также специализированные решения для AD (например, ADManager Plus) помогают собирать, анализировать и отчётно визуализировать события.

Итоговая резюме:

Аудит успешных событий в Windows — важный элемент безопасной инфраструктуры. Он помогает обнаруживать компромиссы, обеспечивает доказуемость доступа и ускоряет расследования. Настройте политики аудита, централизуйте сбор логов, внедрите правила детекции и документируйте процессы — это минимальные шаги к контролю событий безопасности.

Если руководство оказалось полезным, поделитесь своим опытом настройки аудита или вопросами в комментариях.

Похожие материалы

Жизнь как видеоигра: практический гайд

Управление громкостью iPhone без кнопок

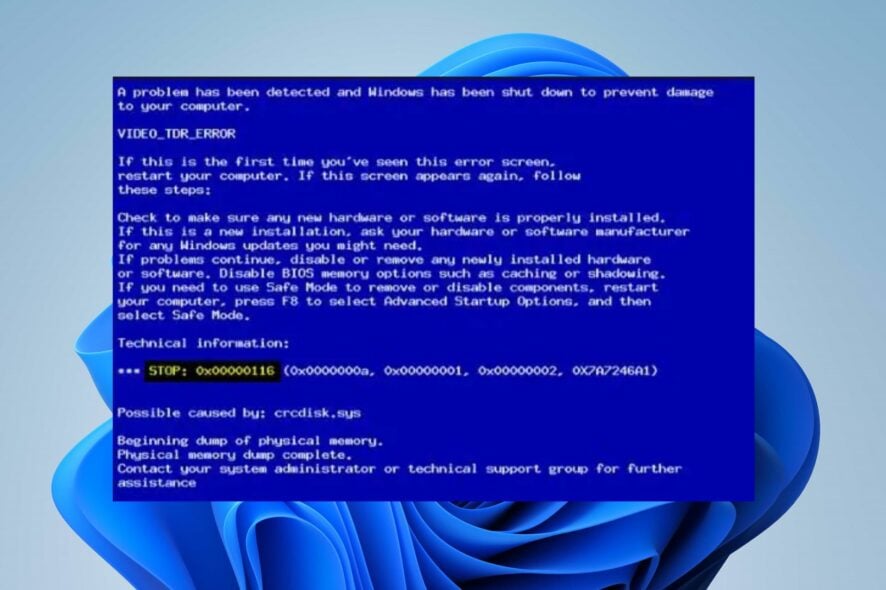

Исправление ошибки BSOD 0x00000116

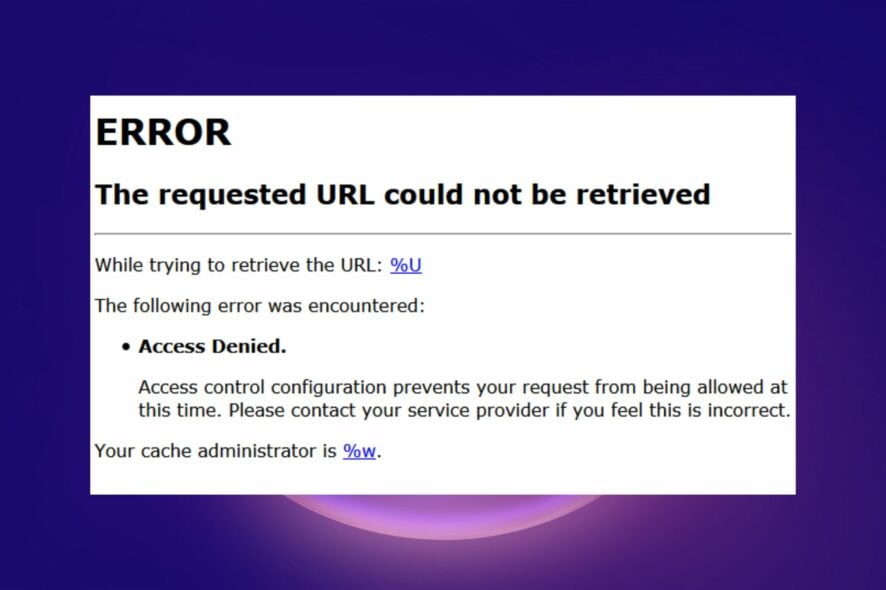

Как VPN разблокировать сайты — практическое руководство

Закрытый бета‑тест Wayfinder — как записаться