Как проверить и предотвратить утечки VPN: IP и DNS

Что такое утечка VPN и почему она важна

VPN шифрует трафик между вашим устройством и сервером провайдера. Это обеспечивает защиту содержимого (пароли, номера карт и т. п.). Но VPN может не скрывать другие данные: ваш реальный IP-адрес и DNS-запросы. Эти данные сами по себе не всегда дают доступ к вашим аккаунтам, но сильно подрывают приватность и позволяют отслеживать ваше местоположение и историю посещений.

Ключевые определения:

- IP-адрес — сетевой идентификатор вашего устройства в Интернете; помогает определить провайдера и примерное местоположение.

- DNS-запрос — перевод доменного имени в IP-адрес; раскрывает, какие сайты вы пытаетесь открыть.

Важно: утечка IP или DNS может происходить даже когда содержимое трафика шифруется.

Какие данные может выдавать VPN

- IP-адресы IPv4 и IPv6

- DNS-запросы

- WebRTC-адреса (браузерные утечки)

Каждая из этих категорий открывает разный «контекст» о ваших действиях: геолокацию, провайдера, набор посещённых сайтов. Для потоковых сервисов IP-адреса используются для геоблокировок; для наблюдающих субъектов DNS и WebRTC дают картину ваших запросов.

Утечки IP-адреса

IP-адрес показывает ваш публичный сетевой идентификатор. Даже если это не прямой вектор взлома, он раскрывает провайдера и город. Пример результата теста на компьютере без VPN показан ниже:

Утечка IP облегчает трекинг и таргетинг, а также может дать сервисам повод ограничить доступ по геолокации.

Утечки DNS

Когда вы открываете сайт, устройство отправляет DNS-запрос, чтобы узнать соответствующий IP-адрес. Если эти запросы идут не через туннель VPN, провайдер или другой наблюдатель увидит, какие домены вы запрашивали, даже если содержимое страниц при этом зашифровано.

Утечка DNS раскрывает список посещённых доменов и формирует профиль ваших интересов.

Как проверить утечки IP и DNS

Следуйте этой методике для систематической проверки:

- Зафиксируйте свой реальный IP-адрес (поиском «what is my ip» или через сервисы определения IP).

- Подключитесь к VPN и выберите сервер в другом городе или стране.

- Запустите полный тест на утечки IP и DNS. Рекомендуемые сервисы:

- Astrill VPN leak test: https://astrill.com/vpn-leak-test (кнопка “Run full test”)

- dnsleaktest.com для детального списка DNS-серверов

- дополнительные тесты: ipleak.net, whoer.net

Пример запуска полного теста в Astrill:

Результат показывает IP-адреса IPv4 и IPv6. Если виден ваш реальный IP — есть утечка.

Обратите внимание на IPv6: многие VPN-провайдеры не маршрутизируют IPv6 через туннель по умолчанию, что приводит к утечкам. Проверяйте оба протокола.

Практические шаги по предотвращению утечек IP

- Выберите надёжного платного провайдера с публичной политикой без логов.

- Включите в клиенте VPN опцию «kill switch» — она разрывает интернет-соединение при отключении VPN и предотвращает утечку IP.

- Отключите IPv6 на устройстве или используйте VPN, который корректно маршрутизирует IPv6.

- Проверьте настройки ОС: в Windows и macOS можно отключить IPv6 в интерфейсе сетевых адаптеров.

- Отключите WebRTC в браузере или используйте расширения/настройки, которые блокируют WebRTC-утечки.

Важно: некоторые провайдеры вместо маршрутизации IPv6 просто блокируют или «выключают» IPv6-функциональность для пользователя — это допустимо, если вы не используете IPv6-сервисы.

Практические шаги по предотвращению утечек DNS

- Используйте VPN с собственной системой DNS или поддержкой защищённых DNS (DoH/DoT).

- Включите опцию DNS leak protection в клиенте VPN.

- Зафиксируйте DNS-сервера вручную на устройствах и указывайте безопасные провайдеры (например, DNS провайдера VPN или публичные DoH-провайдеры), но следите за политикой логирования.

- Тщательно тестируйте: после настройки повторите проверку на dnsleaktest.com и Astrill.

Пример различия в тестах до и после подключения VPN:

Если тест показывает DNS-сервера Google, ваш локальный провайдер или любой не-шифрованный сервис, вероятно, DNS-запросы уходят вне туннеля.

Дополнительные меры и альтернативы

- Tor как альтернатива: для максимальной анонимности используйте Tor Browser. Tor защищает маршрутизацию на уровне приложения, но медленнее и сложнее для потокового контента.

- Split tunneling: может создавать утечки — используйте с осторожностью. Если часть трафика идёт напрямую, она может раскрывать DNS или IP.

- Secure DNS (DoH/DoT): полезно, но проверьте, не перенастраивает ли ваш браузер DoH напрямую к публичному провайдеру, минуя VPN.

Когда защита может не сработать

- Плохой или бесплатный VPN с отсутствующей поддержкой IPv6 и без DNS-protection.

- Неправильные системные настройки (IPv6 включён, WebRTC не заблокирован).

- Split tunneling или сторонние приложения, обрабатывающие сетевые запросы вне туннеля.

Методология проверки (короткая инструкция)

- Отключите все VPN и сделайте снимок состояния: IP, DNS.

- Подключитесь к нужному VPN-серверу.

- Очистите кэш браузера и перезапустите браузер.

- Запустите проверку IP и DNS на нескольких сервисах.

- Повторите проверку при смене сервера VPN и при включении/отключении IPv6.

Критерии приёмки

- Тесты показывают только IP VPN-провайдера, без вашего реального IP.

- DNS-запросы разрешаются через DNS-провайдера VPN или через выбранный безопасный DoH/DoT-провайдер.

- WebRTC не раскрывает реальный адрес (проверить через специальные тесты, например, ipleak.net).

- При экстренном отключении VPN интернет-соединение блокируется (kill switch активен).

Рольовые чек-листы

Для пользователя:

- Установить клиент VPN от проверенного провайдера.

- Включить kill switch и DNS leak protection.

- Запустить проверки IP/ DNS и WebRTC.

- Отключить IPv6, если провайдер не поддерживает его надёжно.

Для администратора сети:

- Обновить политику VPN и рекомендации для сотрудников.

- Проверить, что корпоративные DNS перенаправляются через туннель.

- Внедрить централизованную проверку и мониторинг подключений.

Пошаговый план реагирования при обнаружении утечки

- Отключить чувствительный трафик (логины, покупки).

- Прервать подключение к Интернету (или активировать kill switch).

- Сменить VPN-провайдера или сервер.

- Провести проверку на нескольких сервисах.

- Проанализировать конфигурацию ОС и браузера (IPv6, WebRTC, расширения).

- Если инцидент затрагивает корпоративную среду, уведомить ИБ-команду и зафиксировать логи.

Советы по выбору VPN

- Предпочтение платным поставщикам с прозрачной политикой логирования.

- Наличие поддержки kill switch, DNS leak protection и, по возможности, маршрутизации IPv6.

- Публичные аудиты безопасности и хороший отзыв в независимых обзорах.

Правовые и приватные соображения

Проверьте политику конфиденциальности VPN: какие данные логируются, где находится юрисдикция провайдера и подчиняется ли он локальным законам о хранении данных. Если вы обрабатываете персональные данные европейских граждан, проверьте аспекты соответствия GDPR при выборе провайдера.

Частые ошибки и как их избежать

- Игнорирование тестов после установки VPN. Решение: запускать тесты как минимум раз при смене сервера или клиента.

- Оставление WebRTC включённым в браузере. Решение: отключать WebRTC или использовать расширение.

- Использование бесплатных VPN без политики конфиденциальности. Решение: выбирать премиальные решения.

Шпаргалка команд и утилит

- Проверка IPv6 в Windows: ipconfig /all

- Проверка сетевых интерфейсов в macOS: networksetup -listallnetworkservices

- Веб-тесты: astrill.com/vpn-leak-test, dnsleaktest.com, ipleak.net

Мини-факто-бокс

- Проверьте и IPv4, и IPv6 — обе адреса могут утекать.

- DNS-запросы раскрывают историю доменов, даже при шифровании контента.

- Kill switch — ключевой элемент, предотвращающий утечки при обрыве VPN.

Часто задаваемые вопросы

Как быстро проверить, утекает ли DNS

Запустите dnsleaktest.com и Astrill VPN leak test; если в списке DNS-серверов есть ваш ISP или публичные сервисы не из списка VPN — утечка есть.

Можно ли полностью избежать утечек

Да, при правильной настройке: надёжный VPN, включённый kill switch, корректная обработка IPv6 и блокировка WebRTC.

Что безопаснее для приватности: VPN или Tor

Tor даёт лучший уровень анонимности, но медленнее. VPN лучше для потокового контента и производительности, но требует доверия к провайдеру.

Заключение

Утечки IP и DNS снижают ценность шифрования VPN, потому что раскрывают метаданные — кто вы и какие сайты вы запрашиваете. Регулярно проверяйте VPN с помощью онлайн-тестов, включайте встроенные средства защиты, отключайте IPv6 при необходимости и используйте надёжного провайдера. Для особо чувствительных задач рассмотрите Tor или дополнительный уровень защиты через безопасный DNS.

Важно: выполняйте повторные тесты при смене серверов, обновлениях клиента и изменениях сетевых настроек.

Сделайте проверку сегодня и закройте возможные утечки, прежде чем они станут проблемой.

Похожие материалы

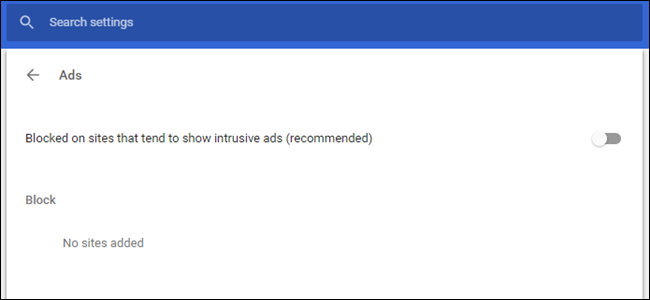

Разрешить рекламу в Google Chrome

Microsoft Photos: слайдшоу и Spot Fix

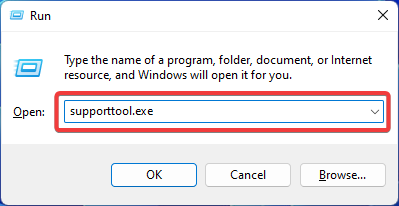

Исправить ошибки uiwatchdog.exe — руководство

Как скрыть IP‑адрес и защитить приватность

Как скачать аудио с BBC iPlayer