Удаление TechBrolo: полное руководство

Кратко: TechBrolo — JavaScript-троян, часто используемый в мошенничестве с технической поддержкой. В этом руководстве — как распознать заражение, пошагово удалить программу вручную и с помощью инструментов, восстановить систему и защититься от повторного проникновения.

Важное: если вы заметили кражу финансовых данных или несанкционированные списания, немедленно свяжитесь с банком и сообщите в правоохранительные органы.

О чём эта статья

- Что такое TechBrolo и как он работает

- Признаки заражения и первые шаги

- Подробная инструкция по ручному удалению (с чисткой процессов, реестра и браузеров)

- Использование встроенных и сторонних средств защиты

- Процедуры восстановления, тесты приёмки и рекомендации по защите

- Материалы для IT-администраторов и план реагирования на инцидент

Что такое TechBrolo и как он заражает компьютер

TechBrolo — это JavaScript-«троян», чаще всего встречающийся в форме support scam (мошенничество от имени службы поддержки). Термин «вредоносное ПО» — любое программное обеспечение, созданное с целью навредить системе, украсть данные или получить несанкционированный доступ.

Как действует TechBrolo:

- Проникает через браузерные эксплойты, поддельные обновления, «пакетные» установщики, фишинговые ссылки и заражённые рекламные объявления.

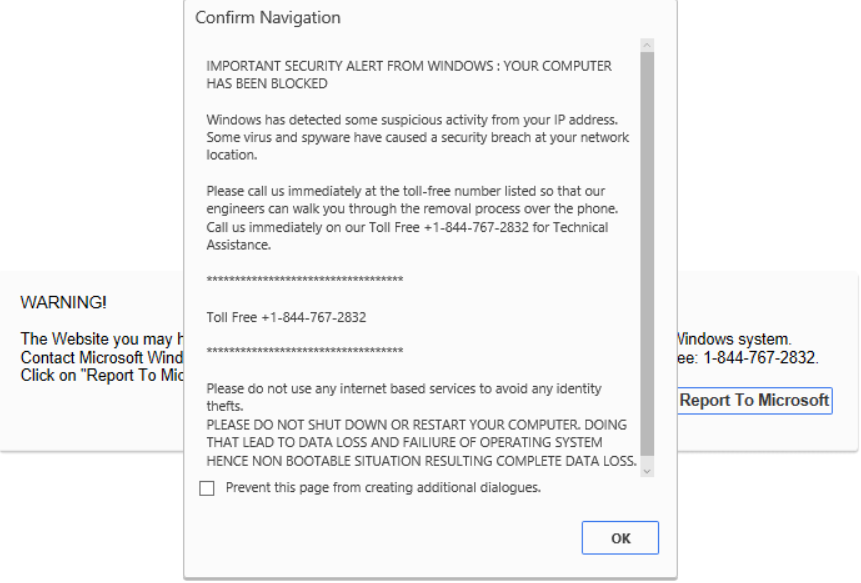

- Показывает поддельные предупреждения («Ваш компьютер заражён», «Позвоните в техподдержку»), которые требуют звонка и оплаты «услуг» техподдержки.

- Может вносить изменения в настройки браузера, устанавливать нежелательные расширения, добавлять записи в реестр и сохранять вредоносные скрипты в системных папках.

- В ряде случаев собирает учётные данные, журнал посещений, IP-адрес и другие персональные данные.

Как заражение обычно происходит — где подстерегает опасность

Частые векторы проникновения:

- Клик на рекламное объявление или всплывающее окно с поддельным предупреждением.

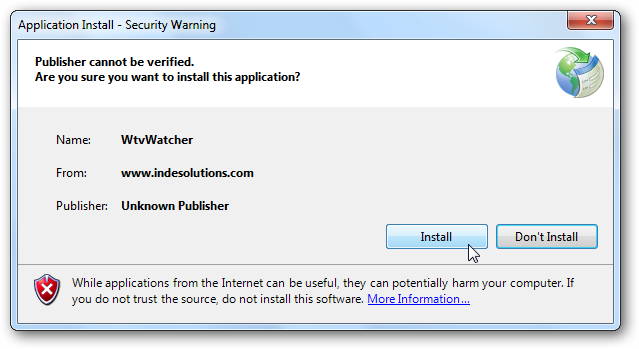

- Установка «бесплатных» программ из ненадёжных источников (bundled installers).

- Открытие вложений или ссылок в фишинговых письмах.

- Загрузка взломанного/пиратского ПО и торрентов.

- Обновления из неизвестных источников.

Профилактическая модель: относитесь к входящему контенту с подозрением, проверяйте цифровую подпись установщиков и обновлений, используйте официальные магазины и проверенные сайты.

Признаки заражения TechBrolo

- Частые всплывающие окна с предупреждениями и требованием позвонить на «службу поддержки».

- Необычные или неожиданные изменения домашней страницы браузера.

- Навязчивые расширения в браузере, которые нельзя удалить стандартными средствами.

- Снижение производительности, периодические подвисания, странные ошибки.

- Блокировка доступа к Диспетчеру задач или Редактору реестра.

- Подозрительная активность в финансовых аккаунтах или спам от вашего имени.

Первые шаги при подозрении на заражение

- Отключитесь от сети (Wi‑Fi/кабель) — это ограничит передачу данных и дальнейшее взаимодействие вредоноса с управляемым сервером.

- Не вводите реквизиты и не совершайте оплату любым «техподдержкам», которые появляются в всплывающих окнах.

- Зафиксируйте внешние симптомы: снимите скриншоты всплывающих окон, запишите номера телефонов и адреса сайтов мошенников.

- Переключитесь на безопасный компьютер (по возможности на другом устройстве) для поиска инструкций и загрузки утилит.

Пошаговое удаление TechBrolo вручную

Важно: ручная очистка требует внимательности. Неправильные изменения в реестре и удаление системных файлов могут повредить ОС. При сомнениях — привлеките администратора или используйте проверённый антивирус.

1. Завершите активные процессы вредоноса

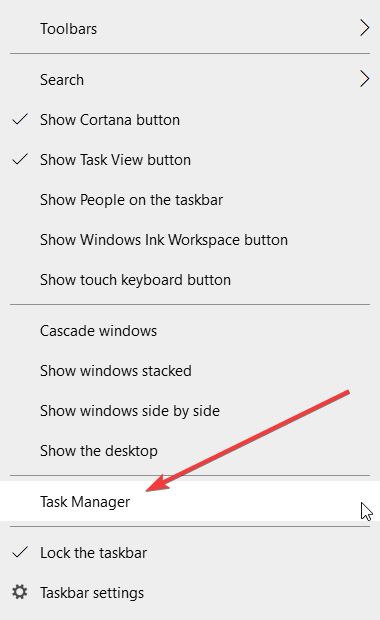

- Нажмите правой кнопкой по кнопке “Пуск” и выберите Диспетчер задач.

- Вкладка Процессы: найдите процессы, которые выглядят подозрительно (непонятные названия, высокое потребление CPU/памяти, процессы браузеров, запускающие сторонние скрипты).

- Если видите процессы, связанные с Rogue:JS/TechBrolo или неизвестные, выберите процесс и нажмите «Завершить задачу».

Примечание: некоторые вредоносные процессы могут восстанавливаться автоматически — после завершения следите за их повторным появлением.

2. Отключите нежелательные автозагрузки

- В Диспетчере задач откройте вкладку Автозагрузка и отключите неизвестные программы.

- Альтернатива: откройте «msconfig» или раздел автозагрузки в настройках системы и удалите подозрительные записи.

3. Очистите реестр от вредоносных записей

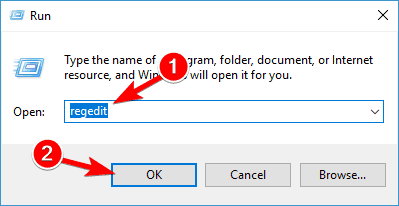

- Нажмите Win + R, введите regedit и нажмите Enter.

- Перед изменениями: Экспортируйте ветви реестра, которые собираетесь править (Файл → Экспорт). Это позволит откатить изменения.

- Ищите ключи, содержащие имена или подсказки на Rogue:JS/TechBrolo, неизвестные GUID или записи, указывающие на подозрительные исполняемые файлы.

- Удалите только те ключи, в назначении которых вы уверены; при сомнении — заархивируйте ключ или проконсультируйтесь со специалистом.

Безопасность: удаляйте записи только после завершения процессов и автозагрузок, иначе система может попытаться воссоздать ключи.

4. Удалите соответствующие приложения через Панель управления

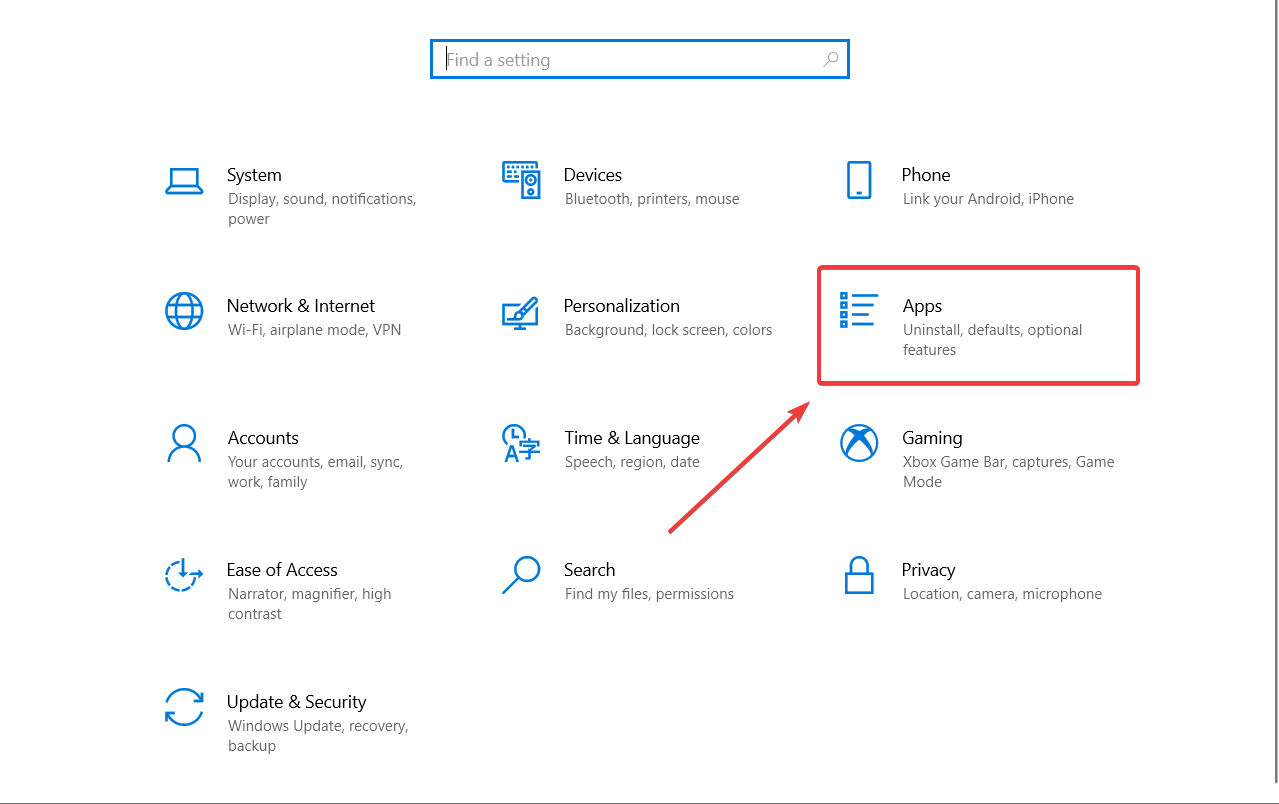

- Введите «control» в поиске Windows и откройте Панель управления.

- Перейдите в раздел Программы → Программы и компоненты или «Приложения» в современных версиях Windows.

- Найдите подозрительные приложения (старайтесь ориентироваться на дату установки и неизвестные издатели), выберите и нажмите «Удалить».

- Перезагрузите компьютер и проверьте, не появились ли оставшиеся компоненты.

5. Сканирование и очистка встроенными средствами Windows

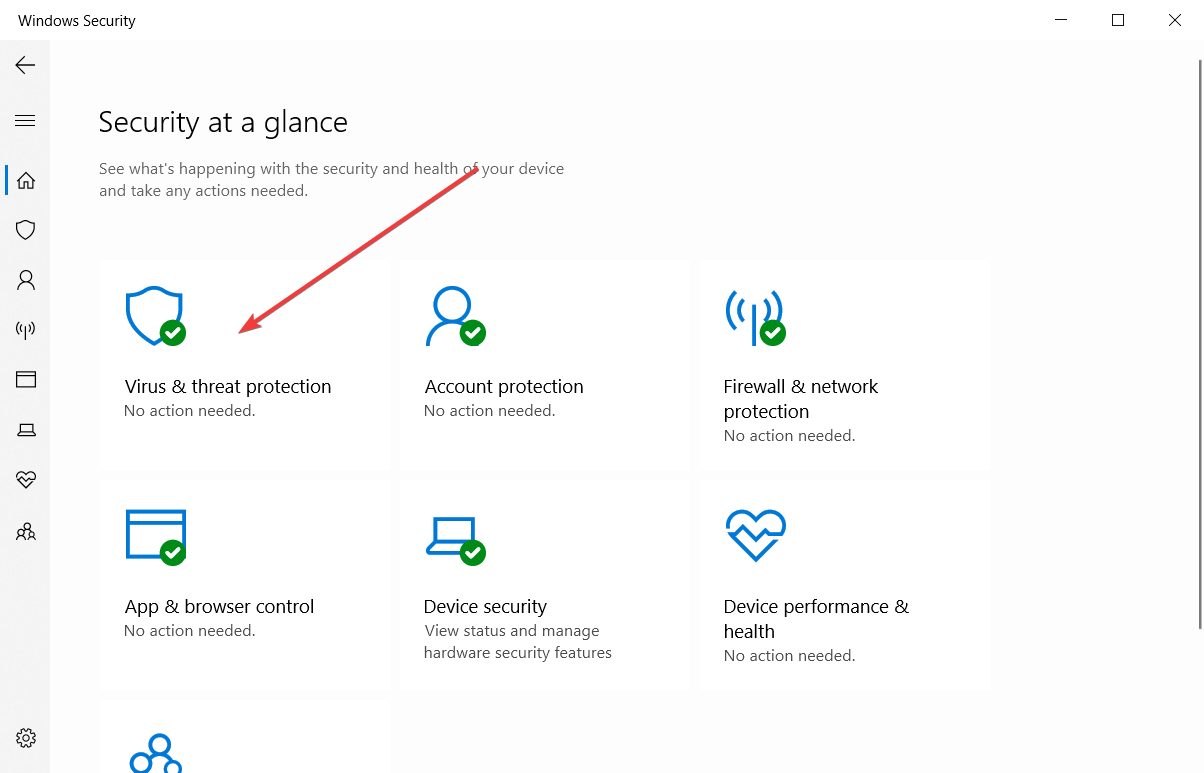

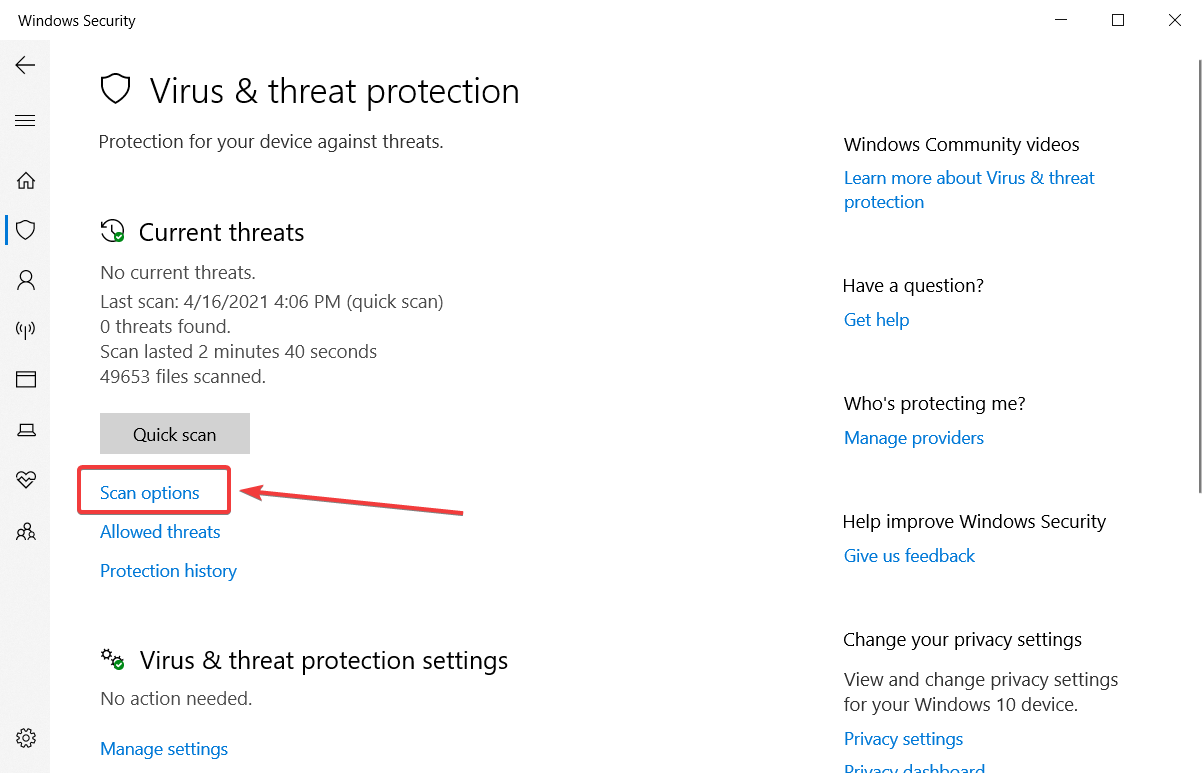

- Откройте «Центр безопасности Windows» через значок щита в области уведомлений.

- Откройте «Защита от вирусов и угроз» → Параметры сканирования.

- Выберите «Офлайновое сканирование Защитника Windows» (Windows Defender Offline) и нажмите «Сканировать сейчас».

- ПК перезагрузится и выполнит глубокую проверку вне основной ОС.

Замечание: встроенные инструменты эффективны на ранних этапах, но сложные угрозы могут требовать сторонних средств.

6. Использование сторонних средств удаления и очистки

- После ручной очистки рекомендуется просканировать систему надёжным антивирусом и утилитами для удаления остаточных файлов.

- Для удаления остатков приложений используйте деинсталляторы, которые умеют очищать запись в реестре и папки: некоторые платные и бесплатные решения устраняют библиотеки и ключи, оставшиеся после обычной деинсталляции.

- Пример полезной утилиты для удаления остаточных файлов: CCleaner (рекомендуется как одна из опций), но используйте любые авторитетные инструменты и скачивайте их с официальных сайтов.

7. Удаление расширений и очистка браузера

Вредоносные расширения часто возвращают всплывающие окна и перенаправления. Удалите их в каждом браузере.

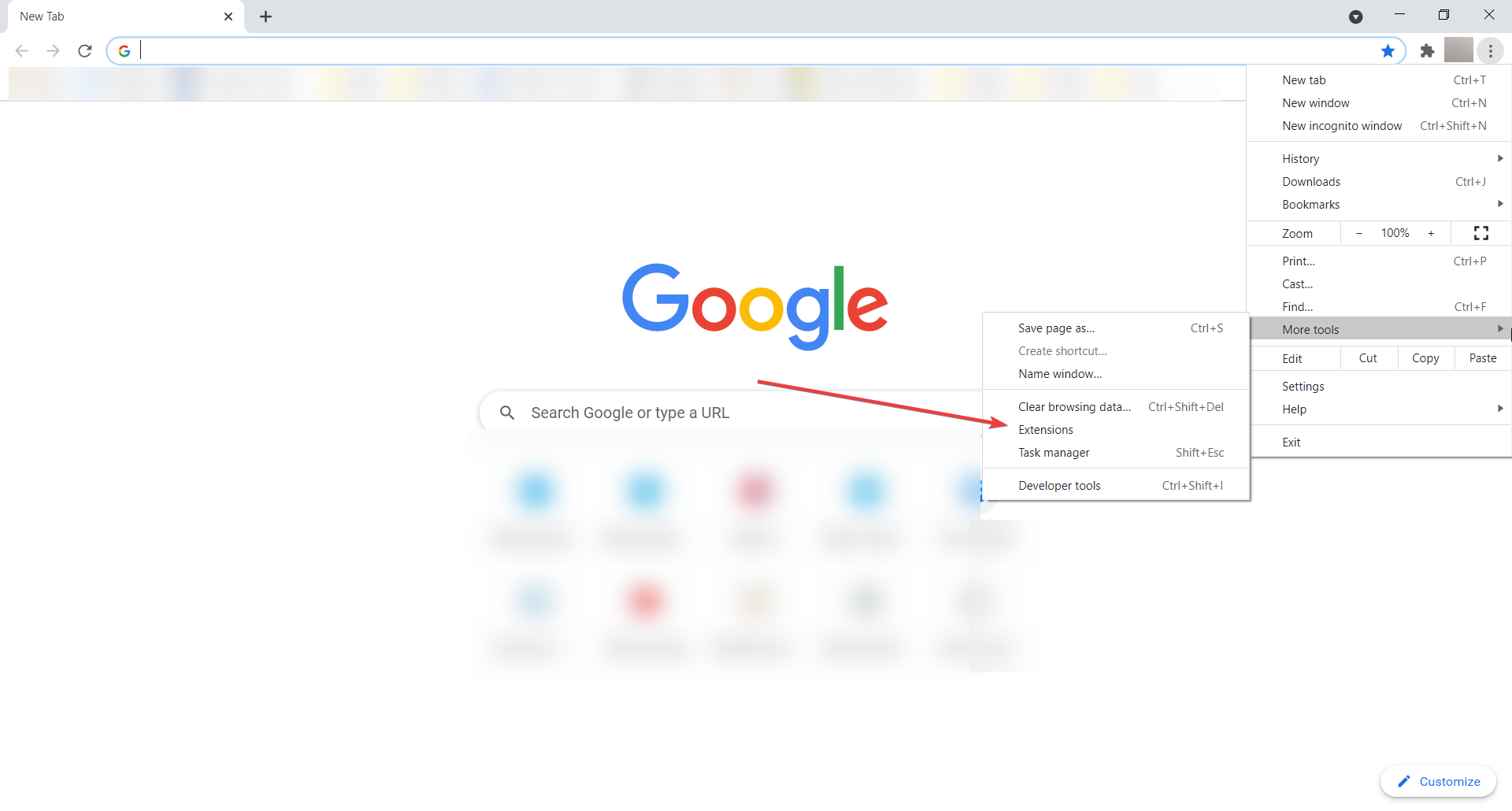

Google Chrome

- Откройте Google Chrome.

- Нажмите меню (три вертикальные точки) → Дополнительные инструменты → Расширения.

- Удалите или отключите подозрительные расширения.

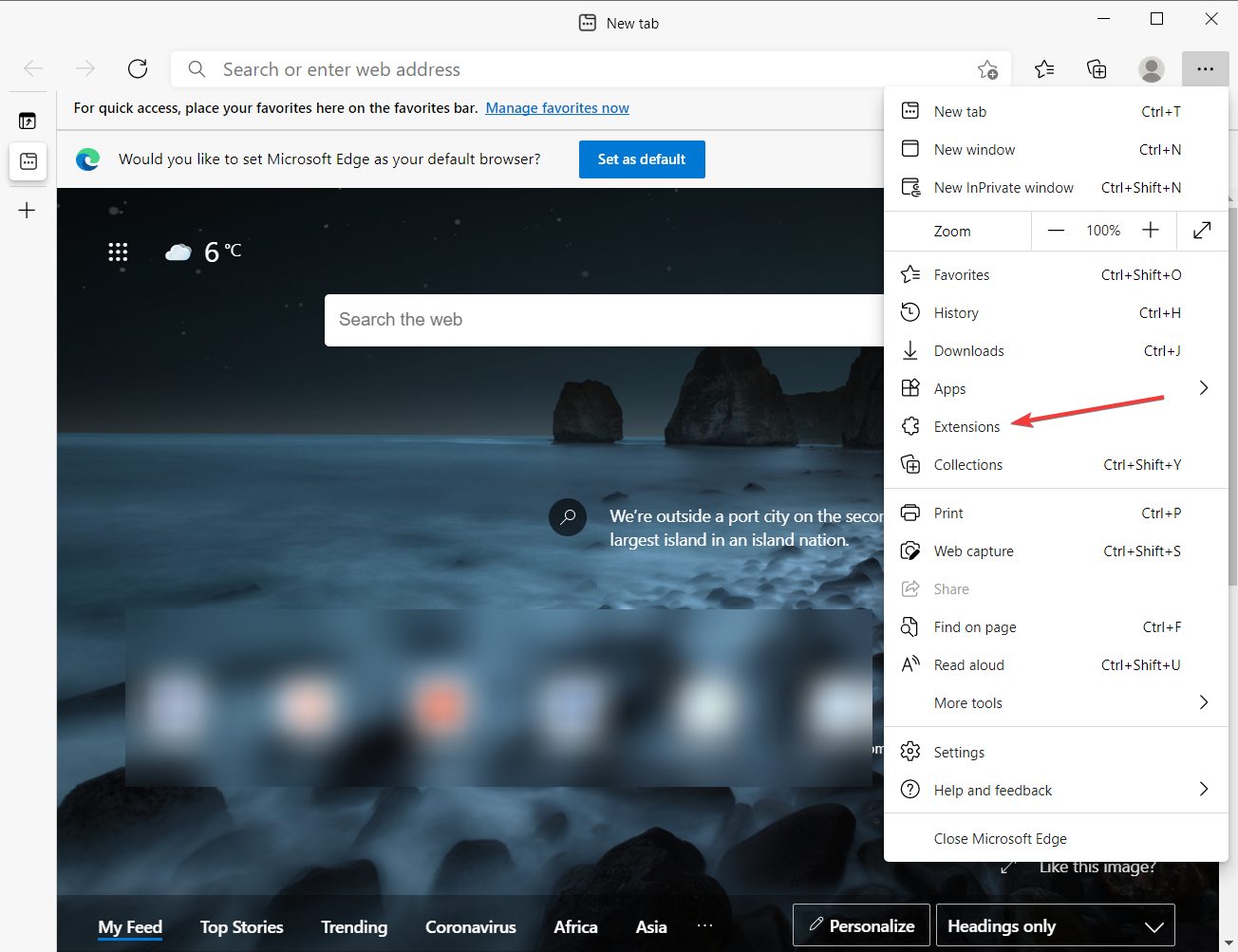

Microsoft Edge

- Откройте Microsoft Edge.

- Меню (три точки) → Расширения.

- Удалите нежелательные расширения.

- При необходимости — Сбросьте параметры: Настройки → Сбросить настройки → Восстановить значения по умолчанию.

Firefox

- Откройте Firefox → Меню → Дополнения и темы.

- Вкладка «Расширения» → Удалите/отключите подозрительные.

- При появлении подсказки — перезапустите браузер.

После удаления расширений очистите кэш и cookies, проверьте стартовую страницу и поисковую систему по умолчанию.

Что делать, если ручная очистка не помогает

- Загрузитесь в «Безопасном режиме с поддержкой сети» и выполните проверку антивирусом.

- Используйте специализированные загрузочные антивирусные диски (bootable rescue media) из официальных репозиториев производителей AV.

- Если заражение глубокое и ОС нестабильна, сделайте резервную копию важных данных и выполните переустановку системы (чистая установка). Удаляйте только данные, которые вы заранее проверили на отсутствие вредоносного кода.

Восстановление и проверка — критерии приёмки

Критерии успешного удаления:

- Всплывающие окна с требованием позвонить или оплатить исчезли.

- Нет неизвестных автозагрузок и подозрительных процессов в Диспетчере задач.

- Браузеры не перенаправляют и не содержат неизвестных расширений.

- Сканирование несколькими антивирусами не выявляет угроз.

- Нет признаков утечки учётных данных или несанкционированных действий в финансовых аккаунтах.

Тесты приёмки:

- Перезагрузите систему и выполните полный скан несколькими инструментами (встроенный + одно или два сторонних решения).

- Откройте браузеры, посетите проверенные сайты, проверьте стартовые страницы.

- Запустите нагрузочное тестирование сети и проверьте пиковую активность диска.

План реагирования для ИТ‑отдела — пошаговый инцидент-рукбук

- Изоляция: отключить пострадавшую машину от сети.

- Сбор артефактов: логи, снимки процессов, список установленных программ, дамп памяти (при возможности).

- Первичная очистка: завершить процессы, отключить автозагрузку, выполнить офлайн-сканирование.

- Оценка ущерба: проверить финансовые операции, журналы доступа, учётные записи пользователей.

- Восстановление: очистка/переустановка, восстановление из бэкапа, смена паролей.

- Пост-инцидентный аудит: проверить уязвимости, применить исправления и обновления, проинструктировать пользователей.

- Отчётность: задокументировать действия, результаты, дать рекомендации руководству.

Роли и обязанности (кто что делает)

- Обычный пользователь: немедленно отключиться от сети, не выполнять инструкции мошенников, уведомить IT.

- Локальный администратор: собрать первичные данные, провести сканирование, при необходимости — эскалировать.

- ИТ‑безопасность / SOC: провести анализ, выполнить коллективную очистку, подготовить отчёт и обновить защитные политики.

- Руководитель/менеджер: оценить бизнес‑риск, при необходимости начать расследование и уведомить заинтересованные стороны.

Альтернативные методы и инструменты

- Bootable Rescue Media: если ОС не загружается корректно или вредоносное ПО блокирует антивирус, загрузитесь с внешнего носителя с антивирусом (ISO‑образ производителя AV).

- Виртуальная машина: при анализе образов и подозрительных файлов используйте изолированную VM.

- Службы профессиональной очистки: при массовых заражениях или при утечке критичных данных привлекайте профильные компании.

Профилактика и безопасность — что настроить после очистки

- Обновляйте ОС и программы регулярно.

- Включите многофакторную аутентификацию (MFA) для критичных сервисов.

- Установите и регулярно обновляйте антивирус/EDR для рабочих станций.

- Ограничьте права пользователей (принцип наименьших привилегий).

- Регулярно делайте резервные копии и проверяйте восстановление из бэкапа.

- Блокируйте всплывающие окна в браузерах и используйте расширения‑блокировщики рекламы из проверенных источников.

Юридические и приватностные замечания (GDPR/локальные регламенты)

Если есть подозрение на утечку персональных данных (логины, платежные данные, персональные идентификаторы):

- Задокументируйте факты и попробуйте оценить объём и тип утекших данных.

- При необходимости уведомьте контролирующие органы и пострадавших в соответствии с местным законодательством.

- Поменяйте пароли и, если требуется, уведомите банки/платёжные сервисы.

Фактбокс: ключевые характеристики TechBrolo (обзор)

- Тип: JavaScript‑троян, чаще всего проявляется как support scam.

- Симптомы: фальшивые предупреждения, требования позвонить, изменения браузера.

- Главные риски: кража учётных данных, финансовые потери, длительные утечки данных.

Модель зрелости защиты (как улучшать защиту со временем)

- Базовый уровень: антивирус на рабочих станциях, регулярные обновления ОС.

- Средний уровень: централизованная политика обновлений, MFA, резервное копирование.

- Продвинутый уровень: EDR‑решения, расследование инцидентов, обучение сотрудников, тесты фишинга.

Шаблон проверки (чеклист) после очистки

- Отключены ли подозрительные автозагрузки?

- Пройдены ли офлайн и онлайн сканы антивирусом?

- Удалены ли подозрительные расширения в браузерах?

- Произведена ли проверка реестра и системных папок?

- Сменены ли пароли и включена MFA?

- Создан ли отчёт об инциденте и передан руководству?

Краткий план действий для конечного пользователя (SOP)

- Отключиться от Интернета.

- Сделать снимки экрана всплывающих окон и записать номера телефонов/URL.

- Завершить подозрительные процессы и отключить автозагрузки.

- Запустить офлайн‑сканирование Windows Defender.

- Просканировать систему сторонним антивирусом с актуальными базами.

- Удалить подозрительные расширения и сбросить настройки браузера.

- При необходимости — обратиться в ИТ или к профильным специалистам.

Когда TechBrolo не является корнем проблемы (контрпримеры)

- Если всплывающие окна возникают только в одном браузере и исчезают после удаления расширений — возможно, причина только в расширении, не в системном трояне.

- Если после проверки нет автозагрузок и реестра с признаками вредоноса — источник мог быть временным скриптом на посещённом сайте.

Примеры тестовых сценариев и приёмочных критериев

- После удаления и перезагрузки всплывающие окна не появляются в течение 7 дней.

- Проверка на вирусы тремя продуктами: Windows Defender + один бесплатный сканер по требованию + один платный/корпоративный сканер — результаты «чисто».

- Браузерные перенаправления и неизвестные расширения отсутствуют.

Короткая инструкция для администраторов серверов

- Для оконечных машин применяйте групповые политики (GPO) для блокировки установки программ не из разрешённых источников.

- На серверных ролях (например, Windows Server) включите аудит входа и изменяйте пароли административных учётных записей после инцидента.

- Используйте EDR/IDS для мониторинга подозрительных сценариев исполнения JavaScript и команд удалённого управления.

Диаграмма принятия решения (простая схема)

flowchart TD

A[Подозрение на TechBrolo] --> B{Можно ли быстро изолировать машину?}

B -- Да --> C[Отключить от сети]

B -- Нет --> D[Отключить профиль доступа и уведомить ИТ]

C --> E[Сделать снимки экрана и завершить процессы]

E --> F[Офлайн сканирование]

F --> G{Удалось ли очистить?}

G -- Да --> H[Проверка и наблюдение 7 дней]

G -- Нет --> I[Использовать Rescue Media или переустановить ОС]Справочник терминов (одно предложение каждое)

- JavaScript‑троян: вредоносный скрипт на JS, выполняющий нежелательные действия в браузере или системе.

- Support scam: мошенничество, имитирующее техподдержку для выманивания денег.

- Офлайн‑сканирование: проверка системы антивирусом вне основной сессии ОС (часто при перезагрузке).

Заключение — что делать прямо сейчас

- Отключите заражённый ПК от сети и зафиксируйте симптомы.

- Выполните по шагам ручной сценарий удаления: завершите процессы, очистите автозапуск и реестр, удалите программы и расширения.

- Просканируйте систему Windows Defender Offline и дополнительными инструментами.

- При неудаче — используйте загрузочные антивирусные носители или восстанавливайте систему из чистой резервной копии.

- Внедрите меры профилактики: обновления, MFA, резервное копирование и обучение сотрудников.

Мы надеемся, что это руководство помогло вам удалить TechBrolo и защитить систему в будущем. Если вы администратор и хотите обменяться сценариями реагирования — опишите ситуацию и шаги, которые уже были выполнены.

Если вы решили поделиться результатом: укажите, какие шаги помогли, и что осталось нерешённым. Ваш опыт полезен другим пользователям.

Похожие материалы

Quick Actions в Finder на Mac через Shortcuts

Автоматический вход в Mac OS X

Как превратить Ubuntu‑ноутбук в точку доступа

Пропуск рекламы в Windows 7 Media Center

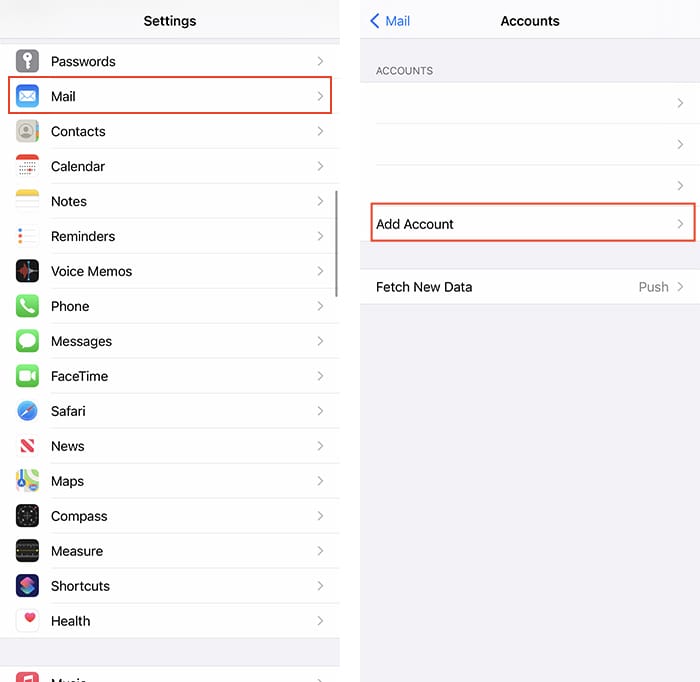

Как добавить электронную почту на iPhone