Choicejacking — новая атака через зарядки и защита

Новая разновидность juice jacking под названием choicejacking позволяет злоумышленнику скомбинировать USB и Bluetooth, чтобы заставить телефон разрешить передачу данных и похитить файлы. Обновите систему, не используйте общественные зарядные станции без защиты и носите зарядный кабель только для питания или USB data blocker.

Что такое choicejacking и почему это важно

Choicejacking — это улучшенная версия известной атаки juice jacking. В классической форме злоумышленник модифицирует кабель или порт и получает доступ к данным устройства через USB. Choicejacking добавляет хитрый шаг: устройство-зарядка сначала ведёт себя как клавиатура и как Bluetooth-периферия, после чего программно подтверждает запросы на передачу данных, как будто пользователь согласился.

Исследователи из Технологического университета Граца продемонстрировали, что при определённых условиях злоумышленник может извлечь фотографии, документы и данные приложений. В эксперименте 11 моделей смартфонов 8 производителей подверглись тесту, и данные удалось получить с 10 устройств. Это подчёркивает, что уязвимость реальна и важна для защиты пользователей.

Важно: пока что это контролируемый эксперимент, но технология легко применима в общественных зарядных станциях в аэропортах, торговых центрах и кафе.

Как работает атака

Ниже приведена пошаговая схема атаки в упрощённом виде. Понимание механики помогает выбрать правильные меры защиты.

- Смартфон подключают к заражённой зарядной станции или злонамеренному зарядному устройству. Экран телефона должен быть разблокирован.

- Зарядное устройство сначала объявляет себя как USB-клавиатура. Эта клавиатура отправляет команды на телефон для включения Bluetooth и делает устройство обнаружимым.

- Второй компонент зарядного устройства подключается по Bluetooth и выполняет сопряжение с телефоном.

- Затем зарядка устанавливает обычное USB-соединение данных. Одновременно через Bluetooth эмулируются нажатия на экране подтверждения, чтобы выбрать режим передачи данных по USB, как будто это сделал пользователь.

- После этого доступ к файлам становится возможен. Если включён режим отладки USB, злоумышленник получает ещё более глубокий контроль через Android Debug Bridge и может устанавливать приложения, считывать системные файлы и менять настройки.

Почему это может сработать даже на современных телефонах

Производители ввели дополнительные проверки, но ограничения есть:

- Apple и Google реализовали дополнительную верификацию для USB-передачи данных в последних версиях систем. В iOS это появилось в обновлении 18.4, в Android — в версии 15.

- На Android защита подтверждена пока преимущественно на устройствах Google Pixel. Другие производители могут не внедрять аналогичную проверку, чтобы не ухудшать пользовательский опыт.

- Некоторые пользователи не обновляют ОС, а множество Android-устройств просто не получили Android 15.

Практические меры защиты

Ниже — подробный список мер, которые реально снижают риск попадания под атаки типа choicejacking.

Не используйте общественные зарядные станции

Это самое простое и надёжное правило. Зарядите устройство заранее, возьмите с собой портативный аккумулятор или используйте собственный кабель с адаптером в розетку. Избегайте подключения к незнакомым USB-портам, особенно в местах общего доступа.

Обновите операционную систему

Установите последние версии iOS или Android как можно скорее. На iPhone обновитесь до iOS 18.4 и выше. На Android обновления с дополнительной верификацией появились в Android 15. Если устройство официально не получает обновления, рассматривайте замену или дополнительные аппаратные меры защиты.

Проверьте поведение при подключении кабеля. Если ОС запрашивает подтверждение для передачи данных и не допускает авторазрешений, это хороший признак защиты.

Используйте charge-only кабель или USB data blocker

Charge-only кабель не имеет контактных линий для передачи данных. Он передаёт только энергию, и никакие данные при этом не проходят. Аналогичное устройство — USB data blocker — вставляется между кабелем и портом и гасит сигналы данных. Это простое и дешёвое решение для безопасной зарядки в общественных местах.

Подсказка: временный и примитивный вариант — заклеить кусочком изоленты средние контакты на USB-A разъёме. Это отключит контакты данных, но сделает кабель менее удобным и надёжным в долгосрочной перспективе.

Наблюдайте за поведением телефона при зарядке

Если вы всё же вынуждены использовать общественное зарядное устройство, не оставляйте телефон без присмотра. Обратите внимание на следующие признаки:

- Bluetooth включился автоматически без вашего разрешения.

- Появилось меню выбора режима USB с предложением переключиться на передачу данных.

- Необычные всплывающие окна или запросы прав.

При первых признаках отключитесь и заблокируйте устройство. Если вам нужно оставить телефон, обязательно заблокируйте экран и используйте сложный PIN или биометрию.

Отключите режим отладки USB и ограничьте сопряжение Bluetooth

Режим отладки USB открывает расширенные возможности для управления устройством. Держите его выключенным, если вы не используете функцию сознательно. Также запретите автоматическое сопряжение Bluetooth с новыми устройствами или используйте настройки, требующие подтверждения сопряжения вручную.

Когда эти меры могут не сработать

- Устройство уже взломано или рутовано, и система безопасности ослаблена.

- Пользователь сам подтвердил доступ к данным по неясному всплывающему окну.

- Телефон давно не обновлялся и не получает патчи безопасности.

- Атака комбинирует физические модификации кабеля и программную эмуляцию, что усложняет обнаружение.

Краткая методология проверки устройства после подозрительного подключения

- Немедленно отключите кабель и выключите Bluetooth.

- Проверьте список установленных приложений на предмет неизвестных или недавно установленных программ.

- Просмотрите логи доступа к хранилищу и историю последних действий в приложениях с чувствительными данными.

- Если есть подозрения на компрометацию, выполните резервное копирование и выполните сброс до заводских настроек.

- Измените пароли и отключите учетные записи сессий на критичных сервисах.

Контрольный список для путешественников

- Носите собственный зарядный адаптер и кабель.

- Имеется портативный аккумулятор минимум 10 000 мА·ч для длительных поездок.

- Включите биометрическую блокировку и сложный PIN.

- Проверьте обновления ОС перед поездкой.

- Используйте charge-only кабель или data blocker при необходимости.

План реагирования при инциденте

- Отключить кабель и физически изолировать устройство.

- Включить режим самолёта и выключить Bluetooth.

- Сделать снимки экрана с подозрительными уведомлениями или меню.

- Сменить пароли на критичных сервисах с безопасного устройства.

- По возможности выполнить анализ установленного ПО и журналов доступа, или обратиться к специалисту по безопасности.

Модель принятия решения при зарядке в публичном месте

Если вы находитесь в публичном месте, применяйте простое правило на основе необходимости и наличия защитных средств:

- Нужна срочная зарядка и есть портативный аккумулятор или charge-only кабель — можно заряжать.

- Нужна срочная зарядка, но нет защиты — лучше не подключать, найти розетку в надёжном месте или сократить использование.

- Долгая зарядка в общественном порту без защиты — категорически не рекомендуется.

flowchart TD

A[Нужно зарядить телефон] --> B{Есть charge-only кабель или data blocker?}

B -- Да --> C[Можно безопасно заряжать]

B -- Нет --> D{Нужна срочная зарядка?}

D -- Нет --> E[Не подключать]

D -- Да --> F{Можно оставить устройство под присмотром?}

F -- Да --> G[Подключить и наблюдать]

F -- Нет --> E

C --> H[Следить за Bluetooth и меню USB]

G --> HОднострочный глоссарий

- Juice jacking — атака через USB-подключение с целью похищения данных.

- Choicejacking — вариация juice jacking с использованием комбинации USB и Bluetooth для принуждения к выбору передачи данных.

- USB data blocker — устройство, блокирующее линии передачи данных и оставляющее питание.

- Charge-only кабель — кабель, который передаёт только питание и лишён линий данных.

Короткие рекомендации для разных ролей

- Путешественник: всегда имейте портативный аккумулятор и charge-only кабель.

- Администратор IT: документируйте политики BYOD, блокируйте публичные USB-порты в корпоративных помещениях, обучайте сотрудников.

- Родитель: объясните детям, что подключение к общественным зарядкам рискованно.

- Разработчик мобильных приложений: минимизируйте хранение чувствительных данных в открытом виде и обрабатывайте события сопряжения по Bluetooth с осторожностью.

Итог

Choicejacking показывает, что злоумышленники комбинируют доступные технологии, чтобы обойти защитные барьеры. Обновления ОС помогают, но не заменяют простых практических мер. Лучшие практики — избегать общественных USB-портов, использовать charge-only кабели или data blockers, отключать отладку USB и следить за поведением телефона во время зарядки.

Краткие ключевые действия: держите устройство обновлённым, не подключайтесь к сомнительным зарядкам, носите с собой защищённый кабель или блокиратор данных и немедленно реагируйте при подозрительных событиях.

Похожие материалы

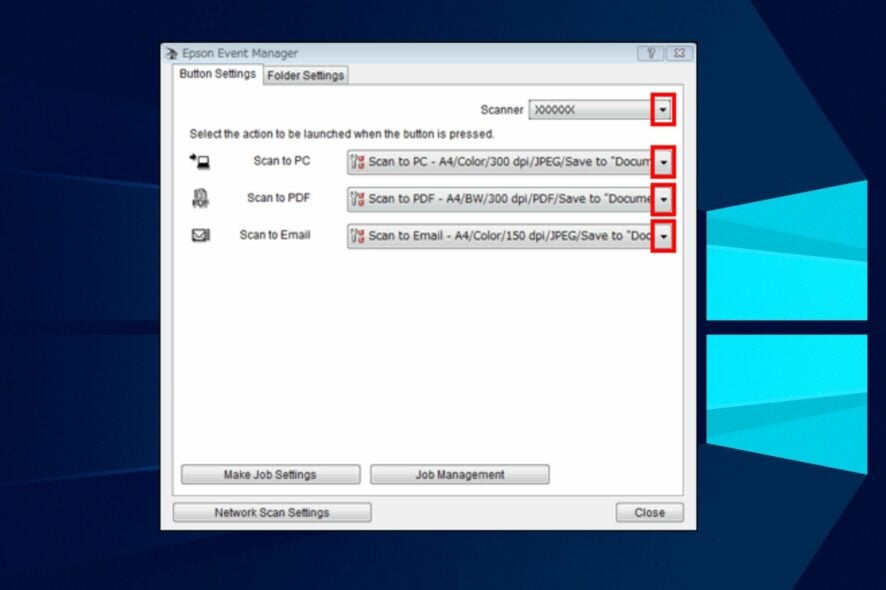

Epson Event Manager — скачать и установить

Как сменить звук уведомлений на Samsung Galaxy

Action Blocks — одна кнопка для сложных команд

Разрешение Steam Deck: 1080p, 4K и настройка

Galaxy Unpacked: когда и как смотреть — 10 августа