FileFix: как защитить Windows от уязвимости при сохранении веб‑страниц

Что такое FileFix и почему это важно

FileFix — это прием злоумышленников, который использует то, что браузеры не всегда помечают сохранённые веб‑страницы меткой Mark of the Web (MoTW). MoTW — коротко: метка безопасности Windows, указывающая, что файл загружен из интернета и требует дополнительной проверки. Если файл сохранён как HTML Application (.hta) и пользователь запускает его, mshta.exe выполнит содержимое от имени текущего пользователя без дополнительной проверки.

Определение: Mark of the Web (MoTW) — специальная метка, добавляемая в файлы, чтобы ОС и приложения понимали, что файл получен из интернета и может требовать дополнительных проверок.

Атака выглядит так: злоумышленник убеждает пользователя сохранить страницу и переименовать файл в имя, оканчивающееся на .hta. При открытии такой файл выполнится как приложение и может установить вредоносное ПО, зашифровать данные или похитить учётные данные.

Ключевые моменты уязвимости

- Браузеры при «Сохранить как» иногда не ставят MoTW на локально сохранённые HTML‑файлы.

- Файлы с расширением

.htaвыполняетmshta.exeбез дополнительных проверок. - Социальная инженерия — основной вектор доставки: фишинговые письма, поддельные страницы, инструкции «сохраните этот код/контент».

Кому это угрожает

- Обычные пользователи на Windows 10/11.

- Администраторы малого бизнеса без централизованных политик контроля приложений.

- Рабочие станции, где включены возможности редактирования и запуска локальных скриптов.

Когда FileFix не работает

- Если вы не переходите по сомнительным ссылкам и не сохраняете страницы — атака не запускается.

- Если файл помечен MoTW или проходит контроль целостности/сканирование до исполнения.

- При включённой политике блокировки запуска неподписанных скриптов и приложений.

Основные способы защиты (быстро)

- Не сохраняйте и не переименовывайте подозрительные страницы.

- Включите показ расширений файлов в Проводнике.

- Смените ассоциацию

.htaна Блокнот (Notepad) или другой текстовый редактор. - Отключите/переименуйте

mshta.exe, если вы не используете .hta‑скрипты. - Держите Windows и браузеры в актуальном состоянии и включеными средствами защиты.

Подробные инструкции по защите

1. Избегайте вредоносных веб‑страниц

- Используйте современные браузеры: Chrome, Edge, Firefox. Они обладают встроенными механизмами защиты от фишинга и вредоносного ПО.

- Включите расширенную защиту в Chrome («Enhanced Protection») для более агрессивного обнаружения угроз в реальном времени.

- Обучите сотрудников и домочадцев распознавать фишинговые письма: проверяйте адрес отправителя, не переходите по подозрительным ссылкам, не загружайте вложения с неизвестных источников.

- Если оказались на подозрительной странице без предупреждения, закройте вкладку и проверьте URL, сертификат HTTPS и репутацию сайта (через VirusTotal или аналогичные сервисы).

Important: Не выполняйте инструкции с сайтов типа «Сохраните этот файл как…» без верификации источника.

2. Сделайте видимыми расширения файлов в Windows

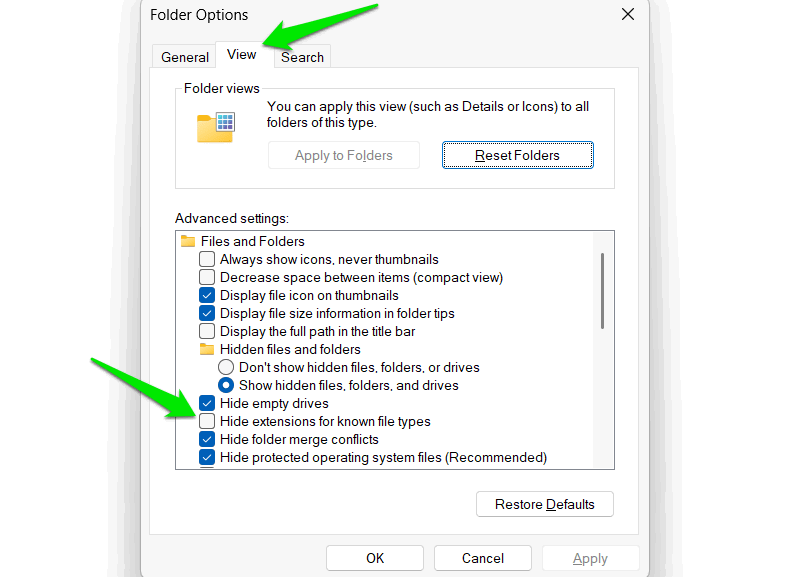

Откройте Проводник (File Explorer). Нажмите кнопку «Ещё» (троеточие) и выберите «Параметры».

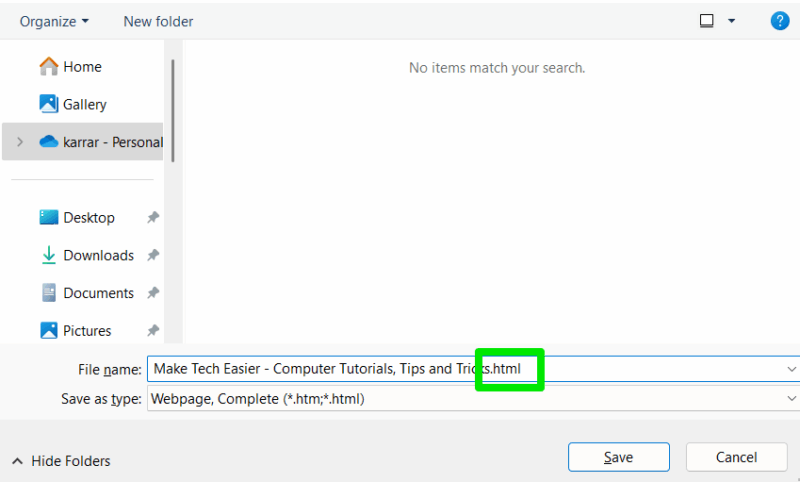

Перейдите на вкладку «Вид» и снимите флажок «Скрывать расширения для зарегистрированных типов файлов».

Теперь при сохранении страниц и в окне загрузки вы увидите реальное расширение файла — это предотвращает незаметную переименование .html → .hta.

3. Измените ассоциацию .hta на Блокнот

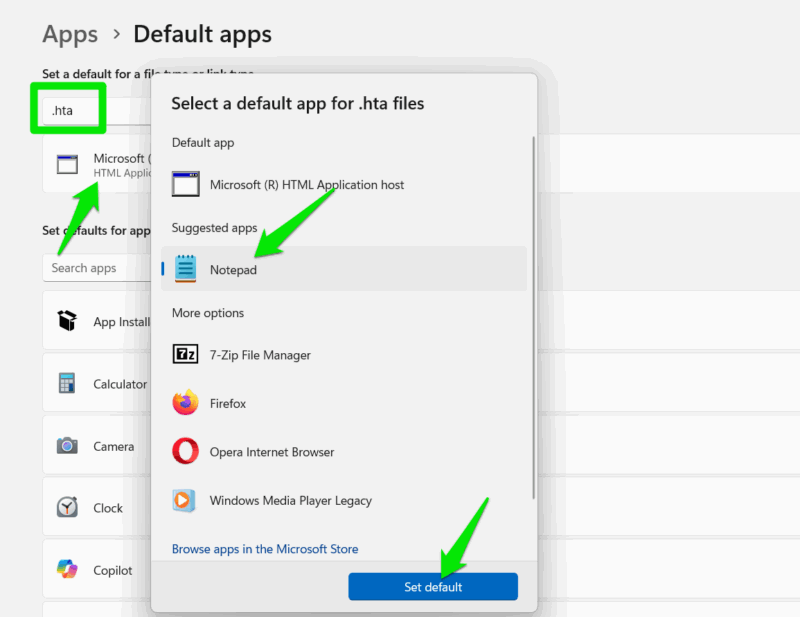

Если .hta не используется, измените приложение для открытия таких файлов на текстовый редактор:

- Откройте «Параметры» → «Приложения» → «Приложения по умолчанию».

- В поле поиска введите

.hta. - Выберите текущую программу «Microsoft (R) HTML Application host» и замените на «Блокнот».

- Нажмите «Установить по умолчанию».

Это заставит .hta открываться в виде текста и предотвратит выполнение HTML‑скрипта при двойном клике.

Примечание: это изменение не повлияет на большинство пользователей; .hta применяется редко и в основном в устаревших корпоративных сценариях.

4. Полностью отключите mshta.exe (при необходимости)

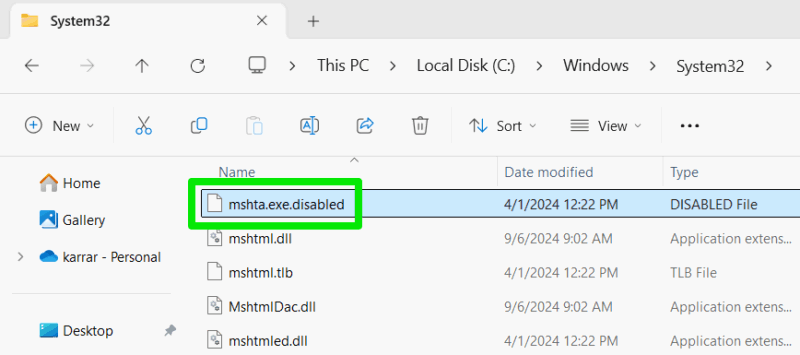

Если вы уверены, что не используете .hta, можно отключить mshta.exe путём переименования исполняемого файла в системных каталогах. Требуется права администратора.

Путь: C:\Windows\System32\mshta.exe и C:\Windows\SysWOW64\mshta.exe.

Чтобы отключить:

- Откройте Проводник и перейдите в указанные каталоги.

- Включите отображение расширений и правой кнопкой мыши переименуйте

mshta.exe→mshta.exe.disabled. - При необходимости возьмите на себя право собственности на файл и предоставьте себе разрешение на запись.

Чтобы вернуть работу — переименуйте обратно.

Важное замечание: переименование системных файлов имеет риски. Делайте это только под контролем администратора и после резервного копирования.

5. Держите систему и защитные функции включёнными

- Обновляйте Windows и браузеры автоматически.

- Не отключайте встроенный антивирус и брандмауэр без уважительной причины.

- Используйте блокировщики скриптов и расширения, которые ограничивают выполнение JavaScript на неизвестных сайтах.

Роль‑ориентированные чек‑листы

Роль: Обычный пользователь

- Никогда не сохраняйте страницу по просьбе из письма без проверки источника.

- Включите показ расширений файлов.

- Переназначьте .hta на Блокнот, если не используете .hta.

Роль: Системный администратор

- Примените групповые политики, блокирующие исполнение

mshta.exeдля обычных пользователей. - Включите ATP/EDR‑агенты, которые отслеживают необычное исполнение скриптов.

- Обновите инструкции по безопасности и обучите персонал фишингу.

Роль: Руководитель безопасности

- Оцените влияние отключения

mshta.exeна бизнес‑процессы. - Включите мониторинг для событий запуска

mshta.exeи создания/переименования.htaфайлов.

SOP: пошаговый план для обнаружения и реагирования

- Подозрение: пользователь сообщил о странном сохранённом файле или сработала защита.

- Изоляция: временно отключите машину от сети (если есть подозрение на активную компрометацию).

- Анализ: проверьте журнал событий, обнаружьте создание

.htaи запускmshta.exe. - Сохранение артефактов: скопируйте файл в безопасную среду для анализа (не запускайте).

- Очистка: удалите вредоносные файлы, восстановите

mshta.exeимя, если было переименовано, и произведите сканирование антивирусом/EDR. - Образование: уведомите пользователя и команду, обновите правила подписи и политики.

Критерии приёмки

- Машина не запускает

.htaавтоматически при двойном клике. - Системный мониторинг фиксирует все попытки создания/запуска .hta.

- Пользователи прошли краткое обучение и знают, как распознать фишинг.

Решение: когда выбрать какое действие

- Если в организации нет нужды в .hta — отключайте

mshta.exeцентрализованно. - Если несколько сотрудников нуждаются в .hta — переназначьте поведение локально и внедрите мониторинг.

- Если риск низкий и изменения могут нарушить работу — включите EDR/ATP и обучите пользователей.

Mermaid-диаграмма потока принятия решения:

flowchart TD

A[Увидели подозрительную инструкцию «сохраните файл»] --> B{Источник доверенный?}

B -- Да --> C[Проверить содержимое и расширение]

B -- Нет --> D[Не сохранять, закрыть вкладку]

C --> E{Файл .hta?}

E -- Да --> F[Не запускать, сообщить СБ]

E -- Нет --> G[Если нужно — сохранить, но проверить MoTW и антивирус]Матрица рисков и смягчение

- Вероятность: высокая (социальная инженерия распространена)

- Воздействие: от кражи учетных данных до полного захвата/шифрования

Митигаторы:

- Обучение пользователей

- Отображение расширений

- Блокировка исполнения

mshta.exeили переназначение ассоциации - Использование EDR и политики выполнения приложений

Частые вопросы (FAQ)

Q: Можно ли полностью доверять браузеру утром после обновления?

A: Нет. Обновление улучшает защиту, но социальная инженерия и локальные сценарии остаются риском.

Q: Переименование mshta.exe нарушит ли работу легитимных скриптов?

A: Возможно — старые корпоративные сценарии могут требовать .hta. Перед массовым отключением оцените влияние.

Q: Как быстро откатить изменения, если что‑то сломалось?

A: Переименуйте mshta.exe.disabled обратно в mshta.exe в обеих папках и перезагрузите систему.

1‑строчный глоссарий

- MoTW: Mark of the Web — метка безопасности для файлов из интернета.

- .hta: HTML Application — исполняемый HTML‑файл, запускаемый

mshta.exe. - mshta.exe: системный исполняемый, который выполняет .hta.

Практическая шпаргалка (cheat sheet)

- Не сохраняйте страницы по инструкциям из писем.

- В Проводнике: Ещё → Параметры → Вид → Снять «Скрывать расширения».

- Параметры → Приложения → Приложения по умолчанию → ввести «.hta» и заменить на Блокнот.

- Отключение: переименовать

C:\Windows\System32\mshta.exeиC:\Windows\SysWOW64\mshta.exe(админ‑права).

Заключение

FileFix использует сочетание удобства пользователя и особенностей Windows для обхода защиты. Простые меры — показывать расширения, переназначать .hta, отключать mshta.exe и обучать пользователей — существенно снижают риск. В корпоративной среде применяйте централизованные политики и EDR, чтобы контролировать исполнение скриптов и быстро реагировать на инциденты.

FAQ: Дополнительные вопросы и ответы приведены выше. Если нужен пошаговый план для вашей среды (дом/малый бизнес/предприятие), укажите тип окружения, и я подготовлю адаптированный SOP.

Похожие материалы

SSH‑ключи: безопасный доступ к удалённым серверам

Где смотреть фильмы о Гарри Поттере

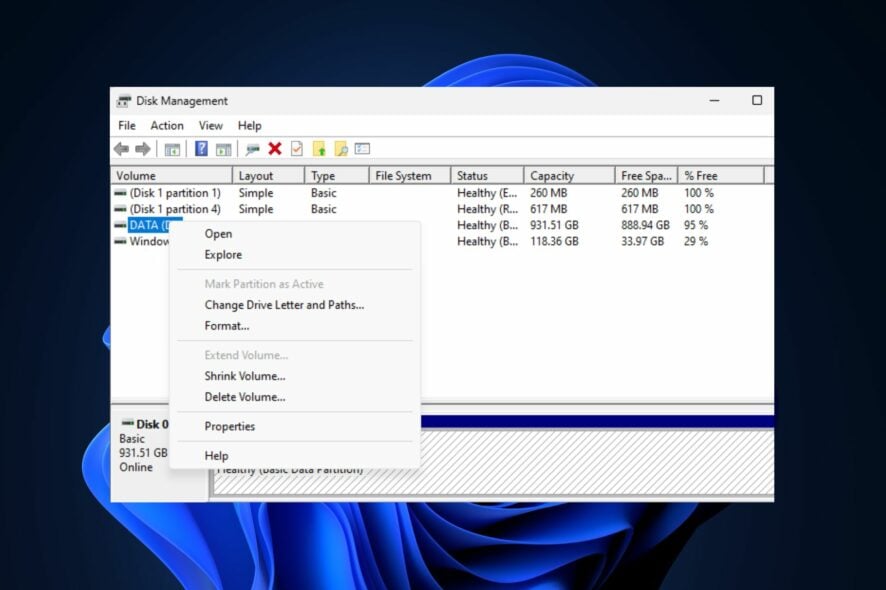

Как удалить раздел в Windows 11

GMail Drive: использовать Gmail как виртуальный диск

Метод Айви Ли: продуктивность в Notion и ClickUp