Как обнаружить и удалить stalkerware со смартфона

О чём эта статья

- Пояснение, что такое stalkerware и чем оно отличается от обычного шпионского ПО

- Как такое ПО попадает на устройство

- Признаки наличия stalkerware

- Пошаговое руководство по обнаружению, удалению и документированию инцидента

- Практические чеклисты для разных ролей и рекомендации по безопасности

Что такое шпионское ПО и stalkerware

Шпионское ПО — любое программное обеспечение, предназначенное для скрытого сбора данных с устройства и отправки их третьим лицам. Stalkerware — термин, который обычно используют, когда речь идёт о программном обеспечении, применяемом для слежки физическим или эмоциональным партнёром, бывшим партнёром или другим лицом с личными мотивами. По сути, это тот же класс программ, но с негативным социальным и юридическим контекстом.

Определение в одной строке: stalkerware — скрытно установленная программа, собирающая логи активности, местоположение, сообщения, аудио/видео и отправляющая это третьей стороне.

Важно: существует легальное программное обеспечение для родительского контроля и корпоративного мониторинга. Разница в правовой основе, уведомлении пользователя и применении. Независимо от легальности производителя, установка на чужой личный телефон без согласия обычно незаконна.

Как stalkerware попадает на устройство

- Прямой доступ. Злоумышленник получает ваш телефон физически и устанавливает приложение как обычную программу.

- Загрузка из магазина или стороннего сайта. Некоторые сервисы распространяют установочные файлы через веб или альтернативные магазины приложений.

- Связывание с компьютером. Через подключение устройства к компьютеру и установку ПО с помощью специальных утилит.

- Эксплуатация уязвимостей. Более сложные атаки используют уязвимости в системе и «тихо» устанавливают компоненты.

Примечание: для iPhone установка приложений официально ограничена App Store, а это снижает риск, но не делает устройство полностью защищённым — злоумышленники используют фишинг, похищение учётной записи или эксплуатацию уязвимостей.

Признаки наличия stalkerware на телефоне

Следующие признаки не являются неопровержимыми доказательствами, но указывают на необходимость проверки:

- Непонятный рост потребления мобильных данных или Wi‑Fi-трафика.

- Резкая деградация времени работы аккумулятора.

- Замедление работы системы и частые подвисания.

- Самопроизвольные перезагрузки, выключения или включение экрана без взаимодействия.

- Случайные исходящие сообщения или звонки, которых вы не совершали.

- Сторонние уведомления об установленных приложениях, которых вы не помните.

- Фоновый шум или посторонние голоса во время звонка.

Критерий: наличие одного признака не доказывает заражение, но несколько признаков вместе повышают вероятность.

Непонятный расход данных

Stalkerware регулярно отправляет собранные данные, поэтому оно потребляет трафик. Проверьте статистику использования трафика в настройках и сверяйте с приложениями, которые были активны.

Быстрая разрядка батареи

Фоновые службы записи геопозиции, аудио и активности значительно повышают нагрузку на батарею.

Замедление и задержки в интерфейсе

Постоянная синхронизация и шифрование данных в фоне может занять процессор и память.

Неожиданные команды и поведение

Если телефон самостоятельно перезагружается, включается камера или передаёт данные — это серьёзный сигнал.

Шумы в звонках и странные исходящие сообщения

Если в разговорах слышны посторонние голоса или контакты жалуются на сообщения от вашего номера — проверьте исходящие истории и приложения с доступом к SMS/звонкам.

Что делать, если вы заподозрили stalkerware — краткий план действий

- Сохраните доказательства: скриншоты, логи данных, странные сообщения и уведомления.

- Отключите устройство от интернета: включите авиарежим или отключите Wi‑Fi и мобильные данные.

- Смените пароли с другого безопасного устройства и включите двухфакторную аутентификацию.

- Проверьте список установленных приложений и разрешений.

- Удалите подозрительные приложения, если это возможно.

- Если удаление не удаётся или вы сомневаетесь — выполните полный сброс до заводских настроек.

- Сообщите в правоохранительные органы и при необходимости обратитесь к эксперту по цифровой криминалистике.

- Восстановите устройство из резервной копии только после тщательной проверки резервной копии.

Важно: удаление приложения злоумышленника не всегда уничтожает все его компоненты; некоторые семейства ПО оставляют службы, автозапуски и привилегии.

Пошаговый практический план проверки и очистки (Playbook)

Шаг 0 — подготовка

- Имея другой безопасный телефон или компьютер, смените пароли (электронная почта, облачные аккаунты, Apple ID/Google Account).

- Убедитесь, что у вас есть резервные копии важных данных (фотографии, контакты) на внешнем носителе.

Шаг 1 — изоляция

- Переведите телефон в авиарежим.

- Отключите Bluetooth и NFC.

Шаг 2 — быстрая проверка установленных приложений

- Откройте настройки → приложения/менеджер приложений.

- Сортируйте по дате установки и используйте критический взгляд: приложения с нейтральными именами (например, SystemUpdater, MediaService) могут быть маскировкой.

- Проверьте разрешения: доступ к SMS, камере, микрофону, местоположению, администратору устройства.

Шаг 3 — удаление и откат

- Попробуйте удалить подозрительные приложения. Если приложение запрашивает права администратора устройства — сначала в настройках безопасности отзовите права администратора, затем удалите приложение.

- Если приложение восстанавливается автоматически или не удаляется — переходите к шагу 4.

Шаг 4 — сброс до заводских настроек

- Создайте офлайн-резервную копию нужных данных.

- Выполните полный сброс (Factory reset). Это самый надёжный способ удалить скрытые службы.

- После сброса при восстановлении данных избегайте восстановления из подозрительных резервных копий.

Шаг 5 — после очистки

- Снова смените пароли и включите 2FA.

- Установите приложения только из официального магазина и внимательно проверяйте разрешения.

- Настройте мониторинг: периодически проверяйте список установленных приложений и расход данных.

Чеклист для разных ролей

Чеклист для обычного пользователя

- Сделать снимки экрана с подозрительными уведомлениями.

- Отключиться от интернета.

- Проверить список приложений и разрешений.

- Сменить пароли с другого устройства.

- Выполнить сброс, если не получается удалить вручную.

Чеклист для ответственного за безопасность в компании

- Изолировать устройство от корпоративной сети.

- Снять образ памяти для последующего анализа (при подозрении на утечку).

- Уведомить HR/юридический отдел и при необходимости полицию.

- Проанализировать возможные источники компрометации (USB, корпоративные MDM-профили).

Чеклист для родителя

- Оценить законность и этичность мониторинга (в большинстве юрисдикций нужно информировать подопечного, если он совершеннолетний).

- Использовать только официальные решения родительского контроля с прозрачной политикой данных.

Когда тревога ложная: контрпримеры

- Старый телефон с деградировавшей батареей и устаревшей ОС будет вести себя похоже без какого‑либо шпионского ПО.

- Некоторые легальные приложения резервного копирования и синхронизации сильно грузят сеть и батарею.

- Системные процессы обновления и индексации также потребляют ресурсы и могут создавать подозрительную активность.

Вывод: не спешите обвинять кого‑то в слежке по одному индикатору. Соберите данные и выполните диагностику.

Альтернативные подходы к защите

- Использовать MDM/EDR в корпоративной среде с централизованным управлением и мониторингом.

- Применять приложения безопасности и антивирусы, ориентированные на обнаружение stalkerware (обратите внимание на рейтинг и репутацию производителя).

- Принцип наименьших привилегий: не давать приложениям лишних разрешений.

- Аппаратные меры: отключение микрофона/камеры и физические шторки для камеры.

Мини‑методология: быстрая проверка за 10 минут

- Включите авиарежим.

- Откройте список приложений и отсортируйте по дате установки.

- Отзовите права администратора у сомнительных приложений.

- Снимите скриншоты и сохраните логи.

- Смените пароли с другого устройства.

Инцидентный план для серьёзных случаев (runbook)

- Фиксация: скриншоты, записи звонков, номера приложений, даты и время странной активности.

- Изоляция: отключить устройство от сети, физически контролировать доступ к нему.

- Контакт с правоохранительными органами и специалистом по цифровой криминалистике.

- Снятие образа памяти и анализ (по возможности выполнить до сброса).

- Сброс и восстановление под контролем специалиста.

- Отчёт и уроки: обновление корпоративных политик и личных процедур.

Критерии приёмки очистки

- Приложение/служба, вызывавшее подозрение, удалено, а права администратора отозваны.

- Нет незапланированного сетевого трафика после восстановления.

- Пароли сменены, включена 2FA для ключевых аккаунтов.

- При необходимости эксперт подтвердил отсутствие вредоносных компонентов.

Безопасность и конфиденциальность — рекомендации

- Обновляйте ОС и приложения: патчи закрывают известные уязвимости.

- Не устанавливайте приложения вне официального магазина без крайней необходимости.

- Проверяйте разрешения: явно отключайте доступ к микрофону и камере, если приложение не требует их для работы.

- Используйте менеджер паролей и включайте двухфакторную аутентификацию.

- Если вы живёте в юрисдикции с особыми правилами, проконсультируйтесь с юристом о законности мониторинга.

Юридические и приватные аспекты (GDPR и общие замечания)

- В большинстве стран установка stalkerware на личное устройство без согласия нарушает законы о неприкосновенности частной жизни и может повлечь уголовную ответственность.

- В рамках GDPR (Европейский Союз) обработка персональных данных без правового основания также запрещена. Если вы пострадали, сохраните доказательства и обратитесь к регулятору по защите данных.

- Для компаний: мониторинг сотрудников требует прозрачной политики, документированного согласия или законного основания.

Короткий список практических настроек (cheat sheet)

- Входящие действия: включить 2FA, сменить пароли, проверить привязанные устройства в аккаунте.

- Настройки телефона: отключить автозапуск для неизвестных приложений, проверить права, отозвать доступ администратора.

- Резервные копии: хранить офлайн‑копии и не восстанавливать из подозрительных бэкапов.

Глоссарий, 1‑строчно

- Stalkerware — шпионское ПО для скрытой слежки за человеком.

- MDM — решение для управления мобильными устройствами в организации.

- 2FA — двухфакторная аутентификация.

- Factory reset — полный сброс устройства к заводским настройкам.

Кого уведомить и когда

- Серьёзные случаи (крайняя угрозы, преследование, утечки личных данных): полиция и цифровая криминалистика.

- Подозрение на внутренний компромисс в компании: IT‑безопасность, HR и юридический отдел.

- Если вы родитель и беспокоитесь о ребёнке: используйте официальные инструменты родительского контроля и консультируйтесь с профильными специалистами.

Заключение

Stalkerware — реальная и неприятная угроза личной безопасности, но большинство инцидентов можно выявить и устранить, если действовать быстро и системно. Сохранение доказательств, отключение связи и выполнение заводского сброса — ключевые шаги при серьёзных подозрениях. На уровне профилактики используйте официальные магазины приложений, обновляйте устройства, ограничивайте разрешения и включайте двухфакторную аутентификацию.

Короткие подсказки: проверяйте дату установки приложений, следите за расходом данных и не игнорируйте повторяющиеся странные сообщения или звуки в звонках.

Примечание

Если вы чувствуете угрозу физического насилия или преследования, приоритетно свяжитесь с экстренными службами и специализированными организациями по защите пострадавших.

Похожие материалы

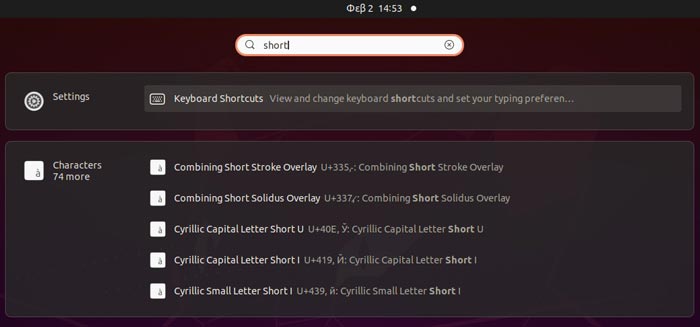

Переназначение клавиш в Ubuntu

inetmgr не найден в Windows 10 — как исправить

Как сообщать об инцидентах в Waze

Просмотр событий Windows: диагностика и исправление

Как добавить остановку в Waze — быстрое руководство