Шифрование в Windows 11: включено ли по умолчанию?

Windows 11 продолжает политику Microsoft по защите данных на устройстве с помощью полного шифрования диска. Разберёмся, какие режимы доступны, какие условия должны быть выполнены, как проверить статус шифрования и что делать, если шифрование отсутствует.

Что такое режимы шифрования в Windows 11

Windows 11 предлагает два основных варианта шифрования:

- Device encryption — автоматическое шифрование устройства, которое призвано работать «из коробки» на большинстве новых ПК. Этот режим прост для пользователя: включается автоматически при выполнении требований и шифрует все доступные диски.

- BitLocker — более гибкое и управляемое решение. Доступно на версиях Pro, Enterprise и Education. Позволяет выбирать, какие тома шифровать, управлять ключами и интегрироваться с политиками организации.

Короткое определение: Device encryption — простой автоматический режим. BitLocker — расширенное решение с управлением ключами.

Важно

- Device encryption может требовать входа в систему под учётной записью Microsoft, наличие TPM и поддержку режима Modern Standby. Если хотя бы одно требование не выполнено, автоматического включения может не произойти.

- BitLocker недоступен в редакции Windows 11 Home, но при необходимости вы можете обновить систему или использовать сторонние инструменты шифрования.

Включено ли в Windows 11 шифрование по умолчанию?

Короткий ответ — чаще да, но с оговорками.

Подробно:

- На многих новых ПК с Windows 11 и подходящим железом автоматическое шифрование устройства действительно включается при первоначальной настройке — особенно если пользователь вошёл в систему с учётной записью Microsoft и устройство поддерживает TPM и Modern Standby.

- Если вы устанавливаете систему с локальной учётной записью или используете старое оборудование без TPM/Modern Standby, автоматического шифрования может не быть.

- Для профессиональных сценариев и управляемых развёртываний рекомендуется BitLocker — он даёт администратору больше контроля и возможности резервного копирования ключей.

Как проверить, включено ли шифрование в Windows 11

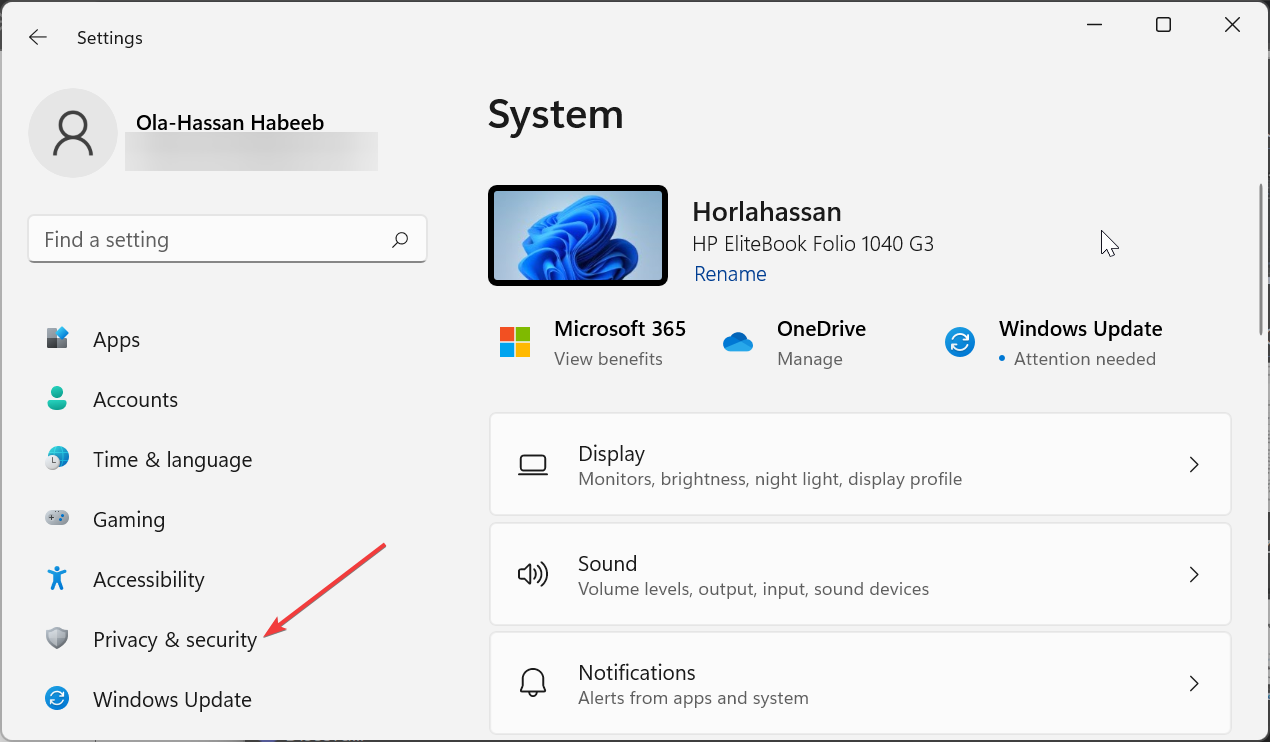

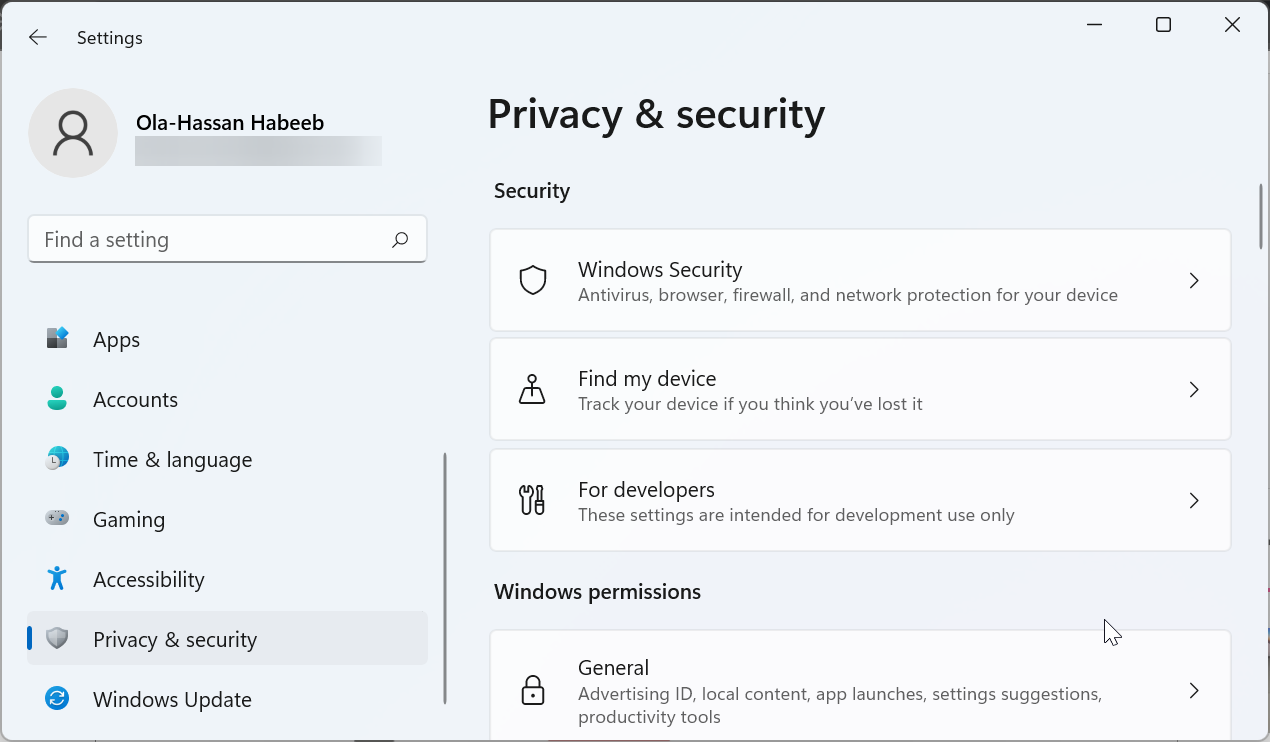

- Нажмите клавиши Win + I, чтобы открыть Параметры, и в левой колонке выберите «Конфиденциальность и безопасность».

- Если ваше устройство поддерживает автоматическое шифрование, в списке появится пункт «Шифрование устройства».

- Нажмите «Шифрование устройства», чтобы увидеть текущий статус — включено ли шифрование и где хранится ключ восстановления (например, в учётной записи Microsoft/OneDrive).

- При отсутствии пункта «Шифрование устройства» вероятно, устройство не соответствует требованиям или вы используете локальную учётную запись.

Если опция отсутствует, проверьте дальше — возможно, можно включить BitLocker.

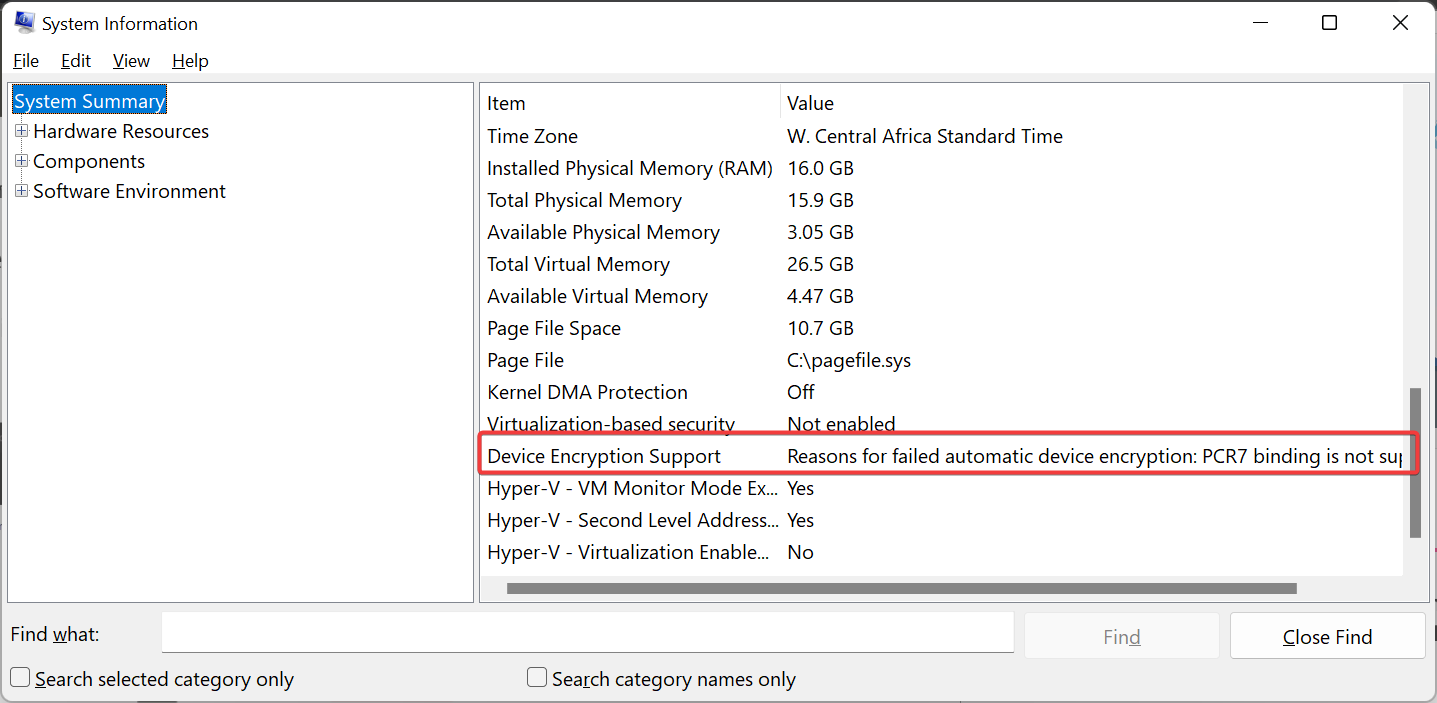

Проверка поддержки автоматического шифрования и причины отказа

- Нажмите клавишу Win, введите «Сведения о системе» и запустите приложение от имени администратора — выберите «Запуск от имени администратора».

- В окне «Сведения о системе» найдите поле «Поддержка шифрования устройства» (Device Encryption Support). Там будет одна из строк: поддерживается, не поддерживается или причины, по которым автоматическое шифрование не активировано.

- Наведите курсор на текст «Причины неудачного автоматического шифрования» — отобразится полное пояснение.

Типичные причины отсутствия автоматического шифрования:

- Нет модуля TPM нужной версии (обычно требуется TPM 2.0).

- Устройство не поддерживает Modern Standby / InstantGo.

- Вы используете локальную учётную запись вместо учётной записи Microsoft.

- Существуют настройки политики или аппаратные ограничения производителя.

Если причину можно устранить — сделайте это. Если нет — переходим к BitLocker (если доступен).

Как включить BitLocker на Windows 11 Pro/Enterprise/Education

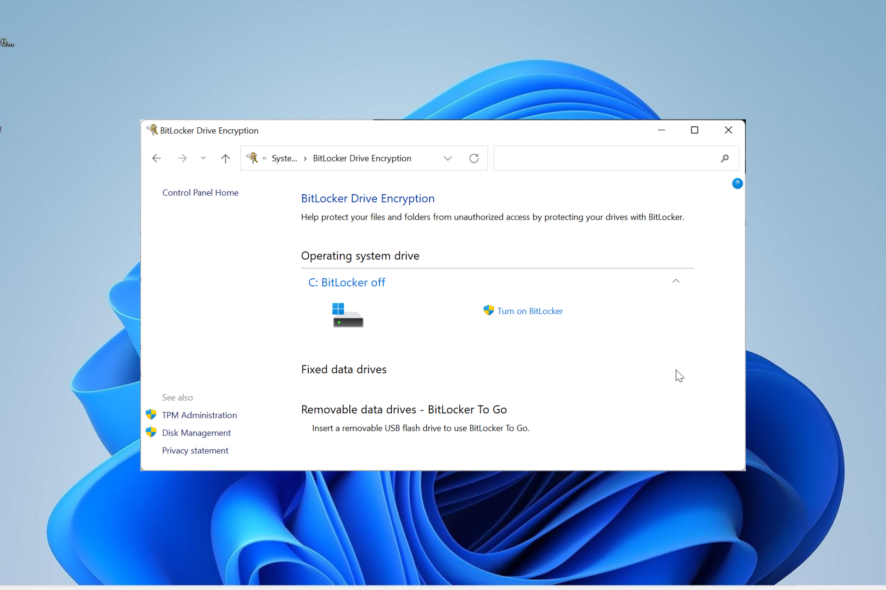

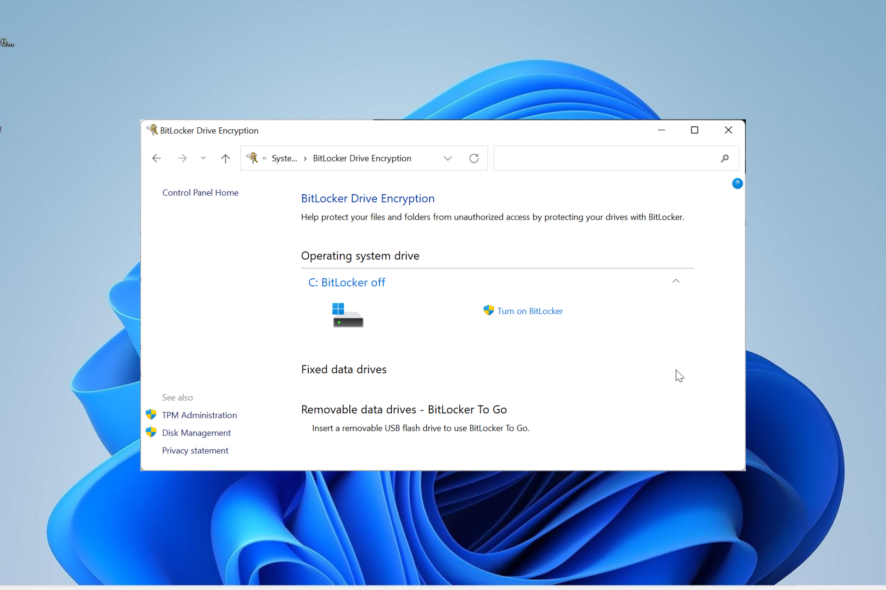

- Нажмите Win + R, введите control и нажмите Enter, чтобы открыть Панель управления.

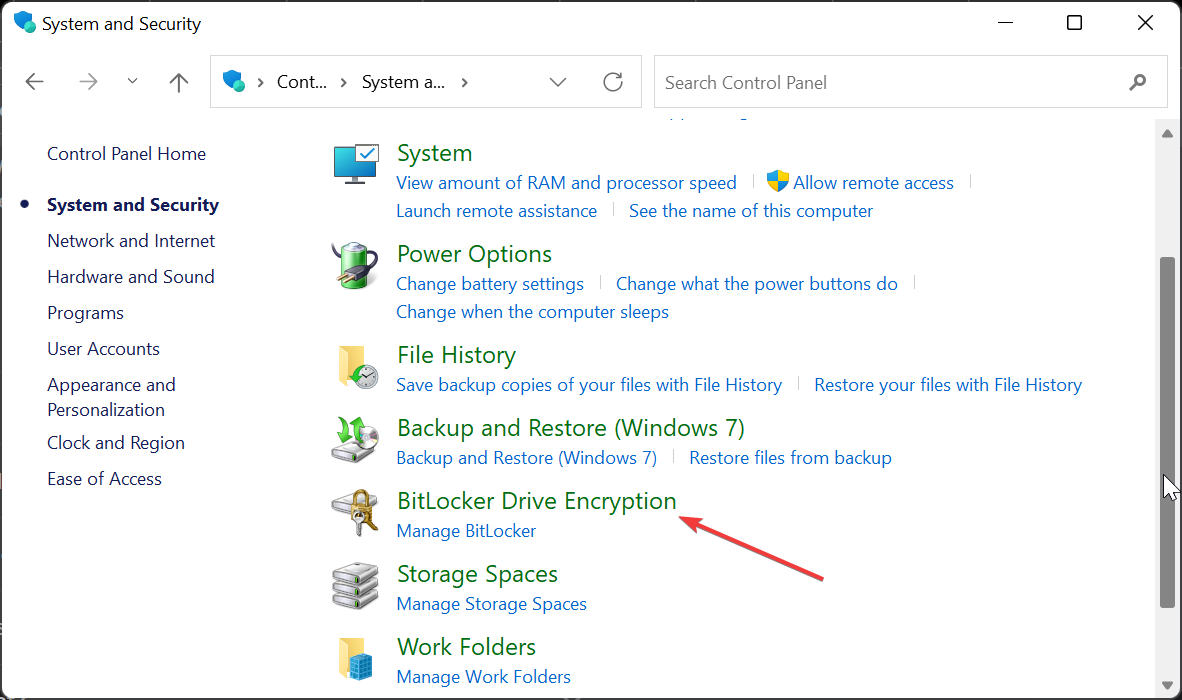

- Выберите «Система и безопасность».

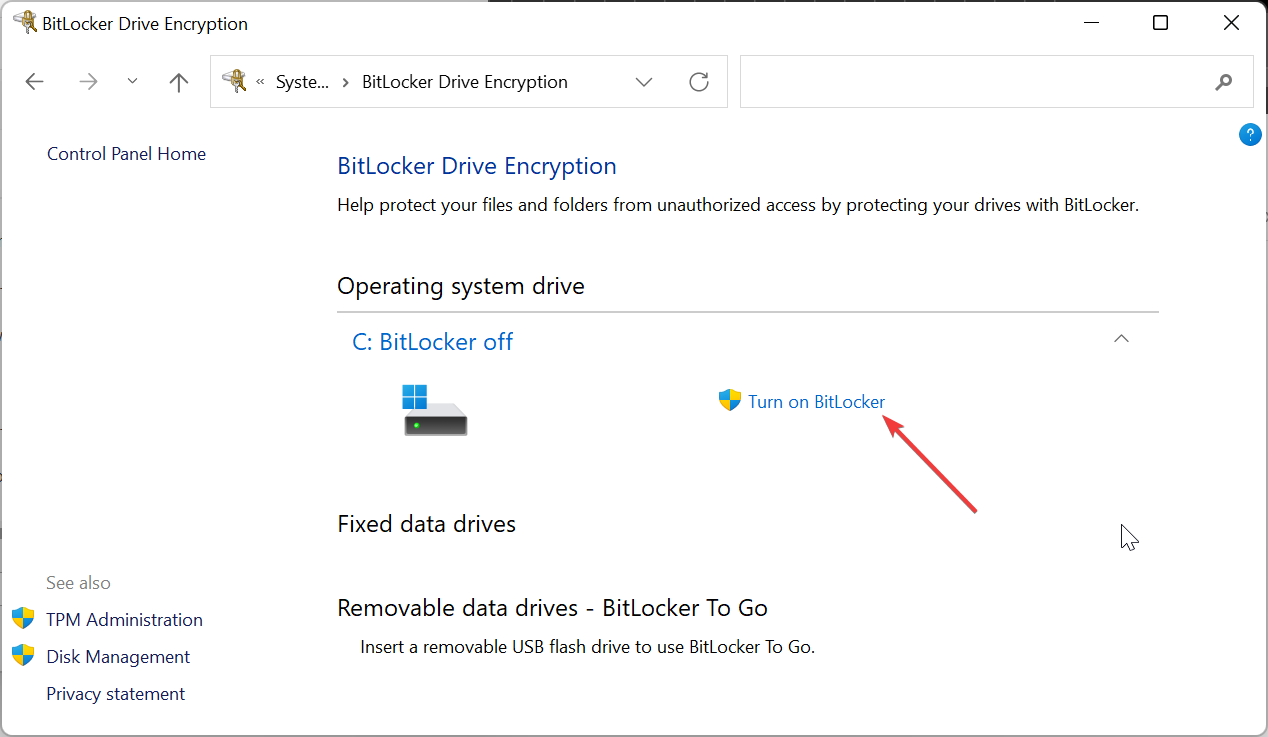

- Перейдите в «Шифрование диска BitLocker».

- Нажмите «Включить BitLocker» и следуйте мастеру. Вам предложат выбрать метод сохранения ключа восстановления — рекомендуют сохранить копию в учётной записи Microsoft, на внешнем диске или распечатать ключ.

Ключевые моменты при включении BitLocker:

- Обязательно сохраните ключ восстановления в надежном месте — без него восстановление данных при проблемах будет невозможно.

- В средах организации ключи обычно резервируются в Active Directory или Azure AD.

- Если у вас нет TPM, BitLocker можно настроить с паролем загрузки, но это менее удобно и требует изменения политики.

Руководство по восстановлению ключа и резервному копированию

- Если автоматическое шифрование включено при входе в учётную запись Microsoft — ключ часто сохраняется в облаке OneDrive, привязан к вашей учётной записи.

- Для BitLocker — мастер всегда предлагает варианты сохранения ключа. Запишите их и держите копию вне устройства.

- В корпоративной среде используйте централизованное хранилище ключей (AD DS или Azure AD) и правильные политики резервного копирования.

Важно: без ключа восстановления риск потерять доступ к данным. Проверьте место хранения сразу после включения шифрования.

Когда автоматическое шифрование может не сработать — примеры и обходы

- Устаревший BIOS/UEFI или отключённый TPM — обновление прошивки или включение TPM в UEFI часто решает проблему.

- Локальная учётная запись — вход под учётной записью Microsoft при установке может автоматически включить Device encryption.

- Диск в формате, несовместимом с шифрованием — например, нестандартные RAID-конфигурации или внешние диски на некоторых контроллерах.

- Политики безопасности в корпоративной сети ограничивают автоматическое шифрование — обратитесь к администратору.

Обходные решения:

- Включите BitLocker вручную (если доступен).

- Если требуется шифрование на Home-издании, рассмотрите обновление до Pro или использование стороннего ПО с поддержкой полного диска.

Альтернативы BitLocker и их плюсы/минусы

- VeraCrypt — бесплатный инструмент с сильным шифрованием контейнеров и томов. Подходит для продвинутых пользователей, но сложнее в управлении и не интегрируется в Windows на уровне загрузки.

- Аппаратное шифрование диска (self-encrypting drives, SED) — быстро и прозрачно, но может иметь несовместимости и зависит от реализации производителя.

- Шифрование отдельных папок/файлов — практично, если нужно защитить только часть данных, но не заменяет полнодисковое шифрование.

Выбор зависит от задач: удобство и централизованное управление — BitLocker; переносимость и кроссплатформенность — VeraCrypt; аппаратная производительность — SED.

Практическая пошаговая методика для домашнего пользователя (SOP)

- Проверьте наличие TPM: Win + R → tpm.msc. Убедитесь, что TPM активен и имеет требуемую версию.

- Откройте Сведения о системе — проверьте «Поддержка шифрования устройства».

- Если доступно — войдите в Windows через учётную запись Microsoft при первой настройке (или добавьте её позже) и проверьте «Шифрование устройства» в Параметрах.

- Если пункт отсутствует и у вас Windows 11 Pro/Enterprise — откройте Панель управления → Система и безопасность → BitLocker и включите BitLocker.

- Сохраните ключ восстановления в безопасном месте: OneDrive, внешний диск или бумажная копия.

- Протестируйте восстановление ключа заранее — удостоверьтесь, что вы можете получить доступ к сохранённой копии.

Роль‑ориентированные чек-листы

Для домашнего пользователя:

- Проверить TPM и Сведения о системе.

- Войти через учётную запись Microsoft.

- Убедиться, что «Шифрование устройства» включено.

- Сохранить ключ восстановления.

Для IT‑администратора:

- Проверить политики групповой политики и Intune для автоподключения шифрования.

- Настроить хранение ключей в Azure AD/AD или HSM.

- Протестировать процесс восстановления и откат.

- Подготовить инструкции для пользователей и шаблоны подачи запроса на восстановление ключа.

Критерии приёмки

- Устройство отображает «Шифрование устройства — Включено» или BitLocker показывает состояние «Шифруется»/«Шифрование завершено».

- Ключ восстановления сохранён в надёжном хранилище.

- После перезагрузки устройство загружается без запроса недокументированного пароля.

- В корпоративной среде — ключи доступны администраторам в соответствии с политиками.

Матрица рисков и способы снижения

- Потеря ключа — высокий риск. Митигация: резервное копирование ключа в нескольких безопасных местах.

- Несовместимость оборудования — средний риск. Митигация: заранее проверять TPM и поддержку Modern Standby/UEFI.

- Нарушение политики восстановления в организации — высокий риск. Митигация: централизованное хранение ключей и регламентированные процедуры.

Совместимость и миграция

- Windows 11 Home: автоматическое Device encryption может работать, но BitLocker — нет. Для управления BitLocker потребуется обновление до Pro.

- Обновление с предыдущих версий: при чистой установке Win11 требования остаются теми же — TPM, UEFI и т.д. При обновлении существующей системы шифрование может не включиться автоматически.

Тестовые сценарии и приёмка

- Тест 1 — новая установка и вход под учётной записью Microsoft: ожидание — Device encryption включено.

- Тест 2 — локальная учётная запись на том же оборудовании: ожидание — Device encryption отсутствует.

- Тест 3 — включение BitLocker на Pro: ожидание — шифрование запускается, ключ сохранён в указанных местах.

Краткий глоссарий

- TPM — аппаратный модуль безопасности, хранит ключи и повышает надёжность шифрования.

- Modern Standby — современный низкоэнергетический режим сна, требующий определённой поддержки железом.

- BitLocker — встроенная в Windows система шифрования томов и загрузочного раздела.

Приватность и соответствие (GDPR и др.)

Шифрование защищает данные на устройстве и является важным элементом технических мер по защите персональных данных. Для соответствия требованиям GDPR организациям рекомендуется документировать политику шифрования, хранение и доступ к ключам восстановления.

Когда стоит выбрать BitLocker вместо Device encryption

- Нужно централизованное управление ключами в компании.

- Требуется выборочные политики шифрования для разных томов.

- Нужна интеграция с AD/Azure AD и отчётность.

Краткое резюме

- Windows 11 поддерживает автоматическое шифрование устройства и полноценный BitLocker.

- Автоматическое шифрование включается на современных ПК при соблюдении требований (TPM, Modern Standby, учётная запись Microsoft).

- Если автоматическое шифрование отсутствует — проверьте Сведения о системе и при необходимости включите BitLocker на Pro/Enterprise/Education.

- Всегда сохраняйте ключ восстановления и проверяйте процедуру восстановления заранее.

Важно: никогда не храните единственную копию ключа восстановления только на зашифрованном устройстве — при его поломке доступ к данным может быть потерян навсегда.

Если у вас остались вопросы — укажите модель устройства и редакцию Windows 11, и мы подскажем более точные шаги для вашей конфигурации.

Похожие материалы

Streamlabs OBS — настройка виджетов и тем

Настройка режима «Отбой» в Google Clock

Загрузить большие файлы в SkyDrive, Dropbox или Email

Воспроизведение файлов с USB на PS5

Псевдоэлементы ::before и ::after в CSS