Как браузер может заразить компьютер — причины и как защититься

Быстрые ссылки

- Небезопасные плагины

- Уязвимости браузера

- Трюки социальной инженерии

Введение

В идеальном мире веб‑браузеры выполняют страницы в изолированной песочнице (sandbox), которая не позволяет веб‑страницам получить доступ к остальной системе. На практике эта изоляция периодически нарушается: уязвимости в браузерах и плагинах, а также фишинговые приёмы и ложные подсказки позволяют злоумышленникам пробраться на компьютер пользователя.

Дальше — переведённые и расширенные разделы, практические чек‑листы и сценарии реагирования, которые помогут как рядовому пользователю, так и администратору уменьшить риск заражения.

Небезопасные плагины

Большинство компрометаций через браузер связано с уязвимостями плагинов. Наиболее проблемные примеры исторически — Java от Oracle, Adobe Flash и PDF‑ридеры. Даже актуальные версии плагинов иногда содержат «нулевые» уязвимости (zero‑day), которые ещё не были закрыты.

Советы по защите от уязвимостей плагинов:

- Проверьте установленные плагины с помощью онлайн‑проверок (например, проверка плагинов Firefox). Этот сервис проверяет наличие устаревших компонентов — он не заменяет брендовые обновления, а лишь указывает на потенциальные риски.

- Обновляйте устаревшие плагины немедленно и включите автоматические обновления, где это возможно.

- Удаляйте плагины, которыми не пользуетесь. Чем меньше стороннего ПО — тем меньше «поверхностей атаки».

- Включите режим «клик для запуска» (click‑to‑play) в браузере: плагины будут запускаться только по явному разрешению пользователя.

- Держите антивирус/анти‑малварь и систему обновлёнными: это последняя линия защиты от эксплойтов «нулевого дня». Антивирус может остановить или изолировать вредоносную программу, если эксплойт уже сработал.

Практическое правило: если плагин нужен только для одной специфичной программы (например, для настольного приложения вроде Minecraft), отключайте его в браузере и оставляйте включённым только на системном уровне, если требуется.

Уязвимости в самом браузере

Уязвимости существуют не только в плагинах, но и в движках браузеров. Старые версии браузеров, особенно Internet Explorer 6/7/8 в корпоративных средах, по‑прежнему представляют серьёзную опасность.

Как минимизировать риск:

- Всегда оставляйте автоматические обновления браузера включёнными. Большинство современных браузеров обновляются самостоятельно; Internet Explorer получает исправления через Windows Update.

- Не пользуйтесь устаревшими браузерами для посещения сомнительных сайтов. При необходимости тестирования разных версий используйте виртуальные машины или изолированные среды.

- Антивирус остаётся дополнительной защитой против эксплойтов браузера.

Трюки социальной инженерии

Злоумышленники часто не ломают браузер технически — они обманывают пользователя. Социальная инженерия включает в себя ложные подсказки, поддельные кнопки скачивания и «угрозы», требующие немедленных действий.

Основные приёмы и защита от них:

- ActiveX‑элементы: Internet Explorer позволяет сайтам предложить установку ActiveX‑компонентов. Эти компоненты получают большие права в системе. Не соглашайтесь на установку, если вы не уверены в источнике. При необходимости используйте официальные сайты разработчиков для загрузки доверенных компонентов.

- Автоматическая загрузка файлов: если сайт автоматически предлагает скачать .exe или другой исполняемый файл, не сохраняйте и не запускайте его без проверки. Скачивание должно быть по вашему явному запросу и с доверенного ресурса.

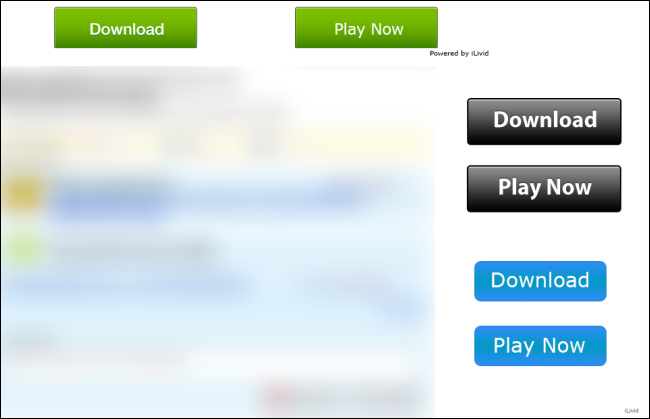

- Поддельные ссылки «скачать»: на сайтах с некачественной рекламой часто встречаются кнопки‑ловушки, имитирующие кнопку загрузки. Наводите курсор, смотрите URL внизу браузера и избегайте сомнительных источников.

- Сообщения «Ваш компьютер заражён»: реклама может утверждать, что ваш компьютер заражён и предлагает скачать «чистящую» программу. Это классический приём — такие файлы часто содержат вредоносное ПО.

Социальная инженерия часто выражается в комбинации методов: поддельный плагин + фальшивое сообщение + убеждение, что без установки «ничего не заработает». Чёткое правило — не скачивайте и не запускайте неизвестные .exe из браузера.

Когда меры не срабатывают (контрпримеры)

- Устаревший корпоративный софт: в некоторых организациях нельзя обновить браузер или плагин из‑за совместимости с устаревшими внутренними веб‑приложениями. В таких случаях требуется сегментация сети, виртуальные рабочие станции и строгие политики доступа.

- Нулевой день в широко используемом плагине: даже при включённых автообновлениях эксплойт может появиться раньше патча. В этом случае антивирус и поведенческие фильтры помогают до выпуска исправления.

- Человеческий фактор: опытные пользователи тоже ошибаются — они могут установить поддельный плагин, если сообщение выглядит крайне убедительно.

Пошаговая методика защиты (мини‑методология)

- Инвентаризация: проверьте, какие плагины установлены и где они активны (браузер/система).

- Удаление/отключение: удалите ненужные плагины и отключите их в браузере.

- Обновление: включите автообновления для браузера и плагинов; вручную обновите устаревшие компоненты.

- Изоляция: для опасных задач используйте виртуальную машину или отдельный профиль браузера с минимальными правами.

- Контроль поведения: включите click‑to‑play, блокировщики рекламы и скриптов (например, uBlock Origin, NoScript там, где это допустимо).

- Резервная защита: используйте актуальный антивирус и эвристический анализ поведения программ.

- Обучение: простейшие правила для пользователей — не запускать неизвестные .exe, не соглашаться на установку плагинов с подозрительных сайтов.

Чек‑листы по ролям

Чек‑лист для обычного пользователя:

- Удалил ненужные плагины (Java/Flash, если не нужны).

- Включил автообновления браузера.

- Включил click‑to‑play для плагинов.

- Не запускает файлы .exe из неизвестных источников.

- Использует антивирус и регулярно сканирует систему.

Чек‑лист для IT‑администратора:

- Поддерживает актуальные версии браузеров на рабочих станциях.

- Централизованно управляет списком разрешённых/заблокированных плагинов.

- Использует групповые политики для ограничения установки ActiveX и плагинов.

- Предоставляет виртуализованные рабочие окружения для унаследованных приложений.

Чек‑лист для специалиста по безопасности (SOC):

- Отслеживает события загрузки/установки исполняемых файлов на конечных точках.

- Использует EDR/поведенческую аналитику для выявления подозрительных действий после эксплойта браузера.

- Тестирует актуальные сценарии атак в тестовой среде (red teaming/penetration testing).

SOP: план действий при подозрении на заражение через браузер

- Изолируйте машину: отключите от сети (LAN/Wi‑Fi).

- Зафиксируйте состояние: снимите снимок памяти и логи браузера, список установленных плагинов.

- Запустите полное сканирование антивирусом и средствами EDR.

- Пересоздайте окружение: при серьёзном подозрении избавьтесь от образа системы и восстановите из проверенной резервной копии.

- Проанализируйте в лаборатории: изучите образ в безопасной сети, соберите IOC (индикаторы компрометации).

- Проведите пост‑инцидентный разбор: определите вектор атаки и закройте уязвимость в других системах.

Критерии приёмки после восстановления:

- Наличие обновлённого браузера и плагинов.

- Прошло полное сканирование антивирусом и EDR без найденных угроз.

- Удалены/заблокированы неиспользуемые плагины.

- Документировано, как произошла компрометация и какие меры приняты.

Матрица рисков и меры смягчения

| Риск | Вероятность | Урон | Меры смягчения |

|---|---|---|---|

| Уязвимость в плагине (Flash/Java/PDF) | Средняя | Высокий | Удаление плагина, click‑to‑play, автообновления |

| Устаревший браузер | Низкая–Средняя | Высокий | Автообновление, замена на современный браузер |

| Социальная инженерия (поддельные загрузки) | Высокая | Средний–Высокий | Обучение пользователей, блокировка рекламы, политики фильтрации |

| Установка ActiveX с правами системы | Низкая | Очень высокий | Отключение установки, групповая политика, белые списки |

Меры снижают вероятность и потенциальный ущерб; в большинстве случаев комбинация — лучший подход.

Примеры сценариев и тестовые случаи

Тест‑кейс 1 — попытка загрузки исполняемого файла без запроса пользователя:

- Шаги: посетить страницу, имитирующую авто‑скачивание; наблюдать поведение браузера и блокировщика.

- Ожидаемый результат: браузер не сохраняет .exe без явного отклика от пользователя; антивирус помечает файл.

Тест‑кейс 2 — фальшивый плагин:

- Шаги: перейти по ссылке, предлагающей установить «кодек» для видео; проверить URL и цифровую подпись установщика.

- Ожидаемый результат: отказ от установки, при наличии подписей — сверка с издателем; при сомнениях — установка в изолированной среде.

Когда не сработает обычная защита

- Если уязвимость нулевая и эксплуатация даёт удалённый доступ с повышением привилегий до системного уровня, обычные рекомендации (обновление, click‑to‑play) не помогут, пока не выпущен патч.

- Если пользователь сознательно игнорирует правила безопасности (скачивает и запускает .exe), технические барьеры бессильны.

Важно: безопасность — это сочетание технических мер и постоянного обучения пользователей.

Совместимость и миграция

- Для старых внутренних приложений предпочтительнее миграция на современные решения (веб‑стандарты HTML5 вместо Flash/Silverlight).

- Если миграция невозможна, используйте виртуальные машины или отдельные безопасные подсети для запуска устаревших браузеров.

Галерея крайних случаев (edge cases)

- Встраиваемое ПО в принтере или другом внешнем устройстве использует устаревший движок браузера для внутренней панели — требует специализированного подхода.

- В корпоративной среде с ограниченным доступом к обновлениям массовые срабатывания одной уязвимости могут привести к цепной компрометации — заранее планируйте патч‑менеджмент.

Глоссарий (1 строка на термин)

- Плагин — сторонний компонент, расширяющий функциональность браузера (Flash, Java, PDF‑плагин).

- Эксплойт нулевого дня — уязвимость, которая активно используется до выпуска патча.

- Click‑to‑play — режим, при котором плагины запускаются только по действию пользователя.

- ActiveX — механизм расширения для Internet Explorer с широкими правами в системе.

Соображения по приватности и соответствию (GDPR)

При инцидентах, которые приводят к утечке персональных данных, организации должны соблюдать локальные требования по уведомлению субъектов данных и регуляторов. Технические меры по снижению риска заражения браузером также помогают снизить вероятность утечки данных.

Визуальная инструкция принятия решения (Mermaid)

flowchart TD

A[Посетили сайт] --> B{Плагин запрашивает запуск?}

B -- Да --> C{Известный и необходимый плагин?}

C -- Да --> D[Разрешить временно 'click-to-play']

C -- Нет --> E[Отклонить и удалить плагин]

B -- Нет --> F{Началось скачивание .exe?}

F -- Да --> G[Не запускать; проверить подпись и источник]

F -- Нет --> H[Продолжать, но держать браузер обновлённым]Короткое объявление для сотрудников (100–200 слов)

Если вы используете браузер на рабочей станции, удалите или отключите плагины, которые не нужны для повседневных задач. Всегда держите браузер и плагины в актуальном состоянии, включите click‑to‑play и не запускайте исполняемые файлы (.exe) из непроверенных источников. Если сайт принуждает установить компонент или утверждает, что ваш компьютер «заражён», обратитесь в службу поддержки и не выполняйте установку самостоятельно. При подозрении на заражение немедленно отключите устройство от сети и сообщите в IT.

Заключение

Заражение через браузер обычно происходит из‑за уязвимых плагинов, устаревшего ПО и приёмов социальной инженерии. Комбинируя технические меры (удаление/отключение плагинов, автообновления, click‑to‑play, антивирус) и организационные (обучение, политики, виртуализация устаревших сред), вы существенно уменьшите риск компрометации. Знание вектора атаки помогает быстрее реагировать и восстанавливаться.

Эта статья объясняет основные способы, которыми обычный пользователь (и сотрудники крупных компаний) могут получить заражение через браузер, и даёт практические рекомендации для защиты и реагирования.

Похожие материалы

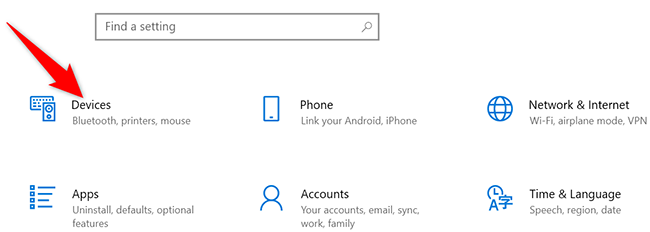

Отключить обновление драйвера в Windows 10

Как эффективно использовать стоковые видеоматериалы

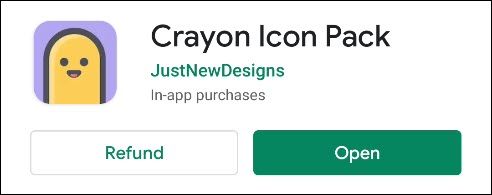

Как вернуть деньги в Google Play: шаги и советы

Как установить SteamOS в VirtualBox

Принтер по умолчанию в Windows 10 и 11