Как просмотреть и экспортировать журналы аудита в Slack

Что такое журналы аудита

Журналы аудита — это упорядоченный список событий, связанных с действиями пользователей и системных изменений в организации Slack. Они помогают расследовать инциденты, контролировать соответствие политикам и фиксировать изменения конфигурации.

Кратко: журнал аудита содержит кто, что, на кого и когда.

Важно: доступ к журналам есть только у владельцев организации и админов с ролью Audit logs admin на Enterprise Grid.

Кому и когда нужны журналы аудита

- Командам безопасности и комплаенса для проверки соответствия политикам.

- Администраторам при расследовании инцидентов или изменении прав пользователей.

- Руководителям при аудите интеграций и приложений.

Как просмотреть журналы аудита в Slack

Следуйте шагам в интерфейсе Slack:

- Откройте Slack и кликните название организации в боковой панели.

- Перейдите в Tools & settings, затем выберите Organization settings.

- В левой панели выберите Security, затем Audit logs.

- Фильтруйте записи по Acting user, Event, Affects или Date range через выпадающие меню.

Примечание: интерфейс может незначительно отличаться в зависимости от языка клиента и версии.

Как скачать журналы в CSV

- Повторите шаги для доступа к разделу Audit logs (см. выше).

- Отфильтруйте записи по нужным параметрам: пользователь, событие, затронутые объекты, диапазон дат.

- Нажмите Export logs в правом верхнем углу и выберите формат экспорта.

Совет: перед экспортом применяйте фильтры, чтобы не скачивать лишние данные.

Как использовать Audit Logs API

Требования:

- У вас должен быть Enterprise Grid.

- Права: владелец организации или админ с ролью Audit logs admin.

- Необходим Slack User token с областью доступа auditlogs:read. Токен выдаёт приложение, установленное владельцем организации.

Порядок действий:

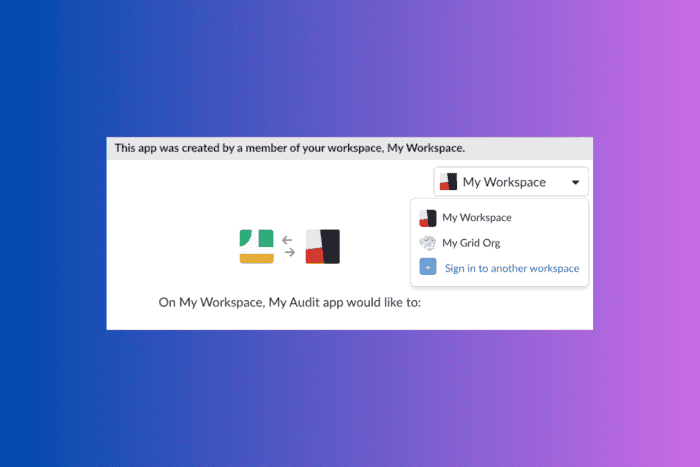

- Создайте приложение в Slack (если ещё нет) и установите его в вашей организации.

- На странице OAuth приложения запросите и получите область auditlogs:read.

- Возьмите Slack User Token на странице OAuth и используйте его при запросах к Audit Logs API.

Примечание: подробную документацию по конечным точкам и примерам вызовов смотрите в официальной документации Slack API.

Важно: храните токены безопасно и обновляйте права в соответствии с политиками безопасности.

Когда доступ к журналам может не работать

- У вас нет Enterprise Grid — Audit Logs недоступны.

- Ваш аккаунт не имеет роли владельца или Audit logs admin.

- Ошибки сети или проблемы с серверами Slack могут вызвать временную недоступность.

- Неправильно выданный или просроченный OAuth-токен при использовании API.

Контрольный шаг: проверьте роль в админ-панели и работоспособность OAuth-токена.

Альтернативные подходы мониторинга

- Встроенные уведомления и аудит в сторонних SIEM-системах (через экспорт CSV или интеграцию API).

- Использование сторонних решений для мониторинга и корреляции логов.

- Настройка оповещений о критичных событиях через webhook или интеграции.

Когда стоит выбрать альтернативу: если нужна кореляция логов из нескольких систем или длительное хранение и продвинутая аналитика.

Мини-методология постоянного мониторинга

- Определите критичные события для мониторинга (изменение прав, удаление приложений, массовые изменения).

- Настройте регулярный экспорт или автоматизированный сбор через API.

- Интегрируйте логи в SIEM или хранилище логов.

- Настройте оповещения и периодические проверки.

- Проводите ежеквартальные ревью политики доступа и состав реагирования.

Ролевые чек-листы

Административный чек-лист (владелец/админ):

- Имею доступ к Enterprise Grid и роли Audit logs admin.

- Настроил экспорт логов и сохранил политику хранения.

- Проверил выдачу auditlogs:read для приложения и хранили токены безопасно.

Чек-лист для команды безопасности:

- Определены критичные события и правила оповещений.

- Интегрированы логи в SIEM для корреляции.

- Есть план реагирования на подозрительные события.

Безопасность и конфиденциальность

- Храните экспортированные CSV и токены в защищённых репозиториях с ограниченным доступом.

- Удаляйте устаревшие логи в соответствии с политикой хранения данных и требованиями GDPR, если применимо.

- Минимизируйте число людей с ролями, позволяющими читать логи.

Примечание: журналы содержат персональные данные — применяйте те же правила обработки, что и для других логов организации.

Критерии приёмки

- Доступ к разделу Audit logs подтверждён для указанной роли.

- Экспорт CSV содержит записи за выбранный период и соответствующие фильтры.

- Audit Logs API возвращает ожидаемые события при валидном токене.

Примеры тест-кейсов

- Пользователь с ролью Audit logs admin заходит в Audit logs и видит записи за последние 7 дней.

- Экспорт CSV содержит колонки: timestamp, acting_user, event, affected_objects.

- API-запрос с токеном auditlogs:read возвращает статус 200 и массив событий.

Часто задаваемые вопросы

Кто может получить доступ к журналам аудита?

Владельцы организации и администраторы с ролью Audit logs admin в Enterprise Grid.

Нужен ли платный план для журналов аудита?

Да. Audit Logs доступны в Enterprise Grid.

Как долго хранятся экспортированные CSV?

Длительность хранения зависит от вашей политики хранения данных. Экспорт сохраняется локально у вас по умолчанию.

Когда это не поможет

- Если вам нужно аудит на уровне отдельных сообщений внутри приватных каналов без прав владельца — стандартные журналы могут быть ограничены.

- Если ваша цель — долгосрочное хранение и аналитика — лучше интегрировать логи в SIEM.

Ментальные модели и рекомендации

- Думайте о журналах как о „чёрном ящике“ для действий администрирования и приложений.

- Делайте фильтры «узкими» при экспорте — это снижает шум и ускоряет расследование.

- Минимизируйте число людей с правом чтения логов — это уменьшает риск утечки.

Короткий словарь

- Audit logs: журнал событий администрирования и изменений.

- Audit logs admin: системная роль с правом просматривать журналы аудита.

- auditlogs:read: область OAuth, дающая право считывать журналы по API.

Пошаговое дерево принятия решения

flowchart TD

A[Нужно ли просто просмотреть логи?] -->|Да| B[Открыть Audit logs в Slack]

A -->|Нет| C[Нужен экспорт или автоматизация?]

C -->|Экспорт CSV| D[Использовать Export logs в интерфейсе]

C -->|Автоматизация| E[Настроить приложение и получить auditlogs:read]

E --> F[Интегрировать с SIEM или хранилищем]Заключение

Журналы аудита Slack — важный инструмент для безопасности и комплаенса. Их удобно просматривать в интерфейсе, быстро экспортировать в CSV и автоматизировать сбор через API при наличии Enterprise Grid и соответствующих прав. Настройте фильтры, хранение и ограничьте доступ, чтобы обеспечить полезность логов и безопасность данных.

Были ли у вас сложности при получении журналов аудита? Поделитесь опытом и практиками в комментариях.

Похожие материалы

Где покупать книги дешево онлайн

Xbox не подключается к Wi‑Fi — что делать

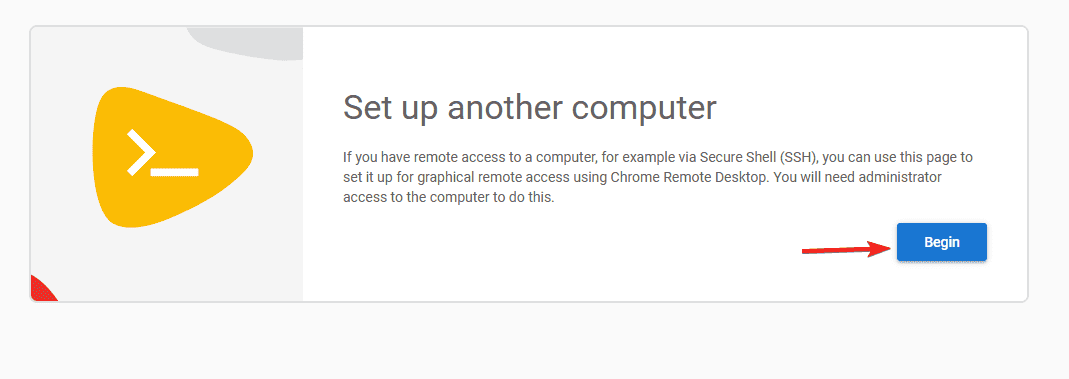

Chrome Remote Desktop в режиме гостя: как настроить

Полное руководство по Ecobee: настройки и советы

Word Art в Google Документах — как создать