Как использовать системные и журналы безопасности Windows 10 для диагностики и устранения проблем

Введение

Windows 10 остаётся распространённой ОС для домашних и рабочих ПК. Поддержание её работоспособности часто зависит от умения читать регулярные системные и журналы безопасности. Журналы помогают выявлять аппаратные отказы, ошибки драйверов, сбои приложений и попытки несанкционированного доступа.

Задача этой статьи — дать практические рецепты, чеклисты и методологии для анализа журналов, чтобы вы могли находить корень проблемы, предлагать исправления и проверять результат.

Важно: журналирование само по себе не предотвращает инциденты — это диагностический инструмент. Используйте его в связке с антивирусами, брандмауэрами и политиками безопасности.

Что такое системные и журналы безопасности — что проверить в первую очередь

Кратко: “Системные журналы” фиксируют события ОС и драйверов; “Журналы безопасности” фиксируют аутентификацию и действия, важные для безопасности.

1-строчное определение:

- Системный журнал — события, связанные с оборудованием, службами и драйверами.

- Журнал безопасности — события входа, изменения прав и аудита безопасности.

Быстрая проверка при возникновении проблемы:

- Откройте Просмотр событий (Event Viewer).

- Разверните Windows Logs → System и Security.

- Примените фильтры по уровню: Critical, Error, Warning.

- Сосредоточьтесь на временных метках и Event ID.

Частые сценарии: системные проблемы и способы диагностики

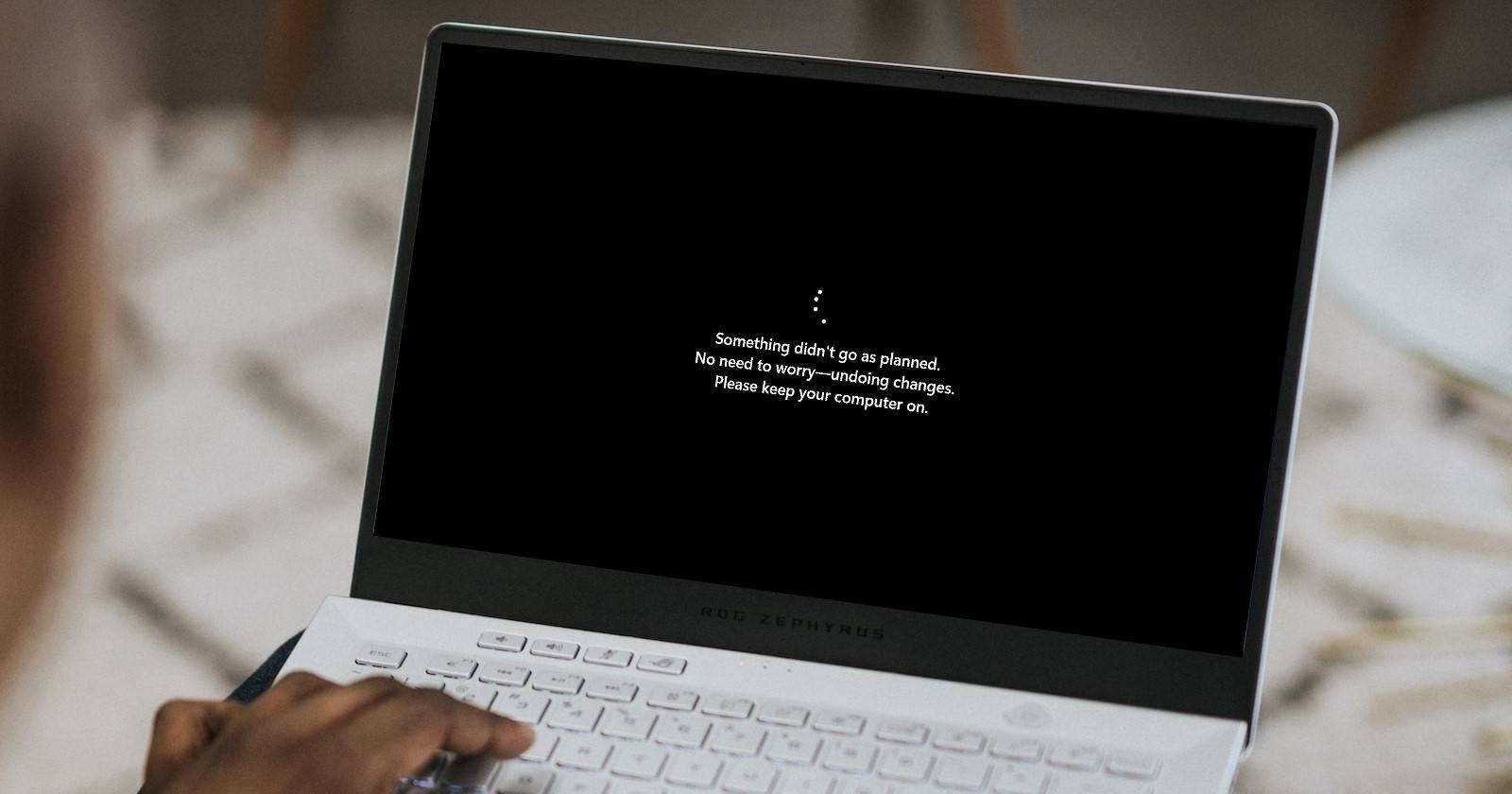

Сценарий: отказ загрузки системы

Признак: ПК не стартует или останавливается на этапе POST/загрузки ОС.

Шаги диагностики:

- Включите ПК и, если удаётся, войдите в Windows или безопасный режим.

- Откройте Просмотр событий → Windows Logs → System.

- Найдите ошибки с метками времени, соответствующими последним попыткам загрузки (Kernel-Power, Event ID 41; сообщения о загрузчике).

- Ищите коды ошибок, упоминания дисков (disk boot failure, operating system not found) и записи о SMART/контроллере диска.

Возможные действия:

- Если журнал указывает на отказ диска — создайте бэкап, проверьте SMART и замените диск.

- Если причина — повреждение загрузчика, выполните восстановление через установочный носитель Windows (команды bootrec /fixmbr, /fixboot, /rebuildbcd).

- Если проблема началась после обновления — попробуйте откат обновления или восстановление системы.

Чеклист для проверки после исправления:

- Перезагрузите систему трижды в разные сроки, проверьте отсутствие новых ошибок в System.

- Убедитесь, что событие Kernel-Power больше не появляется.

Сценарий: ошибки или сбои драйвера

Признак: синие экраны (BSOD), зависания, появление неопознаваемых устройств.

Диагностика:

- Просмотр событий → System.

- Отфильтруйте журнал по критериям Critical, Error, Warning.

- Обратите внимание на Event ID, связанные со службой Plug and Play, драйверами (source: Service Control Manager, Kernel-PnP) и кодами ошибок.

Действия:

- Обновите драйверы с сайта производителя; при сомнении — откатите до предыдущей версии.

- Если драйвер системный (сертифицированный Microsoft), проверьте наличие обновлений Windows.

- Для теста отключайте внешние устройства и проверяйте логи.

Рекомендация: перед заменой драйвера сделайте точку восстановления.

Сценарий: сбои приложений

Признак: приложения падают, создают дампы, появляются ошибки с Application Error (Event ID 1000/1001).

Диагностика:

- Просмотр событий → Application. Ищите записи с source: Application Error или .NET Runtime.

- Смотрите на Faulting module, Exception code и путь к исполняемому файлу.

- Сопоставьте временные метки с действиями пользователя или обновлениями.

Действия:

- Попробуйте восстановление/переустановку приложения.

- Если ошибка связана с конкретной библиотекой, проверяйте зависимости и версии (VC++ Redistributable, .NET).

- Запустите программу в режиме совместимости или с правами администратора для проверки.

Частые сценарии: журналы безопасности и их применение

Сценарий: неудачные или несанкционированные попытки входа

Признак: множество Event ID 4625 (failed logon) в Security.

Как анализировать:

- Откройте Просмотр событий → Windows Logs → Security.

- Примените фильтр по Event ID = 4625.

- Изучите поля: TargetUserName, WorkstationName, IpAddress (или NetworkInformation).

- Ищите повторяющиеся источники, время попыток и шаблоны (одна и та же учётная запись с разных IP).

Действия:

- Смените пароли, активируйте блокировку аккаунта при превышении числа неудачных попыток.

- При подозрении на перебор паролей включите многофакторную аутентификацию.

- При подтверждённой атаке — заблокируйте IP на уровне фаервола и запустите полное расследование.

Сценарий: признаки вредоносной активности

Признак: непонятные изменения в системных файлах, отключение защитных сервисов, необычная сетьвая активность.

Подход к расследованию:

- Ищите события изменения политик и служб (Service Control Manager, Event IDs 7045, 4698 и др.).

- Ищите совпадения по времени: файлы, настройки и сетевые соединения.

- Сверяйте с антивирусными логами и сетевым мониторингом.

Действия по удалению:

- Запустите полную проверку надежным антивирусом, используйте специализированные инструменты (Malwarebytes, Microsoft Defender Offline).

- Если обнаружено глубокое заражение — подготовьте восстановление из известной хорошей резервной копии.

- Смените ключи/пароли сервисов и пересмотрите политики доступа.

Важно: некоторые угрозы умеют удалять записи журналов. Регулярно экспортируйте и централизуйте журналы, чтобы предотвратить потерю доказательств.

Сценарий: нарушение политик безопасности

Признак: отключены брандмауэр, защита в реальном времени или изменены права доступа.

Анализ и действия:

- Поиск событий изменения политик: Group Policy, создание/удаление прав.

- Восстановление параметров через Центр безопасности Windows или групповые политики (GPO).

- Проведение обзора изменений и проверка авторства изменений.

Мини-методология: системный подход к работе с журналами (4 шага)

- Сбор: экспортируйте релевантные логи (Event Viewer → Save All Events As…). Экспортируйте в EVTX или XML.

- Корреляция: сопоставьте время событий между System, Application и Security.

- Гипотеза: на основе совпадений выдвиньте 1–2 гипотезы о причине.

- Валидация: выполните действие (патч, откат, удаление, замена) и повторно проверьте логи.

Модель мышления: “событие → корреляция → гипотеза → тест”. Это ускоряет локализацию коренной причины.

Ролевые чеклисты (кратко)

Администратор:

- Экспортировать последние 7 дней System и Security.

- Проверить Event ID 41, 7000–7009, 1001.

- Проверить доступность резервных копий.

- Откатить последние обновления, если совпадают по времени с началом проблемы.

Служба поддержки (Helpdesk):

- Спросить пользователя о точной последовательности действий и времени.

- Запросить скриншоты ошибок и дампы памяти.

- Проверить наличие локальных прав и групповых политик.

Аналитик безопасности:

- Фильтровать Security по 4625, 4624, 4688 (создание процессов), 7045 (создание службы).

- Централизовать события в SIEM, если он есть.

- Инициировать инцидентный процесс при подтверждении компрометации.

Продвинутый пользователь:

- Проверить автозагрузку (Task Manager → Startup), антивирус и целостность системных файлов (sfc /scannow).

- Собрать дамп при сбое (синий экран) и отправить администратору.

Playbook: пошаговый план действий при распространённых проблемах

Playbook — Отказ загрузки:

- Попытка загрузки в безопасном режиме.

- Экспорт System (последние 1–2 часа).

- Проверка SMART и состояния диска (chkdsk /f; утилиты производителя).

- Восстановление загрузчика через установочный USB (bootrec).

- Тесты и мониторинг логов 24–72 часа.

Playbook — Подозрение на подбор пароля:

- Фильтр 4625 в Security.

- Блокировка учётной записи и смена пароля.

- Установка 2FA и мониторинг попыток.

- Блокировка подозрительных IP и уведомление соответствующих служб.

Playbook — Подозрение на вредоносное ПО:

- Изолировать машину от сети.

- Экспорт Security + System + Application.

- Запустить оффлайн-сканирование антивирусом.

- Восстановление из надёжной резервной копии при необходимости.

Decision tree (упрощённый) для первичной классификации проблемы

flowchart TD

A[Проблема: ПК не в порядке] --> B{Загрузка провалена?}

B -- Да --> C[Проверить диски и Boot]

B -- Нет --> D{Приложение падает?}

D -- Да --> E[Посмотреть Application и .NET Runtime]

D -- Нет --> F{Есть подозрение на атаку?}

F -- Да --> G[Фильтр Security по 4625/4688; изолировать]

F -- Нет --> H[Проверить драйверы и обновления]

C --> I[Выполнить восстановление загрузчика / проверить SMART]

E --> J[Переустановить/обновить приложение]

G --> K[Сменить пароли, собрать артефакты]

H --> L[Откат/обновление драйверов]Список полезных Event ID (короткая справка)

- 41 — Kernel-Power (неправильное завершение работы)

- 1000/1001 — Application Error / Windows Error Reporting (сбой приложения)

- 4624 — Успешный вход

- 4625 — Неудачная попытка входа

- 4688 — Создание нового процесса

- 7045 — Создание службы

- 7000–7009 — Ошибки запуска служб

Эти ID — отправная точка для фильтрации; конкретные продукты и сценарии дают дополнительные ID.

Критерии приёмки (как убедиться, что проблема решена)

- Произвели исправление, перезагрузили машину и отсутствие релевантных ошибок в течение 72 часов.

- Для инцидентов безопасности — подтверждённое отсутствие повторяющихся неудачных попыток входа и отсутствие следов Lateral Movement.

- Для драйверных проблем — отсутствие BSOD и стабильно работающие устройства при нагрузке.

- Для приложений — приложение запускается и выполняет целевые функции согласно тест-кейсам.

Тест-кейсы и критерии приёмки (примеры)

Тест-кейс — исправление сбоя приложения:

- Предварительные условия: пользователь может воспроизвести падение 1 раз в 10 минут.

- Шаги: установить патч или переустановить приложение, запустить 5 циклов операций.

- Ожидаемый результат: приложение не падает в течение 24 часов; отсутствие новых Application Error в журнале.

Тест-кейс — проверка защиты учётной записи:

- Шаги: искусственно сгенерировать 5 неуспешных логинов с тестовой IP.

- Ожидаемый результат: система блокирует доступ/срабатывает политика и генерирует события 4625; администратор уведомлён.

Профилактика и рекомендации

- Централизуйте журналы (SIEM, EDR) — это помогает сохранить историю и упростить корреляцию.

- Экспортируйте и храните критические логи за последние 30–90 дней.

- Настройте аудит для ключевых событий (входы, создание процессов, изменения служб).

- Регулярно проверяйте обновления драйверов и Windows Update в контролируемом окне.

Важно: журналы занимают место — планируйте ротацию и архивирование.

Глоссарий (1 строка на термин)

- Просмотр событий — утилита Windows для просмотра системных и прикладных журналов.

- Event ID — числовой идентификатор типа события в журнале.

- SIEM — система централизованного сбора и корреляции событий безопасности.

- SFC — утилита System File Checker для проверки целостности системных файлов.

Заключение

Системные и журналы безопасности — мощный инструмент для диагностики широкого круга проблем в Windows 10. Чёткая методология (сбор, корреляция, гипотеза, валидация), документированные плейбуки и распределённые роли помогут сократить время восстановления и минимизировать риск повторных инцидентов. Всегда комбинируйте анализ логов с превентивными мерами: резервное копирование, обновления и централизованный мониторинг.

Краткое резюме:

- Начинайте с Event Viewer: System и Security.

- Фильтруйте по уровням и Event ID, сопоставляйте метки времени.

- Следуйте чеклистам и playbook для типовых инцидентов.

- Центральное хранение и экспорт логов повышают надежность расследований.

Важно: при признаках компрометации изолируйте систему и привлеките специалиста по безопасности.

Похожие материалы

Как отсоединиться от Docker-контейнера, не останавливая его

Сканирование QR в браузере: jsQR + Web Worker

Карьера в техподдержке: как начать и преуспеть

Как изменить геймертег на Xbox

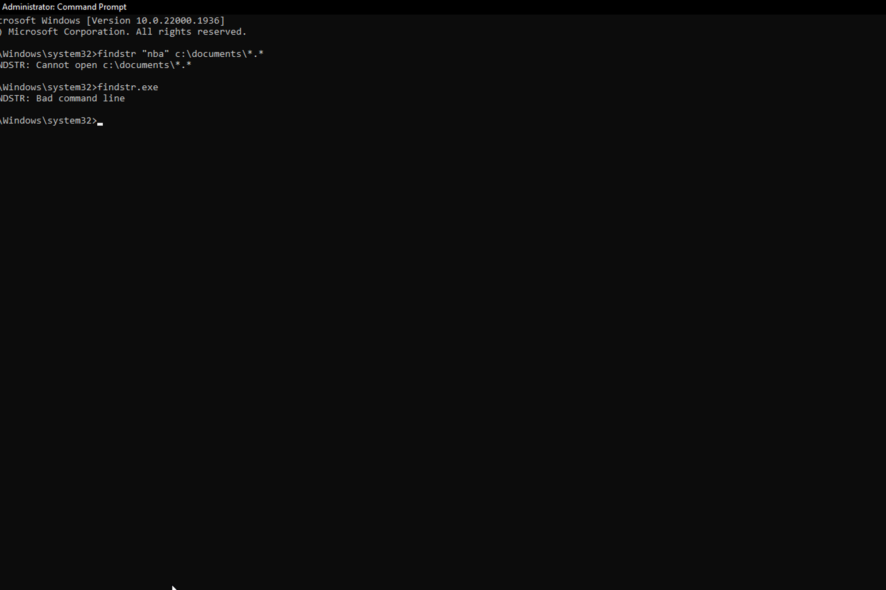

findstr.exe в Windows: руководство по использованию