Как использовать сканер уязвимостей Nessus в Linux

Важно: в статье приведены практические советы для установки, настройки, проведения сканов и анализа результатов. Следуйте правовым нормам и правилам вашей организации при сканировании сетей и хостов.

Основные варианты запроса (основной + связанные)

- Как установить Nessus на Linux

- Как настроить Nessus для сканирования сети

- Как анализировать отчёты Nessus

- Nessus для pentest и управления уязвимостями

- Nessus vs другие сканеры уязвимостей

Что такое Nessus

Nessus — это коммерческий (и частично бесплатный) сканер уязвимостей, разработанный компанией Tenable. Он проводит проверки ОС, сетевых сервисов и приложений, используя плагины, которые ищут известные уязвимости и конфигурационные ошибки. По данным Tenable, база сканера охватывает десятки тысяч CVE — этот объём позволяет обнаруживать широкий спектр проблем.

Короткое определение: сканер уязвимостей — инструмент, который автоматически ищет известные ошибки конфигурации, устаревшее ПО и уязвимости в сети и на хостах.

Лицензии

Tenable предлагает несколько вариантов использования Nessus:

- Nessus Essentials — бесплатна. Подходит студентам и новичкам. Ограничение: сканирование до 16 IP-адресов.

- Nessus Professional — коммерческая, ориентирована на консультантов и пентестеров. Стоимость — более $2000 в год; даёт неограниченное количество ассессментов и расширенную поддержку.

- Tenable.io — облачный продукт для корпоративного управления уязвимостями с продвинутыми дашбордами.

Выбор зависит от масштаба активов, требований к поддержке и потребности в централизованной аналитике.

Установка

Nessus доступен в виде дистрибутивных пакетов для большинства популярных дистрибутивов Linux. В примерах ниже показана типовая последовательность действий для Debian-подобных систем (включая Kali, Ubuntu).

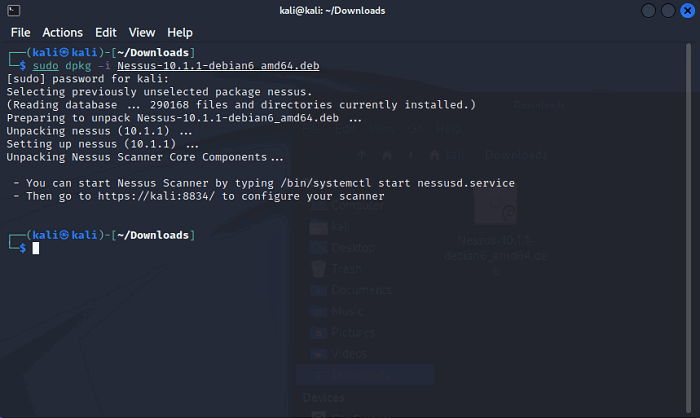

- Скачайте подходящий .deb или .rpm пакет с сайта Tenable под вашу версию ОС.

- Установите пакет через пакетный менеджер.

Пример для Debian/Ubuntu (обновлённая команда):

sudo dpkg -i Nessus-10.1.1-debian6_amd64.debЕсли возникнут зависимости, выполните:

sudo apt-get install -fЗапустите сервис Nessus:

sudo systemctl start nessusd.service

sudo systemctl enable nessusd.serviceПо умолчанию веб-интерфейс доступен на порту 8834. Откройте в браузере:

https://127.0.0.1:8834/Важно: если сервер защищён брандмауэром, откройте порт 8834 только для доверенных сетей или используйте обратный прокси/SSH-туннель для безопасного доступа.

Советы по установке:

- Для RHEL/CentOS используйте rpm-пакеты и yum/dnf.

- На сервере, предназначенном для сканирования большого количества хостов, обеспечьте достаточно CPU/памяти; плагины могут требовать ресурсов при массовых проверках.

- Работайте с версиями пакетов, совместимыми с вашей ОС. Иногда пакет для соседней версии дистрибутива работает корректно.

Настройка после установки

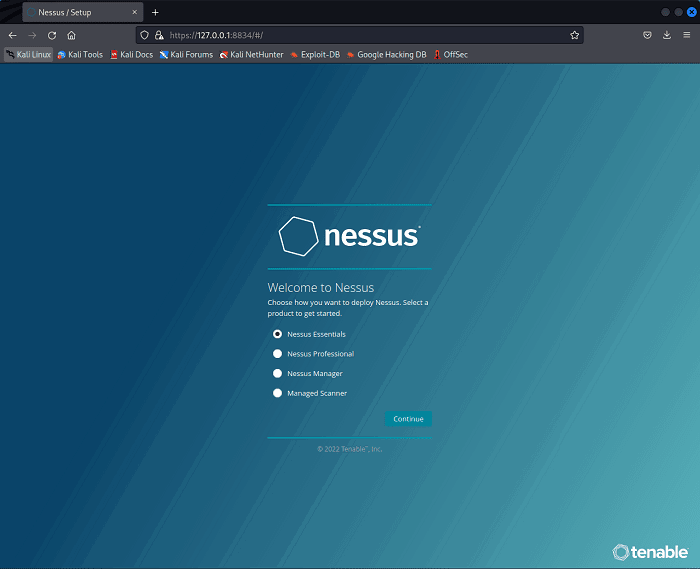

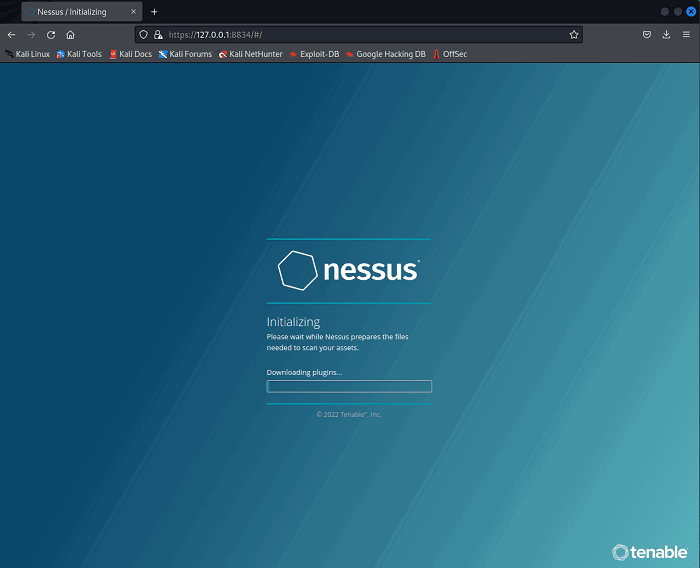

При первом запуске веб-интерфейс проведёт через процесс активации:

- Выберите тип лицензии (Essentials/Professional/Tenable.io).

- Введите регистрационные данные и получите код активации.

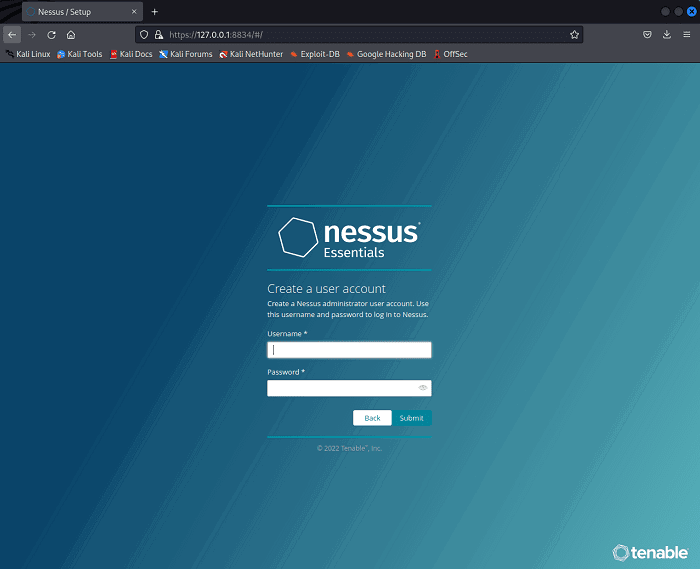

- Создайте учётную запись администратора (имя пользователя + пароль).

- Дождитесь загрузки и обновления плагинов — это может занять от нескольких минут до получаса в зависимости от скорости сети.

Важно: храните ключи и учётные данные отдельно и безопасно. При использовании Nessus в корпоративной среде интегрируйте управление лицензиями через централизованный IAM.

Интерфейс и важные страницы

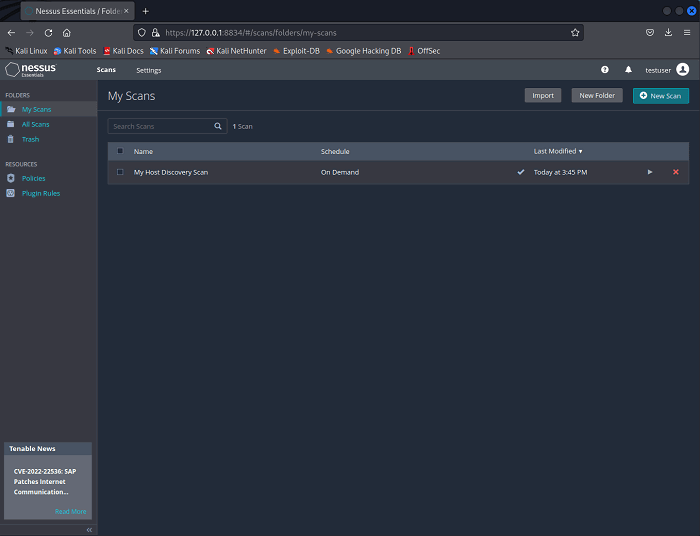

Nessus Web GUI разделён на несколько ключевых областей:

- Scans — список сканов, их статусы и запуск новых проверок.

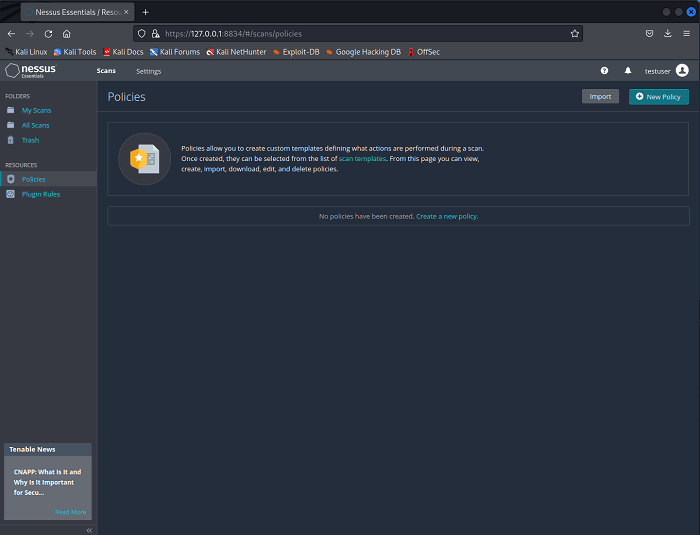

- Policies — шаблоны и политики сканирования (Credentialed vs Non-credentialed, Web-application и т. д.).

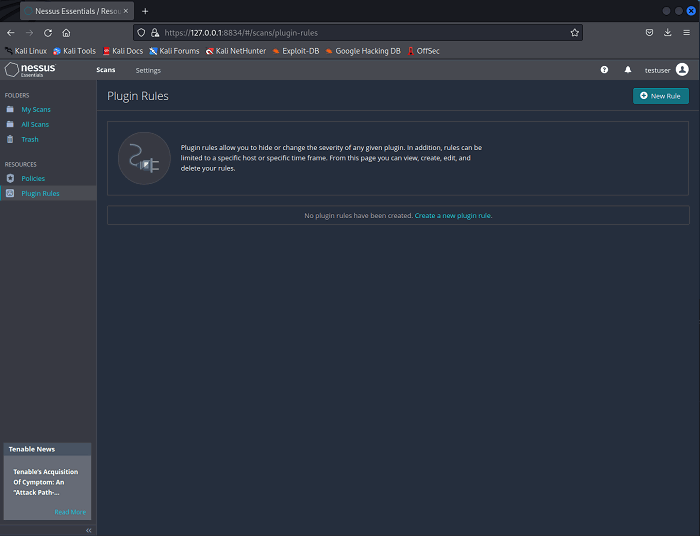

- Plugin Rules — правила управления плагинами (скрытие, изменение серьёзности).

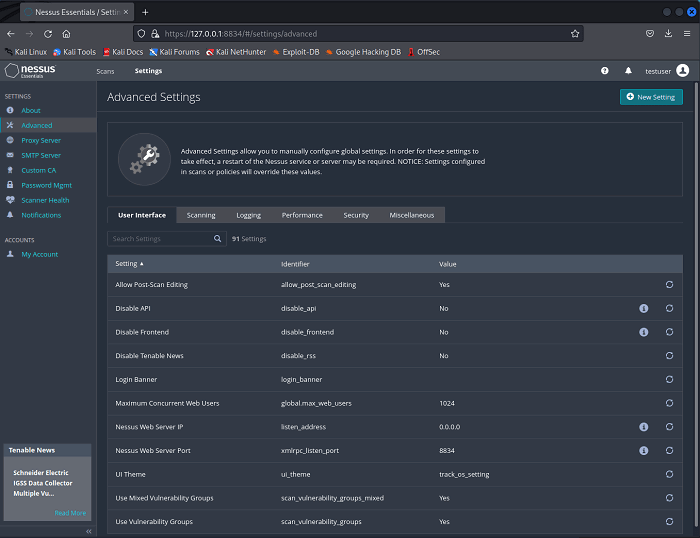

- Settings — общие настройки, SMTP, прокси, интеграции.

Пояснение терминов:

- Credentialed scan — проверка с учётными данными для более глубокой проверки на хосте.

- Non-credentialed scan — внешняя проверка без предоставления учётных данных.

- CVSS — система оценки серьёзности уязвимостей.

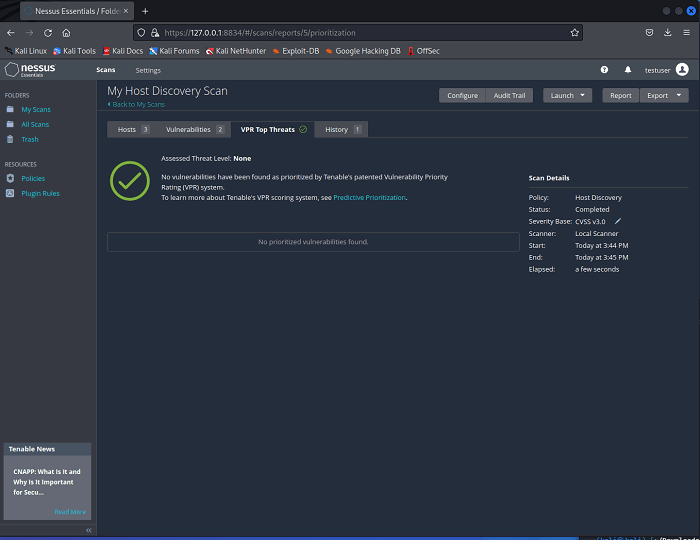

- VPR — система приоритезации от Tenable (Vulnerability Priority Rating).

Проведение скана: пошагово

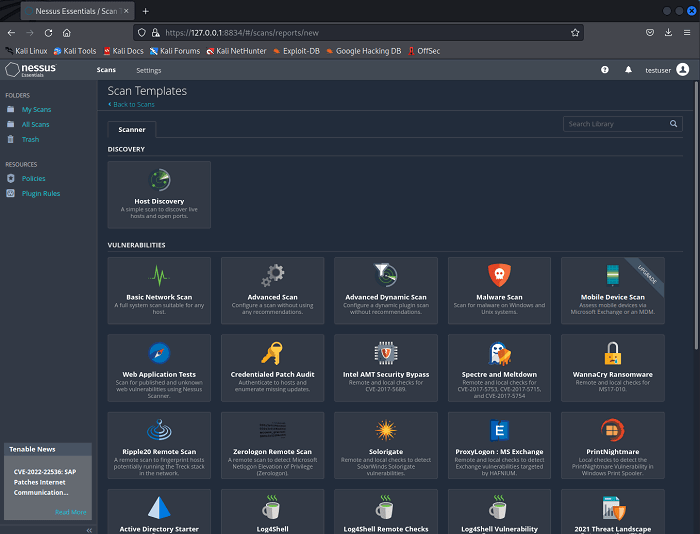

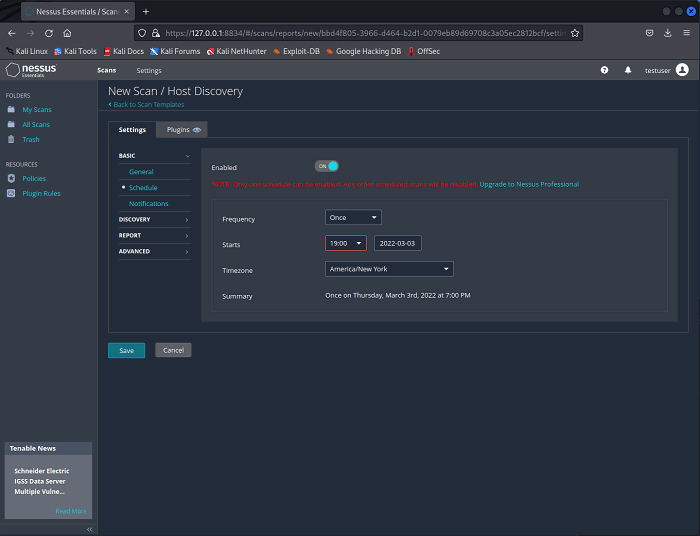

Ниже — типичный сценарий создания и запуска скана «Host Discovery».

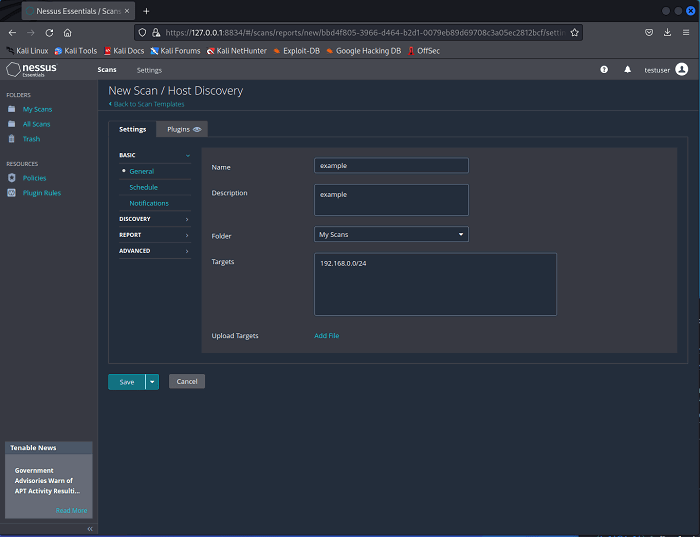

- Откройте Scans → New Scan.

- Выберите шаблон Host Discovery.

- Укажите имя скана, цель(и) (IP или диапазон), папку и описание.

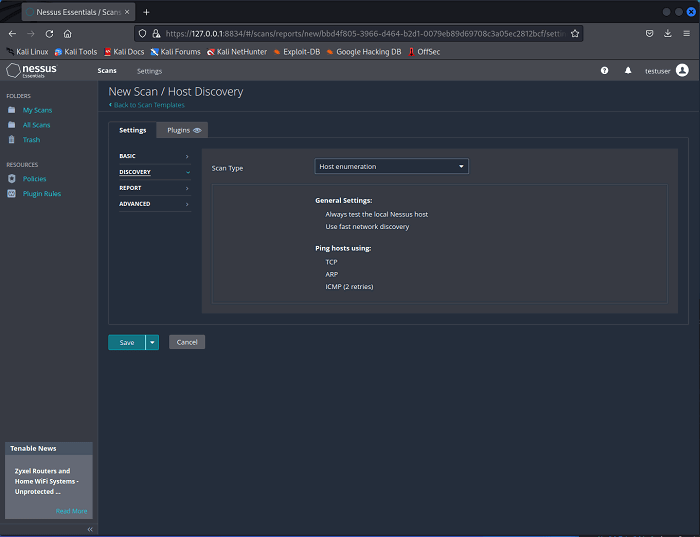

- В разделе Discovery укажите тип проверки: перечисление хостов, определение ОС, скан портов.

- При необходимости запланируйте повторные запуски (Schedule).

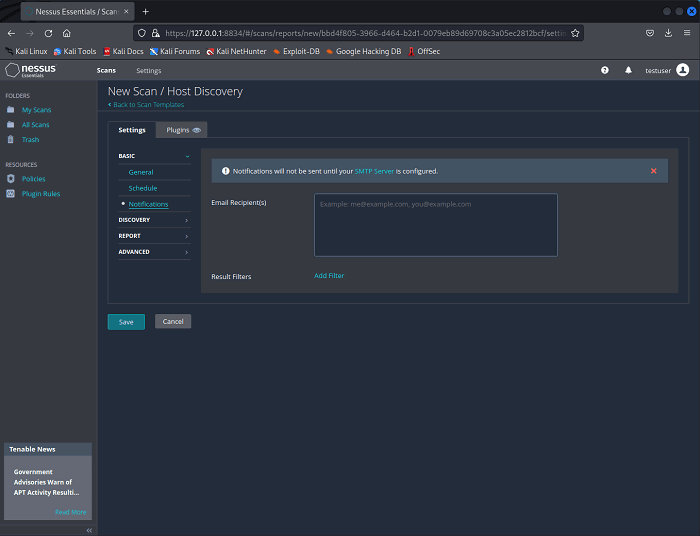

- Укажите уведомления (Notifications) — адреса e‑mail, куда отправлять результаты (требуется настроенный SMTP в Settings).

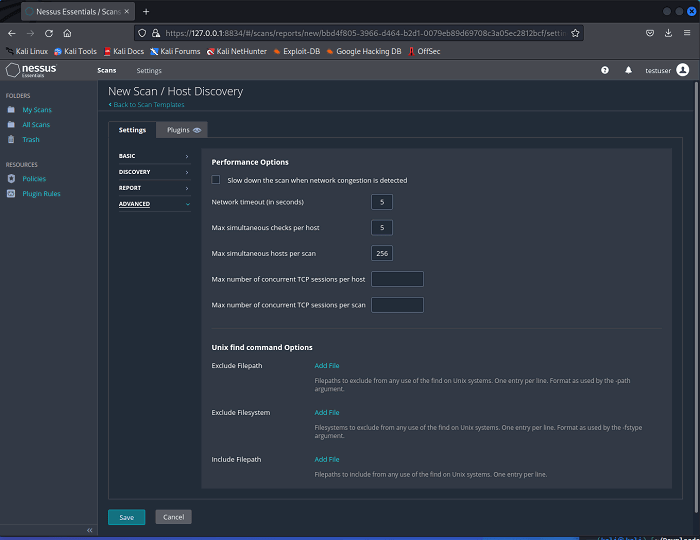

- Проверьте расширенные настройки и нажмите Launch.

Советы при выборе шаблонов и настроек:

- Для глубокой проверки ОС используйте credentialed scan с учётной записью с минимальными правами, которые всё же позволяют собирать информацию (чтение установленных пакетов, версий сервисов).

- Для веб-приложений выбирайте шаблоны Web Application или используйте специализированные инструменты (Burp, ZAP) в дополнение.

- Ограничьте скорость и одновременно запрашиваемые соединения в корпоративной сети, чтобы не вызвать перегрузку.

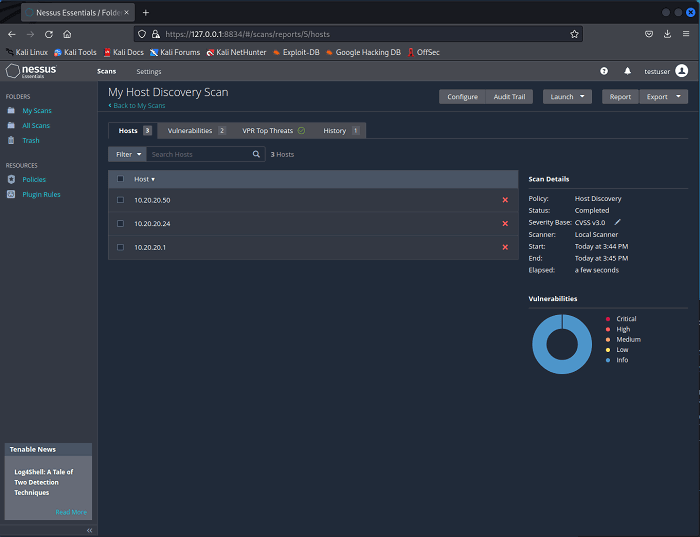

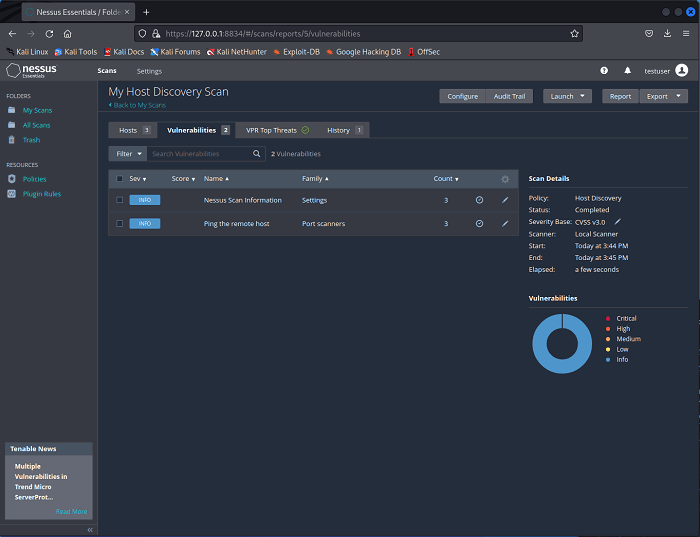

Анализ результатов

После завершения скана откройте отчёт с Scans → [имя скана]. Отчёт содержит несколько секций:

- Hosts — список обнаруженных хостов. По каждому хосту доступны детали (порты, ОС, сервисы).

- Vulnerabilities — найденные уязвимости, отсортированные по CVSS по умолчанию.

- VPR top threats — приоритеты по системе VPR от Tenable.

Ключевые рекомендации по анализу:

- Сортируйте уязвимости по бизнес-важности активов, а не только по CVSS. CVSS — универсальная метрика, но не учитывает контекст.

- Учтите эксплойты в дикой природе и наличие рабочей эксплойт-кода при приоритезации исправлений.

- Для критичных уязвимостей используйте правило немедленного реагирования, для остальных — план исправления в соответствии с SLA.

Экспорт и хранение отчётов:

- Nessus экспортирует в .nessus (XML), PDF, CSV.

- Для долгосрочного хранения и интеграции используйте форматы XML/CSV и загрузку в SIEM или в систему управления задачами (Jira, ServiceNow).

[relatd_post slug=”better-usenet-readers-for-linux”]

Практические сценарии и шаблоны использования

- Пентест: используйте Nessus Professional с credentialed scan и дополнительной ручной проверкой уязвимых сервисов.

- Управление уязвимостями: периодические плановые сканы, интеграция с CMDB и SIEM, метрики по исправлению.

- DevOps: интеграция сканирования в CI/CD для образов контейнеров/VM.

Пример workflow в команде безопасности

- Плановое сканирование всех критичных подсетей по субботам.

- Автоматический импорт в трекер задач и назначение владельцев по CMDB.

- Ручная валидация критичных находок и оценка риска.

- Закрытие инцидента после верификации исправлений и повторного сканирования.

Рекомендации по безопасности и конфиденциальности

- Сканирование может быть интерпретировано как атакующая активность. Планируйте сканы и получайте согласования.

- Храните экспортированные отчёты в зашифрованном хранилище и ограничьте доступ.

- При использовании credentialed scans используйте отдельные учётные записи с минимальными привилегиями и ротацию паролей.

Отказоустойчивость и проблемы

Когда Nessus может не найти уязвимость:

- Если скан выполняется без учётных данных и уязвимость видна только изнутри ОС.

- Если защищены механизмы обнаружения, ограничивающие сетевую видимость (NAC, сегментация).

- Если целевое приложение использует нестандартный порт или шифрование, которое мешает обнаружению.

Альтернативные подходы и инструменты:

- OpenVAS/GVM — opensource-альтернатива для управления уязвимостями.

- Nmap — для первичного порт- и fingerprint-сканирования.

- Burp Suite, ZAP — для глубокого аудита веб-приложений.

Модель зрелости программы управления уязвимостями (упрощённая)

- Начальная: ручные однократные сканы; отчёты локально.

- Повторяемая: регулярные расписания, базовая автоматизация экспорта.

- Управляемая: интеграция с CMDB и трекером задач, KPI исправления.

- Оптимизированная: анализ трендов, автоматическое тестирование патчей, SLO по исправлению.

Чек-листы по ролям

Администратор системы:

- Установить и обновить Nessus.

- Обеспечить аптайм сервиса и права доступа.

- Настроить бэкапы и обновления плагинов.

Инженер по безопасности:

- Составить политики сканирования.

- Настроить credentialed scans.

- Внедрить рабочие процессы для исправления уязвимостей.

Пентестер:

- Использовать Nessus как стартовую точку обнаружения.

- Комбинировать результаты с ручным тестированием и эксплойтами.

- Отмечать ложные срабатывания и настраивать правила плагинов.

Критерии приёмки

- Скан выполняется без ошибок и возвращает список хостов и открытых портов.

- Для критичных хостов доступны credentialed результаты.

- Экспорт отчёта проходит и импортируется в трекер задач.

Быстрая шпаргалка команд

Запуск и проверка статуса сервиса:

sudo systemctl start nessusd.service

sudo systemctl status nessusd.service

sudo systemctl enable nessusd.serviceПросмотр логов:

sudo journalctl -u nessusd.service -fОбновление плагинов выполняется автоматически при настройке, но можно перезапустить сервис для форсированного обновления.

Decision flow для выбора типа скана

flowchart TD

A[Нужна ли глубокая проверка ОС?] -->|Да| B[Credentialed scan]

A -->|Нет| C[Non-credentialed scan]

B --> D{Цель: веб-приложение?}

C --> D

D -->|Да| E[Добавить Web-application шаблон]

D -->|Нет| F[Host Discovery / Network scan]

E --> G[Проанализировать с Burp/ZAP]

F --> H[Экспортировать .nessus и в SIEM]Часто задаваемые вопросы

Можно ли пользоваться версией Essentials неопределённо?

Да. Nessus Essentials бесплатен и может использоваться без срока ограничения. Триальная версия платной лицензии будет иметь срок действия.

Если на странице загрузки нет пакета для Ubuntu 21.10, можно ли использовать пакет для 20.04?

Часто да. Пакет для 20.04 обычно работает на 21.10, но проверяйте зависимости и тестируйте в контролируемой среде.

Можно ли искать уязвимость Log4Shell с помощью Nessus?

Да. Nessus содержит плагины и шаблоны для обнаружения Log4Shell и других известных CVE. Но комбинируйте результаты с ручной валидацией.

Какие форматы экспорта поддерживаются?

Nessus поддерживает .nessus (XML), PDF и CSV. Для интеграции с SIEM удобен XML/CSV.

Нужно ли указывать SMTP, чтобы получать уведомления?

Да. Для отправки почтовых уведомлений о завершении сканов требуется настроить SMTP-сервер в Settings.

Заключение

Nessus — надёжный инструмент для автоматизированного обнаружения уязвимостей. Он удобен как для отдельных специалистов, так и для команд информационной безопасности. Правильная настройка шаблонов, использование credentialed scans и интеграция результатов с процессами исправления позволяют снизить риск эксплойтов. Не забывайте согласовывать сканы и защищать отчёты.

Ключевые шаги: установка → регистрация и загрузка плагинов → настройка политик → планирование и запуск сканов → анализ и интеграция в процессы исправления.

Важно: обновляйте плагины и версии Nessus, чтобы иметь актуальную базу проверок и получать обнаружения новых CVE.

Похожие материалы

Не удалось инициализировать Direct3D — решения

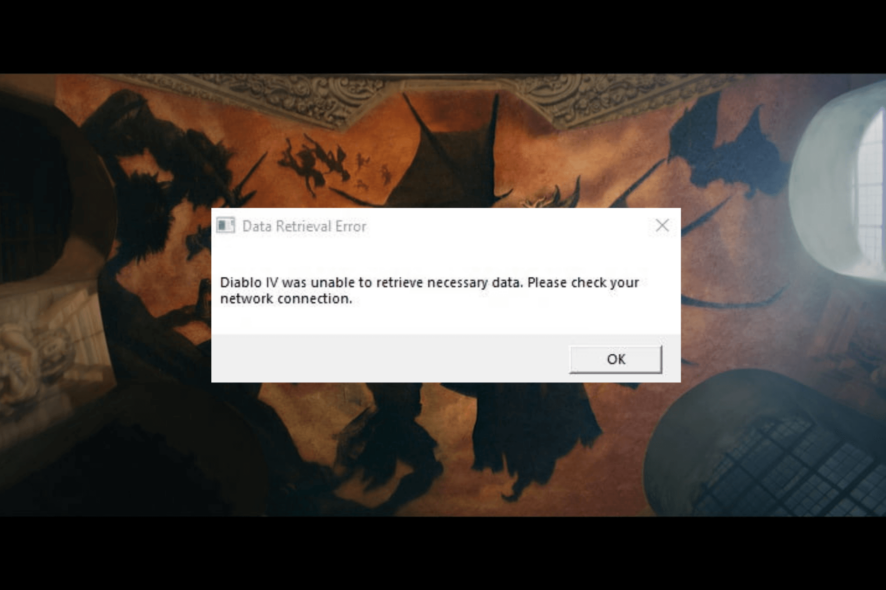

Исправить Data Retrieval в Diablo 4 на Steam

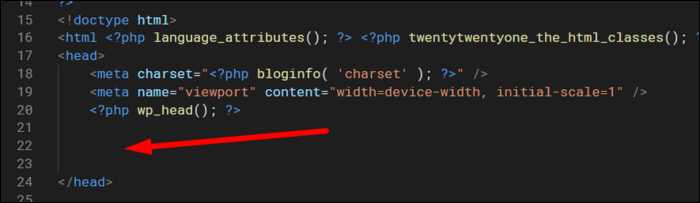

Open Graph в WordPress — настройка мета‑тегов

getconf: адаптивные скрипты для разных Linux

Проверка входов в Windows — успешные и неудачные попытки