Как настроить OpenPGP в Thunderbird — подробное руководство

Быстрые ссылки

- Thunderbird и OpenPGP

- Проверка версии Thunderbird

- Создание пары ключей

- Обмен публичными ключами

- Чтение зашифрованных писем

- Держите секреты при себе

- Жёсткая конфигурация и рекомендации по безопасности

- Чеклисты по ролям

- Мини-методология: быстрый план внедрения

- Факто-бокс: важные числа и понятия

- Краткий словарь терминов

- Дерево принятия решений для шифрования писем (Mermaid)

- Краткое резюме

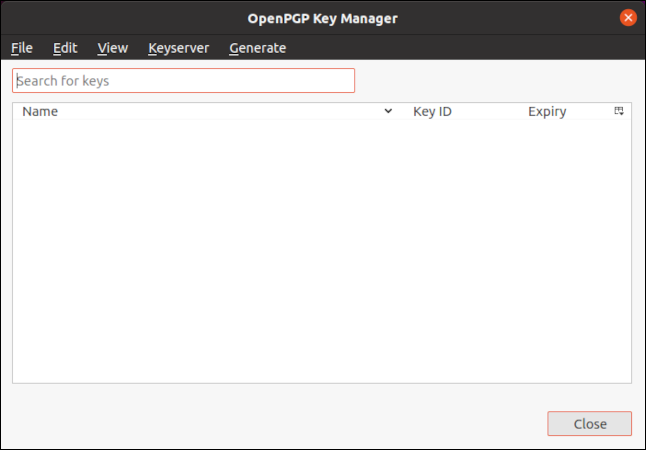

Thunderbird и OpenPGP

Thunderbird начиная с версии 78.2.1 имеет встроенную поддержку end-to-end шифрования через OpenPGP. Это означает, что вам не нужно устанавливать внешние расширения вроде Enigmail — все нужные функции доступны в основном приложении.

OpenPGP — открытый протокол, основанный на идеях PGP (Pretty Good Privacy). Ключевая идея — использование пары ключей: публичного (можно распространять) и приватного (хранится в секрете). Сообщение фактически шифруется симметричным случайным ключом; этот случайный ключ затем шифруется публичным ключом каждого получателя. Такой подход эффективен и экономит ресурсы при отправке письма нескольким людям.

В Thunderbird вы также можете цифрово подписывать сообщения. Подпись подтверждает целостность сообщения и принадлежность отправителю.

Важно: сам протокол OpenPGP не зависит от клиента — это стандарт, а Thunderbird предоставляет удобный интерфейс и менеджер ключей.

Как работает OpenPGP — кратко

- Генерация: клиент генерирует пару ключей — публичный и приватный.

- Шифрование: для отправки сообщения создаётся случайный симметричный ключ (сеансовый ключ). Сообщение шифруется этим ключом.

- Доставка: сеансовый ключ шифруется публичным ключом каждого получателя и отправляется вместе с зашифрованным сообщением.

- Расшифровка: получатель расшифровывает сеансовый ключ своим приватным ключом и затем расшифровывает сообщение.

Преимущество: одно и то же зашифрованное сообщение может быть расшифровано любым лицом, для которого в пакет включён соответствующий зашифрованный сеансовый ключ.

Important: храните приватный ключ в защищённом месте и используйте надёжную парольную фразу (passphrase) — она критична для безопасности.

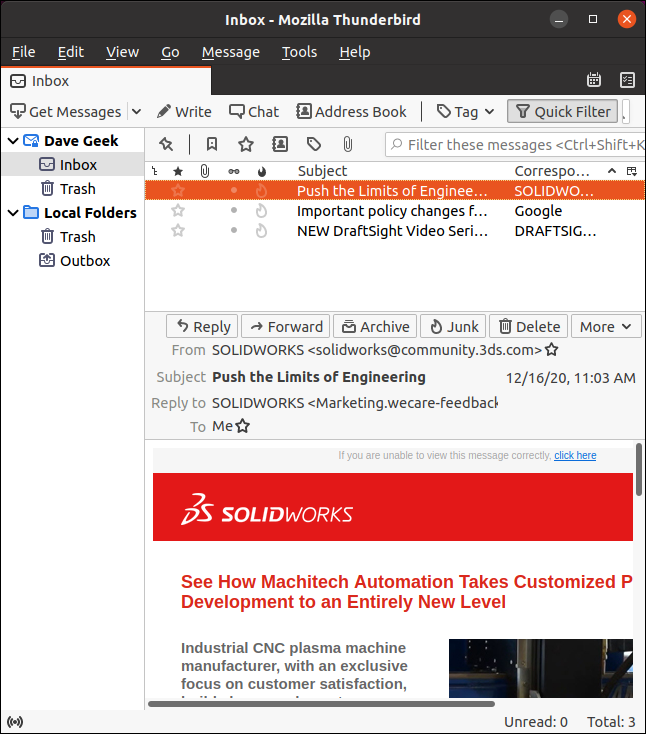

Проверка версии Thunderbird

OpenPGP интегрирован начиная с версии 78.2.1. Чтобы убедиться, что у вас подходящая версия:

- Откройте Thunderbird.

- Если меню не отображается, щёлкните правой кнопкой по правой части последней вкладки и включите «Панель меню» (Menu Bar).

- Перейдите в Справка > О Thunderbird (Help > About Thunderbird).

Если версия ниже 78.2.1, обновите приложение через менеджер пакетов (Linux), через встроенную проверку обновлений или скачайте актуальный инсталлятор с сайта Mozilla (Windows/macOS). Перед обновлением рекомендуется создать резервную копию профиля Thunderbird.

Важно: для настройки OpenPGP у вас должен быть рабочий почтовый аккаунт в Thunderbird.

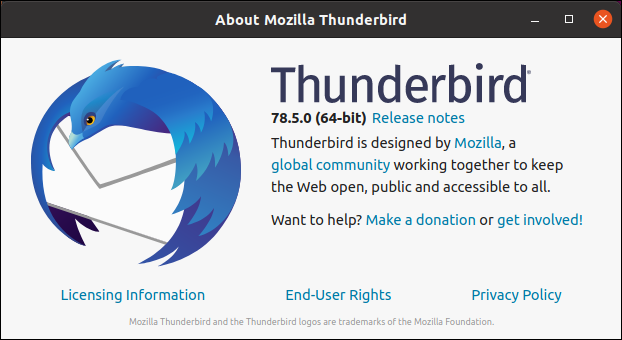

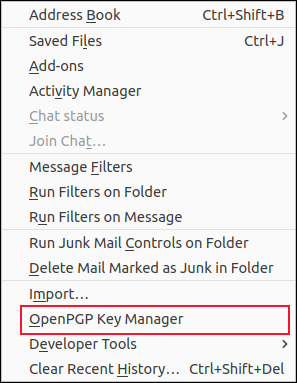

Создание пары ключей

Чтобы создать пару ключей (публичный/приватный):

- Откройте Thunderbird, выберите «Инструменты» > «Диспетчер ключей OpenPGP» (Tools > OpenPGP Key Manager).

- Нажмите Generate > New Key Pair (Генерировать > Новая пара ключей).

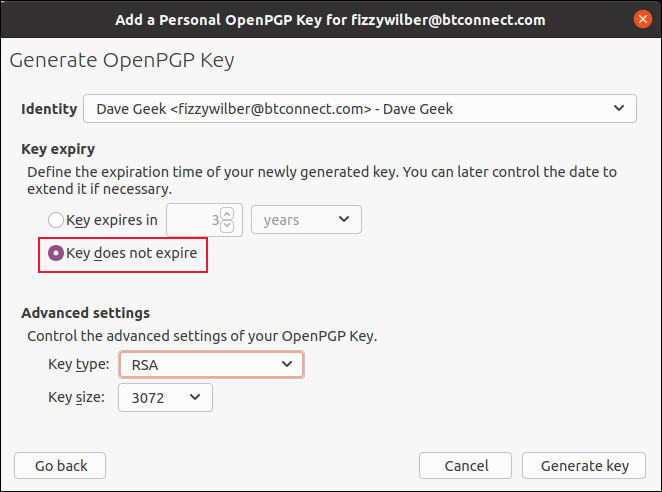

- В поле Identity выберите адрес электронной почты, для которого генерируются ключи.

- Установите срок действия ключа (Key Expiry) или выберите «Key Does Not Expire» (Ключ не истекает). Рекомендуется задавать срок и периодически менять ключи для уменьшения риска.

- В Advanced Settings можно выбрать алгоритм и размер ключа. По умолчанию параметры подходят большинству пользователей.

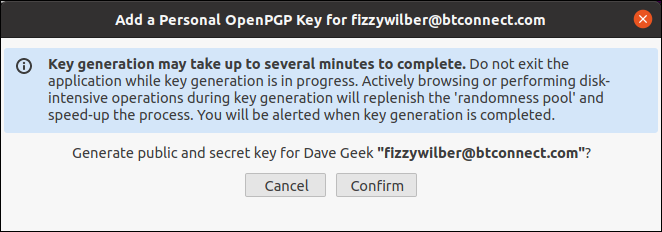

- Нажмите Generate (Генерировать) и подтвердите создание ключа.

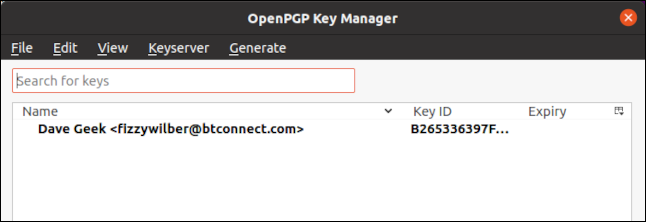

После генерации новая запись появится в диспетчере ключей.

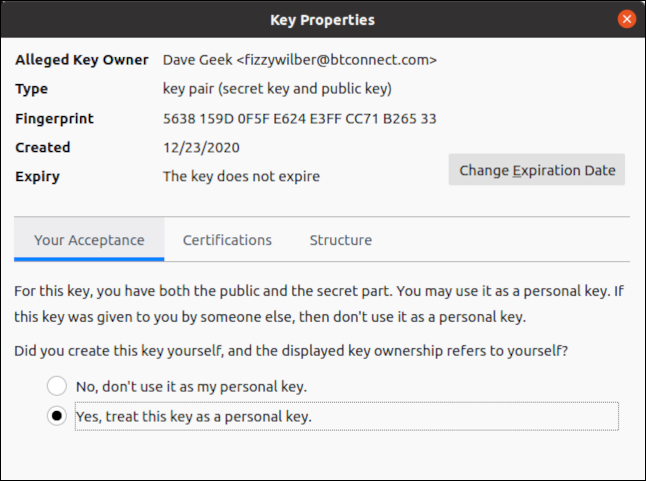

Чтобы пометить ключ как личный, выделите его, выберите View > Key Properties и отметьте «Yes, Treat This Key as a Personal Key». Это сообщает Thunderbird, что данный приватный ключ принадлежит вам и может использоваться по умолчанию для подписи и расшифровки.

Notes: при генерации ключа выбирайте надёжную парольную фразу (passphrase) и не храните её вместе с компьютером в незашифрованном виде.

Обмен публичными ключами

Для шифрования писем вам нужно публичный ключ каждого получателя. Они должны иметь ваш публичный ключ для ответа.

Способы обмена:

- Получить публичный ключ как вложение письма и импортировать его.

- Экспортировать свой публичный ключ и отправить его как вложение.

- Опубликовать ключ в общедоступном репозитории ключей (keyserver).

- Передать отпечаток ключа (fingerprint) через другой канал (SMS, телефон) для проверки.

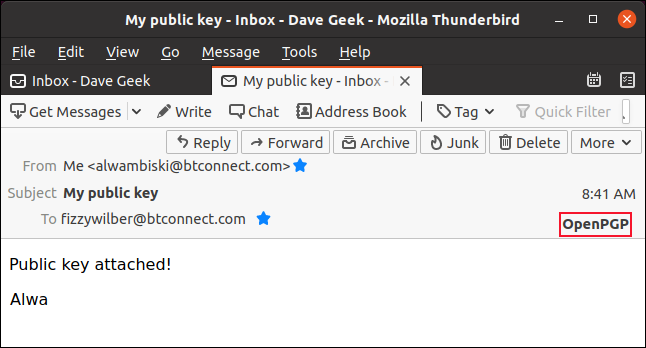

Когда вы получаете письмо с вложенным публичным ключом, Thunderbird показывает кнопку OpenPGP рядом с заголовком письма — нажмите её для импорта.

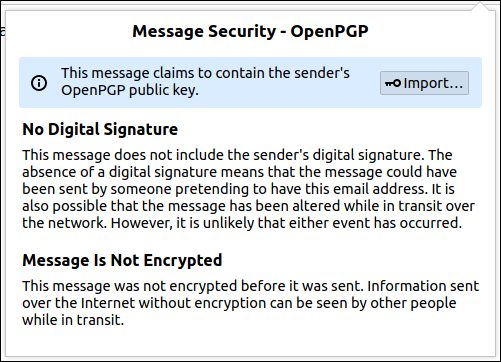

Если сообщение не подписано или не зашифровано, Thunderbird предупредит вас. Перед импортом публичного ключа убедитесь, что ключ действительно принадлежит отправителю: уточните отпечаток ключа по другому каналу.

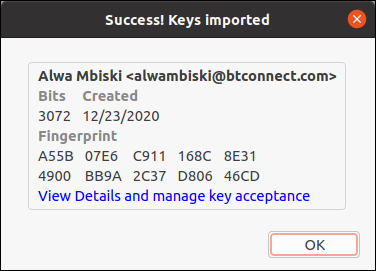

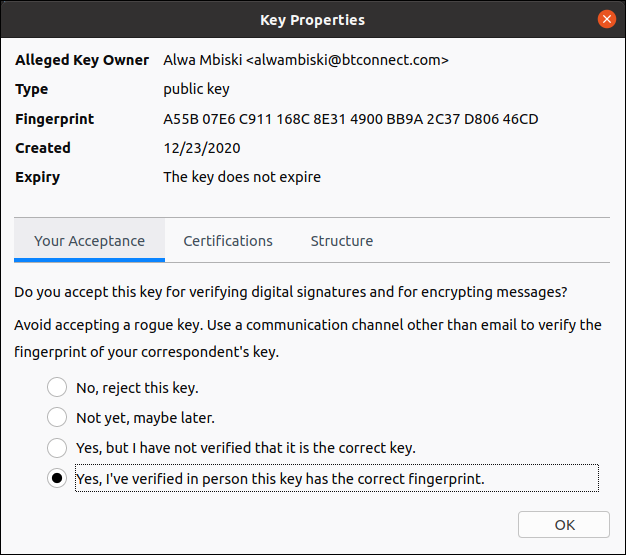

После импорта вы увидите данные ключа: владелец, ассоциированный адрес, размер ключа и дата создания. Нажмите View Details and Manage Key Acceptance, чтобы отметить, что вы проверили отпечаток ключа лично.

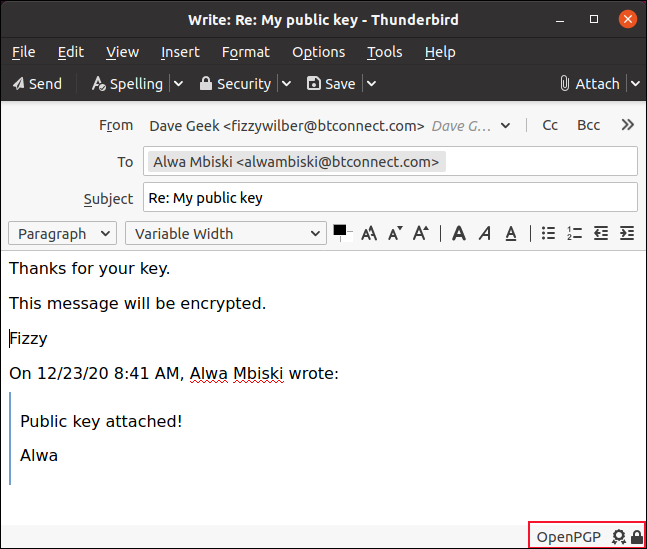

Чтобы отправить свой публичный ключ:

- Начните новое письмо адресату или ответьте на его письмо.

- В меню письма выберите Options > Attach My Public Key (Параметры > Прикрепить мой публичный ключ).

- Отправьте письмо как обычно.

В статусной строке Thunderbird отображаются индикаторы OpenPGP: если письмо зашифровано — появится значок замка, если подписано — значок шестерёнки.

Вы также можете экспортировать ключ и загрузить его в публичный репозиторий ключей:

- Tools > OpenPGP Key Manager > выделить ключ > File > Export Public Key(s) to File.

Затем на сайте репозитория (keyserver) загрузите файл — после этого другие смогут найти ваш ключ по адресу электронной почты, ID ключа или отпечатку.

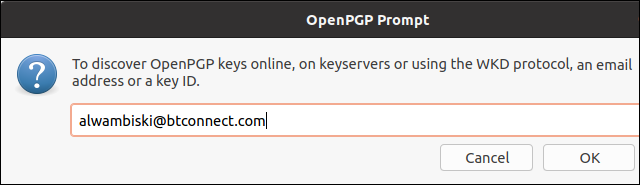

Чтобы найти ключ онлайн из Thunderbird: Tools > OpenPGP Key Manager > Keyserver > Discover Keys Online и введите адрес электронной почты.

Если найдено совпадение — Thunderbird предложит импортировать ключ.

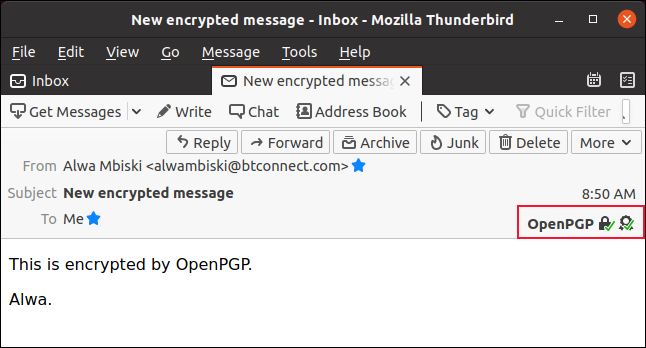

Чтение зашифрованных писем

Когда вам пришло зашифрованное письмо, ничего сложного делать не нужно: откройте письмо как обычно. Thunderbird автоматически расшифрует его, если у вас есть соответствующий приватный ключ и введена парольная фраза для него.

В заголовке письма отобразятся зелёные галочки, подтверждающие, что сообщение расшифровано и подпись подтверждена.

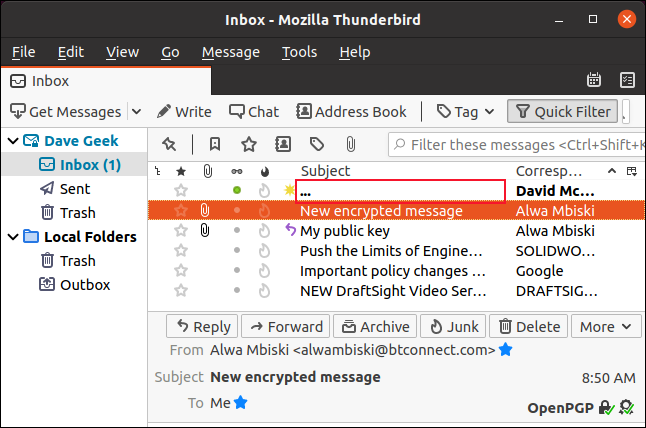

Заголовок зашифрованного письма будет показываться как многоточие (…) до открытия — это предотвращает утечку темы письма.

Если письмо не расшифровалось автоматически — проверьте, что:

- У вас есть приватный ключ для адреса, на который было отправлено письмо.

- Приватный ключ не защищён дополнительными аппаратными ограничениями (см. раздел про аппаратные ключи ниже).

- Вы ввели корректную парольную фразу.

Important: не открывайте вложения из зашифрованных писем, если вы не доверяете отправителю.

Держите секреты при себе

Не всякая почта нуждается в шифровании, но для журналистов, правозащитников, информаторов и других групп приватность может быть критична.

Когда использовать OpenPGP:

- Обсуждение конфиденциальной информации.

- Передача документов, которые нельзя показывать третьим лицам.

- Переписка с людьми в регионах с цензурой или наблюдением.

Когда не стоит полагаться только на OpenPGP:

- Для сокрытия метаданных: OpenPGP шифрует тело и вложения, но не полностью устраняет метаданные (заголовки SMTP, IP-адреса и т. п.). Для этого нужны дополнительные меры: использование VPN/Tor, анонимных прокси, удалённых почтовых ретрансляторов.

- Для передачи крайне чувствительной информации без дополнительных организационных мер: лучше комбинировать технические и процедурные способы защиты.

Жёсткая конфигурация и рекомендации по безопасности

Этот раздел полезен для тех, кто хочет повысить стойкость к атакам.

Рекомендации по защите приватного ключа:

- Используйте длинную уникальную парольную фразу (passphrase) — минимум 12–16 символов; фраза предпочтительнее пароля.

- Храните резервную копию приватного ключа в зашифрованном контейнере (например, LUKS, VeraCrypt) на отдельном носителе.

- При возможности используйте аппаратный токен (смарт-карту, YubiKey) для хранения приватного ключа — это предотвращает кражу ключа при компрометации ОС.

- Минимизируйте периоды, в которые приватный ключ доступен в незашифрованном виде.

Конфигурация Thunderbird и систему:

- Обновляйте Thunderbird и ОС регулярно.

- Отключайте автоматическое выполнение HTML и внешних ссылок в письмах (это стандартная настройка повышения безопасности).

- Настройте резервное копирование профиля Thunderbird, включая файлы ключей и конфигурации.

Защита каналов передачи ключей и проверки отпечатков:

- Всегда проверяйте отпечаток ключа (fingerprint) по независимому каналу (телефонный звонок, SMS, мессенджер с другим протоколом).

- Не принимайте публичный ключ, если вы не уверены в его происхождении и не сверили отпечаток.

Управление жизненным циклом ключей:

- Планируйте ротацию ключей: устанавливайте срок действия и обновляйте ключи по расписанию.

- При компрометации приватного ключа немедленно отзывайте (revocation) публичный ключ и проинформируйте контакты.

Криптографические настройки:

- Оставляйте настройки по умолчанию, если вы не эксперт: Thunderbird по умолчанию выбирает проверенные параметры. Продвинутые пользователи могут настроить использование определённых алгоритмов и размеров ключей через «Advanced Settings» при генерации.

Privacy note: OpenPGP защищает содержимое сообщений и вложений, но провайдеры почты и сторонние сервера всё ещё видят метаданные доставки.

Чеклисты по ролям

Ниже — практические шаги, которые можно распечатать и использовать в роли. Каждый чеклист короткий и ориентирован на конкретную задачу.

Обычный пользователь — первый запуск

- Проверить версию Thunderbird (должна быть >= 78.2.1).

- Настроить рабочий почтовый аккаунт в Thunderbird.

- Сгенерировать пару OpenPGP-ключей для основного адреса.

- Экспортировать публичный ключ и отправить ближайшим контактам.

- Попросить ключи контактов и импортировать их. Сверить отпечатки через другой канал.

- Отправить тестовое зашифрованное письмо и проверить расшифровку.

Продвинутый пользователь / журналист

- Использовать аппаратный токен для приватного ключа.

- Хранить резервную копию приватного ключа в зашифрованном хранилище.

- Регулярно менять парольную фразу и ротор ключей.

- Проверять отпечатки ключей лично или по голосовой связи.

- Использовать Tor/VPN для уменьшения утечки метаданных при необходимости.

Системный администратор

- Документировать процедуру генерации и резервного копирования ключей в SOP.

- Настроить политику ротации ключей и процедуру отзыва.

- Обеспечить безопасное хранение резервов (HSM/Vault) для корпоративных ключей.

- Обучить сотрудников базовым практикам безопасного использования почты.

Мини-методология: быстрый план внедрения OpenPGP для команды из 5–50 человек

- Подготовка: убедиться, что у всех в команде есть Thunderbird 78.2.1+; создать инструкцию по установке.

- Генерация ключей: каждому участнику сгенерировать пару ключей и экспортировать публичный ключ.

- Централизация: собрать публичные ключи и загрузить на внутренний репозиторий ключей (или распределить список с отпечатками).

- Проверка: организовать верификацию отпечатков по голосовой связи или личной встрече.

- Тестирование: отправить тестовые зашифрованные и подписанные письма, подтвердить чтение и подпись.

- Обучение: провести краткий тренинг по безопасности и процедурам при компрометации.

- Поддержка: настроить регулярную ротацию ключей и процесс отзыва.

Этот план минимизирует человеческие ошибки и даёт воспроизводимую процедуру для любой небольшой организации.

Факто-бокс: важные числа и понятия

- Минимально необходимая версия Thunderbird для встроенного OpenPGP: 78.2.1.

- Типичные ключи: RSA 2048–4096 бит, либо современные алгоритмы эллиптической криптографии (ECDSA/EdDSA) — выбор зависит от требований к совместимости.

- Срок действия ключа: рекомендуется указывать срок действия (например, 1–3 года) и планировать ротацию.

- Ключевые компоненты: публичный ключ (public key), приватный/секретный ключ (private/secret key), отпечаток (fingerprint).

Замечание: конкретный выбор алгоритма и размера ключа стоит согласовать с политиками вашей организации и требованиями совместимости с партнёрами.

Краткий словарь терминов

- Публичный ключ: ключ, который можно отправлять другим для шифрования сообщений вам.

- Приватный ключ: секретный ключ, который никогда не должен покидать ваше доверенное хранилище.

- Отпечаток ключа (fingerprint): короткая уникальная последовательность для проверки принадлежности ключа.

- Подпись: криптографическое подтверждение, что сообщение отправлено автором и не изменялось.

Дерево принятия решений для шифрования писем (Mermaid)

flowchart TD

A[Нужно отправить сообщение?] --> B{Содержит ли сообщение чувствительные данные?}

B -- Нет --> C[Отправить обычной почтой]

B -- Да --> D{Получатель поддерживает OpenPGP?}

D -- Нет --> E[Запросить публичный ключ или договориться о другом канале]

D -- Да --> F{Вы уже обменялись ключами и проверили отпечаток?}

F -- Нет --> G[Отправить публичный ключ и сверить отпечаток]

F -- Да --> H[Зашифровать и отправить сообщение]

E --> I[Рассмотреть альтернативы: Signal/OTR/зашифрованный архив]

G --> HЭтот простой поток поможет принять решение: шифровать или искать альтернативу.

Совместимость и советы по миграции

- Windows/macOS/Linux: Thunderbird с OpenPGP доступен на всех трёх платформах; пункты меню и диалоги идентичны по смыслу.

- Enigmail-пользователи: перед обновлением прочитайте инструкции по миграции на официальных страницах поддержки Mozilla и создайте резервную копию профиля.

- Аппаратные токены: при использовании YubiKey/смарт-карт проверьте совместимость с вашей версией Thunderbird и библиотеками PKCS#11 на платформе.

Notes: при переходе с внешних инструментов (GnuPG CLI, сторонние GUI) проверьте, что экспортированные ключи совместимы и корректно импортируются.

Примеры ошибок и когда OpenPGP может не помочь

- Утечка метаданных: OpenPGP не скрывает отправителя, получателя или маршрут доставки — для этого нужны другие инструменты.

- Компрометация приватного ключа: если ключ похищен и парольная фраза слабая, защититься после факта невозможно — необходимо отозвать ключ и уведомить контакты.

- Неправильная верификация: импорт ключа без проверки отпечатка позволяет атаке «man-in-the-middle» с подменой ключа.

Критерии приёмки

- Возможность создавать и экспортировать публичные ключи из Thunderbird.

- Успешная отправка зашифрованного письма между тестовыми аккаунтами и успешная расшифровка.

- Умение импортировать публичные ключи и помечать их как проверенные после сверки отпечатка.

- Наличие процедуры резервного копирования и отзыва ключей в случае компрометации.

Краткое резюме

- Thunderbird 78.2.1 и выше поддерживает OpenPGP без дополнительных расширений.

- Генерация ключей, обмен публичными ключами и чтение зашифрованных писем выполняются через встроенный OpenPGP Key Manager.

- Обязательно проверяйте отпечатки ключей, используйте надёжные парольные фразы и храните резервные копии приватных ключей в зашифрованном виде.

- Для максимальной безопасности комбинируйте OpenPGP с организационными мерами (ротирование ключей, аппаратные токены, проверка отпечатков).

Extras: если вам нужно краткое объявление для команды — подготовьте сообщение: «Мы переходим на шифрование почты через OpenPGP в Thunderbird. Инструкция и чеклисты доступны в внутреннем репозитории; просьба сгенерировать ключи и прислать публичные ключи до [дата].»

Important: Thunderbird упрощает настройку OpenPGP, но безопасность в конечном счёте зависит от процедур вокруг ключей и поведения пользователей. Следуйте чеклистам и регулярно проверяйте состояние ключей.

Похожие материалы

Как очистить и перезапустить Print Spooler в Windows

Как выбрать недорогой Smart TV

Доступ к Twitter через Tor: простая инструкция

Google вход в Next.js через NextAuth

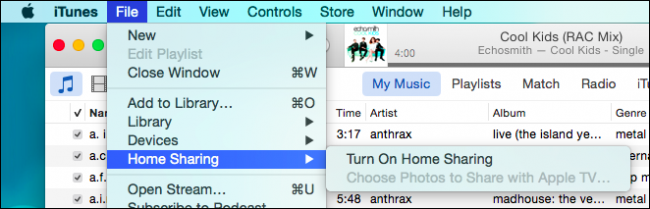

Поделиться библиотекой iTunes с iPhone и iPad