Chroot в Linux: как создать изолированную файловую систему и ремонтировать загрузчик

Chroot определяет новый корень (/) для процесса и его потомков. Это простой способ изолировать файловую систему без запуска отдельного ядра.

Оглавление

- Разница между chroot и виртуальной машиной

- Когда и зачем использовать chroot

- Как создать chroot-окружение шаг за шагом

- Частые ошибки и советы по отладке

- Восстановление загрузчика с помощью chroot — пошаговый план

- Безопасность, ограничения и альтернативы

- Чеклисты для ролей

- Дерево решений для выбора chroot или альтернатив

- Часто задаваемые вопросы

- Краткое резюме

Разница между chroot и виртуальной машиной

Chroot изменяет корневую директорию процесса. Виртуальная машина эмулирует отдельный компьютер с собственным виртуальным оборудованием и ядром. Ключевые отличия:

- Объём ресурсов: chroot лёгкий и не создаёт отдельного ядра; VM требует гипервизора и отдельного ядра.

- Изоляция: VM обеспечивает сильную изоляцию на уровне ядра; chroot ограничен файловой системой и правами пользователя.

- Применение: chroot подходит для простых тестов, сборки пакетов и восстановления; VM — для запуска различных ОС и полного разделения окружений.

Коротко: chroot — это файловая «тюрьма», VM — полноценная виртуальная машина.

Когда и зачем использовать chroot

Краткие случаи использования:

- Изолированная сборка в CI/CD, чтобы исключить конфликт зависимостей.

- Проверка приложения в «чистой» системе, похожей на целевую среду.

- Минимизация риска при выполнении потенциально опасных команд.

- Установка старой или экспериментальной версии библиотеки без «загрязнения» основной системы.

- Восстановление сломанной системы из живой (live) среды.

- Ограничение доступа FTP-сервера к части файловой системы.

Важно понимать: chroot не заменяет полноценные контейнеры или VM для целей безопасности или многопользовательской изоляции.

Как создать chroot-окружение шаг за шагом

Ниже — подробная методика создания минимального chroot-окружения и запуск в нём командной оболочки bash. Все команды приведены исходя из типичного Linux-дистрибутива. Подставляйте пути и имена в соответствии с вашей системой.

Определения в одну строку:

- chroot: инструмент, который перенаправляет корень (/) процесса в указанную папку.

- bind-mount: привязка каталога в другое место, видимая как часть файловой системы.

1. Подготовка каталога

Создайте рабочую папку, в которой будет новая файловая система.

mkdir -p ~/mteЗдесь ~/mte — пример. Можете использовать /srv/chroot или /var/chroot в зависимости от практики.

2. Создание минимальной структуры

Нужны каталоги для двоичных файлов и библиотек.

cd ~/mte

mkdir -p bin lib lib64 usr/bin etc dev proc sys run tmp

chmod 1777 tmpДобавьте базовые конфигурации (опционально):

echo 'nameserver 8.8.8.8' > etc/resolv.conf3. Копирование бинарников и зависимостей

Скопируйте необходимые утилиты. В примере — bash, ls, rm, touch.

cp /bin/bash bin/

cp /bin/ls bin/

cp /bin/rm bin/

cp /bin/touch bin/После копирования бинарников нужно скопировать их зависимости (shared libraries). Для этого используют ldd.

ldd /bin/bashldd покажет список библиотек, например /lib/x86_64-linux-gnu/libtinfo.so.6 и т. п. Копировать зависимости вручную утомительно — используйте скрипт.

Пример скрипта для автоматического копирования зависимостей (обновлён и исправлен):

#!/bin/bash

# Пример: ./copy-deps.sh /bin/bash /home/user/mte

if [[ $# -lt 2 ]]; then

echo "Использование: $0 /путь/к/бинарнику /путь/к/chroot"

exit 1

fi

binary=$1

chroot_dir=$2

# Получаем список библиотек

libs=$(ldd "$binary" | awk '/=>/ {print $3} /\/lib/ {if ($1 ~ "\\/lib") print $1}')

for lib in $libs; do

dest_dir="$chroot_dir$(dirname $lib)"

mkdir -p "$dest_dir"

cp -v --parents "$lib" "$chroot_dir" 2>/dev/null || cp -v "$lib" "$dest_dir/"

done

# Копируем интерпретатор (если бинарник динамический использует /lib/ld-linux)

ld=$(ldd "$binary" | awk '/ld-linux/ {print $1} {if ($3 ~ "ld-linux") print $3}')

if [[ -n "$ld" ]]; then

mkdir -p "$chroot_dir$(dirname $ld)"

cp -v "$ld" "$chroot_dir$(dirname $ld)/"

fiЗапустите, например:

chmod +x copy-deps.sh

./copy-deps.sh /bin/bash ~/mteСкрипт попытается скопировать зависимости с учётом путей. Иногда потребуется ручная корректировка, если ld показывает необычные пути.

4. Привязка /dev, /proc и /sys

Чтобы программы внутри chroot могли обращаться к устройствам и получить информацию о системе, делайте bind-монты:

sudo mount --bind /dev ~/mte/dev

sudo mount --bind /dev/pts ~/mte/dev/pts

sudo mount -t proc proc ~/mte/proc

sudo mount --bind /sys ~/mte/sys

sudo mount --bind /run ~/mte/runТакже можно скопировать /etc/resolv.conf, чтобы был доступ в сеть:

sudo cp /etc/resolv.conf ~/mte/etc/resolv.conf5. Запуск chroot

Запустите shell внутри новой корневой директории:

sudo chroot ~/mte /bin/bash --loginВы должны увидеть приглашение, указывающее, что вы внутри chroot. Команды типа ls, touch и rm будут работать, если их бинарники и зависимости корректно установлены.

Выход из chroot:

exit6. Очистка

Перед удалением chroot будьте уверены, что отмонтировали bind-монты:

sudo umount ~/mte/sys

sudo umount ~/mte/proc

sudo umount ~/mte/dev/pts

sudo umount ~/mte/dev

sudo umount ~/mte/runЗатем можно удалить каталог:

rm -rf ~/mteImportant: Не удаляйте монтируемые каталоги, пока они смонтированы.

Типичные ошибки и как их избежать

- Ошибка «chroot: cannot execute /bin/bash: No such file or directory» — вероятно, не скопированы зависимости или неправильный интерпретатор libc. Проверьте ldd и наличие /lib/ld-linux-*.so.

- Проблемы с DNS — скопируйте /etc/resolv.conf внутрь chroot.

- Невозможно обратиться к устройствам — смонтируйте /dev и /dev/pts.

- Проблемы с SELinux/AppArmor — временно отключите или настройте контексты, если они мешают.

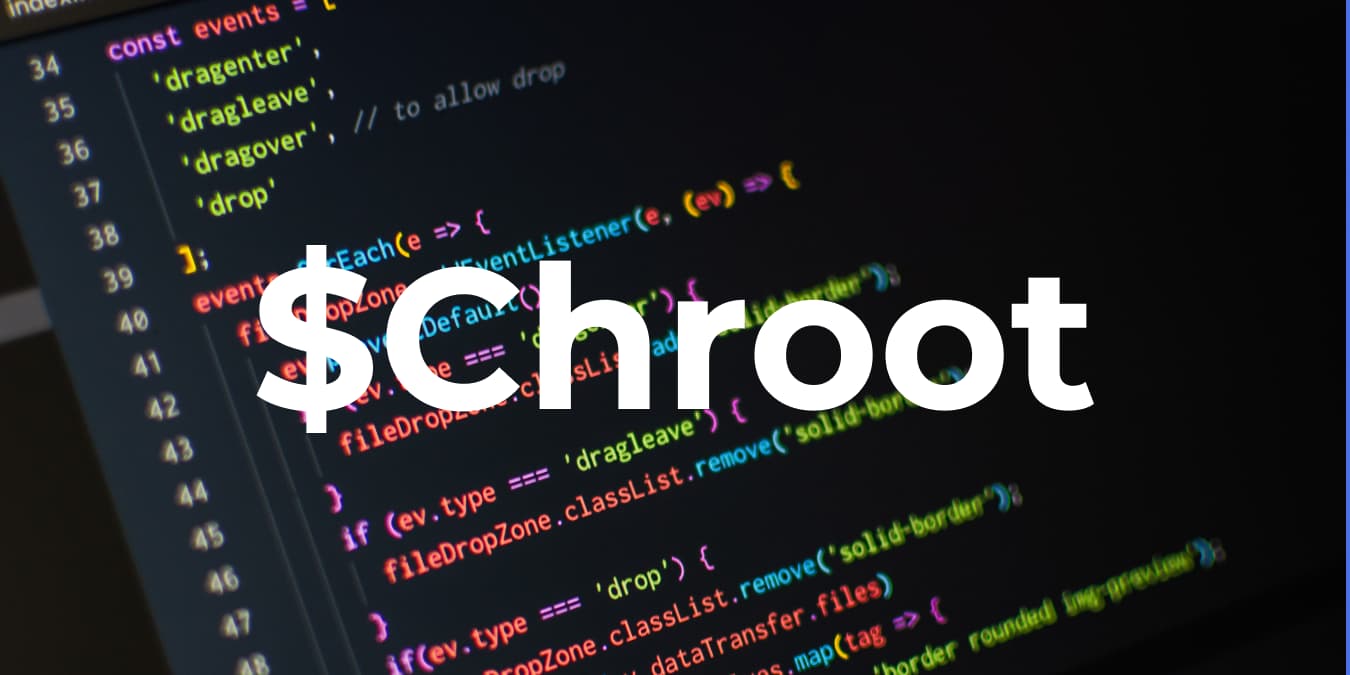

Восстановление загрузчика с помощью chroot — пошаговый план

Ниже — практический SOP для восстановления GRUB на системе, где загрузчик повреждён. Работайте осторожно и заменяйте /dev/sda на корректный диск.

Потребуется

- Живой USB с Linux

- Доступ к терминалу с sudo

Шаги

- Загрузитесь с live-USB.

- Определите разделы:

sudo fdisk -lилиlsblk. - Смонтируйте корневой раздел в /mnt (подставьте правильный раздел):

sudo mount -t ext4 /dev/sda1 /mntЕсли у вас есть отдельный /boot или /boot/efi, смонтируйте их тоже:

sudo mount /dev/sda2 /mnt/boot

sudo mount /dev/sda3 /mnt/boot/efi- Привяжите системные каталоги:

sudo mount --bind /dev /mnt/dev

sudo mount --bind /dev/pts /mnt/dev/pts

sudo mount -t proc proc /mnt/proc

sudo mount --bind /sys /mnt/sys

sudo cp /etc/resolv.conf /mnt/etc/resolv.conf- Войдите в систему через chroot:

sudo chroot /mnt /bin/bash --login- Обновите и переустановите GRUB (пример):

grub-install /dev/sda

grub-install --recheck /dev/sda

update-grub- Выйдите и отмонтируйте:

exit

sudo umount /mnt/sys

sudo umount /mnt/proc

sudo umount /mnt/dev/pts

sudo umount /mnt/dev

sudo umount /mnt/boot/efi || true

sudo umount /mnt/boot || true

sudo umount /mnt- Перезагрузите систему и уберите live-USB.

Критерии приёмки:

- Система успешно грузится в основную ОС.

- GRUB отображает ожидаемые записи.

- Нет ошибок при монтировании разделов.

Edge-case: Если используете LVM или шифрование, заранее активируйте LVM и расшифруйте контейнеры (pvscan, vgchange, cryptsetup open) прежде чем монтировать.

Безопасность, ограничения и когда chroot не подходит

Chroot не обеспечивает полную безопасность. Ключевые ограничения:

- Chroot ограничивает только видимую файловую систему. Если процесс имеет root-привилегии внутри контейнера, он может попытаться смонтировать устройства, использовать привязанные точки или даже создать новую среду chroot.

- Chroot не изолирует сетевой стек, процессы ядра или системные вызовы. Для безопасности предпочитайте namespaces/user namespaces, контейнеры (Docker, Podman), systemd-nspawn или полноценные виртуальные машины.

Меры по усилению безопасности при использовании chroot:

- Не запускать процессы с привилегиями root внутри chroot, если это не нужно.

- Использовать Linux namespaces и unshare для ограничения PID и сетевого доступа.

- Настроить AppArmor/SELinux политики для ограничений доступа.

- Применять mount options: nodev, noexec, nosuid для неподходящих точек.

- Использовать user namespaces (в современных ядрах) для отображения root в непривилегированного пользователя.

Контрпример и когда chroot «проваливается»: если вы хотите безопасно изолировать многопользовательское окружение с возможностью предотвращения привилегированного доступа — chroot не даст гарантии. Злоумышленник с root-помощью в chroot может получить доступ к опасным операциям.

Альтернативы chroot и краткое сравнение

- Контейнеры (Docker, Podman): хорошие для приложений, предоставляют namespaces, cgroups и более строгую изоляцию. Требуют управленческих инструментов и конфигурации.

- systemd-nspawn: удобен для контейнеризации системного окружения, проще chroot и надёжнее по изоляции.

- LXC/LXD: контейнеры уровня ОС, с большим набором возможностей управления.

- Виртуальные машины (KVM/QEMU, VirtualBox): обеспечивают высокий уровень изоляции и подходят для запуска полноценной другой ОС.

Выбор зависит от целей: лёгкая изоляция и быстрые тесты — chroot; безопасность и изоляция ядра — VM или контейнеры.

Дерево решений для выбора chroot или альтернатив

flowchart TD

A[Нужно изолировать окружение?] --> B{Требуется изоляция ядра и сильная безопасность?}

B -- Да --> C[Используйте виртуальную машину]

B -- Частично --> D[Используйте контейнеры 'Docker/Podman/LXC']

B -- Нет, нужна только файловая изоляция --> E[Используйте chroot]

E --> F{Нужно сетевое/процессное разделение?}

F -- Да --> D

F -- Нет --> G[chroot достаточно]Чеклисты по ролям

Чеклист для разработчика:

- Оцени зависимости приложения.

- Создайте минимальное chroot-окружение.

- Скопируйте только нужные бинарники и библиотеки.

- Тестируйте приложение в «чистой» среде.

- Документируйте процесс сборки.

Чеклист для системного администратора:

- Перед выполнением операций создайте резервную копию.

- Смонтируйте /dev, /proc, /sys и /run.

- Проверьте fstab и загрузочные разделы.

- Используйте chroot из live-USB для восстановления.

- После работ откатите все bind-монты и проверьте целостность.

Чеклист для тестировщика:

- Создайте «ванильную» систему без лишних пакетов.

- Прогоните регрессионные тесты.

- Сравните поведение с боевой системой.

- Внесите замечания и автоматизируйте создание окружения.

Тесты и критерии приёмки

Пример тестов для проверки chroot-окружения:

- Проверка доступности bash и стандартных утилит.

- Ожидаемый результат: команды выполняются без ошибок.

- Проверка DNS внутри chroot.

- Ожидаемый результат: ping google.com работает или curl возвращает ответ.

- Проверка прав доступа на /tmp и корректных mount-опций.

- Ожидаемый результат: /tmp имеет режим 1777.

- Проверка чистоты окружения.

- Ожидаемый результат: внутри chroot отсутствуют системные сервисы, которые не были намеренно добавлены.

Часто задаваемые вопросы

Chroot безопасен?

Chroot не является панацеей для безопасности. Он ограничивает видимую файловую систему, но при наличии root-привилегий внутри chroot можно обойти многие ограничения. Для усиления безопасности применяйте namespaces, SELinux/AppArmor и другие механизмы.

Какие у chroot ограничения?

Chroot не изолирует сетевые ресурсы, процессы на уровне ядра и не предотвращает привилегированный доступ. Некоторые программы внутри chroot могут создать собственную среду и выйти из «тюрьмы», если им дать root.

Почему chroot называют «tюрьмой»?

Потому что процесс будто «заключён» в ограниченном дереве файловой системы и не видит файлов за пределами нового корня. Доступ к внешним ресурсам возможен лишь при наличии специальных прав или монтирования.

Рекомендации и лучшие практики

- Избегайте запуска ненужных сервисов в chroot.

- Не давать root-привилегии без необходимости.

- Документируйте структуру chroot и все добавленные файлы.

- Используйте автоматические скрипты для воспроизводимости.

- Для критичной безопасности рассматривайте контейнеры или виртуальные машины.

Краткое резюме

Chroot — мощный и лёгкий инструмент для изоляции файловой системы. Он подходит для сборок, тестирования и восстановления загрузчика, но не заменяет средства, которые изолируют ядро и сетевые ресурсы. Всегда дополнительно привязывайте /dev, /proc и /sys и копируйте зависимости. Для безопасности и более строгой изоляции используйте контейнеры или VM.

Описание изображения: вывод команды ldd для /bin/bash с перечислением библиотек и путей зависимостей для копирования в chroot.

Описание изображения: иллюстрация принципа chroot — процесс с изменённым корнем файловой системы внутри хоста.

Сводка действий при восстановлении загрузчика

- Загрузитесь с live-USB.

- Смонтируйте разделы в /mnt.

- Bind-mount /dev, /proc, /sys и скопируйте /etc/resolv.conf.

- Войдите в chroot и переустановите grub.

- Отмонтируйте и перезагрузите.

Важно: если у вас LVM или шифрование, активируйте соответствующие тома перед монтированием.

End of article.

Похожие материалы

Зелёный экран в Clipchamp: быстрый гайд

Как узнать свой номер телефона — iPhone и Android

Как исправить Invalid Depot Configuration в Steam

Как начать групповой видеозвонок на мобильном

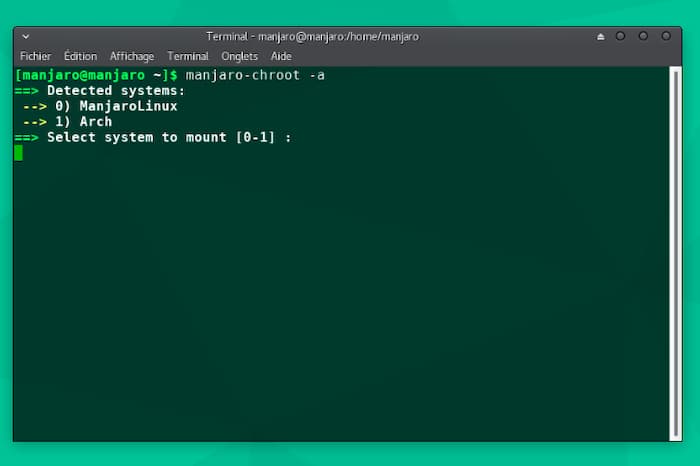

Восстановление раздела System Reserved в Windows