AWS Client VPN — настройка и сравнение

Быстрые ссылки

Client VPN vs. Site-to-Site VPN

Настройка Client VPN

Client VPN против Site-to-Site VPN

AWS предлагает два основных типа VPN для доступа к ресурсам в VPC:

- Client VPN — управляемый сервис на базе OpenVPN, предназначенный для индивидуальных пользователей и мобильных клиентов. Позволяет подключаться к вашей AWS-инфраструктуре «как будто вы в локальной сети».

- Site-to-Site VPN — туннель между вашей локальной сетью и VPC в AWS, предназначенный для постоянного соединения сетей.

Client VPN удобно использовать, когда у вас есть отдельные удалённые сотрудники, подрядчики или администраторы, которым нужен защищённый доступ к приватным серверам (например, базам данных), без выставления SSH/админ-портов в интернет. Вы можете закрыть доступ к SSH/администрированию извне и разрешить его только с адресов внутри VPN.

Однако у Client VPN есть стоимостной аспект: он тарифицируется двумя компонентами — фиксированной платой за каждый VPN-эндпоинт и оплатой за час подключения каждого клиента. В документированной модели тарифов AWS это обозначено как фиксированная ставка за endpoint и почасовая ставка за подключенного клиента (в примерах часто приводится $75 в месяц + $0.05 в час за клиента). Кроме того, действуют стандартные тарифы на передачу данных.

Если вы не хотите платить за управляемый сервис, можно развернуть собственный OpenVPN на EC2 (или другой легковесный VPN, например WireGuard). OpenVPN сам по себе — проект с открытым исходным кодом, и его развертывание на t2.micro может обойтись значительно дешевле, чем управляемый Client VPN.

Site-to-Site VPN же предназначен для интеграции облака с существующей on-premises сетью: он делает VPC «расширением» локальной сети, поддерживает отказоустойчивость и может использоваться совместно с корпоративными фаерволами. Тарифы отличаются: часто указывается фиксированная плата за соединение (в примерах это порядка $36 в месяц за соединение) плюс оплата за передачу данных (например $0.09/GB наружу в описанных сценариях), помимо стандартной платы за трафик AWS.

Когда выбирать что

- Client VPN — когда нужна удобная точка доступа для сотрудников и подрядчиков из любого места без собственного сетевого оборудования.

- Site-to-Site VPN — когда нужно постоянное безопасное соединение между вашей on-premises инфраструктурой и VPC.

- Собственный OpenVPN/WireGuard на EC2 — когда важна экономия при ограниченном числе клиентов и вы готовы поддерживать сервер самостоятельно.

Факторы безопасности и ограничений

- Client VPN управляется AWS, что упрощает обновления и масштабирование, но накладывает дополнительные расходы.

- Самостоятельный OpenVPN даёт гибкость и низкую стоимость, но требует управления сертификатами, обновлений и резервного копирования ключей.

- Site-to-Site VPN требует оборудования или виртуального шлюза на стороне клиента и навыков сетевого администрирования.

Важно: при любом подходе внимательно спроектируйте правила безопасности (Security Groups и Network ACLs) и контролируйте права доступа.

Настройка Client VPN — пошагово

Ниже — подробный рабочий процесс для настройки Client VPN на AWS с использованием easy-rsa для генерации сертификатов и AWS Certificate Manager (ACM) для импорта.

1. Подготовка сертификатов (корневой CA, сервер, клиенты)

ACM поддерживает импорт сертификатов, но создание собственного частного CA в ACM — отдельная платная услуга. Чтобы избежать этой платы, используем easy-rsa из OpenVPN.

Краткое определение: easy-rsa — утилита для управления PKI (корневыми сертификатами и парами ключ/сертификат) для OpenVPN.

Команды (выполните в Unix-подобной системе):

git clone https://github.com/OpenVPN/easy-rsa.gitcd easy-rsa/easyrsa3./easyrsa init-pki./easyrsa build-ca nopass./easyrsa build-server-full server nopassСгенерируйте клиентский сертификат (замените client1.domain.tld на имя клиента):

./easyrsa build-client-full client1.domain.tld nopassПосле этого все ключи и сертификаты будут в каталоге pki.

2. Импорт сертификатов в ACM

Переключитесь в папку pki и импортируйте сертификаты в ACM. Убедитесь, что AWS CLI настроен на тот же регион, где будет создан Client VPN.

cd pkiИмпорт серверного сертификата:

aws acm import-certificate \

--certificate file://issued/server.crt \

--private-key file://private/server.key \

--certificate-chain file://ca.crtИмпорт клиентского сертификата (пример):

aws acm import-certificate \

--certificate file://issued/client1.domain.tld.crt \

--private-key file://private/client1.domain.tld.key \

--certificate-chain file://ca.crtВы также можете использовать консоль ACM: кнопка «Import Certificate» и вставка содержимого файлов, если предпочитаете GUI.

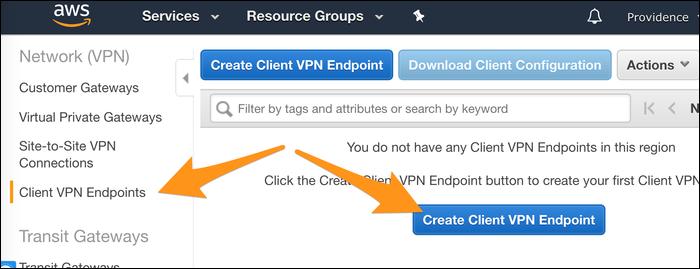

3. Создание Client VPN Endpoint в консоли VPC

В консоли VPC в разделе “Network (VPN)” выберите “Client VPN Endpoints” и нажмите “Create Client VPN Endpoint”.

Параметры, на которые надо обратить внимание:

- CIDR-пул для клиентов Client VPN должен не перекрываться с вашим VPC (например, если VPC 172.31.0.0/16, используйте 172.16.0.0/16).

- Укажите ARN серверного сертификата из ACM.

- Поставьте галочку “Use Mutual Authentication” и укажите ARN клиентского сертификата (если используете client certs). Альтернатива — интеграция с AWS Directory Service (Active Directory) для аутентификации через AD.

После заполнения — создайте эндпоинт. Плата начнёт начисляться с момента создания.

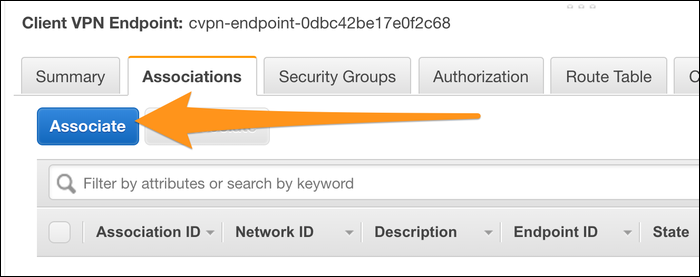

4. Ассоциация с VPC и подсетью

На вкладке “Associations” выберите “Associate” и укажите VPC и подсеть (subnet) для связи с VPN. Часто выбирают подсеть в одном из AZ, где у вас есть ресурсы.

После ассоциации нужно настроить правила авторизации (Authorization rules) — обычно добавляют ingress правило, разрешающее доступ к конкретной подсети или CIDR. При интеграции с AD можно ограничить доступ группой пользователей.

5. Загрузка клиентской конфигурации и её правки

В консоли VPC нажмите “Download Client Configuration” — вы получите .ovpn файл. AWS кладёт в него CA (сертификат сервера), но не клиентские сертификаты/ключи. Откройте файл и вставьте содержимое клиентского сертификата и ключа в соответствующие блоки

Пример оглавления .ovpn:

client

dev tun

proto udp

remote asdfa.cvpn-endpoint-0dbc42be17e0f2c68.prod.clientvpn.us-east-1.amazonaws.com 443

remote-random-hostname

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

cipher AES-256-GCM

verb 3

-----BEGIN CERTIFICATE-----

CA KEY

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

CLIENT CRT FILE

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

CLIENT KEY FILE

-----END PRIVATE KEY-----

reneg-sec 0Также рекомендуется добавить случайную строку к remote-имени, чтобы обеспечить ожидаемое поведение при подключении к endpoint:

remote asdfa.cvpn-endpoint-xxxxxx....(Это помогает клиенту корректно разрешать хост и поддерживать соединение при различных DNS-условиях.)

6. Тестирование и проверка доступа

- Подключитесь через OpenVPN-клиент (.ovpn). Проверьте, что вы получаете ожидаемый IP в диапазоне Client VPN.

- Попробуйте подключиться к приватному EC2-экземпляру (SSH или RDP) и убедитесь, что правила Security Group разрешают доступ с адресов Client VPN.

- Проверьте маршрутные таблицы и Network ACLs, если трафик не проходит.

Безопасность и рекомендации по жёсткому профилю

- Используйте mutual TLS (сервер + клиентский сертификат) или интеграцию с AWS Managed Microsoft AD для централизованной аутентификации.

- Минимизируйте права Security Groups: разрешайте доступ только к конкретным портам и IP-диапазонам.

- Регулярно вращайте клиентские сертификаты и храните private keys в защищённом хранилище.

- Логируйте подключения и используйте CloudWatch для мониторинга активности VPN.

Альтернативы и когда Client VPN не лучшая идея

- Если у вас всего несколько пользователей и вы хотите сэкономить — разверните OpenVPN или WireGuard на EC2.

- Если у вас есть устойчивая корпоративная сеть и нужно постоянное подключение — выбирайте Site-to-Site VPN или AWS Direct Connect.

- Если требуются лёгкие мобильные клиенты и высокая производительность при небольшой задержке — рассмотрите WireGuard (более простая и быстрая альтернатива OpenVPN), но помните о поддержке и интеграции.

Чек-лист перед запуском (роль: инженер сети)

- Сгенерированы и импортированы сертификаты в ACM.

- Создан Client VPN Endpoint с корректным CIDR-пулом.

- Эндпоинт ассоциирован с нужной VPC и подсетью.

- Добавлены правила авторизации (Authorization rules).

- Security Groups и маршруты настроены для доступа к приватным ресурсам.

- .ovpn файл обновлён клиентскими cert/key и протестирован.

- Мониторинг и логирование включены (CloudWatch).

Мини-методология принятия решения

- Шаг 1: Оцените число удалённых пользователей и бюджет.

- Шаг 2: Если пользователей немного и вы хотите экономить — выберите OpenVPN/WireGuard на EC2.

- Шаг 3: Если требуется простота эксплуатации и AWS-управление — используйте Client VPN.

- Шаг 4: Если нужно расширение on-premises в облако — Site-to-Site VPN.

Ментальная модель

Думайте о Client VPN как о «удалённых клиентах, подключающихся к облаку», а о Site-to-Site — как о «мосте» между вашей локальной сетью и VPC. Если вы хотите, чтобы люди подключались из любой точки — Client VPN. Если нужно, чтобы сеть целиком стала частью вашей инфраструктуры — Site-to-Site.

Диагностика распространённых проблем

- Невозможно подключиться: проверьте, правильно ли вставлен клиентский сертификат в .ovpn и совпадает ли CN/ARN с импортированным в ACM.

- Нет доступа к приватному ресурсу: проверьте Security Group и маршрутные таблицы; убедитесь, что authorization rule разрешает доступ к нужному CIDR.

- Проблемы с DNS: убедитесь, что клиент получает правильные DNS-серверы (через конфигурацию или Push DNS), проверьте resolver на хосте.

Политика приватности и соответствие

VPN-сервисы передают трафик через AWS-сеть — обеспечьте политику обработки данных и доступа, если вы работаете с персональными данными. Для GDPR/локальных регуляций применяйте шифрование на уровне приложений и контролируйте журналы доступа.

Краткая сводка по стоимости (факто-бокс)

- Client VPN: фиксированная плата за endpoint + оплата за час подключения клиента (в примерах часто указывают порядка $75/мес за endpoint и $0.05/час за клиент). Дополнительно — стандартные расходы на передачу данных.

- Site-to-Site VPN: фиксированная плата за соединение и оплата за трафик наружу (в примерах $36/мес за соединение и $0.09/GB для исходящего трафика), плюс обычные сетевые расходы.

Не используйте этот блок как единственный источник расчётов — проверяйте актуальные цены в консоли AWS.

Краткие рекомендации для разных ролей

- Сетевой инженер: проектируйте CIDR так, чтобы не было перекрытий с локальной сетью; настройте маршруты и HA.

- DevOps-инженер: автоматизируйте генерацию сертификатов и ротацию; подключите логирование в CI/CD.

- Администратор безопасности: включите mutual TLS или AD-аутентификацию; минимизируйте открытые порты и права.

Сводка

Client VPN на AWS — удобный управляемый способ дать пользователям защищённый доступ к приватным ресурсам в VPC. Он прост в настройке и интегрируется с ACM и Directory Service, но обойдётся дороже, чем самостоятельный OpenVPN. Site-to-Site VPN — выбор для постоянной интеграции on-premises и облака. Выбор зависит от числа пользователей, бюджета и требований к управлению и безопасности.

Критерии приёмки:

- Пользователь может подключиться по .ovpn и получить IP из Client VPN CIDR.

- Доступ к приватным ресурсам разрешён и работает с нужных портов.

- Логи подключений собираются и мониторятся.

Похожие материалы

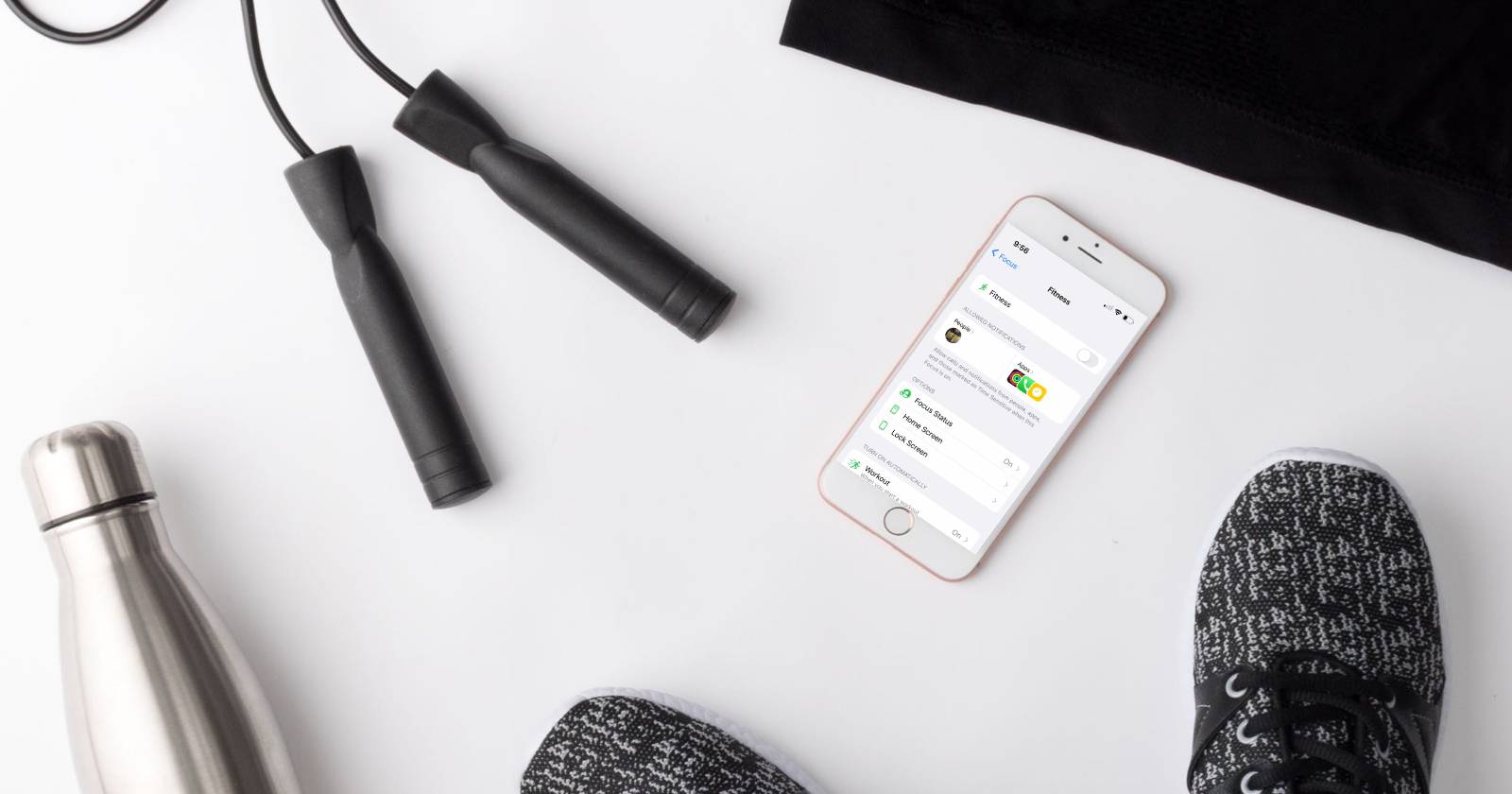

Режим Фокус для тренировок на iPhone

Ошибка HDCP в HBO Go — как исправить

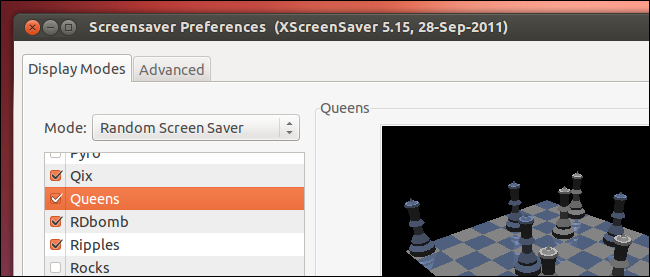

Добавление заставок в Ubuntu 12.04

Измерение энергопотребления ПК — руководство

Обратная прокрутка в Windows — инструкция