Приложения-аутентификаторы: настройка и использование

Содержание

- Что такое приложения-аутентификаторы?

- Как работают приложения-аутентификаторы?

- Как установить приложение-аутентификатор

- Как пользоваться после настройки

- Восстановление доступа и план действий при потере устройства

- Альтернативы и когда это не подходит

- Контроль безопасности и чеклист для организаций

- Глоссарий

- Часто задаваемые вопросы

Что такое приложения-аутентификаторы?

Приложения-аутентификаторы — это мобильные (иногда десктопные) приложения, которые генерируют одноразовые коды для входа в аккаунты. Они используются в качестве второго фактора в двухфакторной или многофакторной аутентификации. Простая формулировка: вы вводите пароль, затем приложение показывает короткий код, который подтверждает, что вход выполняете именно вы.

Краткое пояснение терминов:

- Двухфакторная аутентификация (2FA): вход по двум разным доказательствам (что-то, что вы знаете — пароль, и что-то, что у вас есть — телефон).

- TOTP (Time-Based One-Time Password): одноразовый код, действующий короткое время (обычно 30 секунд).

- HOTP (HMAC-Based One-Time Password): одноразовый код, действующий до следующего обновления и основанный на счётчике событий.

Важно: популярные примеры — Microsoft Authenticator и Google Authenticator. Они не зависят от SMS и работают офлайн.

Важное замечание: наличие аутентификатора не отменяет необходимость сильного пароля и актуального программного обеспечения на устройстве.

Как работают приложения-аутентификаторы?

Механика у большинства приложений схожа. После привязки аккаунта приложение хранит секретный ключ (setup key) и генерирует коды локально. Два основных алгоритма:

- TOTP: код зависит от времени и секретного ключа. Код обновляется каждую фиксированную интервал (обычно 30 секунд). Если часы на устройстве и на сервере синхронизированы, код совпадает.

- HOTP: код зависит от счётчика событий. Код действителен до следующей генерации, поэтому сервер и приложение должны синхронизировать счётчик.

На практике вы проходите обычный вход (логин + пароль). Сайт запрашивает код — вы открываете приложение на телефоне и вводите шестизначный код. Если код совпадает, сервер пропускает вход.

Технический пример рабочего процесса (простая схема):

- Сайт показывает QR‑код или setup key.

- Вы сканируете QR‑код через приложение; приложение сохраняет секрет.

- Приложение генерирует коды по TOTP/HOTP.

- Вы вводите код на сайте.

- Сервер проверяет код и выдаёт доступ.

Как установить приложение-аутентификатор

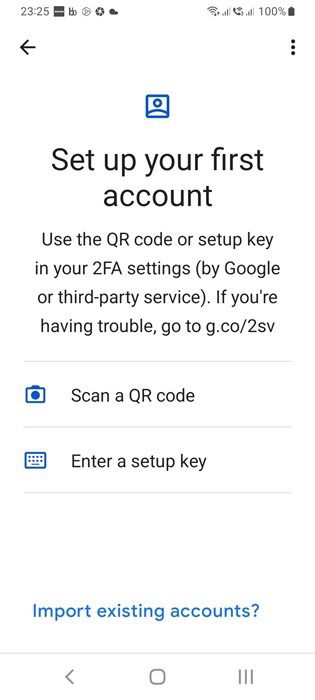

- Откройте App Store или Google Play и скачайте выбранное приложение-аутентификатор (например, Google Authenticator, Microsoft Authenticator, Authy, или другой).

- Зарегистрируйтесь или войдите в аккаунт, если приложение требует учётную запись.

- Перейдите в настройки безопасности в сервисе, который хотите защитить (Google, Microsoft, банковский аккаунт и т. д.).

- Найдите раздел «Двухэтапная проверка», «Двухфакторная аутентификация» или «Безопасность» и выберите «Добавить приложение‑аутентификатор».

- Сервис предложит QR‑код и/или текстовый ключ (setup key). Сканируйте QR‑код или вручную введите ключ в приложение.

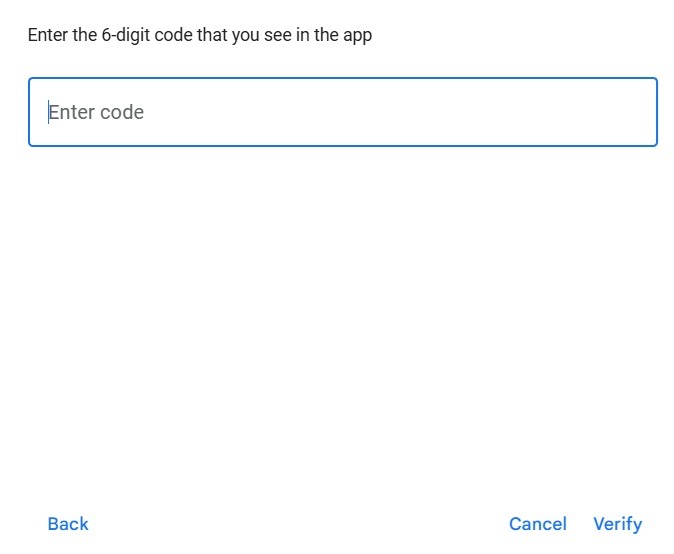

- Приложение начнёт генерировать шестизначные коды. Подтвердите на сайте, введя текущий код.

Советы по установке:

- Сохраните setup key в безопасном месте (например, в зашифрованном менеджере паролей или бумажной копии в банковском сейфе).

- Если приложение позволяет синхронизировать аккаунты между устройствами (например, Authy), включите это только если вы понимаете риски и защитили резервную учётную запись.

Как пользоваться приложением после настройки

- Введите обычный логин и пароль на сайте.

- Откройте приложение-аутентификатор на телефоне.

- Скопируйте или введите показанный шестизначный код в форму подтверждения на сайте.

- Если код неверен — подождите обновления (обычно 30 секунд) и попробуйте снова.

Практические рекомендации:

- Не используйте одни и те же резервные ключи для множества важных сервисов.

- При входе на новом устройстве сначала удостоверьтесь, что синхронизировали часы (особенно для TOTP).

- Для регулярного доступа создайте резервные способы входа (резервные коды, запасной телефон, аппаратный ключ).

Восстановление доступа и план действий при потере устройства

Потеря телефона — самый частый инцидент при использовании аутентификаторов. Подготовьте план заранее:

Шаги до инцидента (рекомендуемые):

- Сохраните setup key в безопасном месте при настройке каждого аккаунта.

- Сгенерируйте и сохраните резервные коды, которые предлагают многие сервисы (Google, Microsoft, банковские сервисы).

- Свяжите хотя бы один альтернативный метод восстановления (альтернативный телефон, адрес электронной почты, аппаратный ключ).

Если устройство потеряно или сломано:

- Используйте резервные коды или setup key, чтобы войти.

- Если у вас есть связанный резервный телефон или привязанная почта — пройдите восстановление через сервис.

- Если ничего из этого нет — обратитесь в службу поддержки сервиса; для подтверждения личности могут потребовать документы и время.

Шаблон аварийного плана для организаций:

- Шаг 1: Блокировка утерянного устройства в MDM/EDS (если применимо).

- Шаг 2: Временный сброс 2FA у пользователя по процедуре идентификации.

- Шаг 3: Привязка нового устройства и отзыв старых ключей.

- Шаг 4: Аудит и уведомление безопасности о возможных рисках.

■ Совет: платная подписка на облачные резервные копии (например, для Authy или Google One) помогает быстрее восстановить доступ, но проверьте уровень шифрования и условия провайдера.

Альтернативы и когда приложение не подходит

Когда аутентификатор — хорошее решение:

- Вы хотите избегать уязвимостей SMS (перехват SIM, SMS‑фишинг).

- Вам нужно офлайн‑решение, не зависящее от сети.

Когда можно рассмотреть альтернативы:

- SMS‑код: проще для пользователей без смартфонов, но менее безопасен.

- Аппаратные ключи (FIDO2, U2F): самые безопасные; подходят организациям и продвинутым пользователям.

- Passkeys и биометрия: шаг в сторону полностью безпарольного входа, поддерживаются не всеми сервисами.

Контрпримеры и ограничения:

- Если пользователь часто теряет устройства и не создаёт резервных ключей, аутентификатор создаст операционные проблемы.

- В корпоративной среде без унифицированной политики распространение разных приложений может затруднить администрирование.

Контроль безопасности и чеклист для организаций

Короткий чеклист для IT‑администраторов:

- Политика: требуется 2FA для доступа к критичным системам.

- Поддержка: рекомендованные приложения и инструкции по установке.

- Резервирование: способы восстановления и управление setup key.

- Аппаратные ключи: обязательная опция для привилегированных пользователей.

- Логирование и мониторинг: отслеживание неудачных попыток входа и аномалий.

- Обучение: регулярные инструкции для сотрудников по безопасному использованию.

Технические меры для усиления:

- Отзывать старые ключи при смене устройства или увольнении сотрудника.

- Использовать централизованные менеджеры учётных записей и решения SSO с поддержкой MFA.

- Ограничивать возможности синхронизации аутентификаторов без многофакторной проверки.

Роль‑ориентированные чеклисты

Для обычного пользователя:

- Установить приложение и сохранить setup key в безопасном месте.

- Сгенерировать и сохранить резервные коды.

- Включить альтернативный способ восстановления (почта, второй телефон).

Для администратора:

- Внедрить политику обязательного MFA для критичных сервисов.

- Подготовить инструкцию восстановления и процедуру идентификации.

- Рекомендовать аппаратные ключи для админов и работников с доступом к критичным данным.

Для разработчика продукта:

- Реализовать поддержку TOTP по RFC 6238.

- Предусмотреть выдачу резервных кодов и возможность сброса MFA через безопасный процесс.

- Логировать и оповещать о подозрительных попытках входа.

Глоссарий — 1 строка на термин

- TOTP: одноразовый код, основанный на времени.

- HOTP: одноразовый код, основанный на счётчике событий.

- Setup key: секретный ключ, который связывает приложение и сервис.

- Резервные коды: одноразовые коды для восстановления доступа.

- Аппаратный ключ: физическое устройство для MFA (например, YubiKey).

Часто задаваемые вопросы

Что делать, если я потерял телефон?

Используйте заранее сохранённые резервные коды или setup key. Если их нет — свяжитесь со службой поддержки сервиса и пройдите процедуру подтверждения личности.

Могут ли злоумышленники перехватить коды в аутентификаторе?

Коды генерируются локально и краткоживущие; перехват возможен при компрометации устройства или синхронизации в ненадёжном облачном сервисе. Поддерживайте устройство в актуальном состоянии и блокируйте доступ к облачным резервам.

Нужно ли мне всегда брать телефон с собой?

Да, если вы используете приложение-аутентификатор как единственный второй фактор. Альтернативы: аппаратный ключ, резервный телефон, резервные коды.

Можно ли синхронизировать аутентификатор на несколько устройств?

Некоторые приложения (например, Authy) позволяют синхронизировать. Это удобно, но расширяет зону риска — используйте только при уверенности в безопасности учётной записи синхронизации.

Итог и рекомендации

Приложения-аутентификаторы — надёжный и широко доступный способ повысить безопасность аккаунтов без зависимости от SMS. Они удобны и работают офлайн, но требуют дисциплины: сохраните setup key и резервные коды, продумайте план восстановления и при необходимости подключите аппаратные ключи для критичных аккаунтов.

Image credit: Unsplash. All screenshots by Sayak Boral.