Как просмотреть скрытые сетевые подключения в Windows

Почему это важно

Каждое приложение или служба на компьютере может устанавливать сетевые соединения. Большинство из них легитимны: обновления, синхронизация облака, телеметрия и т. п. Но иногда в системе работают нежелательные процессы — вредоносное ПО, майнеры, эксплойты, или законно установленный, но чрезмерно любопытный софт, который передаёт приватные данные. Просмотр открытых портов и процессов помогает обнаружить:

- несанкционированные исходящие соединения;

- неизвестные процессы, удерживающие сетевые каналы;

- аномалии в частоте и направленности трафика.

Важно: просмотр подключений — диагностический шаг. Он не заменяет полноценного анализа вредоносного ПО, но даёт отправную точку для расследования.

Коротко о терминах

- Порт — логическая точка входа/выхода для сетевого трафика. Номер порта помогает идентифицировать сервис.

- Процесс — запущенная программа в операционной системе. Процесс может открывать сетевые соединения.

- Исходящее соединение — соединение, которое инициирует ваш компьютер к удалённому хосту.

Быстрая инструкция: PowerShell (netstat)

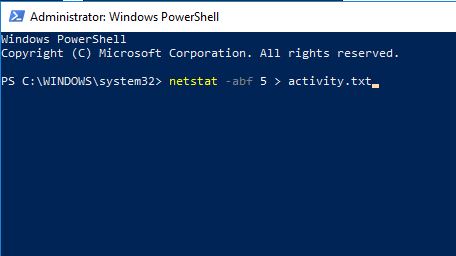

- Нажмите Win + X и выберите PowerShell (администратор) или PowerShell (админ). Нужны права администратора.

- Введите команду и нажмите Enter:

netstat -abf 5> activity.txtКоманда запускает сбор данных о сетевых соединениях с отображением связанных с ними исполняемых файлов и запишет вывод в файл activity.txt. Параметр 5 означает паузу в 5 секунд между обновлениями вывода.

Пусть команда работает несколько минут, чтобы накопить активность. Затем остановите запись комбинацией клавиш Ctrl + C.

Введите

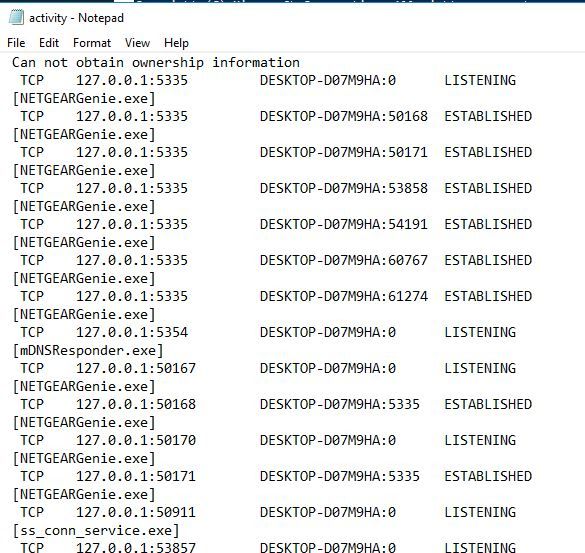

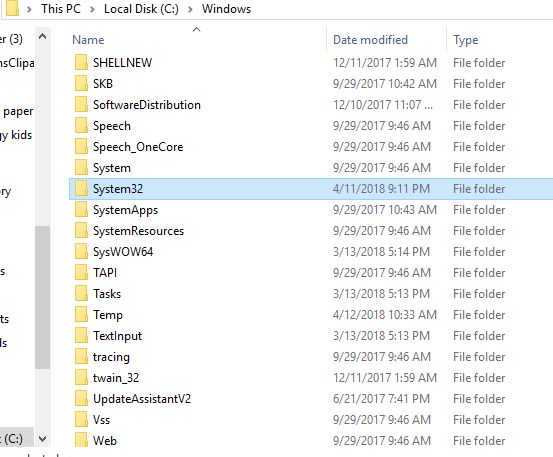

activity.txtи нажмите Enter или откройте файл через Блокнот. Файл обычно сохраняется в папке System32, если вы запускали PowerShell с правами администратора.

Как читать вывод netstat

Вывод содержит столбцы: протокол (TCP/UDP), локальный адрес:порт, удалённый адрес:порт и состояние соединения (например, ESTABLISHED). Опция -b показывает исполняемый файл, ответственный за соединение, а -f пытается показать полные имена удалённых хостов (интернета). Если вы видите непонятный исполняемый файл или неизвестный удалённый адрес — зафиксируйте их для дальнейшего анализа.

Важно: некоторые записи могут повторяться; служебные процессы Windows тоже используют порты.

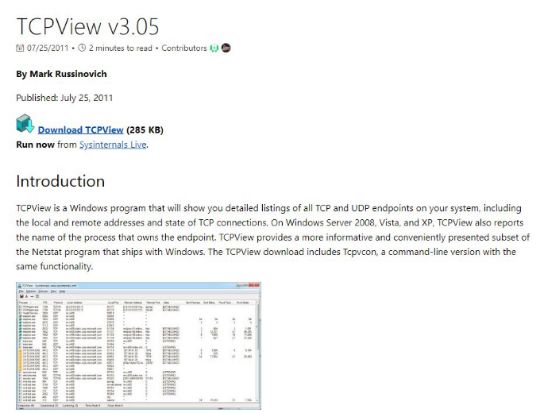

TCPView: смотреть соединения в реальном времени

TCPView — бесплатный инструмент от Microsoft (SysInternals). Он показывает активные соединения в реальном времени и позволяет завершать процессы и смотреть дополнительную информацию по каждому соединению.

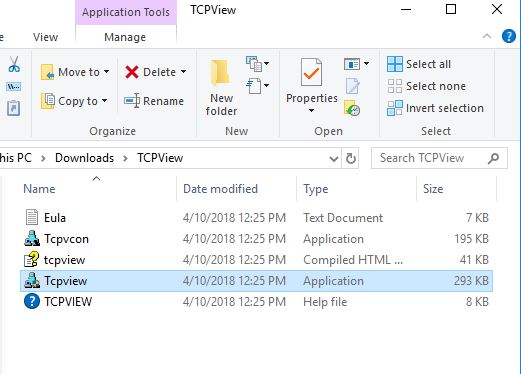

- Скачайте TCPView с официальной страницы SysInternals.

- Распакуйте ZIP и запустите исполняемый файл TCPView.exe.

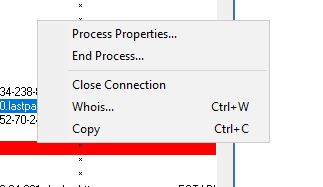

- В окне вы увидите таблицу процессов с удалёнными адресами и состояниями. Правый клик по процессу обычно даёт опцию «Whois …» или открывает контекст с дополнительными функциями.

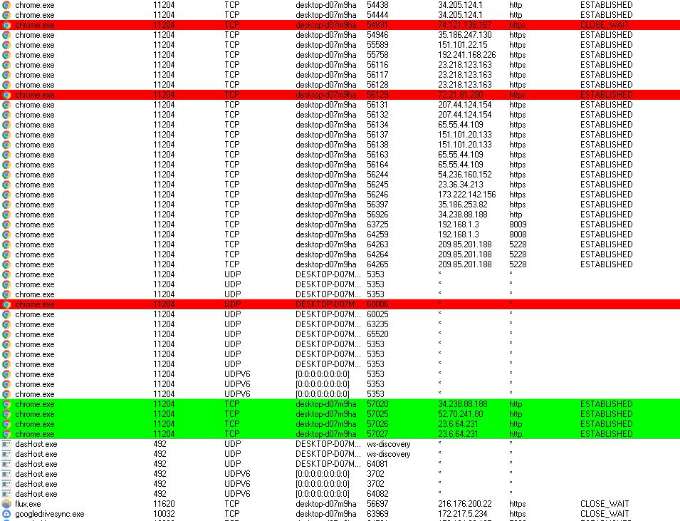

TCPView подсвечивает строки: зелёные — только что открытые соединения, красные — закрытые, жёлтые — изменившиеся. Это удобно, чтобы заметить всплески активности.

Совет: если будете часто пользоваться TCPView, создайте ярлык на рабочем столе — программа не устанавливает ярлык автоматически.

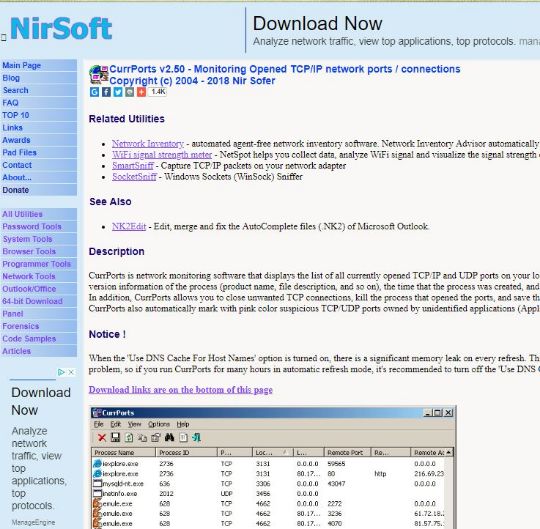

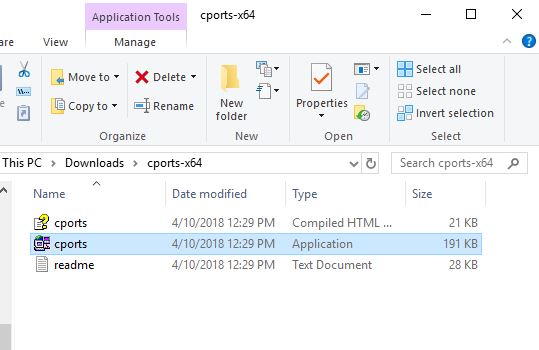

CurrPorts: фокус на подозрениях

CurrPorts от NirSoft даёт похожий функционал, но с дополнительными фильтрами и подсветкой подозрительных активностей (например, отдельный цвет для необычных соединений).

Скачайте правильную версию (32- или 64-битную), распакуйте и запустите. В интерфейсе можно сортировать, фильтровать и экспортировать список в CSV.

CurrPorts подсвечивает подозрительные элементы и сразу показывает путь к исполняемому файлу, что облегчает поиск и последующие действия.

Если вы нашли подозрительное соединение — шаги для пользователя

- Зафиксируйте данные: имя процесса, путь к файлу, удалённый IP/имя хоста, порт, время.

- Не перезагружайте и не завершайте процессы сразу — сначала снимите логи (netstat, TCPView/CurrPorts экспорт).

- Проверьте путь к файлу в интернете (поиск по полному пути или названию исполняемого файла). Используйте авторитетные источники: базы ПО, форумы безопасности.

- Отправьте исполняемый файл на проверку VirusTotal (он покажет результаты от множества антивирусов).

- Если есть сомнения в безопасности, выполните офлайн-сканирование Windows Defender или запускайте специальный сканер антивируса в безопасном режиме.

- При подтверждении вредоносности — следуйте плану удаления (см. раздел «План действий» ниже) и уведомите администратора/ИТ-отдел.

Примечание: автоматическое удаление может повредить систему, если процесс принадлежит важному системному компоненту. Для неопытных пользователей лучше обратиться к специалисту.

Инструменты и проверки, которые полезно знать

- VirusTotal — загрузите подозрительный файл или укажите URL/IP для проверки репутации.

- WHOIS / обратный DNS — определяет владельца IP-адреса или домена; можно использовать онлайн-сервисы.

- Tracert (Windows) — помогает понять маршрут до удалённого хоста.

- Windows Defender Offline / Microsoft Safety Scanner — для глубокого сканирования вне основной ОС.

- Autoruns (SysInternals) — показывает автозапуск процессов и сервисов.

План действий (Playbook) для инцидента

Ниже — упрощённый пошаговый план, который подходит для большинства случаев неожиданной сетевой активности.

- Собрать данные

- Сделать скриншоты TCPView/CurrPorts.

- Сохранить вывод netstat (activity.txt).

- Экспортировать таблицы CurrPorts/TCPView при необходимости.

- Анализировать

- Проверить путь к исполняемому файлу.

- Отправить файл/IP на VirusTotal и WHOIS-сервис.

- Изолировать

- Отключить компьютер от сети (физически или отключить сетевой адаптер).

- Для серверов — перенести нагрузку и изолировать инстанс.

- Устранить

- Запустить офлайн-сканирование антивирусом.

- Удалить/восстановить файл из карантина по результатам анализа.

- Если процесс — легитимный, но нежелательный — деактивировать автозапуск через Autoruns.

- Восстановить

- После чистки — подключить сеть и мониторить в течение 24–72 часов.

- Отчёт и уроки

- Составить отчёт с файлами логов и описанием действий.

- Обновить политики безопасности (блокировки, правила EDR, обучение пользователей).

Дерево решений для быстрого реагирования

flowchart TD

A[Обнаружено подозрительное соединение] --> B{IP/файл известен}

B -- Да --> C[Проверить репутацию на VirusTotal и WHOIS]

B -- Нет --> D[Собрать логи: netstat, TCPView, export CurrPorts]

C --> E{Репутация плохая}

E -- Да --> F[Изолировать устройство и запустить офлайн-скан]

E -- Нет --> G[Мониторить 24–72 часа и блокировать при ухудшении]

D --> F

F --> H[Удаление/восстановление и отчёт]

G --> HРоли и чеклисты

Чеклист для обычного пользователя:

- Сохранить экран с активными соединениями.

- Не выключать компьютер до создания логов.

- Отправить логи ИТ/поддержке или в сервисы проверки.

- Избегать ввода паролей, пока не завершится расследование.

Чеклист для администратора:

- Собрать набор логов (Netstat, TCPView, CurrPorts, системные журналы).

- Проверить интеграцию с SIEM/EDR и поднять оповещение.

- Провести статический анализ подозрительных файлов и динамический — в песочнице.

- Принять решение об изоляции и восстановлении из резервной копии.

Критерии приёмки

Чтобы считать инцидент закрытым, должны быть выполнены все пункты:

- Подозрительный процесс либо безопасно удалён, либо подтверждён как легитимный.

- Проведённое сканирование не выявляет остаточной вредоносной активности.

- Система мониторится в течение назначенного окна (обычно 72 часа) без повторных признаков.

- Зафиксирован отчёт с описанием корневой причины и мерами по предотвращению.

Риски и смягчения

- Риск: ложноположительные меры (удаление легитимных компонентов). Смягчение: сначала анализ, бэкап и карантин вместо немедленного удаления.

- Риск: перезапуск системы без логов. Смягчение: сохранять экспорт логов до перезагрузки.

- Риск: утечка приватных данных при расследовании. Смягчение: использовать изолированную среду и защищённые каналы обмена логами.

Конфиденциальность и соответствие

При анализе логов может быть обнаружена личная информация (IP-адреса, пути файлов, учётные записи). Храните такие данные безопасно, предоставляйте доступ только уполномоченным лицам и соблюдайте внутренние политики конфиденциальности и требования локального законодательства (например, GDPR для ЕС) при передаче данных третьим сторонам.

Полезные команды и сниппеты (шпаргалка)

- Собрать сетевые соединения с отображением процесса:

netstat -abf 5> activity.txt- Остановить текущий вывод: Ctrl + C

- Открыть файл в Блокноте: ввести activity.txt в командной строке и нажать Enter

- Блокировать исходящий IP вручную через Брандмауэр Windows — используйте правила «Исходящие подключения» в Windows Defender Firewall с расширенной безопасностью.

Когда описанные методы не помогут (ограничения)

- Rootkit или глубоко укоренившееся вредоносное ПО может скрывать свои сетевые соединения от системных инструментов. В таких случаях необходимо использовать специализированные средства EDR/anti-rootkit и, возможно, полную переустановку ОС.

- Если устройство контролируется удалённо администратором организации, локальные действия могут быть ограничены политиками централизованного управления.

Частые вопросы

Q: Нужно ли быть администратором для всех шагов?

A: Для запуска netstat с полными привилегиями и для получения путей к исполняемым файлам в выводе часто требуются права администратора. TCPView и CurrPorts могут отображать ограниченную информацию без админа.

Q: Можно ли доверять результатам VirusTotal?

A: VirusTotal агрегирует много движков и даёт полезную индикацию, но окончательное решение должно базироваться на полном анализе и контексте.

Короткое резюме

- Используйте netstat для записи событий и TCPView/CurrPorts для мониторинга в реальном времени.

- Фиксируйте подозрительные данные, проверяйте их с помощью внешних сервисов и не принимайте скоропалительных мер без резервных копий.

- Создайте простой playbook и чеклисты для быстрого реагирования.

Важно: если вы не уверены в своих действиях, обратитесь к профессиональному ИТ-специалисту.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone