Как развернуть VPN‑сервер у себя дома

Быстрые ссылки

- Почему это может быть полезно

- Почему это может не подойти

- Вариант 1: роутер с поддержкой VPN

- Вариант 2: роутер с DD-WRT/OpenWrt

- Вариант 3: собственный сервер (ПК или Raspberry Pi)

- Бонус: хостинг VPN на VPS

- План действий, безопасность и проверка

Зачем развёртывать домашний VPN

Домашний VPN создаёт зашифрованный туннель между устройством и вашей домашней сетью. Коротко — он дает:

- Защищённый доступ при подключении к общественным Wi‑Fi.

- Доступ к приборным ресурсам и NAS в вашей сети вне дома.

- Возможность подключаться к локально доступным серверам и играм так, будто вы в локальной сети.

- «Домашний» IP и доступ к сервисам, привязанным к стране вашего дома.

Определение — VPN: защищённый канал через интернет, шифрующий трафик между клиентом и сервером, часто с туннелированием сетевых протоколов.

Когда это не лучшая идея

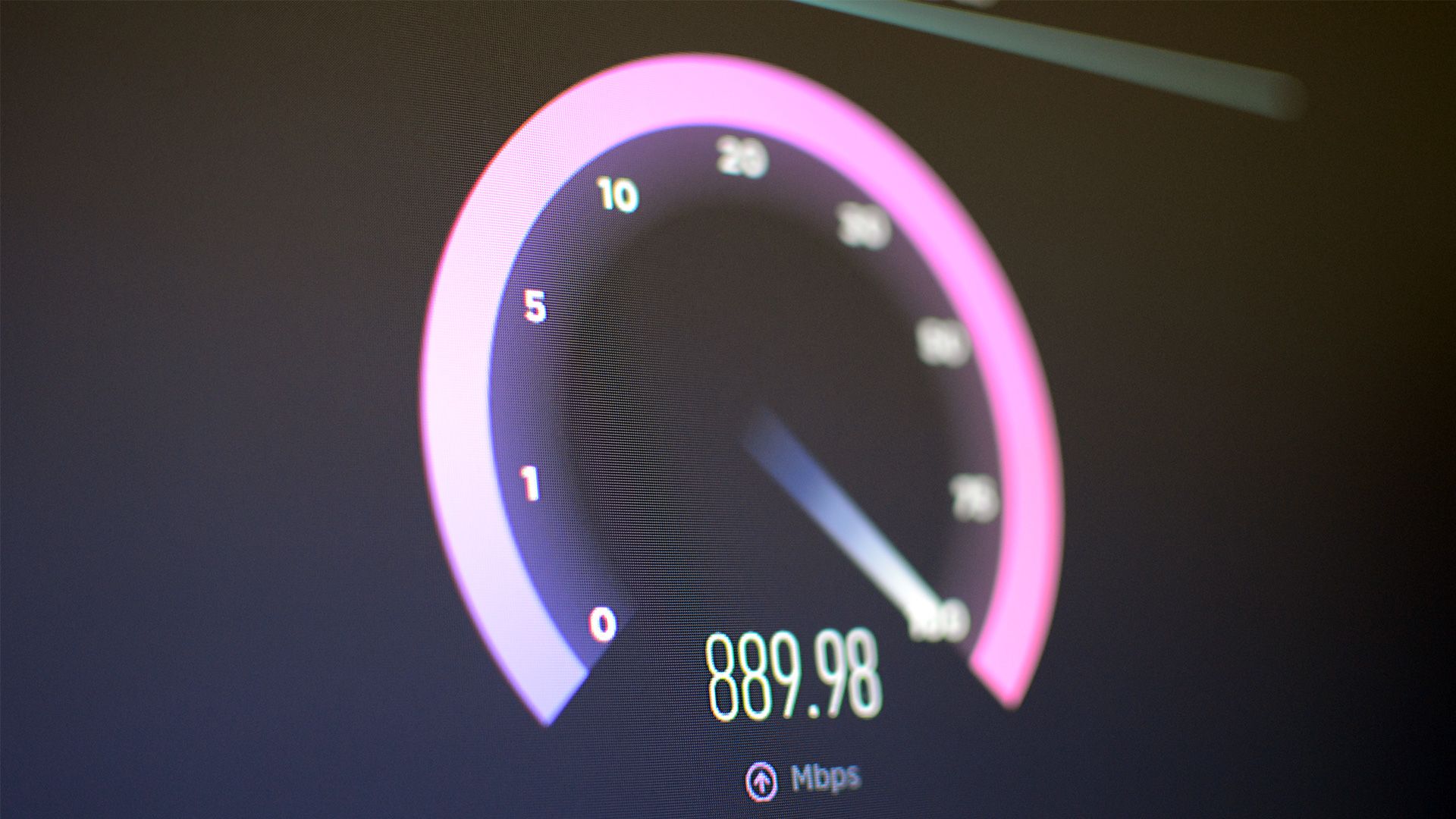

Домашний VPN не всегда выгоден:

- Ограниченная входящая (upload) скорость. Большинство ISPs дают намного меньше апплоуда, чем даунлоада. Если у вас <10–20 Мбит/с upload, вы почувствуете тормоза.

- Геошифрование и смена региона. Если вам нужно «скрыть» местоположение или получить доступ к контенту другой страны, коммерческие VPN с серверами в целевой стране лучше.

- Поддержка и безопасность. Сервер требует регулярных обновлений и защиты. Неправильно настроенный сервер может стать уязвимостью.

Важно: перед развёртыванием проверьте ограничения провайдера — некоторые тарифы блокируют входящие подключения или запрещают серверное ПО.

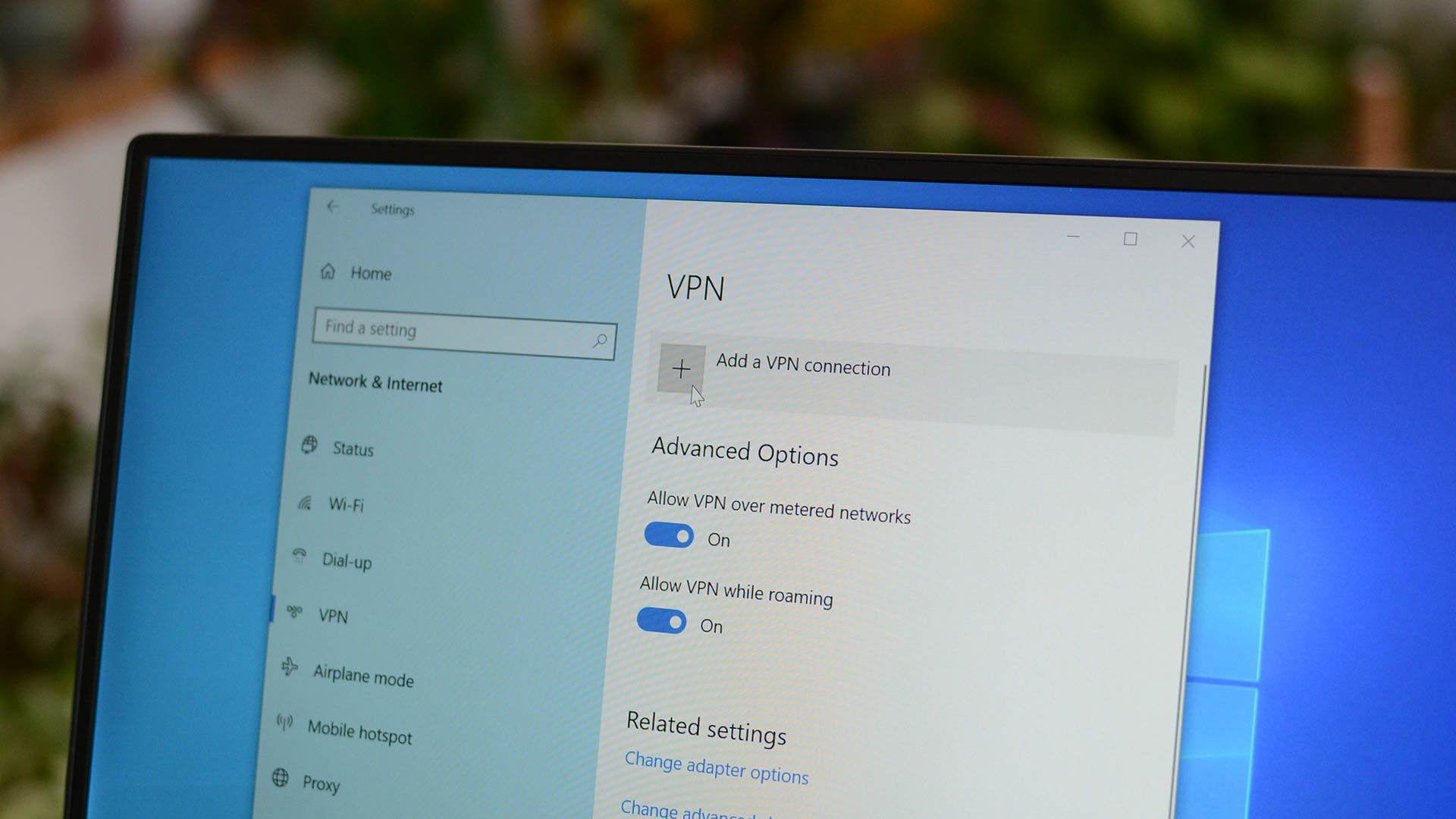

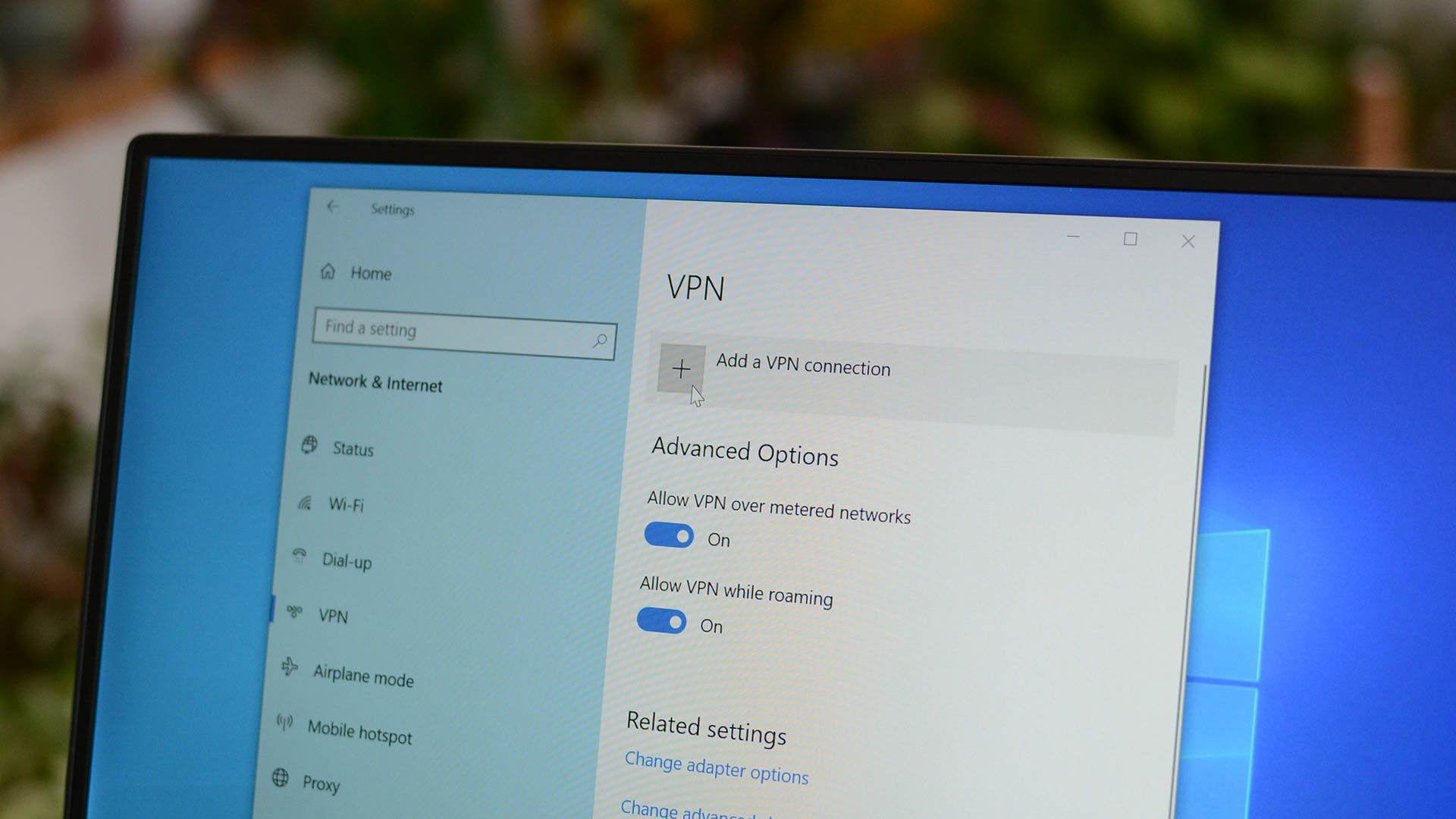

Вариант 1: купить роутер с поддержкой VPN

Преимущества:

- Простая настройка через веб-интерфейс роутера.

- Низкое энергопотребление и всегда включённое устройство.

- Поддержка клиентов сразу на уровне маршрутизатора (L2TP, OpenVPN, WireGuard на некоторых моделях).

Недостатки:

- Ограниченная гибкость по сравнению с полноценным сервером.

- На дешёвых моделях функционал VPN может быть урезан.

Критерии выбора роутера:

- Поддержка OpenVPN или WireGuard.

- Наличие USB/NAS для хранения ключей и резервных копий конфигураций.

- Быстрый CPU и достаточный объём оперативной памяти для обработки шифрования.

Совет: изучите отзывы по реальной производительности VPN на конкретной модели — производители часто указывают общую пропускную способность Wi‑Fi, но не скорость VPN-шифрования.

Вариант 2: прошивка DD‑WRT или OpenWrt на роутере

Если ваш роутер поддерживается, альтернативная прошивка открывает дополнительные возможности:

- OpenWrt и DD‑WRT часто включают поддержку OpenVPN и WireGuard.

- Более гибкая конфигурация маршрутизации, firewall и логирования.

- Возможность автоматизации и установки пакетов.

Риски и ограничения:

- Прошивка может «убить» устройство при ошибке (bricking).

- Нужно выбирать совместимый образ и следовать инструкциям.

Пошагово:

- Проверить совместимость на сайте проекта (DD‑WRT/OpenWrt).

- Сделать резервную копию текущей конфигурации роутера.

- Прошить устройство, строго следуя инструкции для вашей модели.

- Настроить VPN-сервер (OpenVPN/WireGuard) и проброс портов.

Вариант 3: собственный VPN‑сервер на компьютере или Raspberry Pi

Преимущества:

- Полный контроль над конфигурацией и политиками.

- Возможность использовать дополнительные инструменты: маршрутизация, NAT, split tunneling, DNS-инжекции для домашнего разрешения имён.

- Низкая цена при использовании Raspberry Pi или старого ПК.

Недостатки:

- Потребность в поддержании и патчах ОС и ПО.

- Потребляет электроэнергию и требует резервного питания для доступности.

Популярные варианты ПО:

- OpenVPN — зрелый, широко поддерживаемый протокол.

- WireGuard — лёгкий, быстрый и проще в конфигурировании.

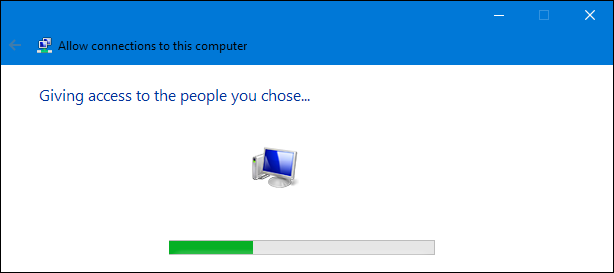

- Встроенный L2TP/IPsec в Windows — подходит для простых случаев, но уступает по безопасности и гибкости.

Мини‑методика развёртывания на Raspberry Pi (высокоуровнево):

- Установите актуальную OS (например, Raspberry Pi OS) и обновите систему.

- Установите WireGuard или OpenVPN: apt update && apt install wireguard openresolv (пример для Debian‑based).

- Сгенерируйте ключи, настройте server.conf и файрвол (ufw/iptables).

- Пробросьте порт на роутере к IP Raspberry Pi.

- Настройте динамический DNS или закреплённый внешний IP.

- Проверьте подключение с клиента и аудит логов.

Пример (WireGuard) — ключевые шаги без версий и конкретных значений:

# генерируем ключи

wg genkey | tee privatekey | wg pubkey > publickey

# создаём конфиг /etc/wireguard/wg0.conf

# включаем и запускаем интерфейс

sudo wg-quick up wg0Важно: всегда храните приватный ключ в безопасном месте; не публикуйте его.

Бонус: разместить собственный VPN на VPS

Если домашний интернет ограничен, разумно арендовать VPS в нужной стране и установить на нём VPN‑сервер. Преимущества:

- Обычно выше upload и стабильность каналов.

- Возможность «виртуального дома» в нужной геозоне (например, США для сервисов, доступных только там).

- Отдельный сервер, меньше хлопот с домашним оборудованием.

Недостатки:

- Плата за VPS и потребность в базовых навыках администрирования.

- Данные проходят через VPS-провайдера — нужно выбирать надёжного хоста.

Примеры сценaриев использования:

- Маленький VPS за несколько долларов в месяц + WireGuard = быстрый и доступный домашний канал.

- VPS обеспечивает статический IP и работает как DNS/резервный шлюз.

Сравнение подходов (факторы для принятия решения)

| Критерий | Роутер с VPN | Прошивка DD‑WRT/OpenWrt | Raspberry Pi / ПК | VPS (аренда) |

|---|---|---|---|---|

| Сложность настройки | Низкая | Средняя | Средняя — высокая | Средняя |

| Гибкость | Низкая | Высокая | Очень высокая | Высокая |

| Стоимость | Средняя | Низкая–Средняя | Низкая | Низкая–Средняя |

| Поддержка шифрования | Обычно есть | Есть | Есть | Есть |

| Зависимость от входящего канала | Высокая | Высокая | Высокая | Низкая |

Безопасность и hardening — что обязательно сделать

- Используйте современные протоколы: предпочитайте WireGuard или OpenVPN (с сильной конфигурацией). L2TP без IPsec и PPTP не рекомендуются.

- Отключайте ненужные сервисы на сервере (FTP, SMB в интернете и т.п.).

- Применяйте сильные ключи и сертификаты; избегайте простых паролей.

- Включите двухфакторную аутентификацию там, где возможно (например, доступ к панели управления VPS).

- Регулярно обновляйте ОС и VPN‑ПО.

- Логи: держите базовый уровень логирования, но не сохраняйте секреты в логах.

- Файрвол: закройте все входящие порты кроме тех, которые нужны для VPN; ограничьте доступ по IP, если возможно.

- Настройте автоматическое уведомление о нештатных подключениях (почта, syslog).

Риск‑матрица (качественная):

- Непатченный сервер → компрометация. Митигирование: регулярные обновления.

- Слабые ключи/пароли → доступ посторонних. Митигирование: сильные ключи/сертификаты.

- Публичный доступ к NAS/SMB → утечка данных. Митигирование: доступ только через VPN, ограниченные права.

DNS и Dynamic DNS

Проблема: большинство домашних сетей имеют динамический внешний IP. Решение — динамический DNS.

Как это работает:

- Регистрируете домен у DDNS-провайдера (DynDNS, No-IP или встроенный сервис у роутера).

- Роутер или небольшая программа регулярно обновляет текущий внешний IP у провайдера.

- Клиенты подключаются по доменному имени, а не по числовому IP.

Совет: используйте HTTPS‑доступ к панели управления роутера и включите 2FA, если есть.

Набор тестов и критерии приёмки

Критерии приёмки — что проверить перед эксплуатацией:

- Подключение по VPN из внешней сети проходит и получает внутренний IP вашей сети.

- Трафик проходит ожидаемым маршрутом (проверьте публичный IP через whatismyip для подтверждения).

- Доступ к ключевым ресурсам внутри сети (NAS, принтеры, локальные сервисы).

- Скорость: замерите upload/download и latency при активном VPN.

- Сопротивление попыткам несанкционированного доступа: базовый скан портов не должен выдавать уязвимых сервисов.

Тестовые кейсы:

- Подключение с Android и iOS.

- Подключение с Windows/Mac.

- Сессия длительностью >12 часов (проверка стабильности).

- Повторное подключение после смены внешнего IP.

Роль‑ориентированные чеклисты

Для домашнего пользователя:

- Выбран метод (роутер / Raspberry Pi / VPS).

- Проверен upload и лимиты провайдера.

- Установлен DDNS.

- Настроен и протестирован OpenVPN/WireGuard.

- Резервная копия конфигурации и ключей.

Для продвинутого пользователя / хоббиста:

- Настроен firewall (ufw/iptables) и NAT.

- Автоматизирована ротация ключей/бекапов.

- Настроено уведомление о неавторизованных попытках входа.

- Проведён аудит логов.

Для небольшого sysadmin:

- Документирована архитектура и планы восстановления.

- Настроено мониторирование (uptime, процесс VPN).

- Тестирован сценарий отката и восстановления конфигурации.

Когда это не сработает — примеры отказов и обходы

- Низкий upload → решение: VPS или платный коммерческий VPN.

- Блокировка портов провайдером → решение: туннелирование через стандартный порт (443) или использование VPS.

- Строгие правила провайдера на предоставление серверов → решение: свяжитесь с поддержкой провайдера или арендуйте VPS.

Примерный план действий — пошаговый playbook

- Оцените upload и ограничения провайдера.

- Выберите платформу: роутер/прошивка/Raspberry Pi/VPS.

- Подготовьте динамический DNS и статические локальные IP для сервера.

- Установите ПО (WireGuard/OpenVPN) и сгенерируйте ключи.

- Настройте файрвол и проброс портов на роутере.

- Проверьте подключение и работоспособность сервисов.

- Внедрите политику обновлений и резервных копий.

- Проведите тестирование и введите мониторинг.

Соображения по совместимости и миграции

- Если вы начинаете с роутера, а потом хотите больше гибкости, рассмотрите перевод на Raspberry Pi или VPS.

- WireGuard обычно проще и быстрее в настройке — миграция между WireGuard-серверами конкурентно лёгкая.

- При смене архитектуры сохраняйте ключи и экспортируйте конфигурации клиентов для упрощения миграции.

Заключение

Домашний VPN — удобный инструмент для зашифрованного доступа к вашей сети и ресурсам. Выбор метода зависит от ваших требований к скорости, бюджету и готовности поддерживать сервер. Для большинства пользователей оптимальным стартом будет роутер с поддержкой WireGuard/OpenVPN или недорогая Raspberry Pi с WireGuard. Если ваша домашняя сеть ограничена в upload или вы хотите высокий uptime и стабильность — арендуйте VPS.

Важно: любой выбранный вариант требует регулярных обновлений и внимательной настройки безопасности.

Краткое резюме:

- Оцените входящую скорость интернета и лимиты провайдера.

- Выберите между простотой (роутер), гибкостью (прошивка) и контролем (сервер/Pi/VPS).

- Настройте динамический DNS, файрвол, сильные ключи и мониторинг.

Дополнительные ресурсы и ссылки (руководства и официальная документация):

- OpenVPN — официальный сайт и руководство по серверной настройке.

- WireGuard — страница проекта и примеры конфигурации.

- Проекты DD‑WRT и OpenWrt — списки совместимых устройств и инструкции по прошивке.

Похожие материалы

Типичные проблемы Android: быстрые решения

Заметки о встречах в Google Docs — шаблон и инструкция

Как найти самый быстрый интернет провайдер рядом

Восстановление удалённых файлов на Mac

Как создать и прикрепить список в Twitter