Как установить Simple Keylogger на Linux и что нужно знать

Зачем устанавливать кейлоггер на Linux

Кейлоггеры записывают нажатия клавиш. Коротко: это мощный инструмент для аудита ввода и одновременно — серьёзная угроза приватности. Примеры легального использования:

- Мониторинг физических попыток входа на собственном устройстве.

- Поиск часто опечатанных слов и улучшение автозамены.

- Подсчёт слов или символов, набранных за сессии.

- Восстановление забытых локальных учётных данных в связке с безопасным хранилищем.

- Родительский контроль на общем семейном компьютере (с уведомлением всех участников).

Важно: установка на общем устройстве без явного согласия других взрослых пользователей может нарушать доверие и местные законы.

Ключевые понятия

- Кейлоггер — программа, записывающая нажатия клавиш.

- Лог — файл, в который сохраняются нажатия (в Simple Keylogger это nohup.out).

- Шифрование — метод защиты логов, чтобы посторонние не смогли прочитать данные.

Установка и использование Simple Keylogger

Требования: Python 3 и git. Откройте терминал и проверьте версию Python:

python3 --versionЕсли команда не найдена — установите Python через пакетный менеджер вашей системы (apt, dnf, pacman и т.д.).

Клонируйте репозиторий и перейдите в директорию проекта:

git clone https://github.com/GiacomoLaw/Keylogger.git

cd Keylogger/linux/Установите зависимости:

pip3 install -r requirements.txtЗапустите кейлоггер в фоне с помощью nohup:

nohup python3 keylogger.py &По умолчанию логи сохраняются в файле nohup.out в той же папке. Просмотреть содержимое можно так:

cat nohup.outОстановить запись вручную: верните процесс на передний план командой fg в том же терминале и нажмите Ctrl + C, либо найдите и завершите процесс через kill.

Автозапуск при старте системы

Если нужно, чтобы программа запускалась при старте, есть два распространённых варианта:

- crontab (для текущего пользователя):

crontab -e

# Добавьте строку (пример):

@reboot /usr/bin/nohup /usr/bin/python3 /путь/к/Keylogger/linux/keylogger.py &- systemd unit (рекомендуется для гибкого управления):

[Unit]

Description=Simple Keylogger

After=network.target

[Service]

Type=simple

User=youruser

WorkingDirectory=/путь/к/Keylogger/linux

ExecStart=/usr/bin/python3 /путь/к/Keylogger/linux/keylogger.py

Restart=on-failure

[Install]

WantedBy=multi-user.targetСохраните юнит в /etc/systemd/system/simple-keylogger.service, затем:

sudo systemctl daemon-reload

sudo systemctl enable --now simple-keylogger.serviceХранение, шифрование и защита логов

Логи содержат чувствительную информацию. Рекомендации по защите:

- Ограничьте права доступа: храните логи в каталоге с правами 600 и владельцем, которому доверяете.

- Шифруйте логи GPG перед хранением и пересылкой:

gpg --symmetric --cipher-algo AES256 nohup.out

# Удалите незашифрованный файл после проверки

shred -u nohup.out- Храните ключи/пароли отдельно от логов.

- Регулярно ротация логов и безопасное удаление старых файлов.

Безопасность и этика

Кейлоггер записывает пароли, номера и всё, что вы вводите. Утечка таких файлов может привести к компрометации аккаунтов и финансовым потерям. Всегда:

- Получайте явное согласие всех пользователей общего устройства.

- Сообщайте о сборе данных и удерживайте доступ к логам только ограниченному списку администраторов.

- Удаляйте ненужные логи и используйте шифрование при хранении и передаче.

Юридическая заметка: в разных юрисдикциях запись ввода без уведомления может быть незаконной.

Важно: Этот материал объясняет технический процесс. Он не является разрешением на нелегальные или неэтичные действия.

Альтернативные подходы

- Использовать специализированные parental control и audit‑инструменты, которые логируют активности приложений, а не все нажатия клавиш.

- Внедрить журналирование приложения (при разработке) для отладки ввода, вместо системного кейлоггера.

- Для восстановления паролей используйте менеджеры паролей с резервным копированием и мастер‑паролем.

Когда кейлоггер не подойдёт (контрпримеры)

- Вы не сможете безопасно контролировать ввод в зашифрованные/изолированные приложения, если они используют аппаратное шифрование клавиатуры.

- Кейлоггер вводит риск компрометации — если вы не готовы обеспечить надёжное шифрование и ограничение доступа, лучше отказаться.

Мини‑методология развёртывания (SOP)

- Оцените необходимость и получите согласие.

- Установите на тестовой машине и проверьте работу.

- Настройте права доступа и шифрование логов.

- Внедрите автозапуск через systemd (при необходимости).

- Проводите регулярный аудит и ротацию логов.

Критерии приёмки

- Кейлоггер стартует автоматически после перезагрузки (если настроен).

- Логи появляются и доступны только администратору.

- Логи зашифрованы при хранении или перемещении.

- Процедура остановки и удаления процесса задокументирована.

План действий при инциденте

- Немедленно остановите сервис: sudo systemctl stop simple-keylogger.service или kill PID.

- Изолируйте устройство от сети.

- Проверьте и зашифруйте/удалите компрометированные логи.

- Проанализируйте какие учётные записи могли быть скомпрометированы и обновите пароли.

- Проведите расследование причин и закройте вектор доступа.

Роль‑ориентированные контрольные списки

- Администратор: проверить права на каталоги, настроить systemd, настроить ротацию и шифрование.

- Родитель: уведомить всех пользователей компьютера, установить правила хранения и сроков логов.

- Разработчик: использовать приложение‑логирование и избегать системных кейлоггеров для отладки.

Резюме

Simple Keylogger легко установить и запустить на Linux. Однако его использование требует серьёзного отношения к безопасности и приватности. Всегда шифруйте логи, ограничивайте доступ и соблюдайте законы и этику. Если цель — аудит или восстановление ошибок ввода, рассмотрите менее инвазивные альтернативы.

Ключевые файлы: nohup.out (лог). Шифрование: gpg –symmetric. Остановка: fg + Ctrl + C или kill.

Похожие материалы

Notion как CMS: интеграция с React и Express

Где смотреть спецвыпуски Rankin/Bass

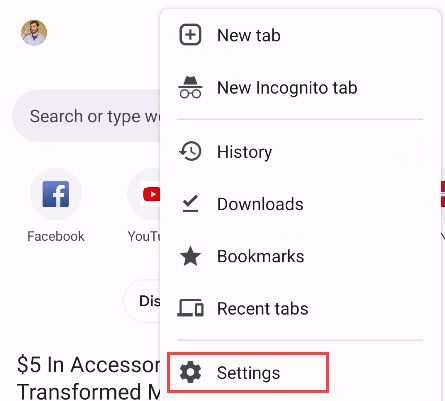

Отслеживание цен в Chrome на Android

Скрыть провода в домашнем кинотеатре

Сторонние клавиатуры на iPhone и iPad — установка и использование