AFWall+: как настроить брандмауэр на Android и вернуть контроль над подключениями

Вы знаете, с кем общается ваш Android? Устройство отправляет не только почту и сообщения. Исследования показывают, что даже неиспользуемые Android‑устройства связываются с серверами десятки и сотни раз в день. Многие приложения регулярно собирают и отправляют телеметрию и поведенческие данные.

Брандмауэр даёт вам инструмент для ограничений этой «шпионской» активности. AFWall+ — один из лучших инструментов для этого на рутированных устройствах. Ниже — полный практический гид по установке, конфигурации и эксплуатации.

Для кого это руководство

- Для владельцев Android с правами root или готовых их получить. (Root — это привилегии суперпользователя, дающие приложениям повышённый доступ к системе.)

- Для тех, кто хочет контролировать выход в интернет на уровне приложений.

- Для людей, которые ценят приватность и безопасность.

Важно: без root AFWall+ не сможет работать полноценно. Если вы не знаете, как сделать root, сначала изучите проверенные руководства для вашей модели.

Краткие определения

- Root: права суперпользователя в Android. Позволяют приложению менять системные настройки и сетевые правила.

- UID: уникальный идентификатор приложения в системе Android.

- iptables: система управления фильтрацией сетевого трафика в ядре Linux/Android.

Установка и первые шаги

- Установите AFWall+ из Google Play или другого проверенного источника.

- Запустите приложение и разрешите root‑доступ, когда появится запрос. Без этого шага брандмауэр не сможет применять правила.

- Разрешите сервис журналирования, если хотите отслеживать блокировки. Это полезно для отладки.

Интерфейс и базовые элементы управления

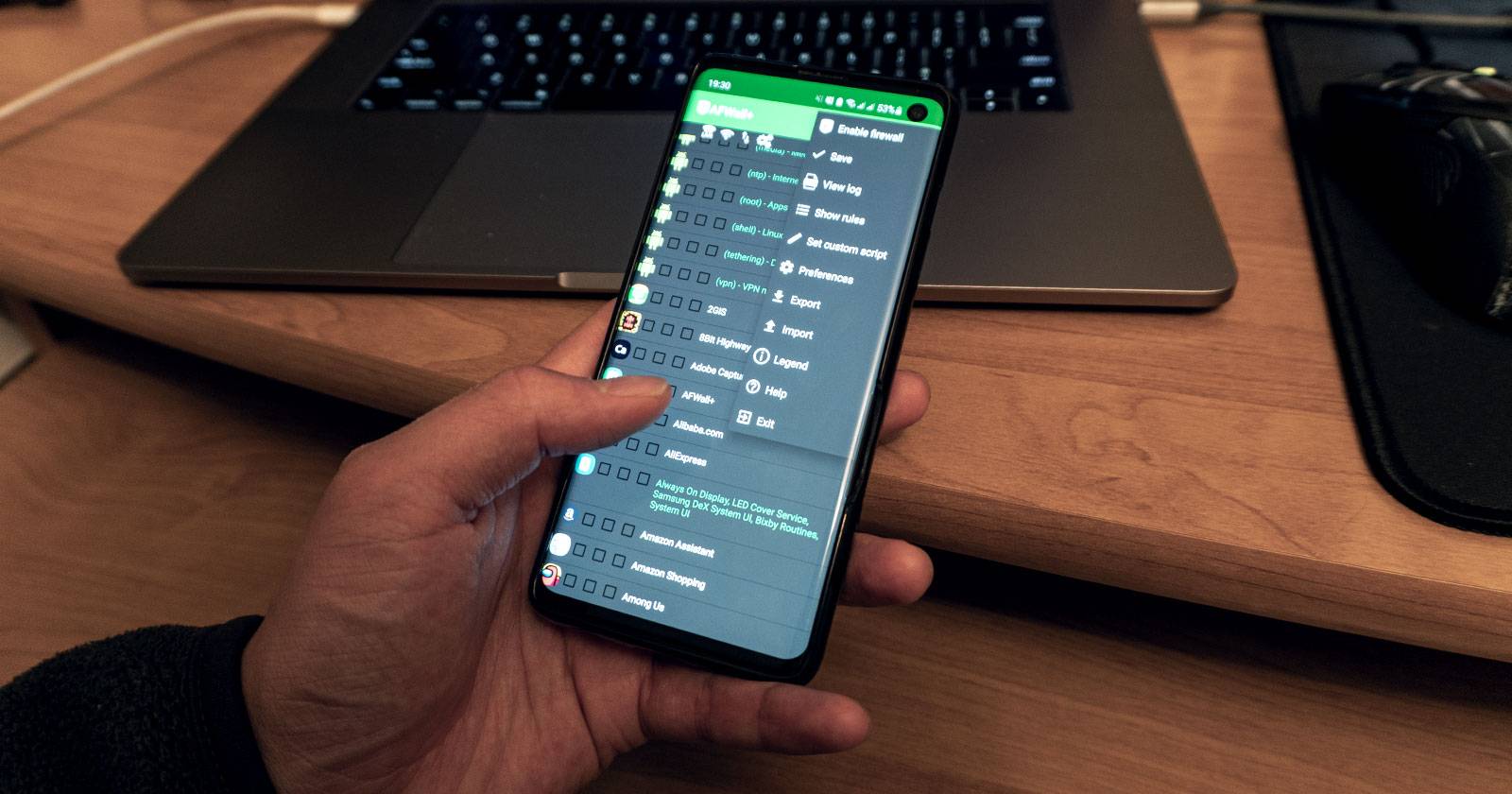

На главном экране приложения список установленных приложений показан иконкой слева и именем справа. Между ними расположены колонки с флажками для типов подключений: LAN, Wi‑Fi, мобильная сеть. Отмечая флажки, вы разрешаете приложению использовать соответствующий тип соединения.

Настройки: что важно включить сначала

Откройте меню (три точки в правом верхнем углу) → Preferences и настройте параметры ниже.

Параметры интерфейса

- Включите «Show filters» — это добавит фильтры по типам приложений (core, system, user).

- Включите «Show UID for apps», чтобы видеть UID у приложений — удобно при отладке и сравнении списков.

- Включите «Confirm AFWall+ disable», чтобы приложение запрашивало подтверждение при попытке выключить брандмауэр.

Rules / Connectivity — управление типами подключений

Здесь можно включить дополнительные типы соединений: роуминг, LAN, VPN, раздача (tethering), Tor и входящие соединения. Не меняйте настройки iptables‑цепочек, если вы не уверены, что делаете.

Важно: изменения в цепочках iptables могут повлиять на сетевую доступность устройства и VPN. Если сомневаетесь, оставьте значения по умолчанию.

Логи

Включите «Turn on log service», чтобы AFWall+ записывал, какие соединения блокируются или разрешаются. Опция «Enable show toasts» показывает всплывающие уведомления при каждой блокировке — удобно для отладки, но может раздражать.

Безопасность

Установите пароль, графический ключ или отпечаток для входа в AFWall+. Включите режим «stealth», чтобы скрыть узор при вводе. Задайте максимальное число попыток, после которого приложение блокируется.

Экспериментальные опции

- Startup delay — полезно, если AFWall+ не успевает применить правила после перезагрузки.

- Fix startup data leak — попытка предотвратить утечку данных во время загрузки до применения правил.

- Enable multi‑user support — если на устройстве несколько учетных записей, активируйте контроль для всех.

- Dual apps support — поддержка клонированных приложений (например, в Shelter) отдельно от оригинала.

- Enable inbound connections — разрешает входящие соединения в локальной сети (важно для Samba, AirDroid и т. п.).

Профили: как использовать их эффективно

Профили позволяют создать разные правила для разных сценариев: «Дом», «Кафе», «Раздача интернета (tether)», «Рабочий режим» и т. п. Вы можете включать профиль вручную или через виджет на рабочем столе.

Пример: профиль «Точка доступа» блокирует приложения от использования мобильных данных, разрешая только браузер и мессенджеры.

Практическое применение: как блокировать соединения для приложений

На главном экране используйте фильтры, чтобы отобразить все приложения, системные или только пользовательские. Это помогает быстро принимать решения и диагностировать проблемы.

По умолчанию AFWall+ ставит режим «блокировать всё» и разрешает только то, что вы явно отметите. Вы можете переключаться между режимами «Allow selected» и «Block selected» через иконку с тремя линиями и галочкой в правом верхнем углу.

Чтобы разрешить приложению соединение, отметьте соответствующие столбцы (Wi‑Fi, мобильная сеть, VPN и т. д.).

Примеры конфигураций:

- Firefox Lite: разрешён Wi‑Fi, VPN и tethering; заблокированы LAN и мобильные данные — полезно для экономии трафика и предотвращения роуминговых затрат.

- Две версии WhatsApp: рабочая копия в Shelter имеет доступ ко всем соединениям, оригинальная версия заблокирована.

- Slack: подключается только через VPN — полезно для защиты рабочих данных при использовании публичных сетей.

Включение брандмауэра

После настройки правил нажмите меню (три точки) → Save → Enable firewall. Появится подтверждение, и правила применятся. Перезагрузка обычно не требуется. В любой момент вы можете изменить настройки и нажать Apply.

Управление приложениями массово

Если у вас много приложений, AFWall+ облегчает массовые операции:

- Кнопка с тремя линиями открывает сортировку по имени, дате установки/обновления или UID.

- Меню, которое вызывается нажатием на иконку соединения, позволяет отметить, снять отметку или инвертировать выбранный столбец для всех приложений.

- Шестерёнка в конце панели подключений позволяет инвертировать статусы во всех колонках сразу.

Ещё одна полезная опция — клон настроек из одного столбца в другой: скопировать настройки VPN в Tor или наоборот. Также можно мгновенно очистить все флажки.

Что безопасно блокировать: рекомендации

Можно заблокировать почти всё и оставить только те приложения, которым действительно нужен интернет: браузер, почта, мессенджеры. Но это может сделать устройство неудобным для повседневного использования.

Чаще всего рекомендуется оставить включёнными системные службы, обеспечивающие работу магазина приложений и загрузок:

- Google Play‑services

- Downloads

- Media Storage

- Download Manager

AFWall+ команда публиковала справочник по системным приложениям — используйте его как отправную точку для принятия решений.

Когда брандмауэр может мешать

- Службы облачного резервного копирования и синхронизации (Google Drive, OneDrive) перестанут работать, если заблокированы.

- Некоторые виджеты и синхронизация контактов могут перестать обновляться.

- Приложения, ожидающие входящих соединений в локальной сети (например, потоковое видео с NAS), потребуют включения входящих подключений.

Important: перед массовой блокировкой проверьте, какие системные компоненты зависят от сети, чтобы не потерять важный функционал.

Продвинутые сценарии и примеры использования

- Путешествие и роуминг: создайте профиль, который блокирует мобильные данные и роуминг, разрешая только Wi‑Fi.

- Публичный Wi‑Fi: профиль «Публичная сеть» — разрешить только VPN и браузер.

- Батарея и фоновые обновления: отключайте соединения для тяжёлых приложений, чтобы сократить фоновые обновления.

Чек‑лист перед массовой блокировкой (ролевой подход)

Для владельца устройства:

- Сохраните профиль текущих настроек.

- Включите логирование и временно включите toasts.

- Проверьте доступ к Play Store.

Для администратора безопасности:

- Создайте профиль «Жёсткий» и тестируйте на контрольных устройствах.

- Проверьте работоспособность MDM/Enterprise‑агентов.

Для обычного пользователя:

- Оставьте Google Play services включёнными.

- Отключайте соединения для игр и аналитических приложений по необходимости.

Мини‑методология: как поэтапно внедрить AFWall+ в рабочее/личное устройство

- Установите AFWall+, сделайте root, включите логи.

- Сохраните текущую конфигурацию как профиль «Базовый».

- Создайте профиль «Тест» и начните блокировать по группам (социальные, аналитика, фоновые службы).

- Используйте логи, чтобы увидеть ошибки и недостающие разрешения.

- Перенесите проверенные настройки в профиль «Ежедневный».

Таблица зрелости внедрения (уровни)

- Уровень 0 — нет брандмауэра.

- Уровень 1 — базовый AFWall+, стандартные правила, логи отключены.

- Уровень 2 — профили, логи включены, регулярная проверка.

- Уровень 3 — интеграция с VPN/Tor, автоматизация профилей, мультипользовательская поддержка.

Безопасность и hardening

- Храните резервную копию профилей и правил.

- Ограничьте доступ к AFWall+ через пароль/отпечаток.

- Не давайте root‑прав незнакомым приложениям.

- Если вы используете VPN, проверьте, что правила AFWall+ применяются корректно и не разрушают DNS‑пропуск.

Приватность и соответствие (GDPR и общие рекомендации)

AFWall+ сам по себе не собирает личных данных пользователя; он действует локально. Однако блокирование и разрешение доступа влияет на передачу данных третьим сторонам. Рекомендации:

- Прежде чем передавать устройство третьим лицам, оставьте профиль «Гость», который полностью блокирует передачу персональных данных.

- Для корпоративных устройств документируйте политики сетевого доступа и уведомляйте пользователей о том, какие сервисы будут доступны.

Отладка и распространённые проблемы

- AFWall+ не применяет правила после перезагрузки: включите Startup delay или Fix startup data leak.

- Некоторые приложения всё ещё выходят в интернет: проверьте, не запущен ли у них сервис под другим UID или в профиле Shelter.

- VPN не работает: проверьте правила для VPN‑колонки и порядок цепочек iptables.

Решение проблем: быстрая диагностика

- Включите логирование и toasts.

- Запустите проблемное приложение и смотрите, какие соединения блокируются.

- Разрешайте по одному типу соединения и тестируйте повторно.

- При необходимости создайте временный профиль с минимальным набором правил.

Когда AFWall+ не подходит — альтернативы и причины

- У вас нет root: используйте non‑root фаерволы на основе VPN (например, NetGuard). Они работают без root, но имеют ограничения по контролю над системными службами.

- Нужна централизованная MDM‑политика: используйте корпоративные решения EMM/MDM.

- Требуется простая блокировка рекламы: используйте локальный DNS‑блокировщик (AdGuard Home, Pi‑Hole) в сочетании с AFWall+.

Примеры тестов и критерии приёмки

Критерии приёмки базового профиля:

- Устройство загружается без ошибок.

- Play Store обновления проходят.

- Мессенджер получает и отправляет сообщения через разрешённые соединения.

- Логи показывают блокировки для нужных приложений.

Тесты:

- Попытаться открыть сайт через мобильный интернет при блокировке — соединение должно быть запрещено.

- Подключить VPN и проверить, что приложения, помеченные только для VPN, работают через него.

Диаграмма принятия решения (Mermaid)

flowchart TD

A[Нужен контроль соединений?] -->|Да| B{Есть root права?}

A -->|Нет| Z[Не нужен AFWall+]

B -->|Да| C[Установить AFWall+]

B -->|Нет| D[Рассмотреть NetGuard или VPN‑базированные фаерволы]

C --> E[Сохранить базовый профиль]

E --> F[Включить логирование и toasts]

F --> G[Создать тестовый профиль и блокировать по группам]

G --> H{Проблемы?}

H -->|Да| I[Анализ логов и корректировка]

H -->|Нет| J[Деплой профиль в повседневное использование]Рекомендации по повседневному использованию

- Делайте профиль «Гость» и применяйте его перед передачей телефона другому человеку.

- Регулярно проверяйте логи и корректируйте правила для недавно установленных приложений.

- Сохраняйте конфигурации и экспортируйте их в облако (в зашифрованном виде), чтобы быстро восстановить настройки.

Заключение

AFWall+ возвращает контроль над сетевой активностью приложений на Android. Это мощный инструмент для приватности и безопасности на устройствах с root‑правами. Начинайте с простых профилей, включите логирование и постепенно усложняйте правила. Для большинства пользователей достаточно оставить включёнными несколько системных служб и создать пару рабочих профилей для «дом» и «публичная сеть».

Summary:

- AFWall+ полезен для контроля подключений приложений.

- Root‑доступ обязателен.

- Используйте профили и логи для безопасного внедрения.

- Оставляйте включёнными Google Play‑services и службы загрузок, если не уверены.

Примечание: если вы не готовы к root‑правам, рассмотрите альтернативы без root или комбинируйте AFWall+ с сетевыми DNS‑решениями для дополнительной защиты.

Похожие материалы

Как использовать подарочные карты и промокоды Netflix

Как пользоваться Miro — быстрое руководство

Улучшите архитектурную фотографию: 6 ошибок

Как посмотреть историю прослушиваний в Deezer

Лучшие практики видеомонтажа: 10 советов