Как включить Remote Credential Guard в Windows 10

Важно: включение Remote Credential Guard снижает риск кражи учетных данных при RDP, но не заменяет другие меры безопасности (MFA, брандмауэр, обновления).

Что делает Remote Credential Guard

Remote Credential Guard предотвращает передачу ваших действительных доменных учетных данных на удалённую машину при использовании Remote Desktop Protocol (RDP). Проще говоря, Kerberos‑токены перенаправляются назад на клиентскую машину, а не сохраняются или применяются на целевом хосте. Kerberos — протокол аутентификации в доменах Windows.

Краткое определение: Kerberos — сетевой протокол, который подтверждает, что вы тот, за кого себя выдаёте, через билеты (tickets).

Когда стоит включать

- Когда вы подключаетесь к неизвестным или внешним системам.

- В средах с повышенным риском (удалённые подрядчики, промежуточные хосты).

- При требовании минимизировать распространение привилегий и защитать доменные учетные записи.

Ограничения и когда это не подходит

- Remote Credential Guard не обеспечит защиту от локальных эксплойтов на клиентской машине. Защиту клиентов нужно обеспечивать отдельно.

- Может не работать при старых версиях Windows или при нестандартных конфигурациях RDP/AD — проверьте совместимость перед массовым развёртыванием.

1. Включение через Group Policy

- Нажмите Win и введите

gpedit.msc, затем нажмите Enter. - В редакторе Group Policy откройте: Computer Configuration -> Administrative Templates -> System -> Credentials Delegation.

- Найдите политику «Restrict delegation of credentials to remote servers» и дважды кликните по ней.

- Установите переключатель в положение Enabled.

- В поле Options выберите из выпадающего списка Require Remote Credential Guard и нажмите OK.

После сохранения перезагрузите систему или примените политику принудительно:

GPUpdate.exe /force2. Включение через реестр

Если вы предпочитаете редактирование реестра, то можно добавить соответствующее значение.

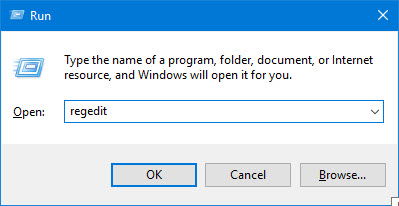

- Нажмите Win + R, введите

regeditи нажмите Enter.

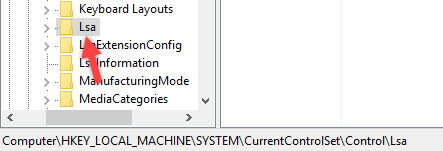

- Перейдите к ветке:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

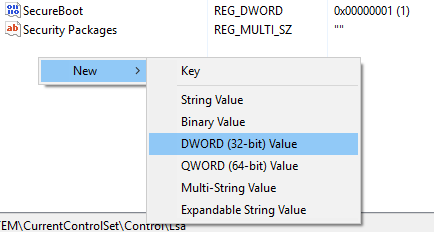

- В правой части окна щелкните правой кнопкой мыши и выберите New -> DWORD (32-bit) Value.

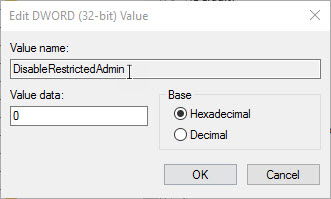

- Назовите новое значение DisableRestrictedAdmin и нажмите Enter.

- Дважды кликните по параметру и установите значение Value data = 0, затем OK.

- Перезагрузите систему, чтобы изменения вступили в силу.

Примечание: изменение реестра требует прав администратора и аккуратности. Создайте резервную копию перед редактированием.

3. Включение для отдельной сессии через командную строку

Если вы хотите включить Remote Credential Guard только для конкретного подключения, используйте mstsc с ключом /remoteGuard:

mstsc.exe /remoteGuardЭто полезно, когда вы не хотите менять глобальные настройки, а нужно защитить конкретное подключение.

Проверка и тестирование

- Подключитесь к тестовому удалённому хосту и откройте Event Viewer на клиенте и сервере. Ищите события, связанные с Credential Guard и Kerberos.

- Убедитесь, что при работе с удалённой машиной не используются ваши доменные креденшлы напрямую на ней (нет локальных запросов NTLM с вашими учетными данными).

- Тестируйте на одной группе пилотных пользователей перед глобальным развёртыванием.

Рекомендации по безопасности и жёсткая конфигурация

- Включите Network Level Authentication (NLA) для RDP.

- Отключите сохранение паролей для удалённых подключений в mstsc.

- Ограничьте доступ по IP, используйте брандмауэры и шлюзы Remote Desktop Gateway.

- Включите многофакторную аутентификацию на уровне входа, где возможно.

- Проводите регулярные обновления ОС и антивирусной защиты.

Альтернативные подходы

- Remote Desktop Gateway + MFA: добавляет слой защиты и аудит.

- Ограничение прав пользователей и применение принципа наименьших привилегий.

- Использование защищённых jump‑hosts/ bastion для доступа к критическим системам.

Когда Remote Credential Guard не поможет

- Если клиент уже компрометирован — Guard не защитит локальные учетные данные клиента.

- Если бизнес‑приложение требует локальной проверки учетных данных на удалённой машине.

Чек-листы для ролей

Администратор перед развертыванием:

- Проверить совместимость Windows и текущие сборки.

- Настроить политику на тестовом OU.

- Обновить документацию и инструкции для пользователей.

- Настроить мониторинг событий безопасности.

Пользователь/оператор:

- Не сохранять пароли в RDP‑файлах.

- Принимать обновления ОС и антивируса.

- Сообщать о подозрительных всплывающих окнах аутентификации.

Мини‑методология внедрения

- Оценка: инвентаризируйте компьютеры и RDP‑сценарии.

- Тестирование: включите на пилотных машинах, мониторьте логи.

- Развёртывание: через GPO в целевых OU.

- Валидация: проверка событий и опрос пользователей.

- Поддержка: процедуры отката и документация.

Совместимость и рекомендации по миграции

Remote Credential Guard поддерживается в современных редакциях Windows 10 и соответствующих версиях Windows Server. Перед массовым развёртыванием подтвердите поддержку на ваших сборках ОС и проверьте взаимодействие с корпоративными решениями (например, VPN, RDS‑шлюзами и сторонним софтом для управления/аудита).

Краткий словарь

Kerberos — протокол аутентификации, использующий билеты для подтверждения личности без передачи пароля по сети. Remote Credential Guard — функция, которая перенаправляет Kerberos‑запросы обратно на клиент, не передавая учетные данные на удалённый хост.

Критерии приёмки

- Политика развернута на пилотных машинах без отрицательных побочных эффектов.

- Нет случаев передачи доменных паролей на удалённые хосты в логах.

- Пользователи могут подключаться к нужным ресурсам, функциональность приложений сохранена.

Пример принятия решения (Mermaid)

flowchart TD

A[Нужно ли защищать RDP учётные данные?] -->|Да| B{Поддерживает ли ОС Remote Credential Guard?}

B -->|Да| C[Развернуть через GPO в тестовой среде]

B -->|Нет| D[Использовать Remote Desktop Gateway + MFA]

C --> E[Тест, мониторинг, затем массовое развёртывание]

D --> E

A -->|Нет| F[Оставить текущую конфигурацию, но пересмотреть политику паролей]Итог

Remote Credential Guard — простой и эффективный инструмент для уменьшения риска компрометации учетных данных при удалённом доступе. Для правильного внедрения используйте GPO для массового развёртывания, реестр для ручной настройки и mstsc для единичных сессий. Всегда комбинируйте эту функцию с другими уровнями защиты: NLA, MFA, брандмауэр и обновления.

Резюме:

- Включите через Group Policy для организации, через реестр для одиночных машин или mstsc для разовых подключений.

- Тестируйте и мониторьте логи перед массовым развёртыванием.

- Remote Credential Guard — часть многослойной стратегии безопасности, а не её замена.

Если у вас есть опыт включения этой функции или вопросы по конкретным сценариям, опишите окружение и я помогу подобрать оптимальный план внедрения.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone