Как безопасно тестировать антивирус на Windows

Ключевые варианты запроса

- тестирование антивируса

- как проверить антивирус на Windows

- theZoo руководство

- тестирование на вымогатели

- безопасный запуск вредоносного ПО

Введение

Многие пользователи сомневаются: действительно ли установленный антивирус умеет блокировать реальные угрозы, или он просто реагирует на тестовые файлы? Самый надёжный способ — тестирование против реального Windows-вредоноса в полностью изолированной среде. Этот материал подробно объясняет, как сделать это безопасно, какие настройки применить и как оценивать результаты.

Важно: в этом руководстве описаны действия с настоящим вредоносным кодом. Выполняйте шаги в изолированной виртуальной машине и на устройстве, где вам не жалко потерять данные.

Что вы получите из статьи

- Пошаговая инструкция по созданию и защите Windows VM.

- Как установить theZoo и безопасно скачивать образцы.

- Практическая методика тестирования и критерии приёмки антивирусов.

- SOP/плейбук, чек-листы, план отката и рекомендации по безопасности.

Предосторожности перед началом

Выберите аппарат для тестов: старый компьютер без нужных данных или чистая новая машина. Наилучший вариант — тестирование в виртуальной машине на хосте с другой ОС (macOS или Linux). Это снижает риск «побега» вредоноса на хост.

Основные правила безопасности:

- Никогда не используйте личные файлы в тестовой среде.

- Отключите общие ресурсы между гостем и хостом (папки, принтеры, буфер обмена).

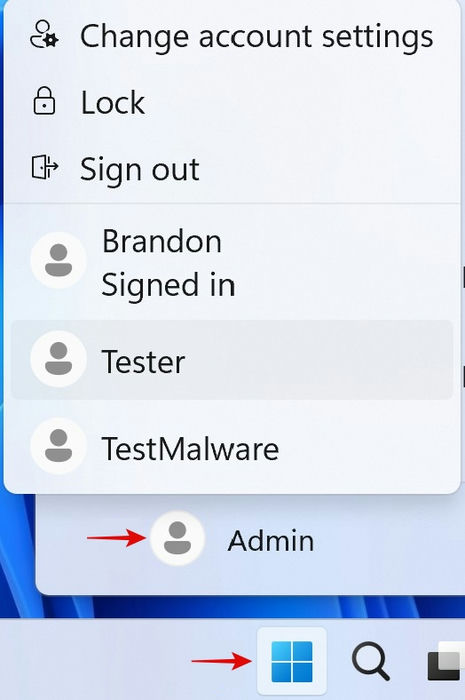

- Всегда работайте под учётной записью без прав администратора, если нужно запускать вредоносный код — переключайтесь обратно на админ для восстановления VM.

- Имейте готовую стратегию восстановления (снэпшот VM, резервная копия хоста).

Установка Windows в виртуальной машине

Рекомендуется использовать гостевую Windows в Parallels, VMware или VirtualBox. В примерах использована Parallels Desktop на macOS.

Шаги (вкратце):

- Установите Parallels/VMware/VirtualBox на хост.

- Создайте новую виртуальную машину и установите Windows 10/11 (лицензия должна быть легальной).

- Не подключайте личные сетевые диски и общие папки в процессе установки.

Совет: если возможно, держите хост и гостя на разных ОС — это снижает атаки, направленные конкретно на хост.

Подготовка гостевой Windows: защита и ужесточение

Перед загрузкой any вредоносного кода выполните следующие шаги.

Установка и настройка антивируса

Варианты: Windows Defender (встроенный), сторонние решения. Главная цель — включить все опции реального времени и обновить базы.

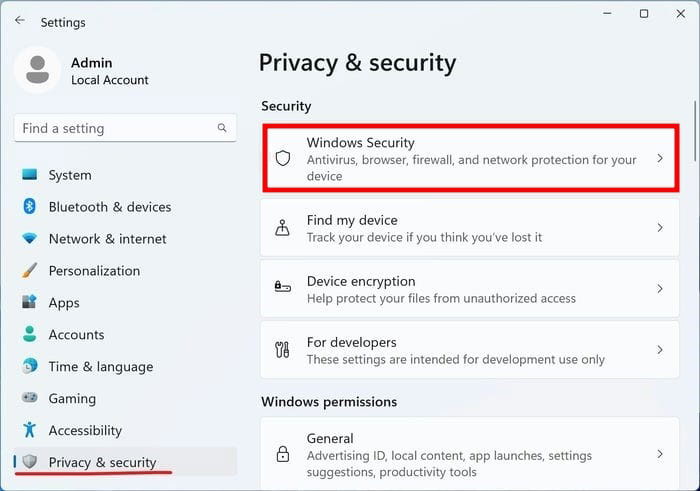

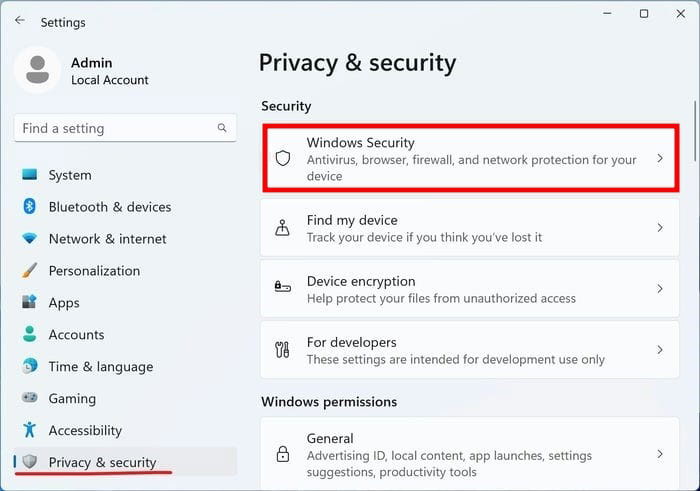

Откройте «Настройки -> Конфиденциальность и безопасность -> Безопасность Windows».

Выберите «Защита от вирусов и угроз».

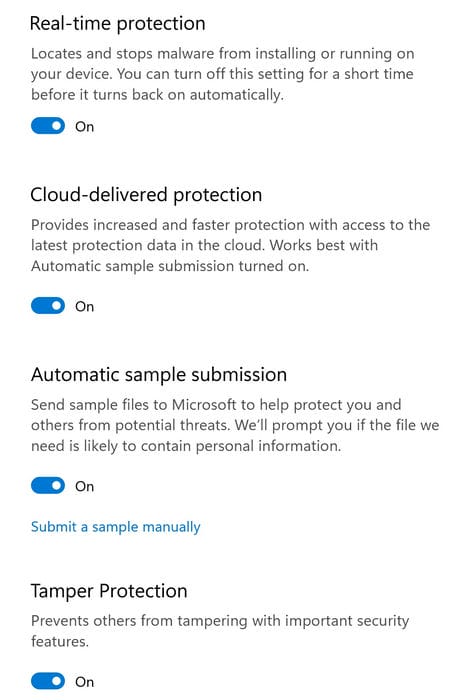

Нажмите «Управление параметрами» и убедитесь, что включены все переключатели, особенно «Защита в реальном времени».

Убедитесь, что все параметры включены.

Перейдите в «Обновления защиты» и нажмите «Проверить обновления».

Совет: для чистоты эксперимента проверьте поведение как с активным, так и с отключённым антивирусом — но делайте это только в изолированной VM.

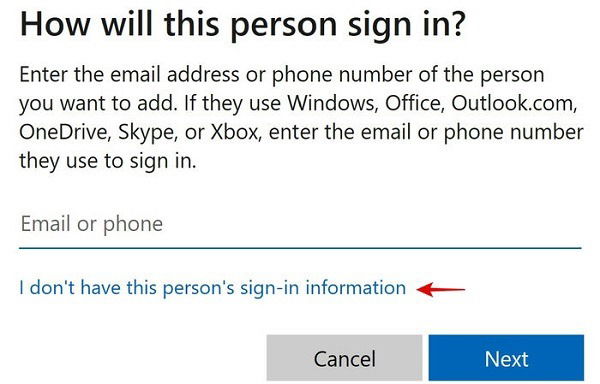

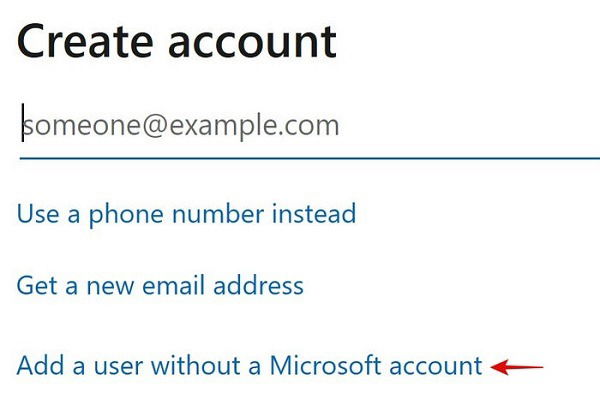

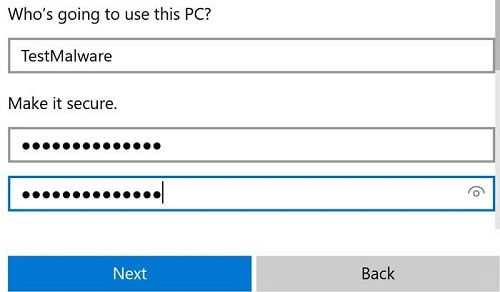

Создайте стандартную (неадминистраторскую) учётную запись

Запуск вредоноса из админ-учётки повышает риск изменения ОС.

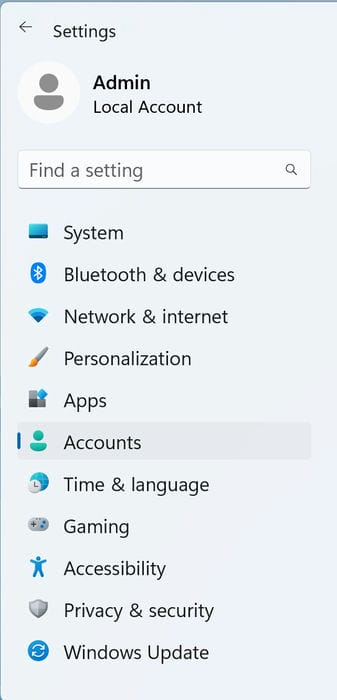

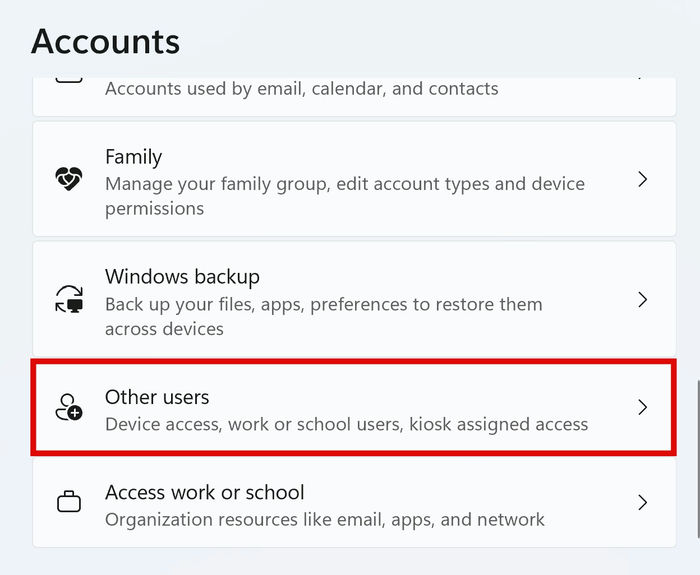

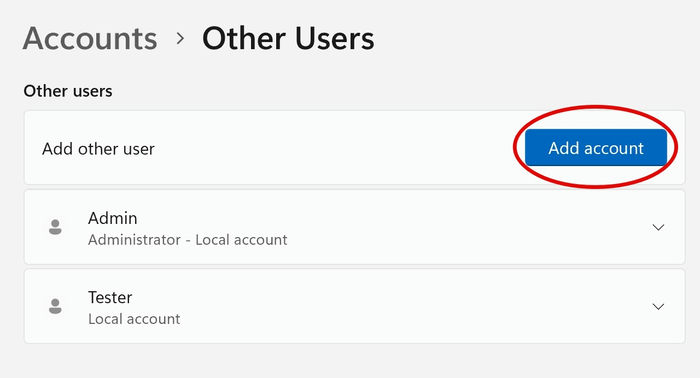

Настройки -> Учетные записи.

Другие пользователи -> Добавить аккаунт -> «У меня нет данных для входа этого человека» -> «Добавить пользователя без учётной записи Microsoft».

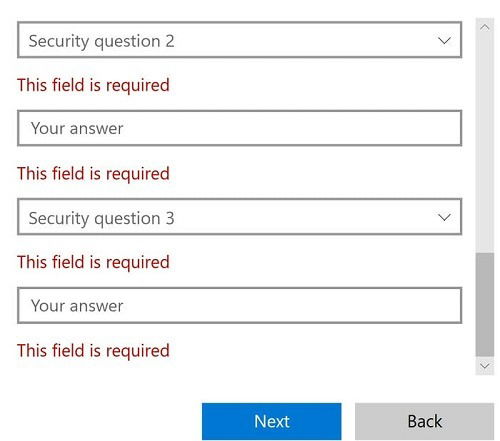

Введите имя и пароль, задайте контрольные вопросы.

Войдите под новой стандартной учётной записью.

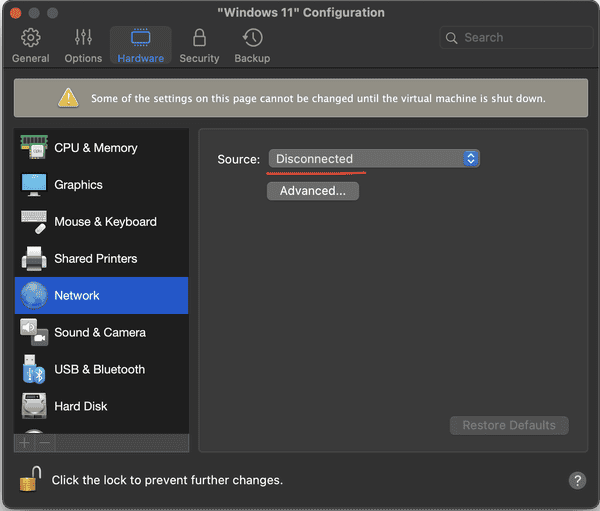

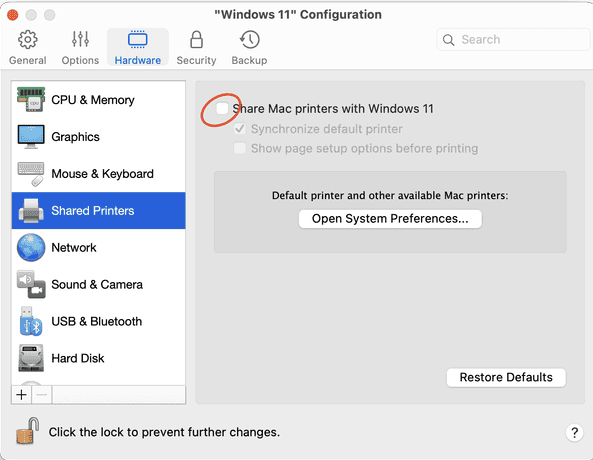

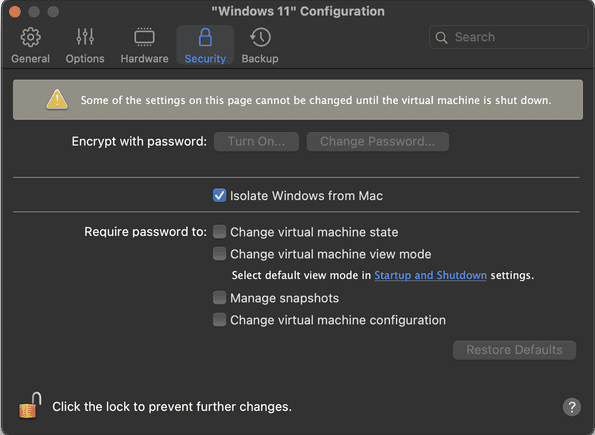

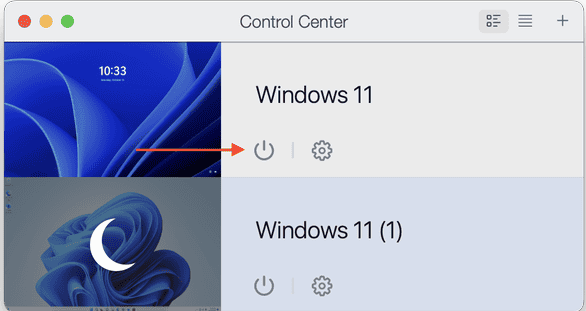

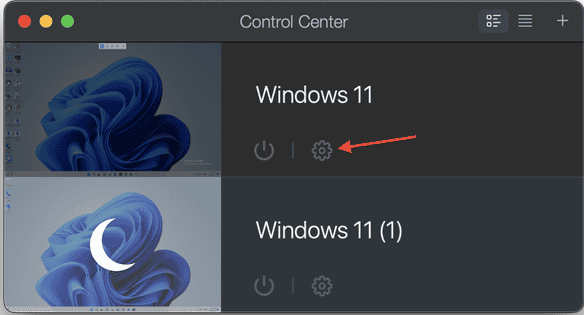

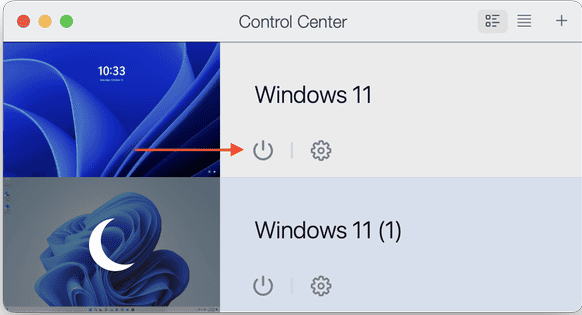

Ужесточение настроек виртуальной машины (Parallels как пример)

Примеры параметров, которые помогут сохранить изоляцию:

Ограничьте CPU и RAM гостя: 2 CPU и 4 ГБ оперативной памяти.

Отключите сетевой адаптер или ставьте его в режим «Отключено» при тестах, требующих отсутствия сети.

Отключите общий доступ к принтерам и другим устройствам.

Включите опцию «Изолировать Windows от Mac» или аналогичные опции в других гипervisors.

Делайте снапшоты VM до запуска каждого эксперимента, чтобы можно было быстро откатиться.

Примеры интерфейса Parallels:

Подготовка инструментов: Python и theZoo

Для управления коллекцией вредоносов мы используем open-source проект theZoo. Он хранит зашифрованные образцы и предоставляет удобный интерфейс.

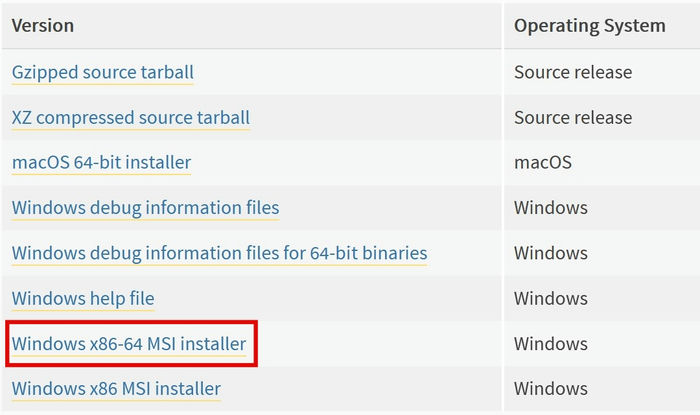

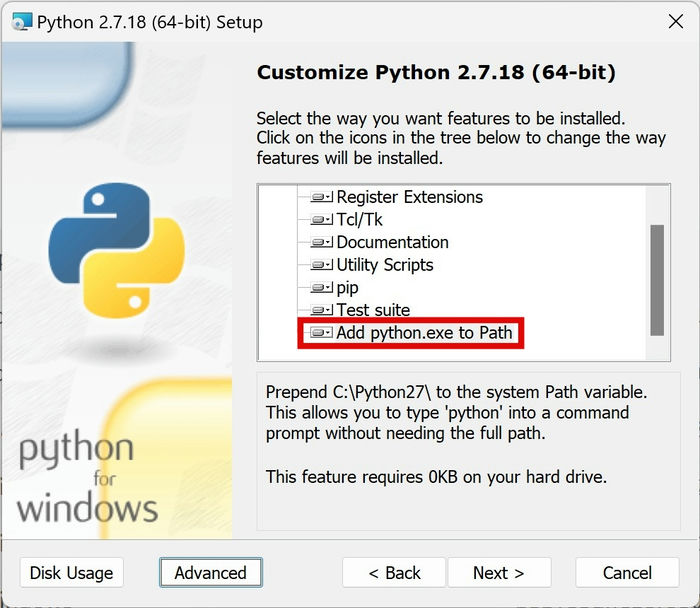

Установка Python (для работы theZoo)

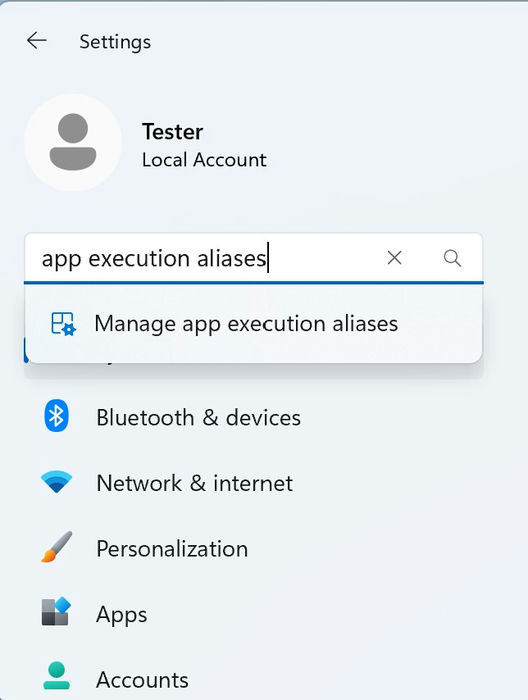

Некоторые элементы theZoo завязаны на Python 2.7. В новых системах может быть уже установлен Python 3. Отключите алиасы, чтобы избежать конфликтов.

В настройках найдите «Выполнение приложений (App execution aliases)» и отключите фиктивные python-псевдонимы.

Загрузите Python 2.7 (Windows x86-64 MSI) и при установке включите «Add python.exe to Path».

Установите Microsoft Visual C++ Compiler для Python 2.7, если требуется.

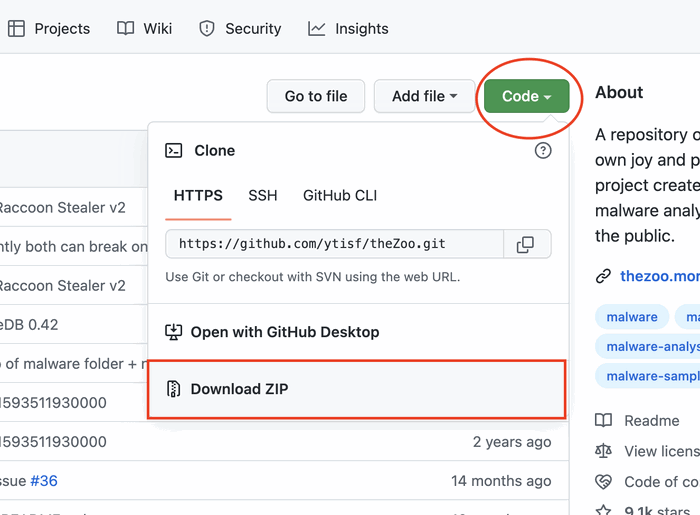

Установка theZoo

Скачайте ZIP-архив с GitHub: Code -> Download ZIP.

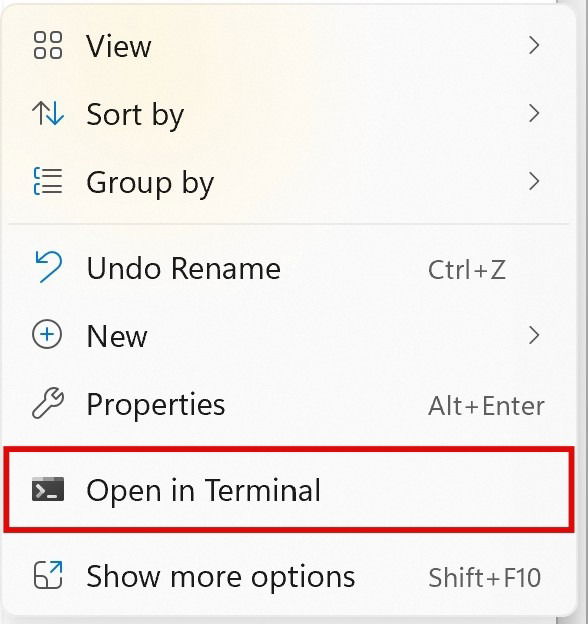

Распакуйте архив и откройте папку.

Откройте терминал в этой папке (правый клик -> Open in Terminal).

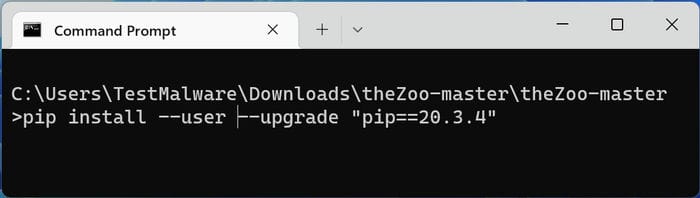

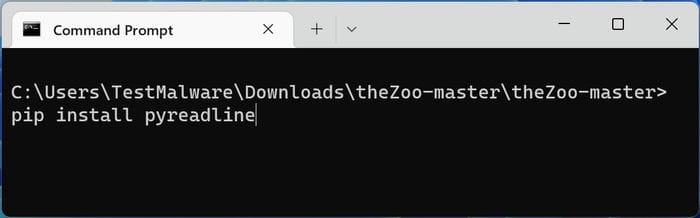

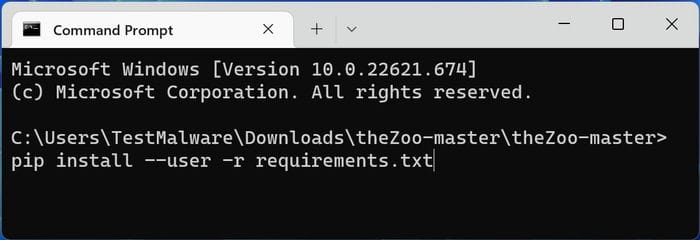

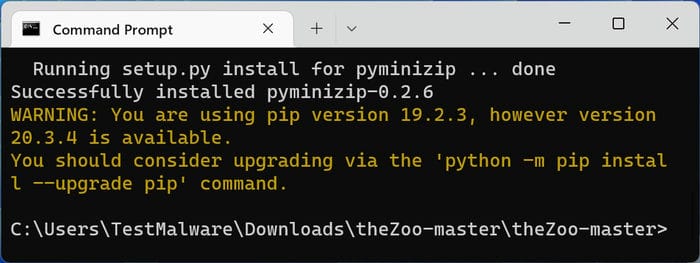

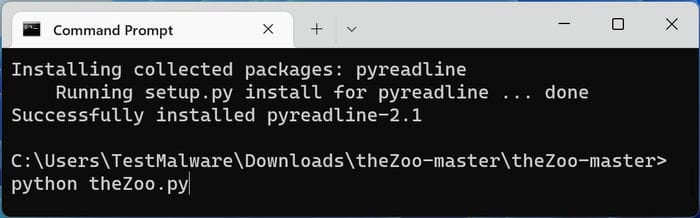

Выполните команды для установки зависимостей через pip: сначала зафиксируйте совместимую версию pip, затем установите pyreadline и зависимости из requirements.txt.

Команды примера:pip install --user --upgrade "pip==20.3.4"pip install pyreadlinepip install --user -r requirements.txt

Конфигурация виртуальной машины для безопасности (детали)

Даже если вы не используете Parallels, примените аналогичные принципы в вашей платформе виртуализации.

Рекомендованные настройки безопасности:

- Отключите общий буфер обмена между гостем и хостом.

- Отключите drag-and-drop и общий доступ к файловой системе.

- Для сетевых тестов используйте отдельную виртуальную сеть без выхода в интернет или полностью отключите сеть.

- Ограничьте ресурсы гостя (CPU, RAM, доступ к устройствам).

- Блокируйте USB-переадресацию в гипервизоре.

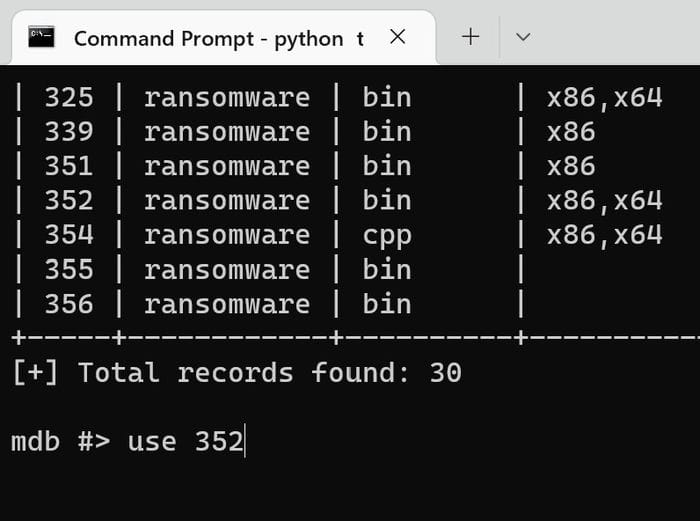

Запуск theZoo и безопасная загрузка образцов

Запустите theZoo:

python theZoo.py.

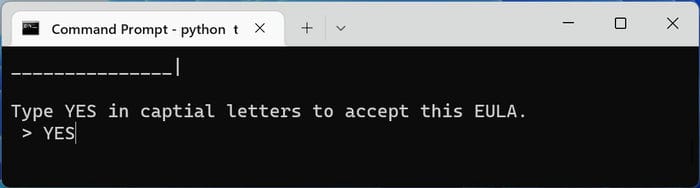

Ознакомьтесь с EULA и введите YES, если согласны.

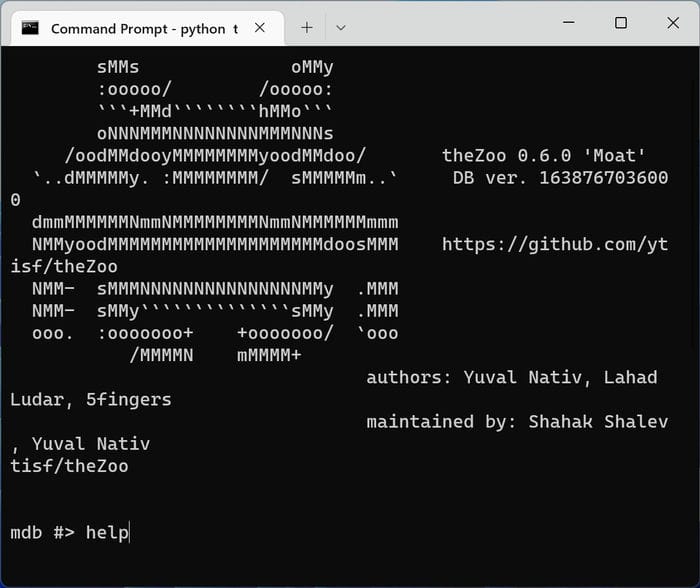

В консоли theZoo используйте

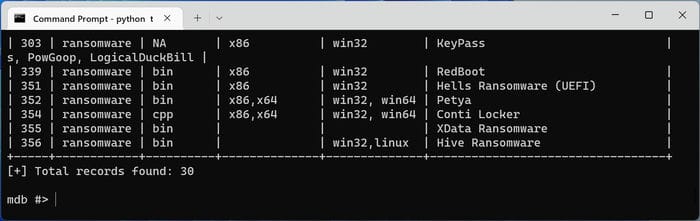

helpдля списка команд иsearch ransomwareдля поиска вымогателей.

Выберите образец через

useи скачайте его черезget.

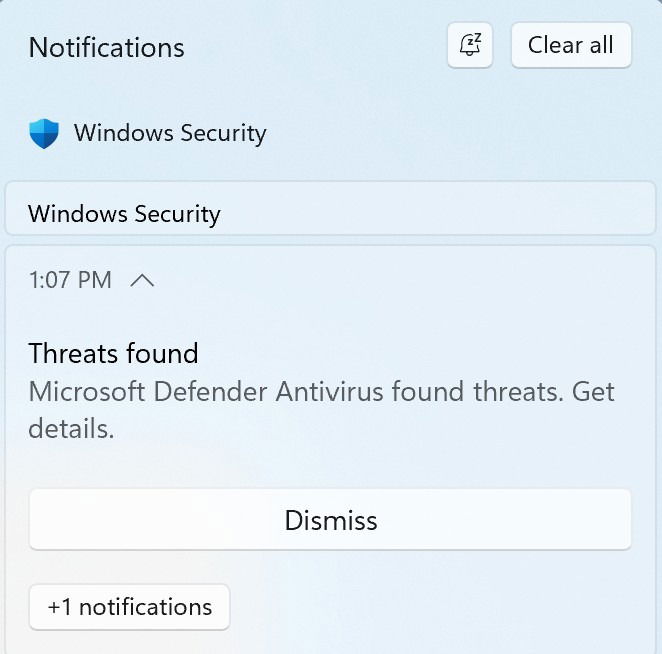

Если антивирус блокирует загрузку — это уже результат. Вы увидите уведомление вроде «Windows Defender обнаружил угрозу».

Примечание: иногда антивирус может автоматически удалить загруженный ZIP до того, как вы выполните дальнейшие действия. Это тоже валидный показатель защиты.

Анализ результатов и критерии приёмки

После каждого теста проводите фиксированную процедуру анализа:

Критерии приёмки (минимум):

- Антивирус обнаружил и изолировал/удалил образец при попытке загрузки.

- При запуске вредоноса антивирус блокировал выполнение или удалял процессы с вредоносным поведением.

- Сеть и файловая система не были незаконно изменены (проверка целостности данных).

Дополнительные проверки:

- Отсутствие побега за пределы VM (проверка логов хоста).

- Антивирус сообщил подробную причину (тип угрозы, названия сигнатур).

Критерий провала:

- Вредоносный процесс смог зашифровать файлы гостя без вмешательства антивируса.

- Обнаружены попытки подключения к внешним C2 (командно‑контрольным) серверам при включённой сети.

SOP: стандартный плейбук для одного теста

- Сделайте снепшот VM “pre-test”.

- Убедитесь, что антивирус обновлён и включён в реальном времени.

- Войдите в гостя под стандартным пользователем.

- Отключите сеть (если тест не требует сети).

- Откройте терминал в папке theZoo и выполните

python theZoo.py. - Используйте

search,useиgetдля загрузки образца. - Наблюдайте поведение антивируса, фиксируйте скриншоты/логи.

- Если вредоносный код выполнился и повредил гостя — немедленно остановите VM и откатите снепшот.

- Повторите тест с другим образцом или с изменёнными настройками антивируса.

План отката и инцидентный план

Если тест пошёл не так:

- Немедленно отключите VM (power off) и зафиксируйте состояние (сделайте снимок памяти, если возможно).

- Проведите анализ (снимите образ диска гостя для офлайн-исследования).

- Откатите снепшот “pre-test”.

- Изучите логи гипервизора и хоста на предмет подозрительной активности.

- При подозрении на компрометацию хоста — извлеките важные данные, переустановите хостную ОС.

Тест-кейсы и примеры приёмки

Примеры тест-кейсов:

- TC-01: Скачивание зашифрованного архива через theZoo. Ожидаемый результат: антивирус блокирует загрузку или удаляет файл.

- TC-02: Запуск легитимного исполняемого файла, содержащего сигнатуру EICAR. Ожидаемый результат: обнаружение EICAR (если антивирус поддерживает его).

- TC-03: Запуск рансома при отключенном антивирусе. Ожидаемый результат: рансом успешно шифрует файлы в госте (контрольный кейс).

- TC-04: Попытка доступа к накопителю хоста из гостя при отключённых общих папках. Ожидаемый результат: доступ заблокирован.

Критерии приёмки: выполнение ожиданий для каждого TC, отсутствие побега на хост.

Риски и матрица мер по снижению

Риск: побег вредоноса на хост — низкая вероятность, высокий ущерб. Меры: раздельные ОС хост/гость, отключённые общие ресурсы, отключённый сетевой адаптер.

Риск: ложноположительное удаление полезных файлов — средняя вероятность, средний ущерб. Меры: ведите резервные копии, применяйте белые списки для нужных инструментов.

Риск: случайное подключение к интернету — средняя вероятность, высокий ущерб. Меры: отключайте сеть до теста; если нужен интернет, используйте контролируемую локальную сеть.

Когда этот метод НЕ подходит

- Если вы не умеете работать с виртуализацией или не можете обеспечить полную изоляцию — не выполняйте тесты с реальным вредоносным ПО.

- Если тест необходим для сетевого устройства (IoT) — виртуальная среда может не воспроизвести поведение устройства.

- Для оценки детектирования «поведенческих» эвристик иногда нужны длинные сценарии, которых theZoo не покрывает.

Альтернативы: использование облачных песочниц (VirusTotal, Any.Run), эмуляторов и автоматизированных песочниц (Cuckoo Sandbox). Эти сервисы дают отчёты без необходимости работать с вредоносным ПО локально.

Безопасность данных и приватность

Не использовать личные данные в тестовой среде. Если вы собираете логи и отправляете их третьим лицам (например, в сервисы анализа), удостоверьтесь, что в логах нет личной или конфиденциальной информации.

Если вы в ЕС и обрабатываете личные данные в процессе тестов — применяйте принципы минимизации данных и анонимизации в соответствии с GDPR: храните только необходимые записи, зашифровывайте и удаляйте по окончании анализа.

Часто задаваемые вопросы

Какой лучший способ защититься от вирусов и вредоноса?

Для большинства пользователей встроенный Windows Defender с включённой защитой в реальном времени и актуальными обновлениями обеспечивает высокий уровень безопасности. Дополнительные меры: регулярные обновления ОС, резервное копирование и осторожность при открытии вложений.

Что такое файл теста EICAR?

EICAR — это безопасный тестовый файл, специально созданный для проверки реакций антивирусов. Он не содержит вредоносного кода, поэтому некоторые антивирусы его не считают приоритетным — это ограничивает полезность теста.

Может ли вредоносное ПО выйти из виртуальной машины и заразить хост?

Это крайне редко, но возможно технически, особенно при наличии общих папок, принтеров, USB‑переадресации или уязвимостей гипервизора. Поэтому важно строго применять изоляцию и держать хост и гипервизор обновлёнными.

Дополнительные инструменты и альтернативные подходы

- Any.Run — интерактивная онлайн-песочница.

- VirusTotal — загрузка файлов и просмотр результатов от множества движков.

- Cuckoo Sandbox — локальная автоматизированная песочница для аналитики.

Преимущество theZoo — вы храните набор образцов локально и управляете процессом самостоятельно. Недостаток — это требует строгой изоляции и ответственности.

Быстрый справочник: чек-листы

Чек-лист перед запуском теста:

- Снепшот VM сделан (pre-test).

- VM в режиме изоляции (сеть отключена, общие папки выключены).

- Антивирус включён и обновлён.

- Вы вошли под стандартным пользователем.

- Резервная копия хоста готова.

Чек-лист после теста:

- Зафиксированы логи и скриншоты антивируса.

- Оценено поведение (обнаружение, удаление, блокировка).

- VM откатен в pre-test или сохранён отчёт.

Краткая методология тестирования (мини-метод)

- Создать изолированную среду.

- Обновить антивирус и ОС.

- Выполнить контрольный запуск (EICAR или benign sample).

- Скачивание и (по необходимости) запуск вредоноса.

- Документировать результаты и принять решение.

1‑строчный глоссарий

- VM: виртуальная машина.

- theZoo: коллекция вредоносов в открытом доступе.

- EICAR: стандартный тестовый файл для антивирусов.

- Ransomware: вымогательское ПО, шифрующее файлы.

Мастер‑проверка перед публикацией результатов

- Убедитесь, что все скриншоты анонимизированы и не содержат личных данных.

- Проверьте, что снят снепшот VM до каждого теста.

- Подготовьте отчёт с логами антивируса и временной шкалой действий.

Резюме

Тестирование антивируса на реальных образцах даёт наиболее точную картину его способности защищать систему. Но это требует дисциплины: строгой изоляции, предварительной подготовки и готового плана отката. Используйте theZoo или альтернативные песочницы только в контролируемой среде и фиксируйте все шаги.

Важно: при любом сомнении в своих навыках лучше использовать облачные песочницы или привлечь специалистов по информационной безопасности.

Автор изображения: Pexels. Все скриншоты: Brandon Li.

Похожие материалы

Как пользоваться RealMojis в BeReal

Теги Docker: управление образами и лучшие практики

Настройка ленты Google Discover на Android

Динамические правки параметров Docker-контейнеров

Переключение GitHub с HTTPS на SSH