Удаление Windows‑вирусов с помощью Live Linux и ClamAV

Почему использовать Linux?

Когда Windows отказывается загружаться корректно даже в безопасном режиме, вам нужен независимый (изолированный) рабочий окружение для работы с файлами и удаления угроз. Live‑дистрибутив Linux загружается в оперативную память и не модифицирует установленную Windows, пока вы сами не смонтируете и не измените её файлы.

Определение: “Live‑дистрибутив” — это версия операционной системы, которую можно загрузить с USB/DVD и использовать без установки на диск.

Преимущества использования Live Linux для лечения Windows‑дисков:

- Графическое окружение и доступ к файловому менеджеру для удобного просмотра диска.

- Низкое потребление ресурсов, подходит для слабых машин.

- Доступ к менеджеру пакетов для быстрой установки инструментов (например, ClamAV).

- Изолированная среда: вредоносная программа, которая заразила Windows, не выполняется в Live‑среде.

Важно: если у вас уже есть полноценный установленный Linux рядом с Windows (dual‑boot), Live‑USB не обязателен — те же команды можно выполнять из вашей установленной системы.

Какой дистрибутив выбрать?

Для большинства пользователей оптимален Ubuntu: большой репозиторий пакетов, привычная графика и простота. Однако ClamAV доступен и в репозиториях Fedora, Arch и других популярных дистрибутивах.

Альтернативы и когда их выбрать:

- SystemRescue или similar — если вам нужен набор инструментов для восстановления дисков и разделов.

- Kali Linux — если опытный специалист требует расширенных инструментов тестирования безопасности (не обязательно для простого удаления вирусов).

Перед продолжением запишите выбранный образ (ISO) на USB‑накопитель с помощью balenaEtcher (кроссплатформенно) или Rufus (Windows).

Создание загрузочного USB и UEFI/BIOS

- Скачайте ISO выбранного дистрибутива.

- Запишите ISO на USB с помощью balenaEtcher или Rufus.

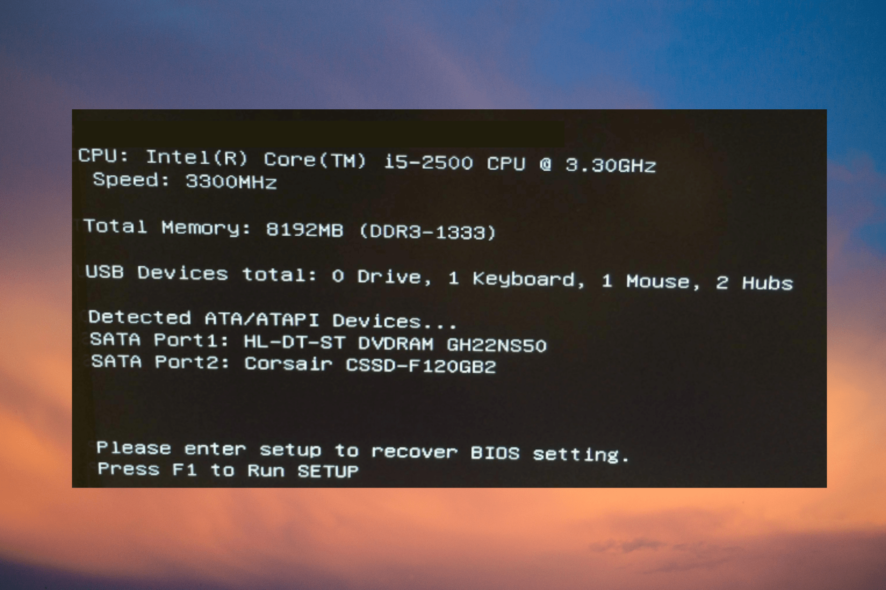

- Перезагрузите ПК и войдите в BIOS/UEFI, обычно нажатием F1, F2, F10, F12 или Del во время старта.

- В разделе «Boot» или «Boot Order» установите USB‑устройство на первую позицию. Если доступен режим UEFI для USB, переместите его вверх.

- Сохраните изменения и загрузитесь с USB.

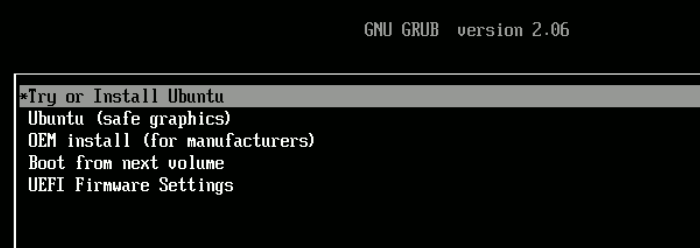

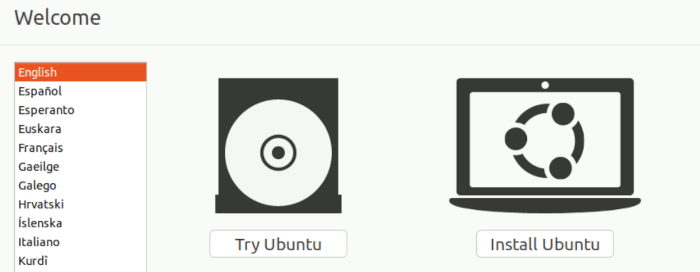

При загрузке вы увидите меню GRUB. Выберите пункт “Try or Install Ubuntu” и нажмите Enter. Это не установит систему, а запустит live‑режим.

Alt текста изображения: Маскот Linux (пингвин Tux) на нейтральном фоне — символ открытого ПО

Alt текста изображения: Экран загрузчика GRUB с опцией “Try or Install Ubuntu”

Alt текста изображения: Экран выбора «Try Ubuntu» или установка — выбор живого режима

Выберите “Try Ubuntu” — вы окажетесь в рабочем столе live‑среды.

Совет: ClamAV — бесплатен и прост в использовании; для удобства можно позже установить графический фронтенд clamtk.

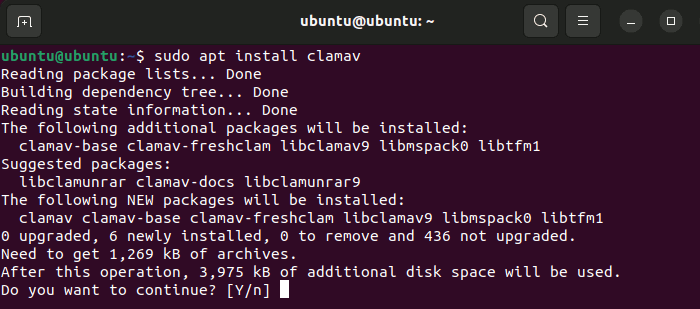

Установка ClamAV

- Откройте терминал: Ctrl + Alt + T.

- Обновите индекс пакетов:

sudo apt update- Установите ClamAV:

sudo apt install clamav

Alt текста изображения: Открытое окно терминала в Ubuntu с приглашением командной строки

После установки сервис для обновления сигнатур (freshclam) обычно устанавливается отдельно или запускается вручную. Рекомендуется обновить базы вручную перед сканом:

sudo freshclam(Если в live‑среде нет доступа к сети — пропустите обновление, но имейте в виду, что без обновлённых сигнатур обнаружение новых образцов может быть ограничено.)

Сканирование Windows‑диска с ClamAV

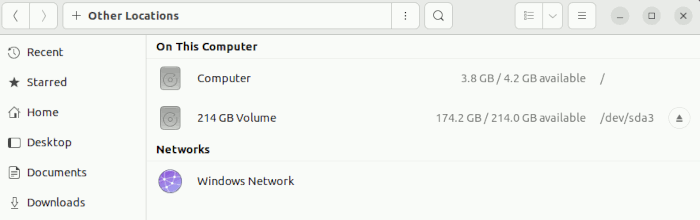

- Откройте файловый менеджер (в Ubuntu значок папки на левой панели).

- Нажмите “Other Locations” (Другие места) и выберите ваш Windows‑раздел.

Alt текста изображения: Файловый менеджер с перечисленными разделами и подключёнными дисками

- Выберите раздел. Признак правильного выбора: видны папки Program Files, Users и Windows.

- В пустой области правой кнопкой мыши выберите “Open in Terminal” (Открыть в терминале). Терминал откроется в корне выбранного раздела — это важно.

Запустите рекурсивное сканирование в режиме просмотра (dry run):

sudo clamscan -r .Пояснение: точка (.) означает текущую директорию, флаг -r заставляет сканировать рекурсивно через все подпапки.

Если хотите, чтобы ClamAV удалял найденные угрозы автоматически, добавьте опцию –remove=yes:

sudo clamscan -r . --remove=yesИные полезные флаги:

- –exclude=PATTERN — исключить файлы/типы по маске (например, –exclude=.png).

- –infected — выводить только найденные заражённые файлы.

- –verbose — показывать подробный вывод.

Пример с исключением и логом (чтобы не потерять отчет):

sudo clamscan -r . --infected --exclude=.png | tee ~/clamscan-output.txtПримечание по ресурсам: при моём тестировании ClamAV использовал более 1.3 ГБ оперативной памяти и работал в однопоточном режиме, поэтому сканирование больших дисков может занимать значительное время.

Если нужно прервать скан — нажмите Ctrl + C.

Логирование и анализ результатов

Чтобы сохранить вывод сканирования для последующего анализа, перенаправляйте вывод в файл с помощью pipe/tee:

sudo clamscan -r . | tee ~/output.txtОткрыв output.txt, ищите слова “FOUND” или “Infected file” — так вы быстро найдёте перечень подозрительных файлов.

Совет: скопируйте список заражённых файлов в отдельный документ и проверьте каждый элемент вручную перед массовым удалением — некоторые ложные срабатывания случаются, особенно на нестандартных приложениях.

Что делать после обнаружения угроз

- Проанализируйте найденные файлы: расположение, имя, размер, время модификации.

- Резервное копирование: перед массовым удалением сделайте резервную копию важных личных данных (Users\<Имя>), но не копируйте исполняемые файлы из Program Files на рабочую машину без проверки.

- Удаление: используйте –remove=yes или удаляйте вручную только проверенные объекты.

- Послеразборка: после удаления перезагрузите компьютер с Windows и проверьте, восстанавливается ли загрузка.

- Смена паролей и ревизия учётных записей: если заражение затрагивало браузеры или почту — смените пароли и проверьте наличие подозрительных почтовых правил.

Когда этот метод не сработает

- Если вредоносная программа повредила загрузочный сектор (MBR/GPT) или загрузчик UEFI — потребуется восстановление загрузчика, часто с использованием специализированных инструментов (boot repair, ntfsfix, Windows recovery).

- Если заражение проникло в прошивку (rare), Live‑сканирование с USB не поможет.

- Если диск полностью зашифрован и ключ недоступен — нужен владелец ключа/пароля для доступа.

Альтернативные подходы

- Windows Defender Offline (создать загрузочную флешку с Windows Defender) — удобен, если вы предпочитаете решения Microsoft.

- Запуск анализа диска на другом доверенном компьютере с установленным антивирусом.

- Профессиональное восстановление данных и диагностика у сервис‑центра, если вы сомневаетесь в целостности файловой системы.

Ментальные модели и эвристики

- “Сначала исследуй, потом удаляй”: всегда делайте dry run и лог прежде чем удалять массово.

- “Изолируй источник” — работайте с диском вне основной установленной ОС, чтобы не активировать зловред.

- “Минимальное вмешательство” — удаляйте только подтверждённые заражённые файлы, чтобы не повредить работоспособные приложения.

Критерии приёмки

Чтобы считать диск очищенным после процедуры, выполните чек‑лист:

- Сканирование ClamAV вернуло пустой список или только безопасные ложные срабатывания.

- Windows успешно загружается в нормальном режиме и в безопасном режиме.

- Нет подозрительной активности в автозагрузке, планировщике задач и службах.

- Личные данные доступны и не повреждены.

План отката и инцидентный runbook

Если после удаления система не загружается или возникли ошибки:

- Войти в Live‑USB заново и восстановить резервную копию важных файлов.

- Попробовать восстановить загрузчик Windows с помощью официального recovery или команд:

- В среде Windows Recovery: bootrec /fixmbr, bootrec /fixboot, bootrec /rebuildbcd

- Если имеются повреждённые системные файлы, выполнить восстановление системы (System Restore) или переустановку Windows с сохранением данных.

- Если откат невозможен — подготовить чистую установку и перенести данные вручную после проверки на наличие вредоносных файлов.

Ролевые чек‑листы

Для пользователя с минимальными навыками:

- Создать загрузочный USB через balenaEtcher.

- Загрузиться в режим Try Ubuntu.

- Открыть терминал и выполнить sudo apt update; sudo apt install clamav.

- Смонтировать диск через файловый менеджер и выполнить sudo clamscan -r . | tee ~/output.txt.

- Обратить внимание на найденные файлы и позвать специалиста при сомнениях.

Для IT‑специалиста:

- Обновить базы сигнатур через sudo freshclam.

- Выполнить сканирование с –infected –verbose и сохранить лог.

- Проверить подозрительные файлы с помощью онлайн‑сервисов (VirusTotal) с осторожностью.

- При необходимости выполнить восстановление загрузчика и полную проверку системы после загрузки Windows.

Безопасность и рекомендации по усилению защиты

- После очистки системы смените пароли и включите двухфакторную аутентификацию где возможно.

- Настройте регулярные резервные копии на внешний носитель или в облако.

- Рассмотрите включение BitLocker/другой FDE (шифрование диска) после полной переустановки или подтверждённой чистоты системы.

Конфиденциальность и соответствие (GDPR/локальные требования)

Работая с пользовательскими данными на заражённом диске, учитывайте конфиденциальность: не копируйте персональные данные на публичные или чужие машины без согласия владельца. Если вы обрабатываете данные третьих лиц, следуйте требованиям локального законодательства и политикам обработки данных.

Часто задаваемые вопросы

Обновляются ли сигнатуры ClamAV?

Да. При установке ClamAV обычно устанавливается/доступен сервис clamav‑freshclam, который обновляет базу сигнатур. В live‑режиме можно обновить вручную через sudo freshclam, если есть подключение к сети.

Есть ли графический интерфейс для ClamAV?

Да. Пакет clamtk предоставляет облегчённый графический фронтенд для ClamAV. В Ubuntu его можно установить через .deb‑пакет разработчика или из репозитория, если он доступен.

Можно ли установить ClamAV на Windows напрямую?

Да. ClamAV имеет порт для Windows; если система грузится, можно скачать Windows‑версию с сайта разработчика и выполнить сканирование локально.

Что делать с ложными срабатываниями?

Если вы уверены, что файл безопасен, переместите его в карантин или сделайте резервную копию и исключите по маске с помощью –exclude. При сомнениях загрузите хэш файла на проверенные сервисы или проконсультируйтесь со специалистом.

Краткий набор тестов и критерии приёмки (Test cases)

- Тест 1: Сканирование небольшого каталога — должен завершиться без ошибок и показать список найденных (или пустой).

- Тест 2: Сканирование всего диска — должно быть запущено и записать лог в ~/output.txt.

- Тест 3: Прерывание сканирования — Ctrl + C корректно завершает работу.

- Тест 4: Удаление с –remove=yes — подтверждённые заражённые файлы удаляются.

Диаграмма принятия решения

flowchart TD

A[Нет загрузки Windows?] --> B{Есть ли доступ к другому ПК?}

B -- Да --> C[Создать Live‑USB и загрузиться]

B -- Нет --> D[Связаться с сервисом или использовать другой носитель]

C --> E[Установить ClamAV и обновить сигнатуры]

E --> F[Сканировать диск 'dry run']

F --> G{Найдены угрозы?}

G -- Да --> H[Сделать резервные копии, удалить подтверждённые угрозы]

G -- Нет --> I[Попробовать загрузиться в Windows]

H --> I

I --> J{Windows загрузился?}

J -- Да --> K[Поменять пароли, настроить бэкапы]

J -- Нет --> L[Восстановление загрузчика или переустановка ОС]Фактическая карточка (Key facts)

- Инструмент: ClamAV — свободный антивирус с командной строкой.

- Базы сигнатур обновляются через freshclam.

- ClamAV часто использует один поток и может потреблять >1 ГБ RAM при полном сканировании.

Резюме

- Live‑USB с Linux — удобный и безопасный способ лечить Windows‑диск без загрузки заражённой ОС.

- ClamAV позволяет рекурсивно сканировать диск, логировать результаты и при необходимости удалять найденные угрозы.

- Всегда делайте лог и резервные копии важных данных до удаления.

Важно: при сомнениях или сложных симптомах (повреждение загрузчика, прошивки или зашифрованный диск) обратитесь к профессионалам.

Короткий анонс для соцсетей (100–200 слов)

Нужна быстрая и безопасная очистка Windows от вирусов, когда система не загружается? Загрузитесь с Live‑USB на базе Linux (например, Ubuntu), установите ClamAV и просканируйте Windows‑раздел в изолированной среде. В статье — пошаговая инструкция, варианты команд, чек‑листы для пользователей и специалистов, план отката и рекомендации по безопасности. Сохраняйте логи, делайте резервные копии и проверяйте найденные файлы перед удалением.

Автор: инструкция собрана на основе практических шагов и типовых сценарием лечения дисков с использованием Live Linux и ClamAV.

Похожие материалы

Отключение и включение IPv6 в Linux

Поверхностное клонирование Git — быстрое руководство

Уведомления Twitch не работают — способы починить

Ошибка 'Please enter setup to recover BIOS settings' — как исправить

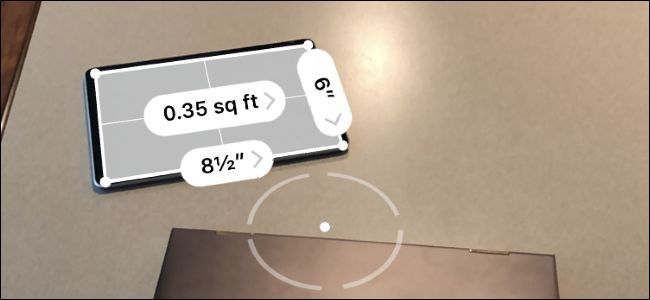

Measure на iPhone: как измерять в iOS 12