Как удалить вирус без антивируса — с помощью командной строки

Важно: команды, запускаемые с правами администратора, могут повредить систему при неправильном использовании. Если вы не уверены — остановитесь и обратитесь к специалисту.

Оглавление

- Как понять, что компьютер инфицирован

- Как компьютеры заражаются вирусами

- Что учесть перед использованием командной строки

- Сканирование системы встроенными инструментами

- Поиск и удаление вирусов на съёмных носителях через attrib

- Восстановление редактирования реестра после вмешательства вируса

- Какие вирусы можно удалить командной строкой

- Руководство действий (SOP): быстрый план действий

- Профилировка: чек-листы для домашних пользователей и IT-специалистов

- Дерево решений: когда использовать командную строку, когда — нет

- Часто задаваемые вопросы

- Краткое резюме и рекомендации по безопасности

Как понять, что компьютер инфицирован

Компьютер, как и человек, даёт симптомы при болезни. Если ОС скомпрометирована — поведение системы изменится. Ниже — признаки, на которые стоит обратить внимание:

- Снижение производительности: длительная загрузка, медленная работа приложений.

- Изменённые или удалённые файлы без вашего участия (учтите: обновления Windows могут менять системные файлы).

- Потеря доступа к частям файловой системы — характерно для программ-вымогателей (ransomware).

- Появление неизвестных программ на рабочем столе и в меню Пуск.

- Замедление браузера и перенаправления на незнакомые страницы.

- Частые уведомления антивируса об обнаружениях.

- Неожиданные перезагрузки или выключения.

- Повышенная загрузка CPU, ОЗУ или диска.

- Утеря прав администратора или блокировка функций системы.

- Программы запускаются или закрываются без вашего участия.

- Долгое открытие Диспетчера задач.

- Исходящие письма или сообщения, которые вы не отправляли.

Если вы наблюдаете несколько пунктов из списка — вероятность заражения выше. Но часть симптомов может объясняться аппаратными проблемами или конфликтом ПО. Проверяйте последовательно, не делайте поспешных выводов.

Как компьютеры заражаются вирусами

Знание путей проникновения помогает снизить риск повторного заражения. Распространённые способы:

- Загрузка файлов с ненадёжных сайтов, особенно ресурсы с пиратским контентом.

- Вложенные файлы в спам-письмах или вредоносные ссылки.

- Клики по рекламным баннерам и всплывающим окнам.

- Подключение инфицированных USB-накопителей и других периферийных устройств.

- Подключение к небезопасным или взломанным сетям.

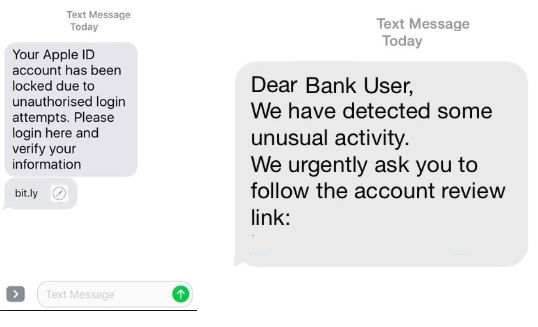

- Социальная инженерия: сообщения от знакомых, в которых находятся вредоносные ссылки.

Профилактика = меньше работы по очистке. Регулярное обновление ПО, осторожность при открытии вложений и использование надежных резервных копий снижает риск.

Что учесть перед использованием командной строки

Используйте командную строку (CMD) или PowerShell только если вы понимаете, что делает каждая команда. Многие действия требуют прав администратора и могут навредить системе.

Короткие правила безопасности:

- Сделайте резервную копию важных файлов на внешний накопитель, который вы потом не подключаете до проверки.

- Фиксируйте изменения: скриншоты, список удалённых файлов, логи команд.

- Если обнаружили вымогатель (ransomware) — не платите выкуп и не пытайтесь дешифровать файлы сторонними инструментами без консультации эксперта.

- Для сложных случаев используйте специальное антивирусное ПО или обратитесь в сервисный центр.

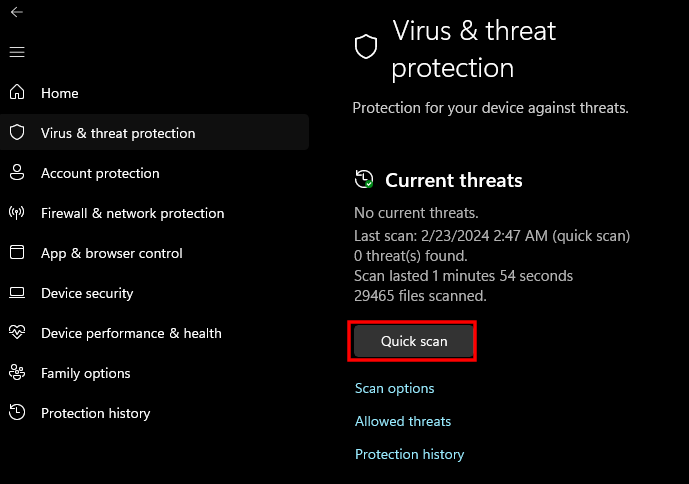

Сканирование системы встроенными инструментами

Прежде чем удалять файлы вручную, используйте средства, которые уже есть в Windows.

- Запустите Защитник Windows (Windows Defender) или другую установленную антивирусную программу.

- Для проверки системных файлов откройте командную строку с правами администратора и выполните:

sfc /scannowЭта утилита (System File Checker) проверит целостность системных файлов и попытается автоматически восстановить повреждённые.

- Дополнительно можно запустить встроенный инструмент проверки образа Windows:

dism /online /cleanup-image /restorehealthDISM обращается к обновлениям Windows и восстанавливает целостность образа. Оба инструмента безопасны и часто решают проблемы, вызванные изменением системных файлов.

Если сканы ничего не нашли, но симптомы остаются — переходите к ручной проверке.

Поиск и удаление вирусов на съёмных носителях через attrib

Многие простые вирусы скрываются на USB-накопителях и выставляют флаги «Hidden» и «System», чтобы быть незаметными. Команда attrib помогает снять эти атрибуты и показать скрытые файлы.

Что делает attrib

- attrib снимает или устанавливает атрибуты файлов: системный (s), скрытый (h), только для чтения (r) и архивный (a).

- Параметр /s рекурсивно обрабатывает подпапки.

- Параметр /d обрабатывает также папки.

Синтаксис используется так:

attrib -s -h -r /s /d *.*Эта команда снимает системный, скрытый и только для чтения атрибуты со всех файлов и папок в текущем каталоге и во всех его подпапках.

Пошаговая инструкция по очистке USB-накопителя

- Подключите подозрительный USB-накопитель.

- Откройте Командную строку с правами администратора.

- Перейдите на букву вашего диска, например:

d:или если это основной диск:

cd C:\- Выполните команду attrib ниже:

attrib -s -h -r /s /d *.*- Откройте Проводник и просмотрите появившиеся ранее скрытые файлы.

- Если вы сомневаетесь — загрузите подозрительные файлы на VirusTotal или Polyswarm для сканирования несколькими движками. Удаляйте файлы только после подтверждения их вредоносности.

- После удаления перезагрузите систему.

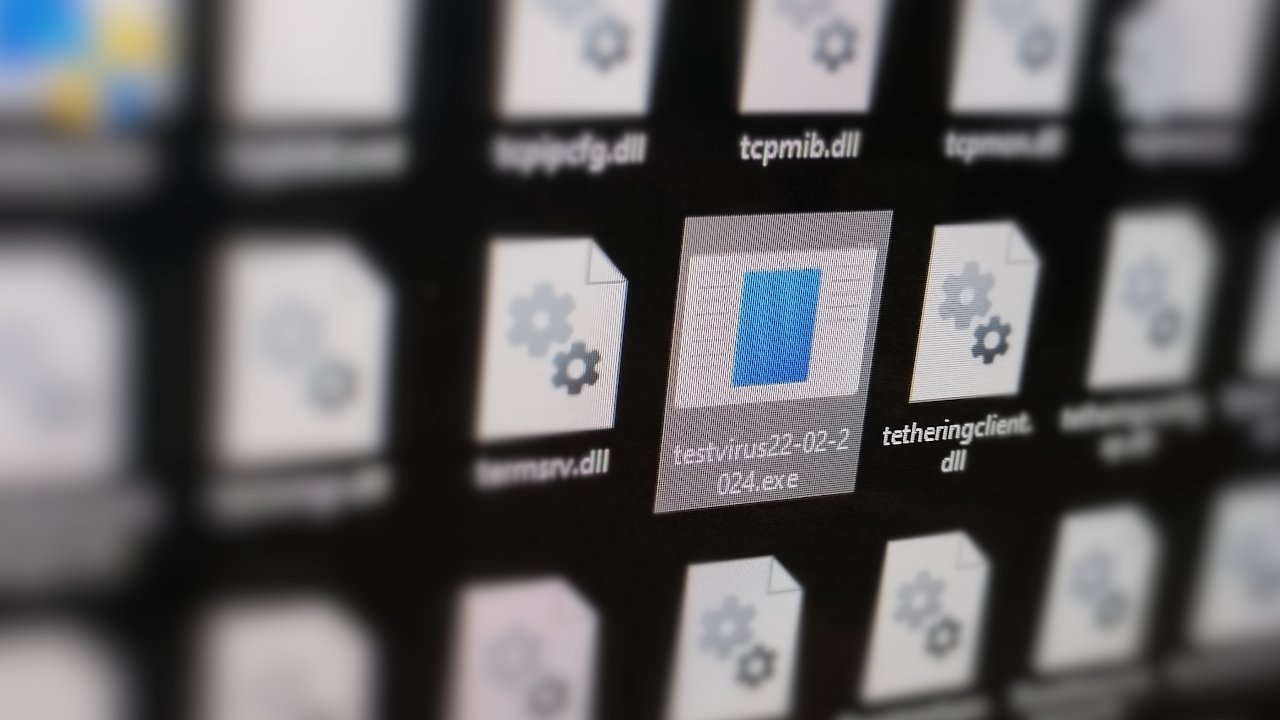

Пример: многие вирусы создают autorun.inf на USB и запускают .exe файлы автоматически. Сняв атрибуты, вы увидите autorun.inf и сможете его удалить.

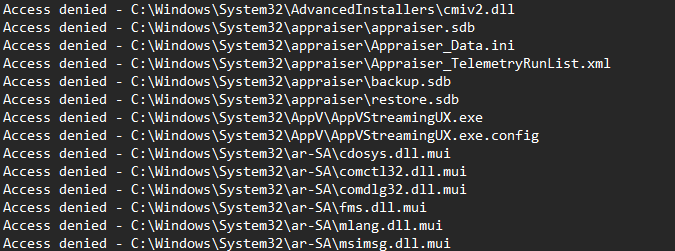

Важно: команда не снимет атрибуты с защищённых системных файлов; в таких случаях вы увидите сообщение Access Denied. Это нормально — не удаляйте системные файлы по ошибке.

Восстановление редактирования реестра после вмешательства вируса

Некоторые вирусы блокируют редактор реестра (regedit) через изменение ключей. Чтобы вернуть возможность редактирования реестра, выполните одну команду от администратора:

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System" /t Reg_dword /v DisableRegistryTools /f /d 0Эта команда создаёт или изменяет ключ DisableRegistryTools и устанавливает его в 0 (разрешено). Если после этого regedit всё ещё не открывается — возможны более глубинные повреждения или активная инфекция. В таком случае:

- Просканируйте систему антивирусом из загрузочной среды (offline scan).

- Рассмотрите восстановление системы или установку Windows с носителя.

Какие вирусы можно удалить командной строкой

Командная строка эффективна против простых и средних угроз: скриптов, автозапусков и скрытых файлов, особенно на съёмных носителях. Примеры:

- Вирусы, маскирующие свои файлы как скрытые или системные (авторун-образные).

- Скрипты .vbs, .bat, .cmd, .lnk, которые запускают зловредные файлы с USB.

- Файлы, вставленные в автозагрузку через ярлыки в папках автозагрузки.

Командная строка бессильна против:

- Современного шифрующего вымогателя (ransomware), если файлы зашифрованы.

- Глубоко внедрённых руткитов, которые работают на уровне ядра.

- Сложных ботнетов и троянов, которые изменяют множество системных компонентов.

Для сложных угроз используйте специализированные инструменты и загрузочные антивирусные образы.

Руководство действий (SOP): быстрый план действий

Цель: безопасно обнаружить и удалить распространённую угрозу, минимизировать потерю данных.

Шаг 1 — Подготовка

- Отключите систему от сети (Wi‑Fi/этернет) чтобы предотвратить распространение.

- Подключите чистый внешний диск для резервного копирования важных файлов.

- Зафиксируйте симптомы и сохраните логи.

Шаг 2 — Сканирование штатными средствами

- Запустите sfc /scannow.

- Запустите DISM /restorehealth при необходимости.

- Выполните полное сканирование Windows Defender или вашего антивируса.

Шаг 3 — Работа с USB и внешними носителями

- Подключите носитель к отдельной машине или в режиме «безопасного просмотра».

- Выполните attrib -s -h -r /s /d . на букве диска.

- Проверьте появившиеся файлы, загрузите их на VirusTotal при сомнениях.

Шаг 4 — Устранение изменений реестра и автозагрузки

- Восстановите DisableRegistryTools командой reg add (см. выше).

- Проверьте автозагрузку: Task Manager → Вкладка «Автозагрузка», а также папки:

- %appdata%\Microsoft\Windows\Start Menu\Programs\Startup

- %programdata%\Microsoft\Windows\Start Menu\Programs\Startup

- Удалите подозрительные элементы.

Шаг 5 — Удаление файлов и финальная проверка

- Удалите подтверждённые вредоносные файлы.

- Перезагрузите компьютер в нормальном режиме.

- Выполните дополнительный офлайн-скан антивирусом.

Шаг 6 — Восстановление и профилактика

- Восстановите данные из резервной копии при необходимости.

- Обновите ОС и всё критически важное ПО.

- Настройте регулярные резервные копии и включите антивирус в реальном времени.

Чек-листы по ролям

Чек-лист для домашнего пользователя

- Отключил сеть

- Сделал резервную копию важных файлов

- Выполнил sfc /scannow

- Выполнил attrib на съёмных носителях

- Проверил автозагрузку и удалил подозрительные записи

- Просканировал систему в офлайн-режиме антивирусом

- Перезагрузил и проверил систему

Чек-лист для IT-специалиста

- Съёмку логов (Event Viewer, сетевые логи)

- Сбор образа диска для форензики

- Запуск загрузочного антивируса и руткит-сканера

- Анализ автозагрузки, планировщика задач и служб

- Проверка модулей ядра и драйверов на подозрительность

- Документация действий и уведомление заинтересованных сторон

Дерево решений (Mermaid)

flowchart TD

A[Обнаружены симптомы инфекции?] -->|нет| B[Мониторить систему]

A -->|да| C[Отключить от сети]

C --> D{Есть ли резервная копия?}

D -->|да| E[Создать резервную копию текущих данных]

D -->|нет| E

E --> F[Запустить sfc и DISM]

F --> G{Проблема решена?}

G -->|да| H[Наблюдать и обновить ПО]

G -->|нет| I[Выполнить attrib на съёмных носителях]

I --> J{Найдены скрытые файлы?}

J -->|да| K[Сканировать найденные файлы на VirusTotal]

K --> L{Файлы вредоносны?}

L -->|да| M[Удалить файлы, проверить автозагрузку, reg add]

L -->|нет| N[Оставить, наблюдать]

J -->|нет| O[Запустить загрузочный антивирус]

O --> P{Чистка успешна?}

P -->|да| H

P -->|нет| Q[Рассмотреть восстановление системы или переустановку]Когда командная строка не поможет

- Если файлы зашифрованы — командная строка не расшифрует их.

- Если вредоносное ПО установило драйверы ядра — потребуется загрузочный антивирус и профессиональная помощь.

- Если вы не уверены в происхождении файла — не удаляйте системные компоненты без анализа.

Факто-бокс: ключевые моменты

- sfc и DISM: проверяют и восстанавливают целостность системных файлов.

- attrib: раскрывает скрытые/системные файлы на носителях.

- reg add DisableRegistryTools: возвращает доступ к редактору реестра.

- Командная строка хороша против простых угроз, но не заменяет полноценный антивирус.

Безопасность и рекомендации

- Всегда держите систему и программы в актуальном состоянии.

- Используйте надёжный браузер и расширения для блокировки трекеров и всплывающих окон.

- Включите защиту в реальном времени и регулярное сканирование антивируса.

- Настройте автоматические резервные копии вне основной системы.

- Обучайте пользователей базовым правилам безопасности: не открывать сомнительные вложения и ссылки.

Примеры отказа метода (когда он не работает)

- Руткиты, маскирующие процессы и скрывающие свои файлы на уровне ядра.

- Вредоносные программы, которые постоянно восстанавливают свои файлы из скрытых областей или удалённых служб.

- Сценарии, в которых вирус изменил загрузчик (bootloader) — потребуется восстановление загрузчика.

Часто задаваемые вопросы

Можно ли действительно удалить вирус только путём удаления файла?

Да, если вирус представлен одним или несколькими исполняемыми файлами, удаление их остановит выполнение. Однако многие вредоносные программы оставляют следы в реестре, планировщике задач и автозагрузке. Полное удаление часто требует очистки всех этих следов.

Стоит ли использовать командную строку вместо антивируса?

Командная строка подходит как средство первой помощи или в отсутствие антивируса. Однако она не заменяет возможности современных антивирусов: карантин, эвристический анализ, облачные сигнатуры и автоматические обновления. Используйте CMD как вспомогательный инструмент.

Выживет ли вирус после полного сброса до заводских настроек?

В большинстве случаев сброс к заводским настройкам очищает систему от вирусов, поскольку возвращает состояние ОС к исходному. Исключения: если вредоносное ПО прописалось в прошивке устройства или изменило загрузчик на уровне UEFI/BIOS — тогда сброс может не помочь.

Критерии приёмки

- Устранены симптомы, перечисленные в начале статьи.

- Нет неизвестных автозапусков и подозрительных записей в планировщике задач.

- SFC и DISM возвращают статус «без ошибок» или успешно восстановили файлы.

- После перезагрузки система стабильна, и нет повторного появления удалённых файлов.

Сопровождение и профилактика после очистки

- Выполните полную проверку с помощью обновлённого антивируса в офлайн-режиме.

- Изолируйте и проанализируйте любые подозрительные файлы, прежде чем возвращать их в систему.

- Введите регулярный план резервного копирования — минимум 3–2–1 (3 копии, на 2 носителях, 1 офлайн).

Глоссарий в одну строку

- attrib — команда для изменения атрибутов файлов в Windows.

- sfc — System File Checker, проверяет целостность системных файлов.

- DISM — инструмент обслуживания образов Windows.

- autorun.inf — конфигурационный файл автозапуска на носителях.

- ransowmare — программа-вымогатель, шифрующая файлы и требующая выкуп.

Краткое резюме

- Начните с отключения от сети и резервного копирования.

- Используйте sfc и DISM для восстановления системных файлов.

- Примените attrib на съёмных носителях, чтобы обнаружить скрытые вирусы.

- Восстановите доступ к regedit одной командой при необходимости.

- Для сложных угроз используйте загрузочный антивирус или восстановление системы.

Следуйте процедурам осторожно. Если вы сомневаетесь — обратитесь к профессионалу.

Изображения и скриншоты: Miguel Leiva-Gomez

Похожие материалы

Аварийные звуковые уведомления на Android

Исправить ошибку 0x80240004 в Windows

Вычитание в Google Таблицах — руководство

Матрица переосмысления — рост творческой продуктивности

Мобильный фишинг: защита и реагирование