Восстановление Windows‑ПК после вирусной атаки

Кратко:

Если ваш Windows‑ПК заражён, сначала изолируйте машину, затем выполните последовательные проверки и очистку с помощью антивирусных и антималварных инструментов, восстановите данные из надёжных резервных копий и усиливайте защиту, чтобы предотвратить повторную атаку.

Почему важно действовать быстро

Вирусы могут распространяться по сети, шифровать файлы, красть учётные данные и устанавливать дополнительные вредоносные модули. Быстрая изоляция уменьшает площадь поражения и снижает риск утечки данных.

1. Отключитесь

- Немедленно отключите компьютер от Интернета: отключите Ethernet‑кабель и выключите Wi‑Fi. Если вы в корпоративной сети — уведомьте администратора и отключите машину от сети.

- Отключите внешние накопители (USB‑накопители, диски) чтобы не дать вирусу распространиться.

- По возможности переведите компьютер в состояние, когда он остаётся включённым, но изолированным. Если вы подозреваете, что вредоносное ПО активно передаёт данные, и есть риск дальнейшей компрометации, выключите устройство и извлеките диск — это позволит сохранить состояние для последующего анализа.

Важно: изоляция — это первая и самая простая мера, которая часто предотвращает масштабные потери.

2. Сканиируйте, сканиируйте, сканиируйте

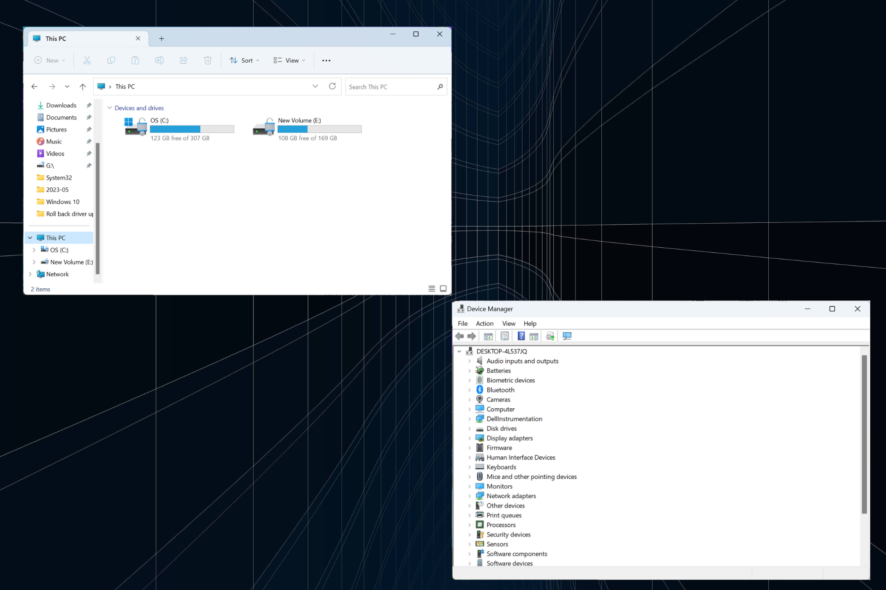

- Запустите установленное антивирусное ПО и выполните полное сканирование всех дисков. Если встроенный антивирус недоступен или система нестабильна, используйте загрузочные спасательные диски от проверенных вендоров (Kaspersky Rescue Disk, Bitdefender Rescue, Windows Defender Offline).

- Если система не загружается в обычном режиме, попробуйте безопасный режим с загрузкой сетевых драйверов или загрузку с USB/CD‑диска с антивирусом.

- После первой чистки перезагрузите компьютер и запустите повторное полное сканирование — некоторые скрытые модули обнаруживаются только после удаления первичных компонентов.

- При подозрениях на руткит используйте специализированные средства (например, сканеры rootkit): они ищут модификации ядра и загрузочных областей.

- Если стандартные средства не обнаруживают причину, добавьте антималварные и антишпионские утилиты (Malwarebytes, AdwCleaner и др.).

- В крайнем случае можно загрузиться с Linux‑live USB, смонтировать Windows‑разделы и скопировать важные данные на внешний носитель, а затем просканировать эти файлы на другом чистом компьютере.

Совет: ищите официальные инструменты удаления по названию вредоносного ПО — многие вендоры публикуют утилиты для конкретных семейств угроз.

3. Переустановите, восстановите и очистите

- Если антивирус удалил угрозу, проверьте целостность системы: запустите в командной строке sfc и chkdsk для поиска повреждений:

sfc /scannow

chkdsk C: /f /rВарианты восстановления ОС:

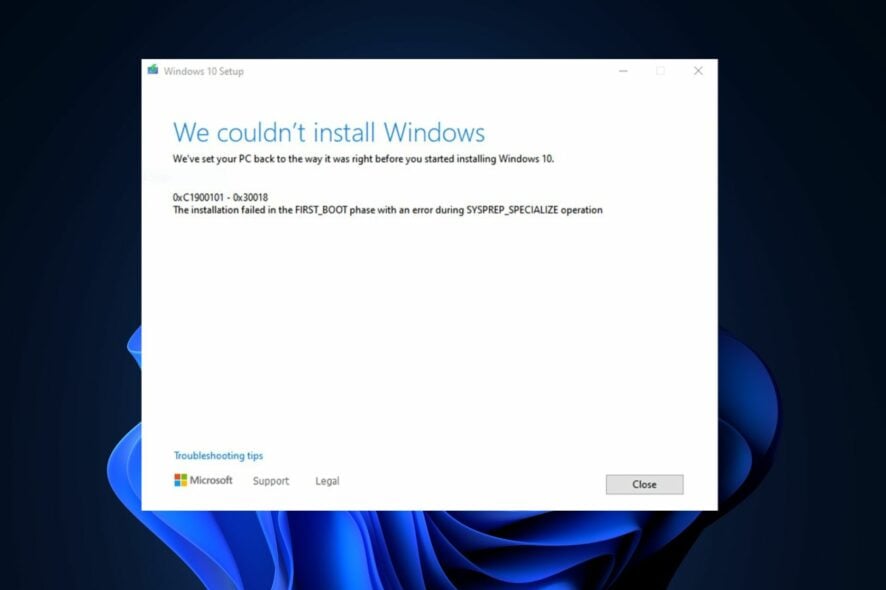

- Восстановление системы может вернуть файлы и настройки к более раннему состоянию, но будьте осторожны: если точка восстановления была создана уже после инфицирования, вы рискуете вернуть вредоносный код. По возможности избегайте восстановления из сомнительных точек.

- Восстановление с образа (system image) или чистая переустановка Windows — самый надёжный метод, если степень инфицирования серьёзна. Чистая установка устраняет скрытые модификации и руткиты.

- Восстановление отдельных файлов из резервной копии — если вы уверены в происхождении резервной копии.

После удаления вредоносного ПО проверьте автозагрузку (msconfig, Диспетчер задач → Автозагрузка), планировщика задач и записи реестра, которые могли быть изменены.

Проверьте установленные программы и браузерные расширения; удалите всё подозрительное.

4. Резервное копирование данных

- Создавайте резервные копии по правилу 3‑2‑1: минимум три копии, на двух разных носителях, одна копия вне сайта или в защищённом облаке.

- Используйте версии файлов (версионирование) — это позволит откатиться к незашифрованной версии при атаке программ‑вымогателей.

- Храните как минимум одну оффлайн или «air‑gapped» копию для защиты от сетевых атак.

- Регулярно тестируйте восстановление: резервная копия имеет ценность только если её можно восстановить.

5. Предотвращение будущих атак

- Обновляйте ОС и программы автоматически; большинство атак используют известные уязвимости с доступными патчами.

- Используйте современное антивирусное решение с автоматическими обновлениями сигнатур и поведением/облачной аналитикой.

- Включите брандмауэр и ограничьте сетевой доступ, особенно для удалённого доступа (RDP, SSH) — по возможности используйте VPN и MFA.

- Ограничьте права пользователей: работайте под обычным локальным аккаунтом, а привилегии администратора используйте только при необходимости.

- Отключите макросы в офисных документах и обучите пользователей распознавать фишинговые письма.

- Включите контроль приложений (whitelisting) для критичных рабочих станций.

Когда стандартные меры не помогают

- При атаке программ‑вымогателя, если файлы зашифрованы и резервных копий нет, восстановить данные без ключа невозможно. В таких случаях остаётся: восстановление из резервной копии, обращение к профессиональным инцидент‑командам или обсуждение с правоохранительными органами.

- Если вы обнаружили сложный целевой вредоносный код или подозреваете утечку данных, привлеките специалистов по судебной экспертизе (форензике) и уведомите соответствующие органы.

Альтернативные подходы

- Быстрая очистка с помощью спасательного образа vs чистая переустановка: для домашних ПК спасательный образ часто достаточен; для корпоративных систем лучше чистая переустановка и анализ логов.

- Контейнеризация и виртуализация рабочих сред для слабозащищённых приложений снижает риск заражения основной системы.

Мини‑методология инцидента (короткая последовательность действий)

- Изолировать компьютер от сети.

- Сохранить копию состояния (если требуется форензика).

- Запустить полное сканирование антивирусом и антималваром.

- Удалить обнаруженные угрозы, перезагрузиться и повторить сканирование.

- Восстановить файлы из проверенных резервных копий.

- Изменить пароли и усилить защиту.

- Мониторить систему на предмет признаков повторной компрометации.

Чек‑лист по ролям

Домашний пользователь:

- Отключить интернет, удалить внешние накопители.

- Запустить антивирус и воспользоваться спасательным носителем.

- Восстановить файлы из резервной копии, сменить пароли.

- Включить автоматические обновления.

IT‑администратор:

- Изолировать и квочить (quarantine) машину, собрать логи и дамп памяти при необходимости.

- Выполнить форензик‑анализ, определить вектор атаки.

- Принять решение о чистой установке или восстановлении из образа.

- Уведомить заинтересованные стороны и при необходимости регулятора.

Служба MSP/аутсорсинг:

- Провести инвентаризацию пострадавших систем, восстановить из образов, обновить политики безопасности.

Однострочный глоссарий

- Вредоносное ПО: программа, созданная для причинения вреда.

- Руткит: скрытый модуль, маскирующий своё присутствие в системе.

- Рансомware: шифрует данные и требует выкуп за расшифровку.

- Rescue disk: загрузочный носитель с инструментами для очистки и восстановления.

Критерии приёмки

- Система загружается и работает без зависаний.

- Полное сканирование не обнаруживает угроз.

- Восстановленные файлы доступны и не повреждены.

- Все пароли и ключи обновлены, критичные пользователи уведомлены.

Вывод

Вирусная инфекция — это стрессовая ситуация, но она решаема. Правильная последовательность действий: изоляция, тщательное сканирование, удаление угроз, восстановление из проверенных резервных копий и усиление защиты — снижает риск повторного инцидента и минимизирует потери. Если сомневаетесь в своих силах при сложной компрометации, обратитесь к специалистам по инцидент‑реагированию.

Примечание: регулярно тестируйте резервные копии, обновляйте систему и обучайте пользователей основам цифровой гигиены — это лучшие превентивные меры.