Как распознать и защититься от фишинга

Введение

Ежедневно тысячи онлайн-аккаунтов скомпрометированы. Хакеры применяют разные методы, но один из самых распространённых — фишинг. В классическом сценарии злоумышленник копирует страницу входа легитимного сайта, отправляет ссылку жертве и собирает введённые данные. Часто создание такого сайта не требует глубоких знаний — достаточно скопировать HTML/CSS и добавить серверный код для перехвата форм.

В этой статье вы найдёте практические приёмы для раннего распознавания фишинга, инструкции по действиям при компрометации и набор проверок для пользователей и IT‑специалистов.

Что такое фишинг в одну строку

Фишинг — это попытка обманом получить у вас конфиденциальные данные, выдавая себя за доверенный сервис.

Признаки фишинга в два этапа

Распознавание фишинга состоит из двух этапов: (1) сигналы в сообщении, которое вы получили, и (2) признаки на самом сайте. Ниже — подробный чеклист для обоих этапов.

Как распознать фишинговое письмо

Большинство фишинговых ссылок приходят по электронной почте. Но те же признаки работают и для SMS, мессенджеров и рекламных объявлений.

Отправитель

Проверьте адрес отправителя. Злоумышленники подменяют домен: customersupport@paypa1.com вместо customersupport@paypal.com. Сравните с официальным адресом поддержки компании.

Орфография и грамматика

Фишинговые письма часто содержат опечатки и неправильную пунктуацию. Официальные компании обычно тщательно редактируют тексты перед рассылкой.

Давящее или заманчивое содержание

Сообщения часто требуют срочных действий: «Ваша награда истекает через 3 часа, войдите сейчас». Цель — заставить вас перейти по ссылке, не проверив URL.

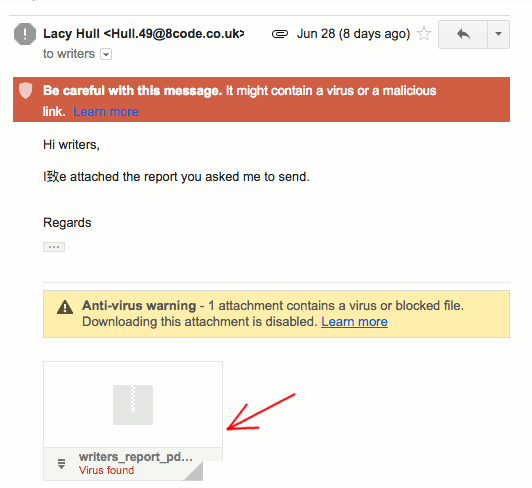

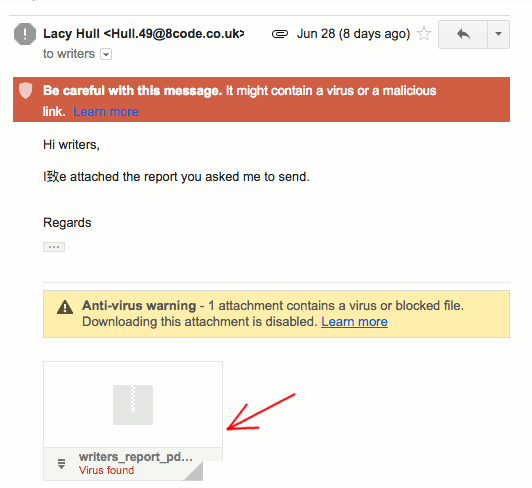

Подозрительные вложения

Не открывайте вложения из подозрительных писем. Легитимные компании редко присылают произвольные вложения без предварительного уведомления.

Письмо оказалось в папке «Спам»

Если почтовый сервис пометил письмо как спам — доверьтесь фильтру и не взаимодействуйте с ним.

Фишинговые объявления

Фишинговые ссылки могут скрываться в онлайн‑рекламе. Иногда клик по рекламной ссылке приводит на поддельный сайт. Автор статьи отмечал потерю более $1000 после случайного клика по объявлению в Google Search.

Важно: избегайте клика по сомнительным ссылкам — они могут содержать шифровальщики и другое вредоносное ПО.

Как распознать фишинговый сайт

Вы кликнули ссылку и оказались на сайте. Вот как понять, что это подделка.

Проверьте URL

Внешний вид сайта можно скопировать, а URL — нет. Ошибки в домене (paypai.com, paypol.com) и отсутствие HTTPS — очевидные красные флаги. Посмотрите на значок замка в адресной строке: защищённый сайт использует HTTPS, но наличие замка не гарантирует полной безопасности — злоумышленники тоже получают сертификаты. Тем не менее отсутствие HTTPS — серьёзный сигнал.

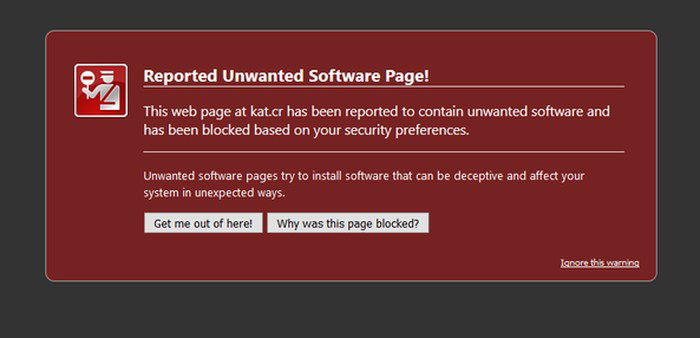

Предупреждение браузера

Современные браузеры хорошо распознают фишинг и блокируют доступ. Если браузер предупреждает — закройте вкладку.

Всплывающие окна

Фишеры иногда перенаправляют на легитимный сайт, но показывают фальшивый всплывающий запрос для ввода пароля. Не вводите данные в неожиданные поп‑апы.

Попробуйте неправильный пароль

Некоторые фишинговые формы не проверяют корректность пароля и позволят «войти» после любой комбинации. Если сайт принимает очевидно неверный пароль, это почти наверняка подделка. Учтите, что злоумышленник может симулировать сообщение «Неверный пароль», чтобы заставить вас вводить ещё варианты.

Что делать, если вы ввели свои данные

Если вы выяснили, что предоставили логин или пароль фишеру, действуйте быстро. Ниже — практический план действий с приоритетами.

Немедленные шаги

- Сразу перейдите на официальный сайт вручную, не по ссылкам. Воспользуйтесь закладками или введите адрес в адресной строке.

- Смените пароль с уникальным, сильным паролем. Используйте менеджер паролей для генерации и хранения.

- Включите двухфакторную аутентификацию (2FA) для аккаунта.

- Если была связана платёжная информация, немедленно свяжитесь с банком или платёжной системой и зачитайте спорную операцию.

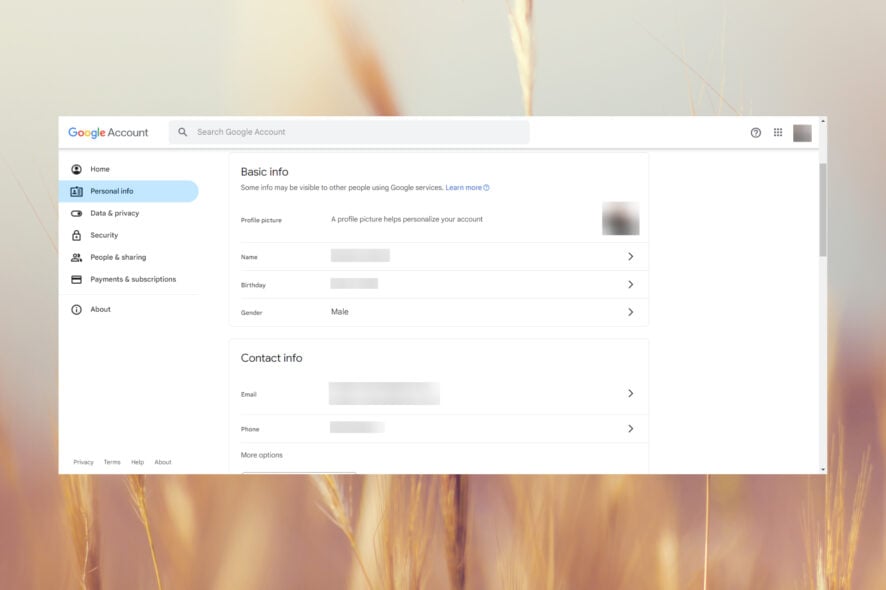

- Просмотрите настройки аккаунта: переадресации почты, доверенные устройства, приложения с доступом.

Важно: попытки отслеживать IP фишера редко дают практический результат — лучше концентрироваться на восстановлении и блокировке ущерба.

Инцидентный план по восстановлению аккаунта

Ниже — упрощённый runbook, который подойдёт обычному пользователю.

- Контainment (локализация): отключите устройство от сети, если подозреваете установку вредоносного ПО.

- Аутентификация: поменяйте пароль на официальном сайте с другого безопасного устройства.

- Восстановление доступа: если злоумышленник уже изменил данные восстановления (email/телефон), свяжитесь со службой поддержки сервиса, предоставьте подтверждения владения аккаунтом.

- Проверка операций: запросите у банка/сервиса детали последних транзакций.

- Уведомление: сообщите контактам, если от вашего имени разосланы фишинговые сообщения.

- Уроки и улучшения: включите 2FA, обновите пароли в других сервисах, проведите антивирусную проверку и пересмотрите рабочие процессы по безопасности.

Роль‑ориентированные чеклисты

Чеклист для обычного пользователя:

- Не открывайте вложения из неизвестных писем.

- Не вводите данные, если URL вызывает сомнения.

- Включите 2FA во всех критичных сервисах.

- Используйте менеджер паролей и уникальные пароли.

- Поддерживайте систему и браузер в актуальном состоянии.

Чеклист для сотрудников службы поддержки:

- Подтвердите личность через два независимых канала.

- Запишите время и IP при обращении по проблемам доступа.

- Отключите подозрительные сессии/устройства.

- Инструктируйте пользователя по безопасному восстановлению доступа.

Чеклист для администраторов и SOC:

- Включите SPF, DKIM и DMARC для почтовых доменов.

- Настройте фильтрацию спама и антифишинговые шлюзы.

- Мониторьте подозрительную активность логинов и массовые рассылки.

- Автоматизируйте блокировку известных фишинговых доменов.

Альтернативные методы защиты и проактивные меры

- Технологии почты: SPF, DKIM, DMARC помогают предотвратить подмену отправителя.

- Промежуточные фильтры: корпоративные антифишинг‑шлюзы и фильтры URL.

- Обучение: регулярные фишинг‑тренинги и тестовые рассылки.

- Технические средства: менеджеры паролей, блокировка автозаполнения форм на сторонних доменах.

Эвристики и простые правила для быстрого решения

- Правило трёх проверок: отправитель, URL, вложения.

- Если сообщение создаёт срочность, подумайте дважды.

- Никогда не вводите пароль на сайте, пришедшем по подозрительной ссылке.

- Используйте менеджер паролей: если поле логина не предлагает сохранить пароль — это предупреждение.

Когда способ распознавания не работает

Фишеры совершенствуют методы: используют поддомены, похожие домены, легитимные сертификаты и даже компрометируют рекламные площадки. В этих случаях единственная надёжная мера — строгая организация доступа: уникальные пароли, 2FA и мониторинг аномалий.

Проверки и критерии приёмки (для команды безопасности)

- Система почтовой доставки проходит тесты SPF/DKIM/DMARC без ошибок.

- Антифишинговый шлюз блокирует >90% внутренних тестовых фишинговых писем.

- Пользователи проходят фишинг‑тренинг не реже одного раза в год.

- Включён 2FA для всех критичных аккаунтов сотрудников.

Технические рекомендации по укреплению безопасности

- Включите двухфакторную аутентификацию везде, где доступна.

- Используйте менеджер паролей для генерации и хранения уникальных паролей.

- Отключите автозаполнение паролей для форм на сторонних доменах.

- Обновляйте ОС, браузер и антивирус.

- Регулярно делайте резервное копирование данных.

Тестовые случаи и приёмочные критерии для фишинг‑тренинга

- Сценарий: письмо с подменным доменом. Ожидание: >80% сотрудников не кликают по ссылке.

- Сценарий: письмо с вложением. Ожидание: >95% не открывают вложение.

- Сценарий: рекламная ссылка в поисковой выдаче. Ожидание: обучение позволяет отличить официальный сайт от рекламы.

Про конфиденциальность и требования GDPR

Если через фишинг были скомпрометированы персональные данные граждан ЕС, организации обязаны следовать правилам уведомления о нарушении данных. Действуйте так:

- Оцените масштаб утечки.

- Уведомите регулятора в срок, если это требуется.

- Сообщите пострадавшим, если нарушение несёт высокий риск для их прав и свобод.

Важно: юридические обязанности зависят от юрисдикции и типа данных — проконсультируйтесь с ответственным по защите данных.

Сценарий инцидента — пошаговый плейбук

- Получение сообщения о подозрении.

- Блокировка учётной записи и сброс сессий.

- Смена пароля и сброс привязанных методов восстановления (если возможно).

- Проверка платёжных операций и инициирование спора по транзакциям.

- Полная проверка устройства антивирусом и при необходимости репликация на безопасное устройство.

- Документирование инцидента и выводы для предотвращения подобных случаев.

1‑строчный глоссарий

- Фишинг — обман для кражи учётных данных.

- Спуфинг — подмена источника сообщения.

- 2FA — двухфакторная аутентификация.

- Шифровальщик — тип вредоносного ПО, блокирующего файлы.

Мермайд‑дерево принятия решения

flowchart TD

A[Появилось подозрительное письмо или сайт?] --> B{Вы проверили отправителя и URL}

B -->|Нет| C[НЕ взаимодействовать и удалить]

B -->|Да| D{Есть ли вложение или призыв к срочным действиям}

D -->|Да| C

D -->|Нет| E{Браузер/Почта выдают предупреждение}

E -->|Да| C

E -->|Нет| F[Если всё в порядке — перейти вручную на официальный сайт](Если блок Mermaid не отображается — применяйте чеклист вручную.)

Примеры ошибок и когда метод не сработает

- Сертификат HTTPS присутствует — это не гарант безопасности.

- Поддомены и транслитерированные домены могут обмануть визуальную проверку.

- Автоматические фильтры иногда пропускают целевые фишинговые кампании (spear phishing).

Шаблон отчёта о фишинг‑инциденте

- Дата и время обнаружения.

- Способ обнаружения (email, реклама, личная ссылка).

- URL/снимки экрана.

- Какие данные утекли.

- Принятые меры и текущее состояние.

Заключение

Фишинговые сайты бывают сложными для обнаружения, но последовательная проверка отправителя, URL и вложений значительно снижает риск. Основные защитные меры — уникальные пароли, менеджер паролей, двухфакторная аутентификация и внимательное отношение к срочным просьбам. Если вы столкнулись с компрометацией — действуйте быстро по плану восстановления.

Примечание: расскажите в комментариях, какие методы распознавания фишинга помогли вам лично.

Похожие материалы

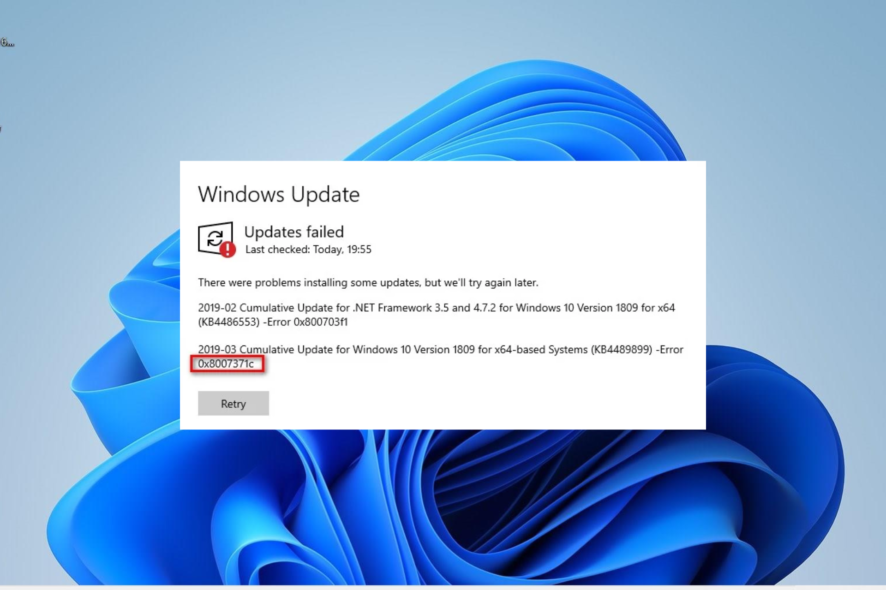

Ошибка 0x8007371c — как исправить обновления Windows

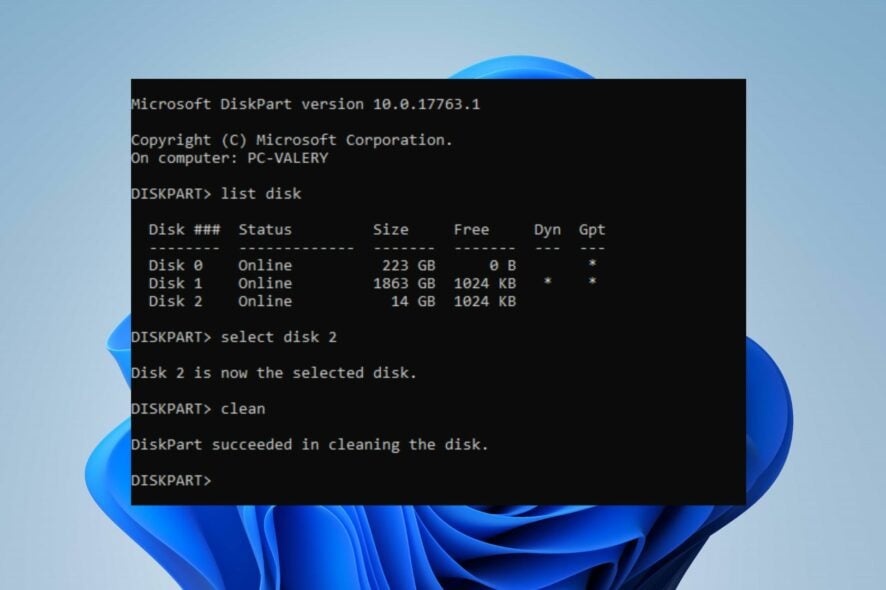

Отмена Diskpart clean и восстановление раздела

Скрыть Audible‑аудиокниги на Kindle

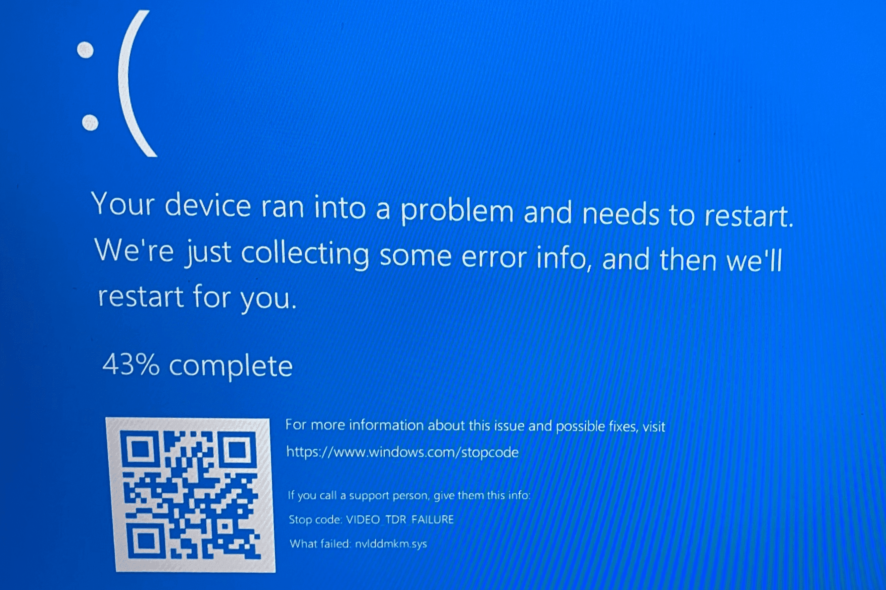

Исправление VIDEO_TDR_FAILURE в Windows 11

Как установить Debian по сети