Stagefright: как проверить уязвимость и защитить Android

Что такое Stagefright и почему это опасно

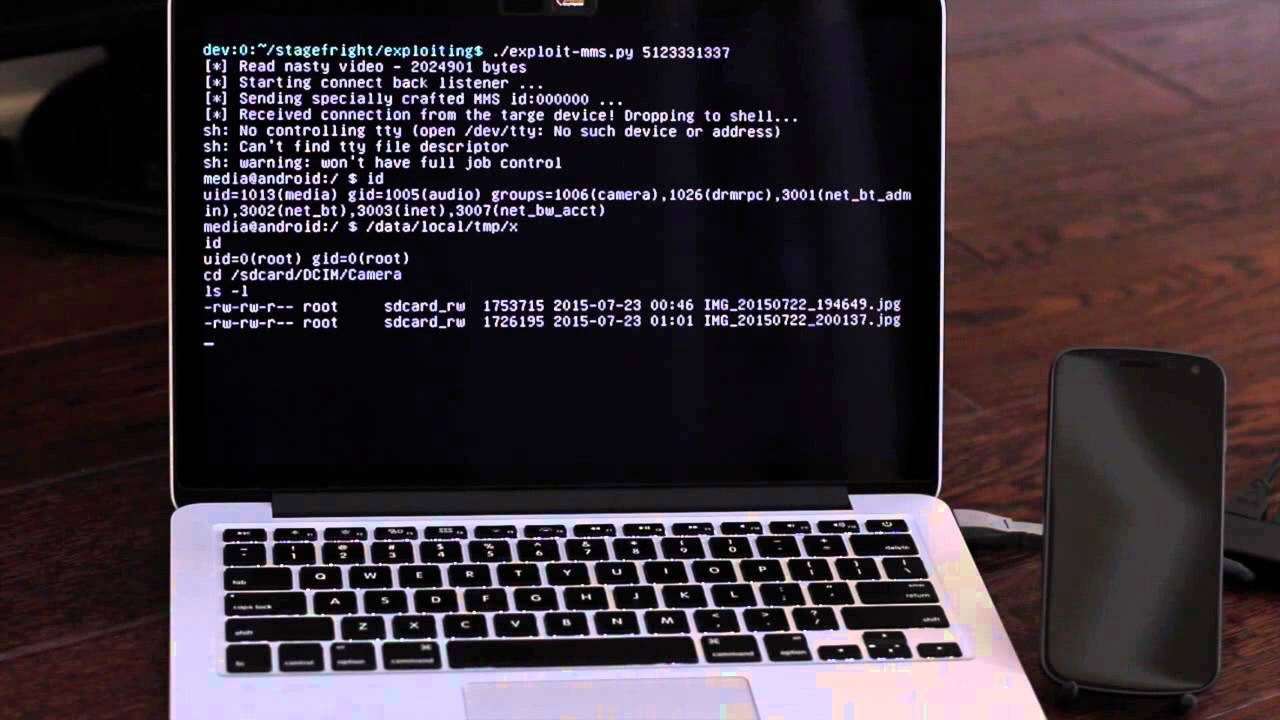

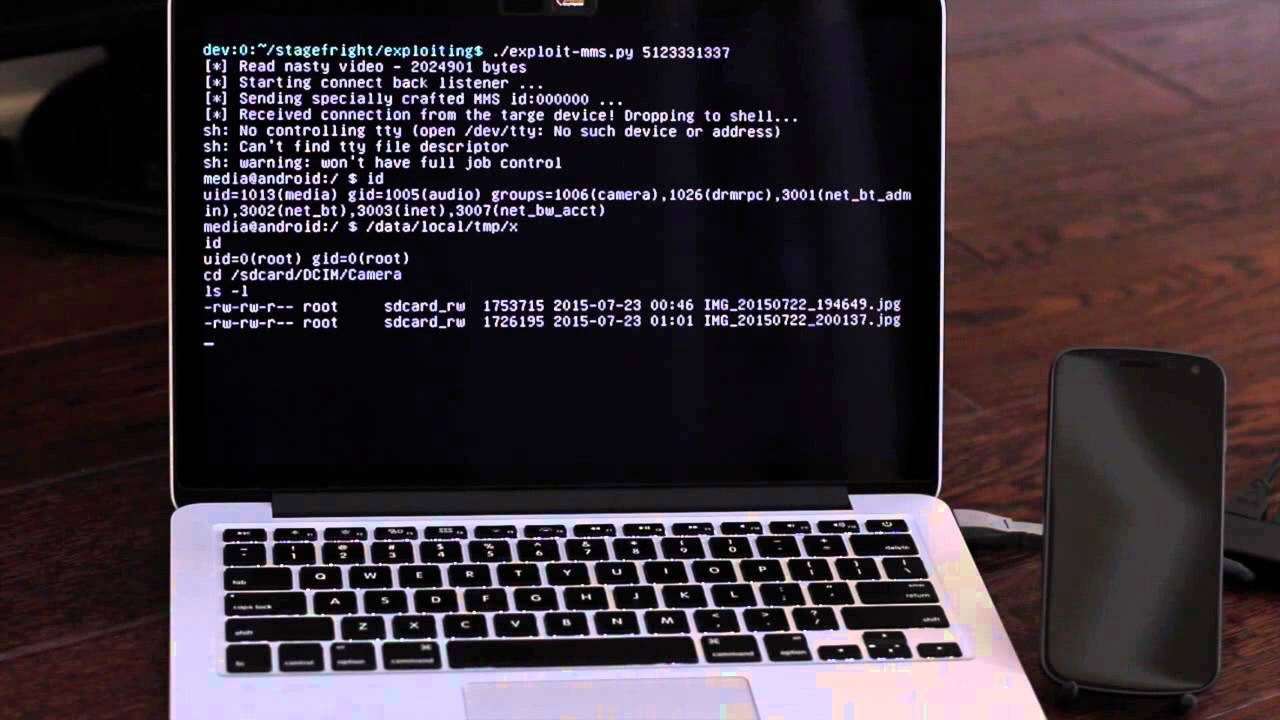

Stagefright — это библиотека ядра Android для воспроизведения мультимедиа (в частности MP4). Уязвимость позволяет злоумышленнику отправить специально подготовленное MMS-сообщение, которое автоматически обрабатывается стандартным приложением для сообщений и запускает произвольный код на устройстве без действий владельца. Уязвимость затрагивает старые версии Android и широко распространена на устройствах, для которых не выпущены своевременные обновления.

Ключевая идея в одной строке: любой мультимедийный контейнер, который система «автоматически» разбирает, может стать входной точкой для выполнения кода, если его парсер содержит баги.

Important: если ваш телефон ещё получает обновления безопасности от производителя — установите их как можно скорее.

Как работает эксплойт (коротко и технически)

- Злоумышленник отправляет MMS с мультимедийным файлом, содержащим специально оформленные (корруптированные) данные в MP4-контейнере.

- Приложение для сообщений автоматически загружает и передаёт файл в Stagefright для обработки/предпросмотра.

- Уязвимость в парсере Stagefright позволяет выполнить произвольный код с привилегиями процесса медиаплеера — оттуда возможно дальнейшее проникновение в систему.

Контрмера: отключение автоматической загрузки MMS прерывает цепочку атаки, потому что файл не будет загружен и обработан автоматически.

Как проверить уязвимость вашего устройства

Google уже выпустил патч для актуальных релизов Android, но обновления зависят от производителя и оператора. Самый простой способ — использовать официальное средство проверки.

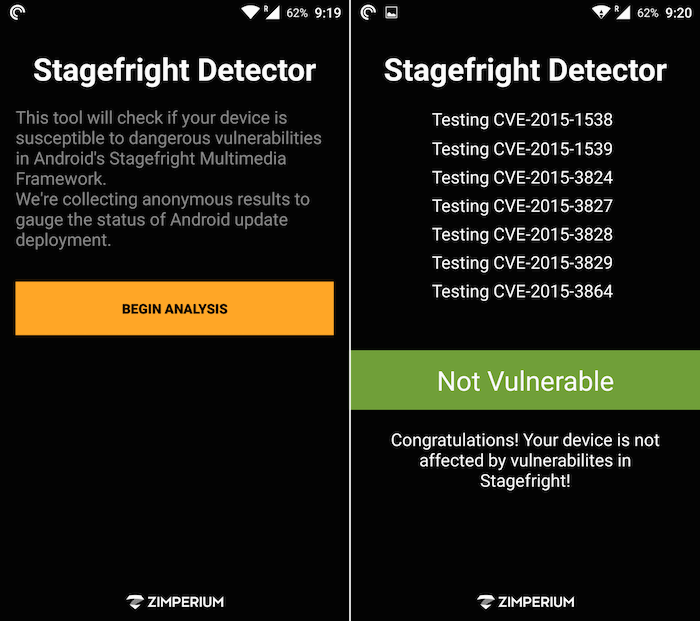

- Скачайте приложение “Stagefright Detector” от Zimperium из официального источника (Google Play или сайт разработчика).

- Запустите тест — результат появится через несколько секунд: устройство уязвимо или защищено.

- Если уязвимость обнаружена — немедленно следуйте шагам по защите ниже и ждите официального обновления.

Note: даже если детектор показывает «неуязвимо», это отражает известные CVE и тестируемые парсеры; новые векторы могут появиться позже.

Как защититься — шаги для всех пользователей

Поскольку Stagefright встроен в систему, нельзя просто «выключить» библиотеку без модификации ОС. Но существуют надёжные обходные пути.

Отключите автоматическую загрузку MMS в приложении для сообщений:

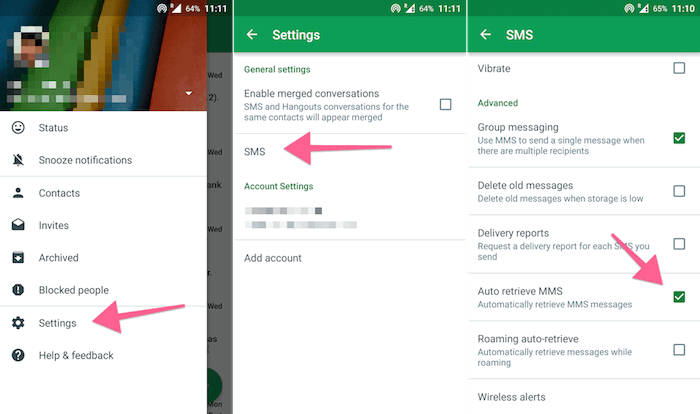

- Hangouts: меню (иконка «гамбургер») → Настройки → SMS → отключите “Автозагрузка MMS”.

- Messenger (Google): меню с тремя точками → Настройки → Дополнительно → отключите “Auto-retrieve” (Автозагрузка).

- Стандартное приложение “Сообщения” (Messaging): Меню → Настройки → Раздел “Мультимедийные (MMS) сообщения” → снимите галочку с “Автозагрузка”.

После этого MMS не будут загружаться без вашего разрешения.

Не открывайте MMS от неизвестных номеров. Если MMS выглядит подозрительно — удалите сообщение, не загружая вложение.

При высокой паранойе можно отключить прием SMS/MMS от неизвестных контактов — многие приложения поддерживают фильтрацию.

Для продвинутых пользователей: установка кастомной прошивки (CyanogenMod/LineageOS и др.) даёт более быстрые обновления безопасности при наличии сборки для вашего устройства. Это требует разблокировки загрузчика и рутирования — такой подход аннулирует гарантию и несёт риски.

Important: не рутируйте устройство без понимания последствий. Кастомные прошивки повышают скорость патчей, но требуют знаний и резервного копирования.

Альтернативные подходы и инструменты

- Используйте сторонние SMS-приложения, которые не делают автозагрузку вложений по умолчанию.

- На корпоративных устройствах настройте запрет MMS через политику мобильного управления (MDM) или маршрутизаторы.

- Настройте фильтрацию MMS на уровне оператора (если такая услуга доступна) — операторы могут блокировать или сканировать мультимедийный трафик.

Роль IT-администратора: чек-лист защиты

- Немедленно оповестите пользователей об отключении автозагрузки MMS и предоставьте пошаговую инструкцию.

- Примените политики MDM: запретите автозагрузку вложений, ограничьте установку приложений из неизвестных источников.

- Отслеживайте обновления безопасности производителей для всех моделей в парке устройств.

- Тестируйте критичные сервисы на совместимость после установки патчей.

Playbook для инцидента (короткая инструкция)

- Обнаружение: пользователи или мониторинг сообщают подозрительную активность.

- Изоляция: отключите сетевой доступ подозрительных устройств / предотвратите отправку MMS в корпоративной сети.

- Оценка: примените Stagefright Detector и соберите логи процесса медиаплеера.

- Устранение: если доступен патч от производителя — распространите и установите его. Если нет — отключите автозагрузку и переведите пользователей в безопасный режим.

- Восстановление: после установки патча проверьте систему и возобновите нормальные политики.

- Отчёт: документируйте инцидент и уроки для будущих случаев.

Критерии приёмки: все устройства должны пройти проверку Stagefright Detector и получить статус «защищено» или иметь отключённую автозагрузку MMS.

Риск-матрица и способы смягчения

| Риск | Вероятность | Влияние | Смягчение |

|---|---|---|---|

| Автоматическая загрузка MMS содержит эксплойт | Средняя | Высокое | Отключить автозагрузку, MDM, блокировка на уровне оператора |

| Отсутствие обновлений от производителя | Высокая | Высокое | Кастомные прошивки для ответственных устройств, переход на модели с гарантированными апдейтами |

| Пользователь открывает MMS от незнакомца | Средняя | Среднее | Обучение пользователей, фильтрация по номерам |

Когда описанные меры не сработают (ограничения)

- Если злоумышленник найдёт новый вектор, который не требует автоматической загрузки (например, уязвимость в другом сервисе), описанные шаги могут быть недостаточны.

- Устройства без поддержки кастомных прошивок останутся зависимыми от производителей.

Минимальная методология для домашних пользователей

- Проверка: запустите Stagefright Detector.

- Настройка: отключите автозагрузку MMS в используемом приложении.

- Наблюдение: следите за обновлениями системы и установите патчи, как только они появятся.

- Бэкап: регулярно делайте резервные копии важных данных.

Локальные особенности для России и соседних регионов

- В некоторых регионах MMS всё ещё используется шире, чем в других. Если вы получаете MMS регулярно — отключите автозагрузку и предупредите близких.

- Операторы в регионе могут медленно распространять обновления; особенно это касается бюджетных моделей — учитывайте это при закупках.

Краткий глоссарий (1 строка каждое)

- MMS — мультимедийное сообщение, которое может включать изображения, видео и аудио.

- Stagefright — медиа-парсер Android для обработки видео/аудио.

- Patch — обновление безопасности, устраняющее уязвимость.

Заключение и рекомендации

Stagefright — пример уязвимости, возникающей в системном компоненте, который обрабатывает данные автоматически. Лучшие практики защиты: отключение автозагрузки MMS, немедленная установка официальных обновлений и применение корпоративных политик управления устройствами. Для продвинутых пользователей кастомные прошивки могут ускорить доставку патчей, но требуют внимания к безопасности.

Summary:

- Проверьте устройство приложением Stagefright Detector.

- Отключите автоматическую загрузку MMS в настройках приложения для сообщений.

- Установите официальные обновления или используйте проверенные кастомные прошивки при необходимости.

Дополнительные ресурсы: официальные заметки безопасности Android и публикации исследователей по Stagefright.

Похожие материалы

Встроенный генератор кодов 2FA в iPhone

Ограничение времени за экраном в Windows

Установка Docker и Docker Compose на Linux

Как пользоваться RealMojis в BeReal

Теги Docker: управление образами и лучшие практики