Как запретить приложению выход в интернет на Windows и macOS

Блокировка доступа приложений к интернету повышает безопасность и конфиденциальность. На Windows это удобно делается через «Windows Defender Firewall — Advanced settings» с правилом исходящих подключений. На macOS встроенный фаерволль блокирует только входящие подключения; для блокировки исходящих соединений используйте сторонние утилиты (например, Radio Silence) или сетевые правила на маршрутизаторе. Ниже — подробные инструкции, советы по проверке эффекта и готовые чек-листы для разных ролей.

Следить за тем, какие программы имеют доступ к сети, — хорошая привычка. Ограничение интернет-доступа снижает риск утечки персональных данных и защищает устройство от нежелательного сетевого поведения.

В этой статье вы найдёте пошаговые инструкции для Windows и macOS, варианты обхода блокировок, критерии приёмки, чек-листы для разных ролей и рекомендации по тестированию.

Зачем блокировать приложения от выхода в интернет

Блокировка приложений помогает в нескольких ситуациях:

- Защита приватности. Если вы не уверены, какие данные отправляет программа разработчику, отключение сети ограничит утечки.

- Контроль контента для детей. Блокировка отдельных приложений и их сетевого трафика помогает ограничить доступ к нежелательному контенту.

- Снижение поверхностной экспозиции. Удалённые соединения могут использовать ресурсы и раскрывать информацию о системе.

- Отладка и диагностика. Иногда нужно временно отключить приложение от интернета, чтобы проверить его поведение в офлайн-режиме.

Важно: блокировка сетевого доступа может нарушить функциональность приложения (обновления, авторизация, синхронизация). Передо мной — оцените, какие функции будут недоступны.

Как запретить приложению выход в интернет на Windows

Windows имеет встроенный фаерволл, который позволяет создавать правила для входящих и исходящих подключений. Ниже приведён безопасный и понятный рабочий алгоритм для блокировки исходящих подключений конкретного .exe-файла.

Подготовка и понятие терминов

- Фаерволл — сетевой фильтр в ОС, управляющий доступом приложений к сети.

- Исходящее правило — правило, которое контролирует соединения, инициируемые вашим приложением к внешним серверам.

Совет: работайте под учётной записью с правами администратора. На ноутбуке компании — координируйтесь с IT.

Шаги по созданию правила блокировки исходящих подключений

- Откройте меню «Пуск» и введите Control Panel или Панель управления. Запустите Панель управления.

- Перейдите в System and Security затем Windows Defender Firewall.

- На левой панели нажмите Advanced settings чтобы открыть «Windows Defender Firewall with Advanced Security». Вам потребуется подтверждение UAC.

- В окне «Advanced Security» слева выберите Outbound Rules.

- В правой панели нажмите New Rule.

- В мастере создания правила выберите Program и нажмите Next.

- Выберите This program path и нажмите Browse, чтобы найти исполняемый файл (.exe) приложения, которое хотите заблокировать.

- В Проводнике выделите папку с приложением и скопируйте путь из адресной строки (Ctrl + C). Не выбирайте сам EXE, если возникают проблемы — скопируйте путь и вставьте вручную.

- Вернитесь в окно мастера и вставьте путь в поле This program path. В конце добавьте имя EXE-файла (или укажите полный путь вместе с именем). Нажмите Next.

- Выберите Block the connection и нажмите Next.

- Оставьте все профили отмеченными (Domain, Private, Public) чтобы правило сработало в любой сети. Нажмите Next.

- Укажите понятное имя правила и опциональное описание (например, “Блок: appname.exe — исходящие”). Нажмите Finish.

После создания правила запустите приложение и проверьте, что сетевые функции перестали работать. Если нужно временно разрешить доступ, на шаге 4 откройте Outbound Rules, найдите правило, правой кнопкой — Disable Rule. Чтобы удалить правило навсегда — Delete.

Частые проблемы и советы при работе с Windows

- Путь к EXE. Иногда приложение запускается через ярлык или через лаунчер (например, Steam, Epic). В этом случае блокируйте сам лаунчер или используйте правило по порту/процессу.

- Обновления. Обратите внимание, что блокировка может помешать обновлениям и проверке лицензии.

- Профили сети. Для ноутбуков можно оставить правило активным только для Public-профиля.

- Альтернативы: сторонние фаерволлы (GlassWire, NetLimiter) дают графический контроль соединений.

Как вернуть интернет для приложения в Windows

- Откройте меню «Пуск» и найдите Windows Defender Firewall with Advanced Security.

- Перейдите в Outbound Rules.

- Найдите ваше правило в списке и кликните по нему.

- В правой панели нажмите Disable Rule чтобы временно отключить блокировку.

- Если правило больше не нужно, нажмите Delete. Будьте уверены, прежде чем удалять правило полностью.

Если вы планируете давать приложению доступ временно, выбирайте Disable вместо Delete — так проще включить блокировку обратно.

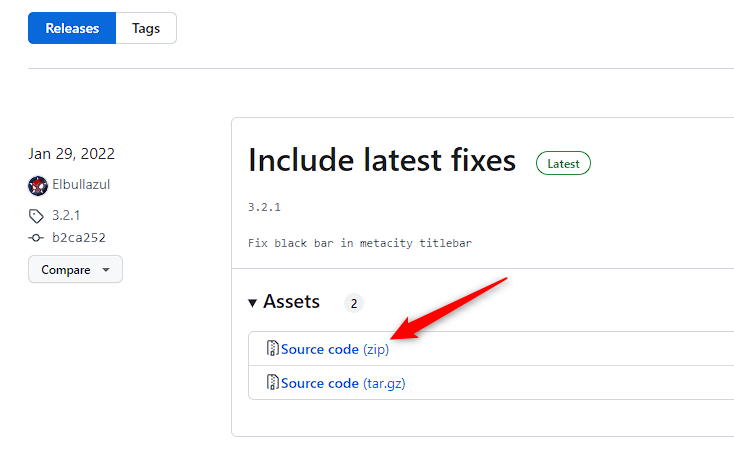

Как запретить доступ к интернету на macOS

Встроенный фаерволл macOS (в System Preferences → Security & Privacy → Firewall) контролирует только входящие подключения. Он полезен для предотвращения доступа к вашему компьютеру со стороны, но не подходит для блокировки исходящих соединений приложений.

Использование сторонних утилит для блокировки исходящих соединений

Чтобы блокировать исходящие подключения, используйте утилиту третьей стороны. Популярные варианты:

- Radio Silence — лёгкая утилита, простая в использовании; доступен пробный период, затем разовая покупка.

- Little Snitch — продвинутый сетевой монитор с детальной настройкой правил и предупреждениями.

- LuLu — бесплатный фаерволл от Objective-See для блокировки исходящих соединений.

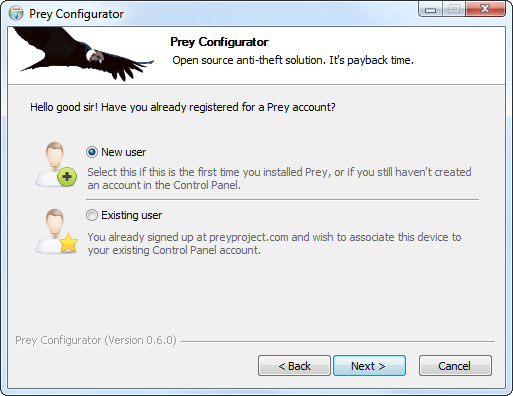

Пример использования Radio Silence:

- Скачайте Radio Silence с официального сайта и установите (утилита недоступна в Mac App Store).

- Запустите приложение и перейдите во вкладку Firewall.

- Нажмите Block Application и выберите приложение в папке Applications.

- Приложение добавится в список блокировки; теперь оно не сможет устанавливать исходящие соединения.

- Для быстрого отключения/включения используйте общий тумблер в правом нижнем углу интерфейса.

Маленькая заметка: Little Snitch предлагает интерактивные запросы при попытке приложения соединиться с сетью, что удобно для гибкого контроля.

Как блокировать входящие подключения в macOS

Если ваша цель — только предотвратить доступ из сети к приложению (серверы и слушающие порты), встроенный фаерволл подойдёт:

- Нажмите значок Apple → System Preferences.

- Откройте Security & Privacy и перейдите на вкладку Firewall.

- Нажмите Firewall Options.

- Нажмите Add (+) и выберите приложение из списка.

- Выберите Block incoming connections рядом с приложением.

- Нажмите OK для сохранения.

Сетевые методы блокировки вне операционной системы

Иногда удобнее блокировать трафик на уровне маршрутизатора или DNS:

- Router-level blocking. В админке маршрутизатора настройте правила брандмауэра по IP/портам или по MAC-адресу устройства. Работает для всех устройств в сети.

- DNS-блокировка. Настройка собственного DNS (например, Pi-hole) позволяет блокировать домены, к которым обращается приложение.

- VLAN и сегментация. В сетях компаний можно изолировать устройства и запрещать доступ в интернет частям сети.

Эти методы полезны, если приложение можно идентифицировать по доменам или портам, или если нужно централизованно управлять доступом для нескольких устройств.

Когда блокировка не работает и обходные пути

- Шифрование и прокси. Некоторые приложения используют встроенные прокси или шифрованные туннели (VPN), что затрудняет блокировку на уровне простых правил. В таких случаях нужен более высокий уровень контроля (например, прокси с аутентификацией или глубокая проверка пакетов).

- Лаунчеры и обновления. Если приложение запускается через лаунчер, блокируйте лаунчер, а не дочерние процессы.

- Службы системы. Некоторые компоненты OS используют общие системные сервисы для сетевых обращений. Блокировать стоит только конкретные процессы, чтобы не сломать систему.

Альтернативные подходы и mental models

- Правило «минимально необходимого доступа». Даётся только тот сетевой доступ, который критичен для работы приложения.

- Белый список vs чёрный список. Белый список (разрешены только конкретные приложения) даёт более строгий контроль в корпоративной среде. Чёрный список удобнее в домашних условиях.

- Контейнеризация. Запуск сомнительных приложений в виртуальной машине или контейнере ограничивает их доступ к остальной системе и сети.

SOP — стандартная процедура для домашнего пользователя

- Определите приложение и его назначение.

- Проверьте, какие функции приложения потеряются без интернета.

- На Windows создайте исходящее правило в Firewall. На macOS используйте Radio Silence или аналог.

- Тестируйте приложение в офлайн-режиме.

- Если всё работает, пометьте правило понятным именем и включите логирование для проверки попыток.

- Документируйте изменение (для семейного ПК — сообщите остальным пользователям).

Чек-листы по ролям

Чек-лист для родителя:

- Выбрано приложение, ограничивается доступ ребёнка.

- Приложение добавлено в правило на всех устройствах ребёнка.

- Проверен доступ к контенту после блокировки.

- Настроены учётные записи с разными правами.

Чек-лист для домашнего пользователя:

- Собран полный путь к EXE-файлу.

- Создано правило в Windows Firewall или добавлено приложение в Radio Silence.

- Осуществлена проверка функциональности офлайн.

- Сохранено резервное правило (disabled вместо delete).

Чек-лист для администратора IT:

- Проанализирован трафик приложения (домен/порт).

- Применена групповая политика или правило маршрутизатора.

- Зарегистрированы изменения в CMDB.

- Проведено тестирование на производительном стенде.

Критерии приёмки

- Приложение не устанавливает исходящие соединения к внешним хостам при запуске.

- Функции, зависимые от сети, документированы и приняты владельцем сервиса.

- Логи фаерволла показывают попытки соединения, которые блокируются.

- При необходимости блокировку можно отменить за одну-две операции.

Риски и способы снижения

- Риск: критичные обновления не будут устанавливаться. Смягчение: планируйте регулярный период, когда блокировку временно отключают для обновления.

- Риск: неправильный путь EXE разрушит правило. Смягчение: проверяйте полный путь и используйте свойства ярлыка.

- Риск: приложение обходит блокировку через VPN. Смягчение: запретите VPN-клиенты или контролируйте доступ на уровне маршрутизатора.

Мини-методология тестирования

- Перед изменением сделайте снимок настроек (export правил) или запишите текущее состояние.

- Примените правило блокировки.

- Попробуйте типичные сценарии использования приложения.

- Просмотрите логи фаерволла и системные журналы на предмет блокировок.

- Откатите изменение при обнаружении критических проблем.

1-line глоссарий

- Фаерволл — механизм контроля сетевых подключений.

- Исходящее подключение — попытка приложения связаться с внешним сервером.

- EXE — исполняемый файл Windows.

- Radio Silence — простая macOS-утилита для блокировки исходящих соединений.

Примеры, когда блокировка не подходит

- Онлайн-игры и сервисы с проверкой лицензий — блокировка может привести к невозможности запуска.

- Облачные редакторы и синхронизация данных — блокировка нарушит синхронизацию и может привести к потере данных.

Рекомендации по безопасному управлению

- Документируйте любые правила и храните их в надёжном месте.

- Используйте кратковременные отключения для обновлений.

- Для корпоративных сред применяйте белые списки и централизованный контроль.

Короткий план восстановления при ошибке

- Отключите (Disable) правило в фаерволле.

- Перезапустите приложение.

- Если проблема осталась — удалите правило и восстановите настройки.

- Внесите изменения в тестовой среде прежде чем применять на рабочих машинах.

Социальный превью

Если вы поделитесь инструкцией, используйте заголовок и текст ниже для превью:

- Текст публикации: Узнайте, как блокировать приложения от выхода в интернет на Windows и macOS, чтобы защитить конфиденциальность и контролировать доступ к сети.

Итоги

- Блокировка приложений повышает безопасность и приватность, но может нарушить их функциональность.

- На Windows используйте Windows Defender Firewall и исходящие правила. На macOS для исходящих подключений нужны сторонние утилиты.

- Централизованные методы (маршрутизатор, DNS) удобны для управления несколькими устройствами.

Краткие рекомендации для начала

- Определите приложения и их сетевые потребности.

- Создайте правило и протестируйте поведение.

- Документируйте изменения и храните резервные копии правил.

Спасибо за внимание. Если хотите, могу подготовить пошаговые скрипты PowerShell или шаблоны правил для групповой политики.

Похожие материалы

Драйверы NVIDIA без GeForce Experience

Факториал и рекурсивная реализация

Сделать Linux похожим на Windows 10

Настройка веб‑камеры в Windows — быстрый гид

Поиск в Django: реализация и лучшие практики