Как защититься от NukeBot: руководство для банков и пользователей

Total AV включает все инструменты безопасности, необходимые для защиты данных и конфиденциальности, в том числе:

- Проверяет загрузки, установки и исполняемые файлы на наличие вирусов и угроз

- Блокирует нежелательную рекламу и планирует умные проверки

- Шифрует соединение для Windows, Mac, iOS и Android

Не пропустите текущие скидки!

Получите TOTAL AV сегодня!

Коротко о NukeBot

NukeBot — троян, обнаруженный исследователями IBM X‑Force. Он предоставляет веб‑панель администратора, через которую злоумышленники управляют заражёнными устройствами (командно‑контроль, C2). После конфликта автора с сообществом исходный код был слит в открытый доступ. Это значит, что код может быть включён в другие вредоносные проекты и модифицирован, поэтому обнаружение и блокировка усложняются.

Почему это важно:

- Публичный исходный код ускоряет появление «вариантов» с новыми функциями.

- Вариативность снижает надёжность сигнатурного детектирования.

- Основная точка входа — почтовые вложения и социальная инженерия.

Важно: NukeBot чаще интересует финансовые сервисы и цели с денежными транзакциями, но может атаковать любой уязвимый эндпоинт.

Что делать в первую очередь — руководство для пользователей и сотрудников

Ниже — проверенные шаги, простые для исполнения и эффективные для снижения риска заражения.

1. Базовая почтовая гигиена

Почта остаётся основной точкой входа для троянов. Простые правила снижают риск вторжения:

- Не открывайте неожиданные вложения. Подозрительные письма лучше сначала просканировать антивирусом.

- Обращайте внимание на орфографию, логотипы, адрес отправителя и необычные запросы. Социнжиниринг часто маскируется под срочные уведомления.

- Не переходите по ссылкам из сомнительных писем. Наведите курсор, чтобы проверить домен.

- Внедрите фильтрацию и SPF/DKIM/DMARC на уровне почтового сервера для корпоративной почты.

Совет для ИТ‑администратора: включите автоматическое сканирование вложений на почтовом шлюзе и отклоняйте исполняемые файлы или архивы с запускаемыми файлами.

2. Используйте VPN в публичных сетях

Публичный Wi‑Fi часто перехватывают или на него внедряют злоумышленники. VPN шифрует трафик и снижает риск инъекции вредоносного кода через сессии.

Рекомендации:

- На рабочих устройствах требуйте включённого корпоративного VPN для доступа к внутренним системам.

- Для личных устройств используйте проверенные провайдеры VPN с политикой “без логов” и сильными протоколами шифрования.

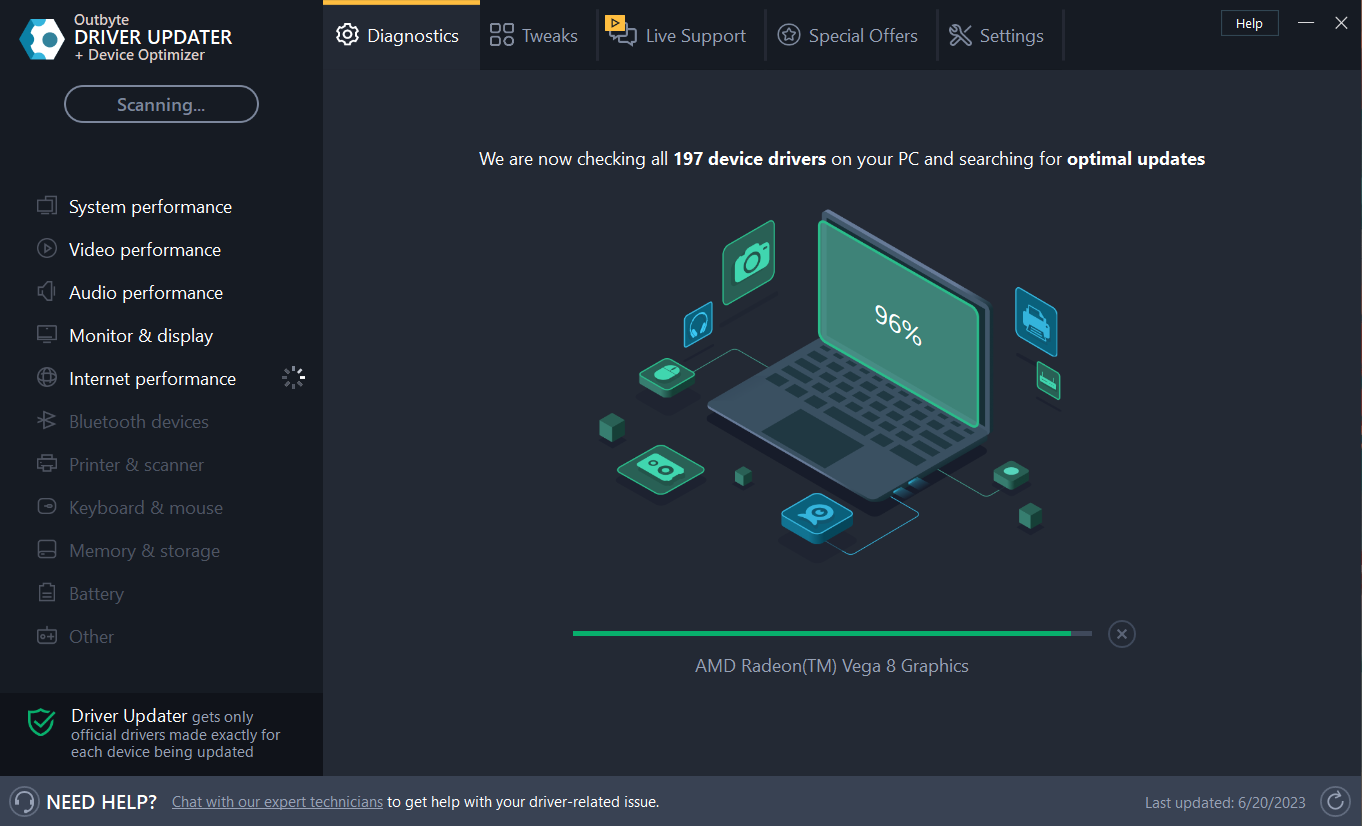

3. Установите мощный антивирус и включите безопасный просмотр

Антивирус с проактивной защитой, эвристикой и функцией защиты от эксплойтов значительно повышает шансы блокировки новых вариантов трояна.

- Включите “Safe Browsing” / защиту от фишинга и веб‑угроз.

- Регулярно обновляйте антивирусные базы и движки.

- Рассмотрите EDR (endpoint detection and response) для критических узлов.

Этот инструмент может выступать как активный щит для ПК и защищать другие устройства в сети.

4. Будьте осторожны с бесплатными программами и вложениями

Бесплатный софт и «пиратские» сборки часто поставляются с бекдорами и эксплойт‑набором.

Правила:

- Скачивайте ПО только с официальных сайтов или доверенных репозиториев.

- Откажитесь от сомнительных «полезных» расширений и кряков.

- Проверяйте цифровые подписи установщиков.

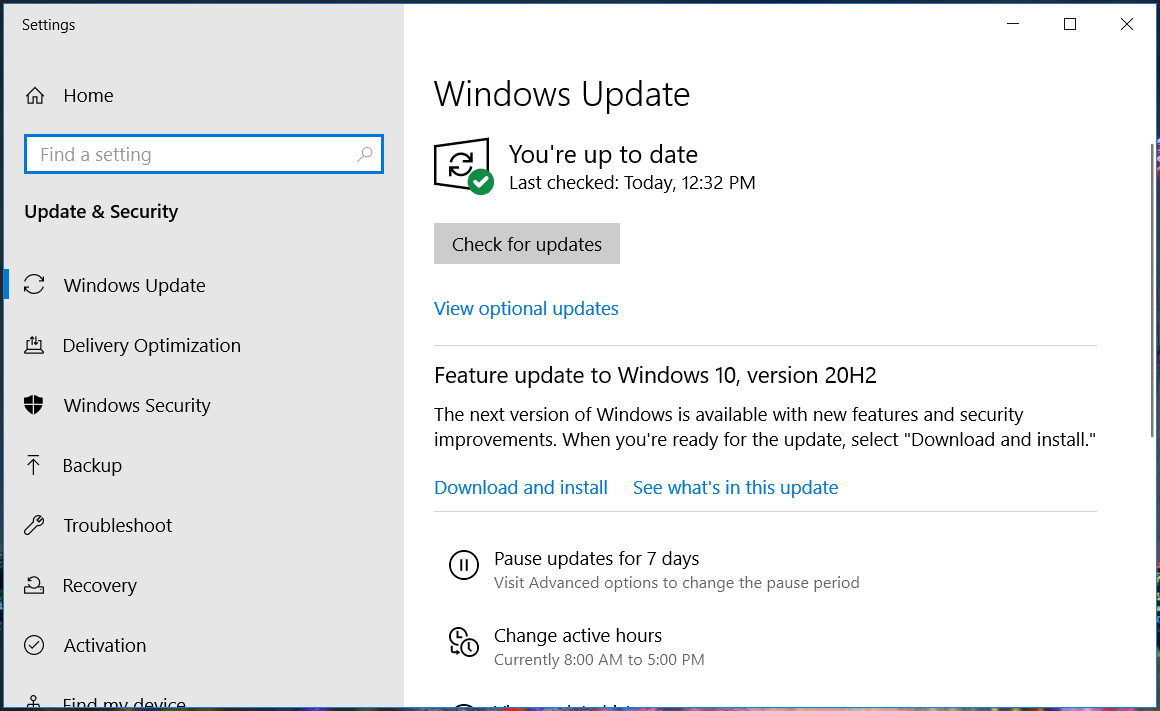

5. Обновляйте все устройства и ПО

Обновления закрывают уязвимости и выпускаются производителями для устранения известных эксплойтов.

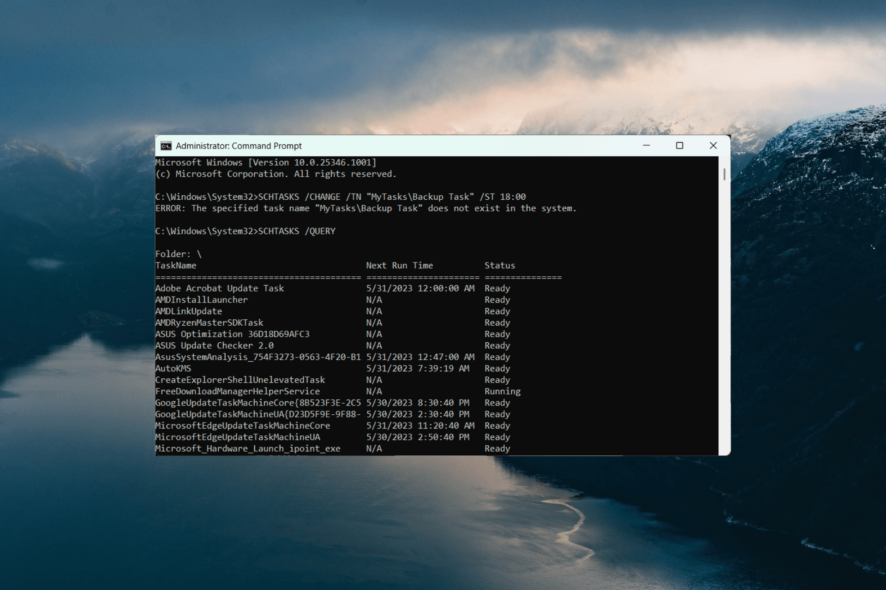

- Наберите в поиске Windows: обновление и выберите «Проверить наличие обновлений».

- Нажмите «Проверить наличие обновлений» и установите доступные обновления.

- Перезапустите ПК, чтобы обновления вступили в силу.

Аналогично обновляйте мобильные устройства, роутеры и другие сетевые устройства. Не рутируйте и не джейлбрейкьте телефоны — это открывает дополнительные векторы атаки.

6. Дополнительные меры безопасности

- Включите двухфакторную аутентификацию (2FA) везде, где возможно.

- Используйте менеджер паролей и уникальные пароли для критичных сервисов.

- Ограничьте права пользователей: принцип наименьших привилегий.

- Активируйте защиту конечных устройств (защита веб‑камеры, контроль USB‑устройств).

Рекомендации для банков и финансовых организаций

Финансовый сектор — приоритетная цель для NukeBot‑вариантов. Ниже — роль‑ориентированные чеклисты и план действий.

Чеклист для команды информационной безопасности

- Включить EDR и мониторинг аномалий в реальном времени.

- Настроить сегментацию сети: отделить рабочие станции от критичных платежных систем.

- Настроить строгую фильтрацию почты и установить квоты на вложения.

- Проводить регулярные учения по реагированию на инциденты и отработку сценариев компрометации.

- Внедрить журналирование и централизованный SIEM с корреляцией событий.

Чеклист для операционного офиса банка

- Ограничить ручные транзакции без дополнительной проверки.

- Ввести двоеточечную проверку критичных платежей.

- Поддерживать список доверенных устройств для доступа к админ‑панелям.

- Регулярно информировать отдел ИТ о подозрительных запросах клиентов.

Инцидент‑ранбук: если вы подозреваете заражение NukeBot

Ниже — пошаговый план для быстрой локализации и минимизации ущерба.

- Идентификация

- Фиксируйте признаки: неожиданные процессы, высокая сеть, появление неизвестных веб‑панелей.

- Изолируйте подозрительный эндпойнт от сети (отключите кабель/Wi‑Fi).

- Сбор доказательств

- Сделайте снимки памяти (memory dump) и снимки диска.

- Соберите логи с хостов, прокси и шлюзов.

- Локализация и устранение

- Используйте EDR/антивирус для удаления известных образцов.

- Пересоздайте учетные данные для скомпрометированных аккаунтов.

- Восстановление

- Восстановите системы из чистых резервных копий.

- Примените все патчи и обновления.

- Анализ и отчётность

- Проведите пост‑инцидентный анализ, обновите правила детектирования.

- Уведомьте регуляторов и пострадавших, если это требуется по политике и закону.

Критерии приёмки восстановления:

- Системы работают без подозрительной сетевой активности.

- SIEM не показывает коррелированных событий на повторную компрометацию.

- Проведены тесты целостности и повторный скан на вредоносное ПО.

Что делать конечному пользователю при подозрении на заражение

- Немедленно отключитесь от сети.

- Сообщите в IT‑службу или в службу безопасности.

- Не вводите пароли на подозрительных устройствах; смените пароли с чистого устройства.

- Сохраните логи и снимки экрана подозрительных сообщений.

Когда стандартные меры не помогут — сценарии и альтернативные подходы

Counterexamples / когда меры могут не сработать:

- Если вредоносный код переименован и обфусцирован, сигнатурный антивирус может пропустить файл.

- Если атакующий уже получил доступ к домен‑контроллеру, локальные исправления не спасут сеть без полной очистки.

Альтернативы и усиление защиты:

- Песочницы для анализа вложений на почтовом шлюзе.

- Поведенческий анализ и модели машинного обучения в EDR.

- Хелс‑чек и контроль целостности на основе HIDS/OSSEC.

Модель зрелости защиты (упрощённая)

- Уровень 1 — Реактивный: базовый антивирус, редкие обновления.

- Уровень 2 — Проактивный: EDR, регулярные обновления, политики 2FA.

- Уровень 3 — Продвинутый: SIEM, сегментация, учения по инцидентам.

Цель: подняться как минимум до уровня 2 и планово двигаться к уровню 3.

Примеры тестов/критериев приёмки

- Сценарий: фишинговое письмо с вложением. Критерий: вложение автоматически отклонено или помещено в песочницу.

- Сценарий: неизвестный процесс открывает исходящие соединения. Критерий: EDR оповещает и автоматически изолирует хост.

Быстрый словарь (1‑строчные определения)

- Троян: вредоносная программа, маскирующаяся под легитимный софт.

- C2 (Command‑and‑Control): канал управления, который используют злоумышленники для контроля вредоносных агентов.

- VPN: безопасный туннель для шифрования сетевого трафика.

- 2FA: двухфакторная аутентификация, требующая второй проверки личности.

Решение для нештатной ситуации — диаграмма принятия решения

flowchart TD

A[Подозрение на заражение] --> B{Есть ли явные признаки: необычная сеть, процессы?}

B -- Да --> C[Изолировать устройство]

B -- Нет --> D[Сканировать антивирусом и EDR]

C --> E[Собрать логи и дампы памяти]

D --> F{Обнаружено ПО?}

F -- Да --> E

F -- Нет --> G[Наблюдать 24 часа и усилить мониторинг]

E --> H[Запустить процедуру инцидента]

H --> I[Восстановление из чистых бэкапов]

I --> J[Проверка и возврат в продакшн]Итог и рекомендации

NukeBot демонстрирует, как публикация исходного кода усиливает риск распространения вредоносных семейств. Простые и системные меры снижают вероятность компрометации: почтовая гигиена, VPN, сильный антивирус с защитой в реальном времени, регулярные обновления и отработанный инцидент‑ранбук.

Важно: защитные меры должны быть многоуровневыми и поддерживаться политиками и обучением персонала.

Если вы столкнулись с NukeBot или подозреваете заражение, опишите симптомы и шаги, которые вы предприняли, в комментарии — это поможет другим.

Краткое объявление (для внутренней рассылки, 100–200 слов):

NukeBot — троян с веб‑панелью управления, часть исходников которого оказалась в открытом доступе. Это повышает риск появления модифицированных вариантов, направленных на финансовые системы. Просим сотрудников соблюдать базовую цифровую гигиену: не открывать неожиданные вложения, использовать корпоративный VPN в публичных сетях, включить двухфакторную аутентификацию и немедленно сообщать о подозрительной активности в службу ИБ. ИТ‑отдел усилил мониторинг и развернул дополнительные правила фильтрации почты. В случае подозрения на компрометацию следуйте инцидент‑ранбуку и не пытайтесь самостоятельно лечить критичные системы без инструкций от ИТ.

Похожие материалы

League of Legends не запускается на Windows 10

Секретная игра эмодзи в Instagram

Добавление контрольных вопросов в Windows 10

Сохранить PowerPoint как видео

Организация и очистка закладок браузера