Как надёжно защитить файлы паролем и шифрованием

Быстрые ссылки

- Создать зашифрованный архив

- Зашифровать документ Office

- Создать зашифрованные тома с VeraCrypt

- Использовать встроенные средства Windows

Когда мы говорим о «защите файла паролем», чаще всего мы имеем в виду шифрование — преобразование содержимого файла так, чтобы его нельзя было расшифровать и прочитать без пароля. Это самый надёжный способ защитить файлы.

Создать зашифрованный архив

Windows XP имел встроенную поддержку создания ZIP с паролем, но современные Windows этого не делают. Простое и безопасное решение — использовать внешний архиватор. Рекомендуем бесплатный и открытый 7‑Zip.

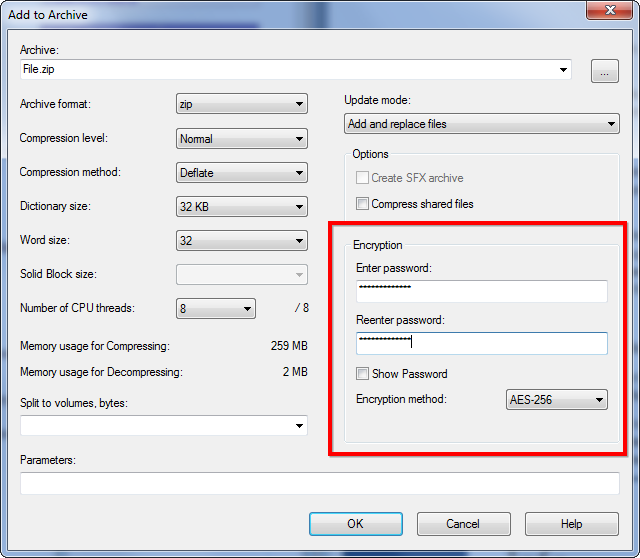

Как создать зашифрованный архив с 7‑Zip — краткая инструкция:

- Установите 7‑Zip с официального сайта.

- В Проводнике выделите файлы/папки, правый клик → 7‑Zip → Добавить к архиву.

- В поле «Шифрование» введите пароль и выберите AES‑256 как метод шифрования.

- Рекомендуется: установить «Формат архива» как 7z для максимальной совместимости и безопасности.

Пояснения и советы:

- AES‑256 — современный, надёжный симметричный алгоритм шифрования. Оставляйте его по умолчанию, если не знаете точные требования.

- Используйте длинные пароли‑фразы (например, 12–20 символов или более), сочетая слова, цифры и символы, или используйте менеджер паролей для генерации.

- Архивы защищают как содержимое файлов, так и список файлов — при выборе соответствующей опции (в 7‑Zip можно шифровать заголовки).

- Совместимость: файлы .7z с AES‑256 открываются 7‑Zip и рядом других приложений; .zip с AES могут не открываться стоковыми средствами старых ОС.

Когда этот метод подходит:

- Если нужно переслать файлы по почте или хранить на флешке.

- Если требуется быстро защитить группу файлов без создания виртуального диска.

Ограничения:

- Параметры восстановления минимальны: если забыли пароль — восстановить данные очень сложно.

- Подход не идеален для больших объёмов данных, которые изменяются часто.

Альтернативы: WinRAR (платный, но распространён), Bandizip (бесплатный) — однако у 7‑Zip лучший баланс безопасности и открытости.

Зашифровать документ Office

Microsoft Office поддерживает шифрование документов через пароль. Начиная с Office 2007 применяется AES, поэтому версии 2007 и новее дают хорошую защиту.

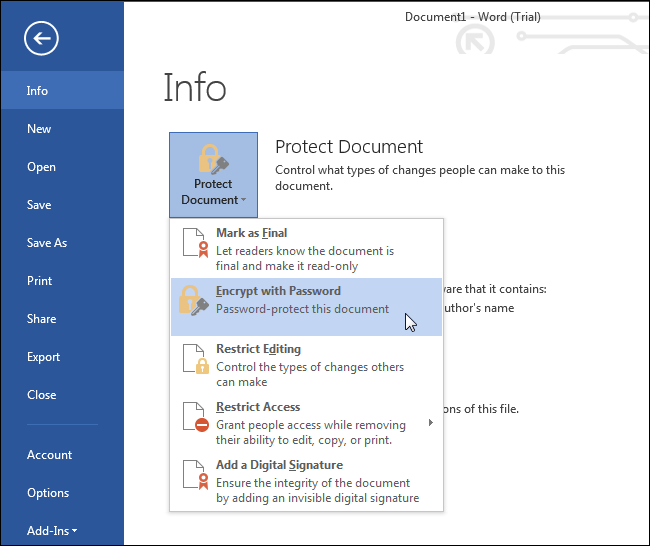

Как установить пароль в Office 2010 и новее:

- Откройте документ и нажмите Файл → Информация → Защитить документ → Зашифровать паролем.

- Введите надёжный пароль и подтвердите.

- При открытии файла система запросит пароль.

Особенности:

- Пароль шифрует весь файл; можно в любой момент снять шифрование, если знаете пароль.

- Старые версии Office (до 2007) используют слабые алгоритмы — их не стоит применять для конфиденциальных данных.

- Другие программы (например, Adobe Acrobat) позволяют создать защищённый PDF.

Когда применять:

- Когда вам нужно защитить отдельные документы (отчёты, контракты, презентации).

- Удобно для совместной работы: файл остаётся самодостаточным объектом.

Ограничения:

- При отправке по почте файл остаётся зашифрованным, но пароль придётся передать получателю надёжным каналом.

- Нельзя хранить пароль «внутри» файла — используйте менеджер паролей.

Создать зашифрованные тома с VeraCrypt

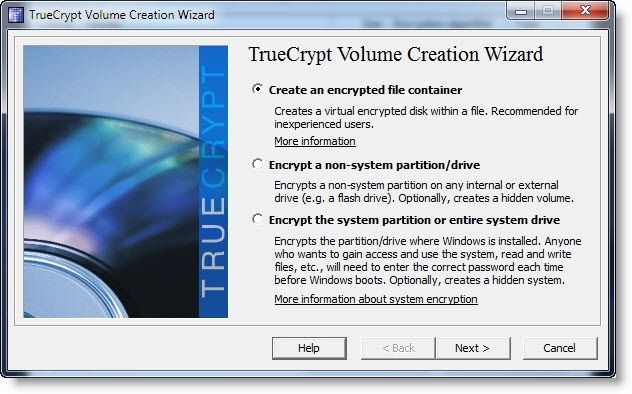

TrueCrypt раньше был популярным решением для томов и шифрования системного диска, но проект больше не поддерживается. Современная, активно поддерживаемая альтернатива — VeraCrypt, которая унаследовала концепцию и исправила известные уязвимости.

Что можно делать с VeraCrypt:

- Создать зашифрованный контейнер (файл‑том) на жёстком диске или внешнем носителе. Контейнер монтируется как виртуальный диск после ввода пароля.

- Зашифровать отдельный раздел или весь внешний USB‑диск.

- Зашифровать системный диск, потребовав пароль при загрузке операционной системы.

- Использовать портативный режим: установить файлы программы на флешку, чтобы монтировать тома на компьютере без установки.

Рекомендации по использованию:

- Выбирайте сильные пароли и включайте долговременную PBKDF (параметры VeraCrypt позволяют настроить количество итераций для KDF — чем больше, тем лучше для защиты от перебора, но тем медленнее монтирование).

- Для системного шифрования создайте резервную копию ключевых данных и загрузочную флешку для восстановления.

- Проверьте, что у вас есть стабильный запасной план на случай потери пароля (например, экспорт ключа/резервные копии важных файлов в зашифрованном виде).

Когда использовать VeraCrypt:

- Для постоянного хранения большого объёма конфиденциальных данных.

- Для переносимых томов на внешних дисках и флешках.

- Для шифрования системного диска на ноутбуке.

Ограничения и предостережения:

- Если забыли пароль и не сохранили резервную копию ключа — данные практически безвозвратно потеряны.

- Шифрование системного диска требует аккуратности: обновления ОС и некоторые утилиты могут конфликтовать с загрузчиком.

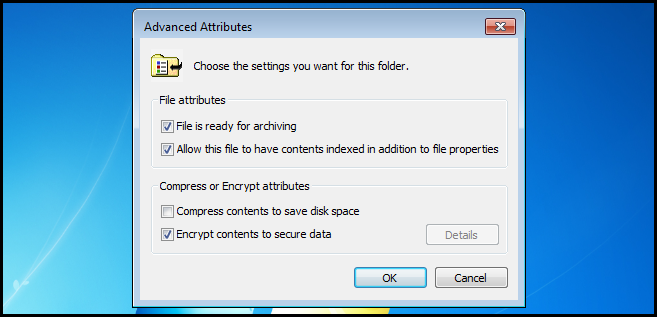

Использовать встроенные средства Windows

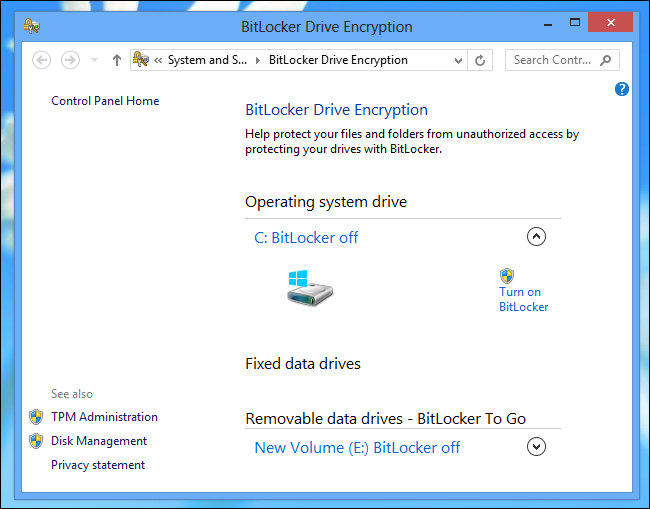

Профессиональные (Pro/Enterprise) версии Windows предлагают два встроенных механизма шифрования:

- BitLocker: шифрует целые тома, включая системный диск и внешние устройства. Поддерживает TPM и PIN для защищённой загрузки.

- EFS (Encrypting File System): позволяет шифровать отдельные файлы и папки на уровне файловой системы. Файлы шифруются с использованием ключей учётной записи Windows.

Ключевые моменты:

- BitLocker лучше подходит для защиты от физического доступа (кража/потеря диска).

- EFS удобен для шифрования отдельных рабочих файлов, но ключи привязаны к учётной записи — при потере пароля Windows восстановление может быть проблематичным.

- Домашние редакции Windows часто не включают эти функции; при необходимости переходите на Pro/Enterprise или используйте сторонние решения.

Советы по безопасности:

- Для BitLocker настройте сохранение ключа восстановления в надёжном месте (например, корпоративный сервер, Microsoft Account, USB‑накопитель в сейфе).

- Для EFS экспортируйте и сохраните ключи шифрования отдельно.

Сравнение популярных подходов

| Сценарий | Инструмент | Плюсы | Минусы |

|---|---|---|---|

| Передать файлы по почте | 7‑Zip (.7z, AES‑256) | Простота, совместимость | Пароль надо передать отдельно |

| Защита рабочего документа | Office (AES) | Интеграция, удобно | Нужен пароль для каждого документа |

| Переносные тома | VeraCrypt | Сильная защита, портативность | Сложнее в управлении |

| Защита всего диска | BitLocker / VeraCrypt | Защита при краже устройства | Требует резервного плана восстановления |

| Подшивка отдельных файлов | EFS | Удобно для отдельных файлов | Привязка к учётной записи Windows |

Практическое руководство (SOP) — краткий план действий

- Оцените сценарий: пересылка, перенос, локальное хранение или системное шифрование.

- Выберите инструмент: 7‑Zip для архива, Office для документа, VeraCrypt/BitLocker для томов/дисков.

- Создайте надёжный пароль или используйте менеджер паролей.

- Сделайте резервные копии ключей/паролей в надёжном месте.

- Проверьте доступность: откройте зашифрованный файл/том на тестовой машине.

- Внедрите процесс хранения и обмена паролями (например, корпоративный менеджер паролей).

Чеклист по ролям

Домашний пользователь:

- Использовать 7‑Zip для пересылки, VeraCrypt для флешек, хранить пароли в менеджере.

- Держать резервную копию важных файлов за пределами зашифрованного тома.

IT‑администратор:

- Внедрять BitLocker на корпоративных машинах.

- Управлять ключами восстановления через AD/MDM.

- Проводить инструктаж пользователей и бэкап ключей.

Журналист/правозащитник:

- Использовать портативные зашифрованные тома (VeraCrypt) и передавать пароль через безопасный канал.

- Проверять совместимость на целевых устройствах.

Когда шифрование «не сработает» — подводные камни

- Забытый пароль: без резервных ключей данные практически невозможно восстановить.

- Компрометация машины: если злоумышленник имеет доступ к запущенному сеансу, он может снять шифрование (например, если том смонтирован).

- Маловероятные атаки (аппаратные, «freezer attack») существуют, но для большинства пользователей они нереалистичны.

Важно: шифрование защищает данные «в покое» и при передаче, но не обязательно защищает от кейлоггеров, вредоносного ПО или удалённого доступа на запущенной системе.

Тесты и критерии приёмки

- Архив: открыть зашифрованный .7z на чистой системе без 7‑Zip — должна быть невозможность прочитать файлы без пароля.

- Office: документ не открывается и не отображает содержимое без пароля.

- VeraCrypt/BitLocker: том монтируется только после ввода пароля; данные недоступны при немонтированном томе.

Мини‑методология выбора (ментальная модель)

- Что вы защищаете — один файл, папку, весь диск или переносной носитель?

- Нужна ли совместимость с другими ОС/пользователями?

- Какой риск: утечка при отправке по почте или физическая кража?

- Исходя из ответов, выбирайте: 7‑Zip → Office → VeraCrypt → BitLocker/EFS.

Безопасная практика и жёсткое укрепление

- Используйте менеджер паролей (KeePass, LastPass и т. п.) для хранения длинных паролей и генерации уникальных паролей.

- Не отправляйте пароль в том же канале, что и зашифрованный файл.

- Регулярно обновляйте программное обеспечение шифрования.

- Для корпоративных сценариев применяйте централизованное управление ключами.

Приватность и соответствие требованиям

- Шифрование помогает соответствовать требованиям конфиденциальности и защите персональных данных, уменьшая риск утечки.

- При работе с персональными данными убедитесь, что политики хранения и доступа соответствуют локальным законам (например, требованиям к резервному хранению ключей).

Краткое глоссарий

- AES: симметричный алгоритм шифрования, широко используемый и надёжный.

- Том: зашифрованный контейнер, монтируемый как виртуальный диск.

- BitLocker/EFS: встроенные средства шифрования Windows для дисков и файлов.

Подводим итоги

- Шифрование — лучший способ обеспечить, чтобы файлы нельзя было прочитать без пароля.

- Для пересылки используйте 7‑Zip с AES‑256; для рабочих документов — встроенное шифрование Office; для переносимых контейнеров и шифрования диска — VeraCrypt или BitLocker.

- Всегда используйте надёжные пароли, храните резервные ключи и тестируйте процедуру восстановления.

Важно: выбор инструмента зависит от сценария и требований к удобству, совместимости и управлению ключами.

Дополнительные ресурсы: руководства по 7‑Zip, VeraCrypt, настройке BitLocker и практике управления паролями.

Похожие материалы

Горячие углы в Windows 11: настройка и советы

Двухфакторная аутентификация Facebook без телефона

Диспетчер задач Windows 8/10 — руководство

Объединить PDF в один в Windows 11

Сброс Windows 11 до заводских настроек