Новый Console Home в AWS и запуск EC2

Важное: если новый интерфейс мешает рабочему процессу, вы можете вернуться к предыдущему Console Home через Actions → Revert to previous Console Home.

Что вы узнаете

- Как ориентироваться в новом Console Home.

- Как запустить EC2-инстанс через новый мастер.

- Какие шаги нужно проверить перед и после запуска.

- Практические варианты безопасности, тесты и критерии приёмки.

Краткая структура статьи

- Обзор Console Home и ключевые виджеты

- Подготовка и навигация к EC2

- Пошаговый запуск EC2 с примером пользовательских данных

- Проверка, тесты и критерии приёмки

- Безопасность, альтернативы и чек-листы ролей

- Итог

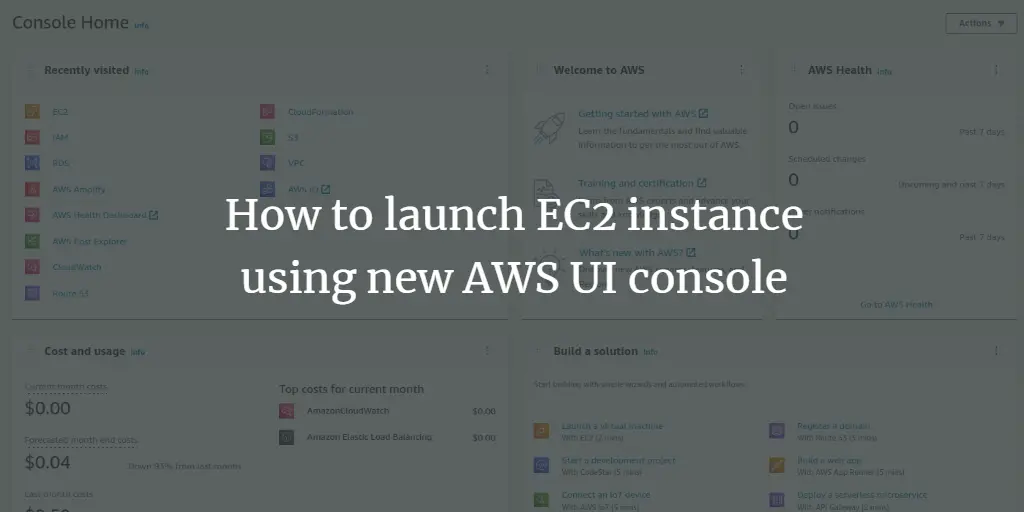

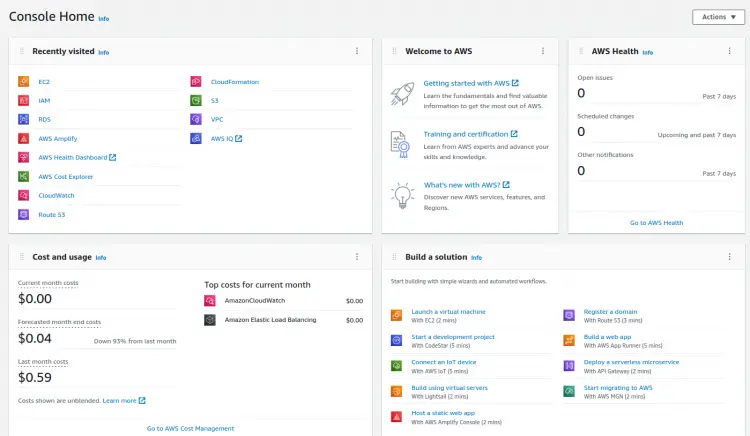

Обзор нового Console Home

Новый Console Home представляет центральную страницу с настраиваемыми виджетами. Они помогают быстро переходить к часто используемым сервисам и видеть важную информацию сразу после входа.

Основные виджеты и их смысл:

- Recently visited — список недавно открытых сервисов. Удобно для возврата к активным задачам.

- AWS Health — информация о статусе инфраструктуры и уведомлениях для аккаунта.

- Cost and Usage — обзор затрат и потребления ресурсов.

- Build a Solution — быстрые ссылки для типовых задач: запуск ВМ, развертывание приложений и т. п.

- Trusted Advisor — рекомендации по оптимизации, безопасности и доступности.

Пользователь может добавить, удалить и переставить плитки. Это не ломает текущие рабочие привычки: при желании можно вернуться к старой версии Console Home.

Подготовка: доступ и роли

Перед запуском EC2 убедитесь, что у вас есть:

- Права на создание инстансов EC2 (ec2:RunInstances и сопутствующие права).

- Доступ к созданию/использованию key pair для SSH.

- Право на создание сетевых ресурсов (VPC, Subnet, Security Group) или доступ к уже существующим.

Совет: используйте отдельный IAM профиль с ограниченными правами для повседневных задач и отдельный админ-аккаунт для операций высшего уровня.

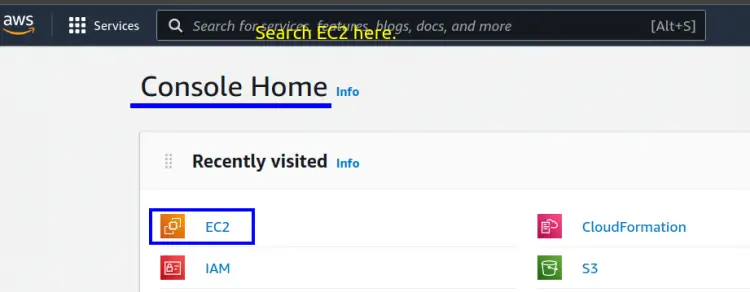

Навигация к EC2 в новом интерфейсе

- Войдите в AWS Management Console.

- На Console Home найдите виджет “Recently visited” или используйте строку поиска вверху. Введите “EC2”.

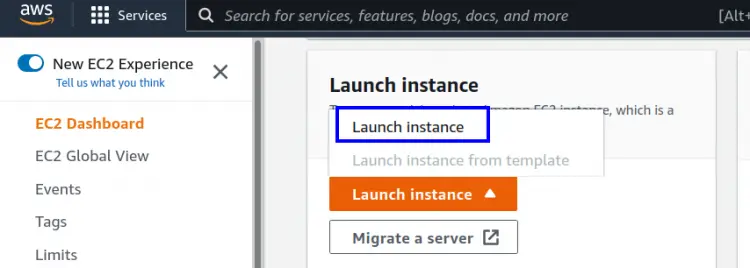

- Перейдите в дашборд EC2 и найдите плитку/кнопку “Launch instance”.

Пошаговый запуск EC2 через мастер

Ниже приведён подробный сценарий запуска веб-сервера на Ubuntu 22.04 с использованием бесплатного типа t2.micro.

Нажмите Launch instance. Откроется мастер “Launch an instance”.

Введите имя инстанса, например: My Web Server. При необходимости добавьте теги для учёта.

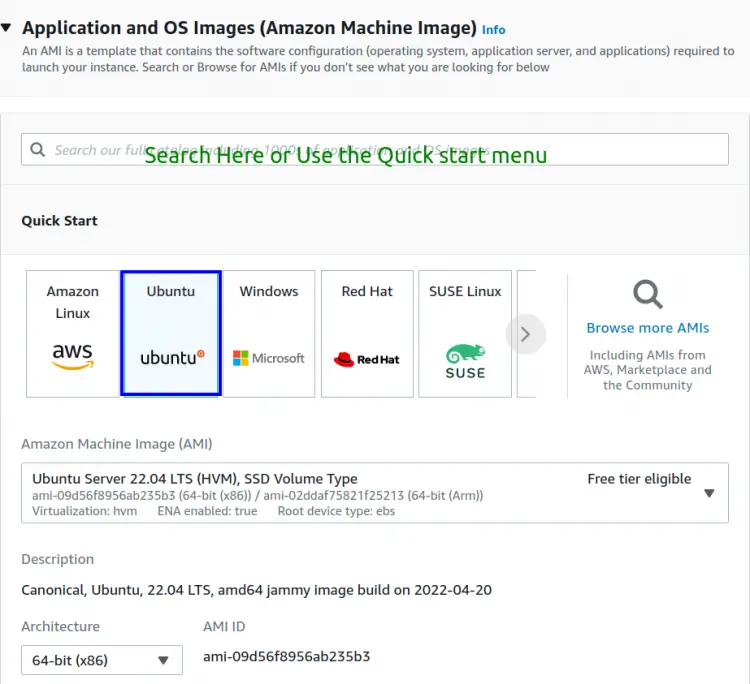

В разделе Application and OS Images (AMI) выберите образ. Можно взять Quick Start → Ubuntu Server 22.04 или нажать Browse more AMIs для полного списка. Применяйте фильтры по издателю, типу ОС и архитектуре.

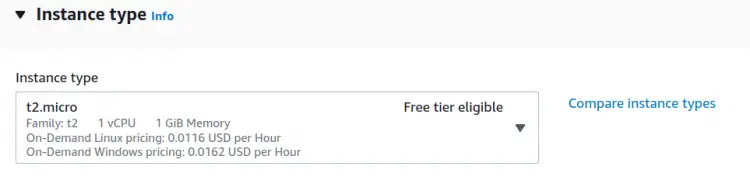

- Instance type: выберите конфигурацию. Для теста можно выбрать бесплатный t2.micro, но для продакшена ориентируйтесь на требования CPU, памяти и сети.

Key pair: выберите существующую пару ключей или создайте новую. Скачайте private key (.pem) и храните её безопасно. Без ключа SSH-доступ будет невозможен.

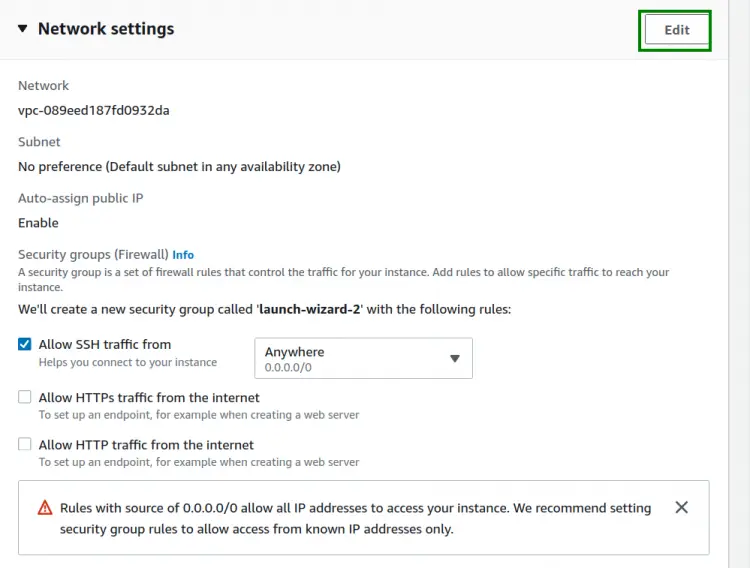

Network settings: по умолчанию подставляются значения VPC и Subnet. Нажмите Edit для настройки: публичный IP, маршруты, привязка к специфичной подсети.

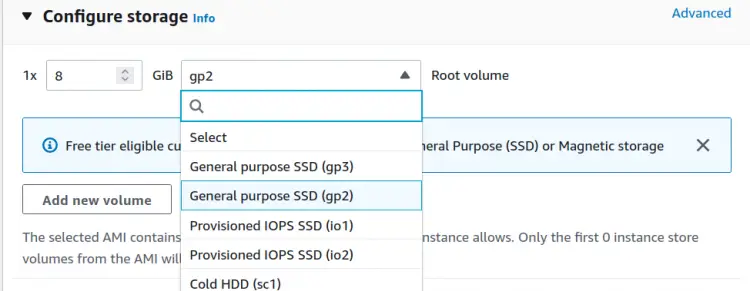

- Configure storage: задайте объём и тип диска (gp2/gp3, io1 и т. п.). Для небольшого веб-сервера достаточно 8–20 ГБ gp2/ gp3.

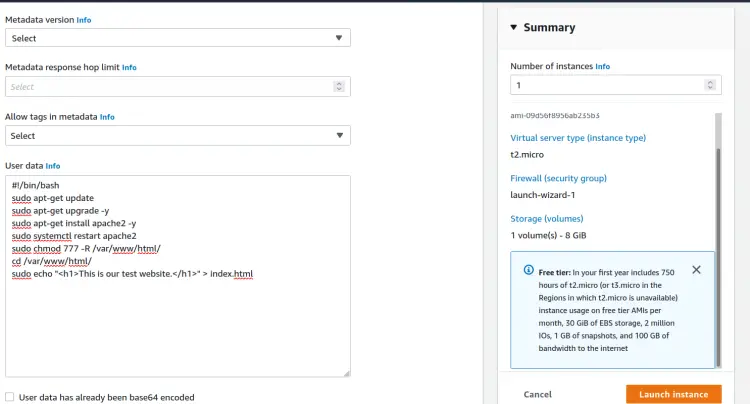

- Advanced details: здесь есть важные параметры: shutdown behavior, hibernate, CloudWatch monitoring. В разделе User data вставьте скрипт инициализации, который выполнится при первом запуске.

Пример простого скрипта для установки Apache и развертывания тестовой страницы:

#!/bin/bash

sudo apt-get update

sudo apt-get upgrade -y

sudo apt-get install -y apache2

sudo systemctl enable --now apache2

sudo chmod 755 -R /var/www/html/

cd /var/www/html/

sudo bash -c 'cat > index.html <This is our test website.

EOF' Примечание: в скрипте используйте безопасные права (chmod 755 вместо 777) и записывайте файлы через bash -c, чтобы избежать проблем с правами при перенаправлении.

Проверьте сводку в правой панели. При необходимости увеличьте поле Number of Instances для массового развёртывания.

Нажмите Launch instance и дождитесь старта.

После запуска вы увидите список инстансов. Проверьте статус System status и Instance status — оба должны быть OK.

Проверка и тестирование

После старта выполните эти действия:

- Проверка доступа: если у инстанса есть публичный IP и security group разрешает inbound на 80/TCP, откройте IP в браузере.

- SSH-подключение: ssh -i path/to/key.pem ubuntu@PUBLIC_IP (пользователь может отличаться в зависимости от образа).

- Логи cloud-init: /var/log/cloud-init.log и /var/log/cloud-init-output.log — полезны при отладке ошибок инициализации.

- Мониторинг: включите CloudWatch для метрик CPU, сетевой активности, диска.

Критерии приёмки

- Инстанс запущен и статус OK.

- Apache успешно установлен и сервис активен.

- Тестовая страница доступна по HTTP с публичного IP, если это требуется.

- Правила security group соответствуют политике безопасности (минимально открыты порты).

Чек-лист перед запуском (скорый контроль)

- Проверены IAM-права для создания EC2.

- Есть/создан key pair и приватный ключ сохранён.

- Выбрана корректная AMI и архитектура.

- Security group настроена: открыт только нужный порт.

- Размер и тип тома согласованы с требованиями.

- Скрипт User data проверен локально (по возможности).

Ролевые чек-листы

Администратор:

- Убедиться в наличии квот EC2 и VPC.

- Настроить политики IAM и ограничения по регионам.

DevOps:

- Автоматизировать создание через CloudFormation/ Terraform.

- Настроить мониторинг и бэкап томов.

Разработчик:

- Подготовить startup-скрипт и проверить зависимые сервиса.

- Убедиться, что тестовая страница/приложение развёрнуто корректно.

Альтернативные подходы и когда не использовать мастер

- Автоматизация: для повторяемых развёртываний используйте CloudFormation, Terraform или AWS CDK. Мастер удобен для ad-hoc тестов.

- Большие кластеры: при необходимости масштабирования лучше применять Auto Scaling Groups и AMI-бэйкинг.

- Без публичного IP: если инстанс должен быть приватным — используйте NAT Gateway/Load Balancer для доступа.

Когда мастер не подходит:

- Нужна декларативная инфраструктура и версионирование по коду.

- Требуется сложная настройка сети и дополнительных ресурсов в одном пакете.

Безопасность и соответствие

- Никогда не используйте chmod 777 на продакшене. Это открывает контейнеры и файлы для всех.

- Минимизируйте открытые порты в security groups.

- Храните приватные ключи в защищённом хранилище (например, Secrets Manager, Vault).

- При обработке персональных данных учтите требования GDPR и регионального законодательства: хранение и передачу данных контролируйте политиками доступа и журналированием.

Отладка типичных проблем

- Инстанс долго не переходит в состояние OK — проверьте system logs через EC2 Console → Instance → Actions → Get System Log.

- User data не выполнился — проверьте /var/log/cloud-init-output.log и корректность интерпретации скрипта (bash vs sh).

- Нет доступа по HTTP — проверьте security group, NACL и наличие публичного IP.

Ментальные модели и эвристики

- “Минимальный в бою” — сначала запускайте минимально необходимую конфигурацию. Затем, если нужно, увеличивайте ресурсы.

- “Инфраструктура как код” — если вы повторяете шаги чаще одного раза, автоматизируйте.

- “Песочница vs Прод” — используйте отдельные аккаунты или OU в организации для тестовых и продакшен-окружений.

Decision flow: выбор AMI и типа инстанса

flowchart TD

A[Нужна быстрая тестовая VM?] -->|Да| B[Quick Start AMI]

A -->|Нет| C[Требуется подготовленная AMI/контейнер]

C --> D[Использовать кастомную AMI или CI/CD]

B --> E{Требуется высокая производительность?}

E -->|Да| F[Выбрать compute-optimized]

E -->|Нет| G[Выбрать t/standard тип]Примеры тест-кейсов и приёмки

- TC1: После запуска инстанса Apache отвечает на GET / с 200 OK.

- TC2: SSH подключение по ключу проходит в течение 2 минут после статуса OK.

- TC3: Скрипт user-data отработал без ошибок (cloud-init logs не содержат ERROR).

Итог

Мы рассмотрели новый Console Home и пошагово прошли через запуск EC2-инстанса с примером пользовательских данных. Мастер удобен для одноразовых задач и быстрых проверок. Для повторяемых и критичных развёртываний рекомендуем использовать инфраструктуру как код и внедрять стандарты безопасности.

Ключевые советы:

- Проверяйте IAM-права и security groups.

- Храните приватные ключи безопасно.

- Автоматизируйте повторяемые шаги через Terraform/CloudFormation.

Примечание: интерфейс Console Home развивается. Возможно появление новых виджетов и улучшений в будущих релизах.

Похожие материалы

Шифрование USB‑накопителя с VeraCrypt

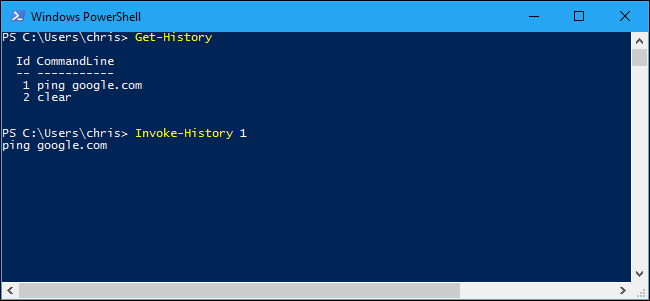

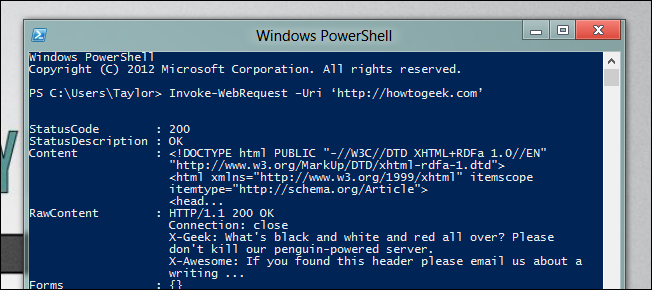

PowerShell: история команд — просмотр и сохранение

Nandroid — полная резервная копия Android

Ошибка 0x800f0806 в Windows 11 22H2

Извлечь ссылки с веб‑страницы PowerShell