Как узнать, заходил ли кто‑то на ваш ПК с Windows без разрешения

Важно: если вы не уверены в своих действиях при правке реестра или в управлении правами доступа, сделайте резервную копию системы или обратитесь к администратору.

Смысл этой статьи

Эта статья — пошаговый практический гид для домашнего пользователя и сисадмина: как проверить следы входов в Windows, какие журналы и метки смотреть, как обнаружить удалённые подключения и что сделать, чтобы ограничить доступ в будущем. Включены чек‑листы, сценарии инцидента, рекомендации по безопасности и FAQ.

Что означает «вход на ПК» в одном предложении

Вход на ПК — это успешная аутентификация под учётной записью (локальной или учётной записи Microsoft) или удалённое соединение (RDP, удалённое управление), зафиксированное системой или приложениями.

Содержание

- Проверка недавней активности через Jump Lists

- Проверка «Последних элементов» и даты изменения файлов

- Просмотр журналов в Event Viewer (Просмотр событий)

- Настройка отображения последнего входа на экране входа

- Анализ истории браузера и автозаполнений

- Как поймать удалённых пользователей

- Проверка сетевой активности и использования данных

- Что делать сразу при обнаружении несанкционированного входа

- Рекомендации по защите и жёсткая настройка

- SOP/Плейбук для инцидента: пошагово

- Чек‑листы для роли: домашний пользователь и администратор

- Тест‑кейсы и критерии приёмки

- Краткая таблица основных событий Windows и что они означают

- Частые вопросы (FAQ)

Проверка недавней активности через Jump Lists

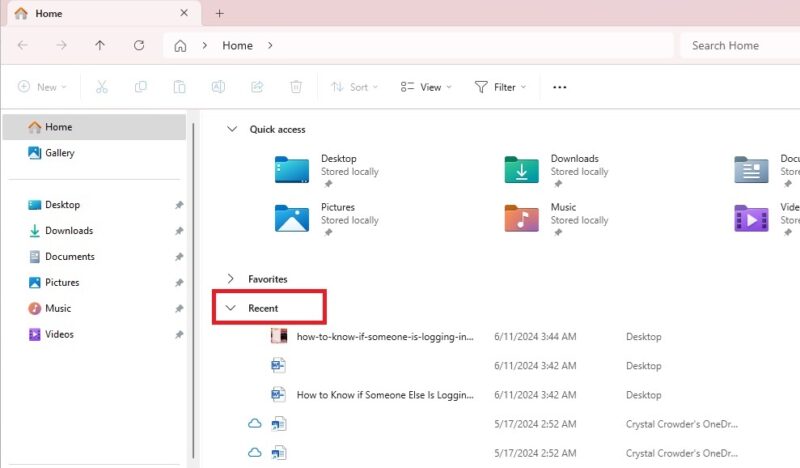

Jump Lists — это списки недавно открывавшихся файлов и действий, привязанные к иконкам на панели задач и в меню «Пуск». Они удобны, потому что показывают отдельные файлы, а не только приложение.

- В Windows 11 меню «Пуск» может показывать рекомендованные элементы; они основаны на недавней активности.

- Чтобы увидеть конкретные файлы, щёлкните правой кнопкой по иконке приложения на панели задач или в меню «Пуск» и найдите секцию “Недавние” или “Recent”.

Примеры, когда Jump Lists помогут:

- Открыт документ Word, которого нет в вашем списке последних файлов — возможный вход другого пользователя.

- Появились недавно открытые файлы в браузере или в приложениях, которые вы не запускали.

Ограничения:

- Пользователь мог удалить элементы вручную или очистить историю приложений.

- Переустановка или сброс параметров может стереть эти следы.

Дополнительно: в Проводнике (File Explorer) проверьте раздел «Быстрый доступ» и папку Recent Items.

%APPDATA%\Microsoft\Windows\Recent ItemsЕсли вы не видите «Последние элементы» в меню «Пуск», включите их: Пуск -> Параметры -> Персонализация -> Пуск -> Показывать недавно открытые элементы в Пуске, Jump Lists и проводнике.

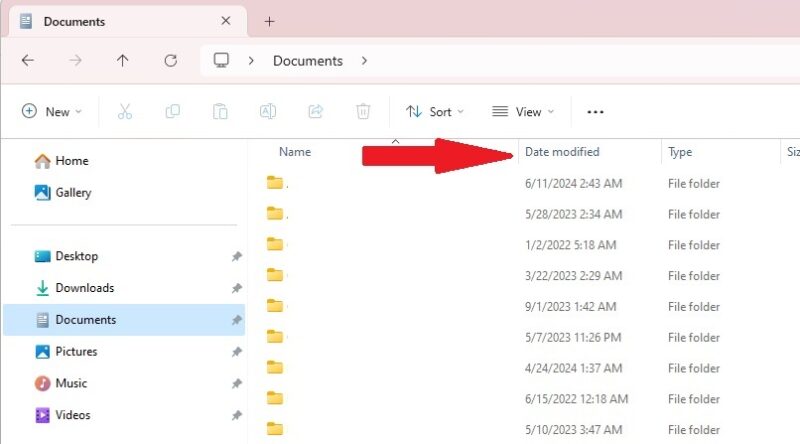

Проверка «Последних элементов» и даты изменения файлов

Просмотрите ключевые папки: Документы, Загрузки, Изображения, Рабочий стол. В Проводнике включите столбец “Дата изменения”.

- Если в столбце “Дата изменения” есть метки времени, когда вы не пользовались компьютером — это верный индикатор постороннего доступа.

- Если файл был открыт, но не изменён, иногда дата последнего доступа может не меняться (зависит от настроек). В Windows 10/11 часто отключён атрибут последнего доступа для оптимизации.

Пример: если вы выключили ПК в 22:00, а в папке “Документы” файл отмечен как изменённый в 02:00 — нужно расследовать.

Контрмера: злоумышленник может вручную изменить метаданные или содержимое. Поэтому используйте это вместе с журналами событий.

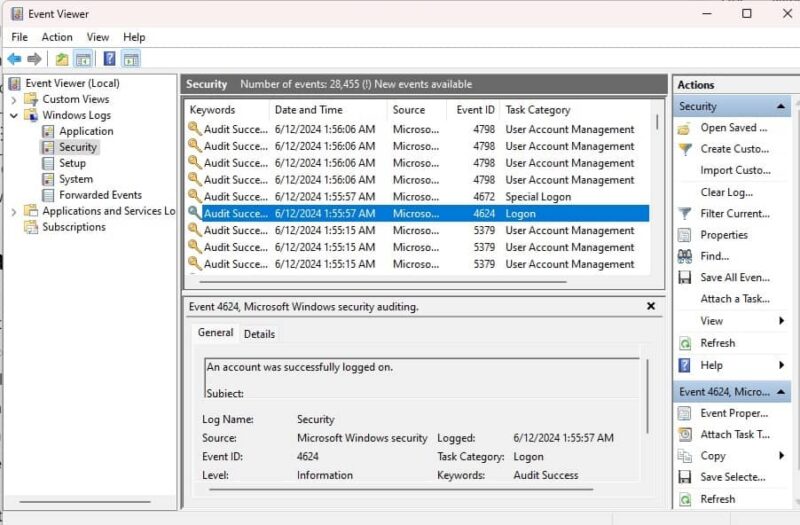

Просмотр журналов в Event Viewer (Просмотр событий)

Event Viewer — ключевой инструмент. В нём хранятся записи входов, ошибок и системных событий.

Как открыть:

- Нажмите Win + R, введите

eventvwr.mscи нажмите Enter. - В левой панели откройте «Журналы Windows» -> «Безопасность» (Windows Logs -> Security).

Какие события искать (типично):

- Event ID 4624 — успешная попытка входа (Logon). Может быть много записей при одном логине.

- Event ID 4634 — выход из системы (Logoff).

- Event ID 4625 — неудачная попытка входа (failed logon).

- Event ID 4648 — попытка входа с указанием явных учётных данных.

Что смотреть в записи:

- Время события — соответствует времени входа.

- Тип входа (Logon Type) — 2 означает интерактивный вход (через клавиатуру и экран), 10 — удалённый RDP, 3 — сетевой доступ (например, SMB).

- Имя аккаунта и рабочая станция/адрес (если есть).

Если вы видите записи, соответствующие времени, когда вы не были за ПК, это явный сигнал.

Ограничения и обходы:

- Продвинутый злоумышленник может очистить журналы безопасности, но это будет само по себе событием в других журналах (события аудита, системные логи). Очистка журналов требует прав и оставляет признаки.

- Регулярно экспортируйте и сохраняйте журналы (архивация) вне контролируемого устройства.

Настройка отображения последнего входа на экране входа

Если журналы уже очищены, настройте систему так, чтобы она показывала информацию о предыдущем входе. Это не восстановит прошлые события, но поможет в будущем — пользователь увидит, когда последний раз происходили успешные и неудачные входы.

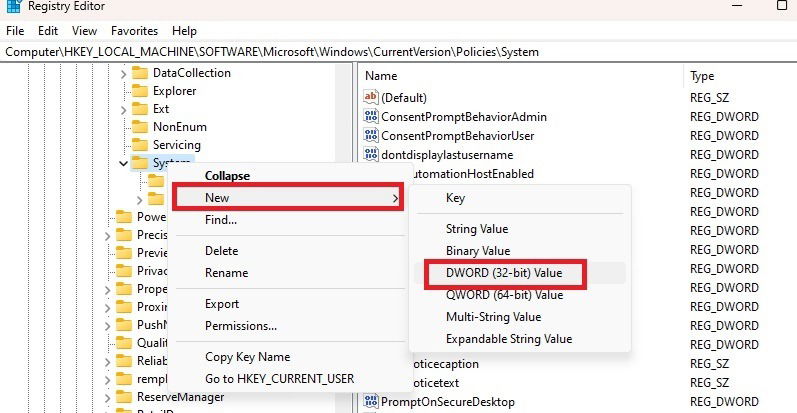

ВАЖНО: правка реестра влияет на систему. Создайте точку восстановления или экспортируйте ветку реестра.

Откройте редактор реестра: Win + R -> введите regedit -> Enter.

Перейдите к ключу:

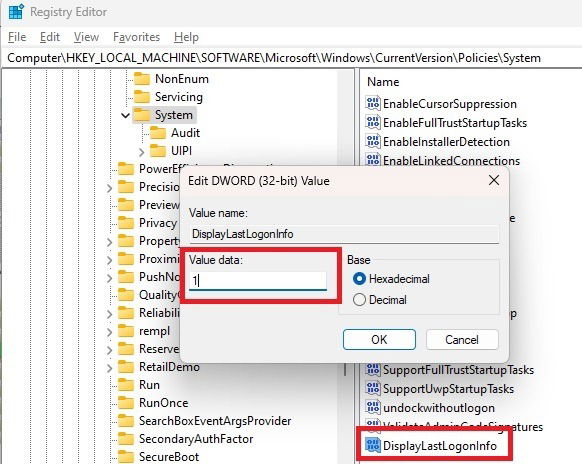

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\SystemСоздайте новое значение DWORD (32-bit) с именем:

DisplayLastLogonInfoПрисвойте ему значение 1. После перезагрузки при входе в систему Windows будет отображать сведения о последнем входе и неудачных попытках.

Откат: чтобы отключить — удалите ключ или установите значение 0.

Анализ истории браузера и автозаполнений

Браузер хранит список посещённых страниц, cookie, кэши и автозаполнение. Если злоумышленник использовал браузер, вы увидите:

- Новые сайты в истории.

- Новые сохранённые пароли или изменения в автозаполнении.

- Недавние файлы загрузок.

Проверьте настройки всех используемых браузеров (Chrome, Edge, Firefox). Если история очищена при закрытии (есть соответствующие параметры), это усложняет расследование.

Совет: в браузере посмотрите локальные cookie и список сессий (особенно для сервисов вроде Google, Microsoft) — вы можете увидеть даты и устройства, с которых происходил вход.

Как поймать удалённых пользователей

Удалённые подключения часто оставляют следы: записи логов, открытые сетевые порты, активные процессы, следы в брандмауэре.

Проверьте следующее:

- Новые или неизвестные приложения, особенно удалённого доступа (TeamViewer, AnyDesk, VNC, PowerShell Remoting).

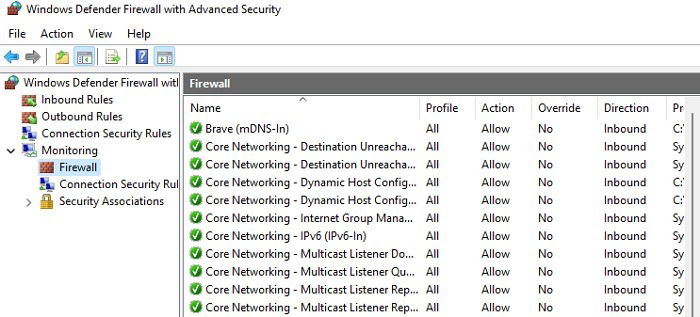

- Брандмауэр: в Windows безопасности откройте Windows Security -> Брандмауэр и защита сети -> Дополнительные параметры. Проверьте правила входящих подключений.

- Активные соединения: откройте PowerShell и выполните

netstat -ano— это покажет активные порты и PID процессов. - Логи удалённого рабочего стола (RDP) — в Event Viewer ищите Logon Type 10.

Антивирус и сканирование:

- Выполните полное сканирование встроенным Microsoft Defender или другим надёжным AV.

- Используйте сканеры на предмет руткитов и бекдоров (например, Malwarebytes, ESET Online Scanner). Если AV отключён — это тревожный признак.

Проверка сетевой активности и использования данных

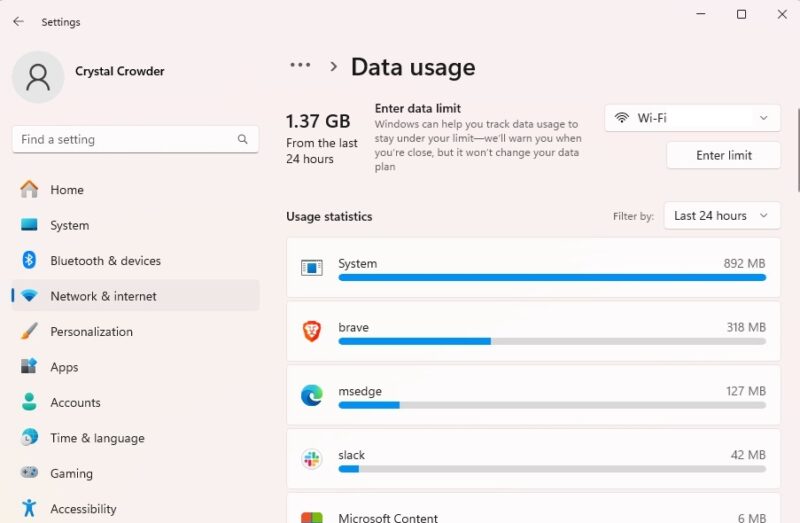

Windows собирает статистику использования данных приложениями.

Путь: Параметры -> Сеть и интернет -> Использование данных. Отфильтруйте за 24 часа / 7 дней / 30 дней.

Что смотреть:

- Какие приложения использовали трафик в период вашего отсутствия.

- Внезапные всплески передачи данных (особенно исходящий трафик).

Совет: сделайте снимок экрана статистики до и после отсутствия, чтобы сравнить.

Что делать сразу при обнаружении несанкционированного входа

- Немедленно смените пароли на учётной записи Windows и любой учётной записи Microsoft, связаной с компьютером.

- Отключите интернет (отключите кабель или Wi‑Fi) при подозрении на активное удалённое управление.

- Сделайте резервные копии важных файлов на внешний накопитель (до очистки системы).

- Сохраните журналы событий (Export) и снимки экранов как доказательства.

- Просканируйте систему антивирусом и инструментами удаления вредоносных программ.

- Проверьте установленные программы и автозагрузку (Task Manager -> Startup, msconfig), удалите неизвестные элементы.

- Если доступ был корпоративный — сообщите в IT‑отдел и следуйте корпоративному инцидент‑процедуре.

Если вы подозреваете компрометацию паролей других сервисов (почта, банки) — смените и их, включая двухфакторную аутентификацию.

Рекомендации по защите и жёсткая настройка

Короткий список мер, которые реально снижают риск:

- Включите пароль или биометрию (Windows Hello) для входа.

- Включите шифрование диска (BitLocker) для защиты данных при физическом доступе.

- Отключите или жестко настройте удалённый рабочий стол (RDP) — лучше полностью отключить, если не используется.

- Используйте сложные уникальные пароли и менеджер паролей.

- Включите двухфакторную аутентификацию на всех поддерживаемых учётных записях.

- Ограничьте права учётных записей: используйте стандартную учётную запись для повседневной работы, админские права только при необходимости.

- Регулярно обновляйте Windows и приложения.

- Блокируйте автозапуск внешних носителей.

Дополнительно для продвинутых пользователей и администраторов:

- Включите аудит входов и попыток входа через GPO (Group Policy) и направляйте логи на центральный сервер (SIEM).

- Используйте Windows Defender Credential Guard и Application Guard там, где это применимо.

SOP/Плейбук при обнаружении несанкционированного доступа

Чёткая последовательность действий поможет быстро снизить ущерб.

Шаги:

- Фиксация инцидента: скриншоты, экспорт журналов (Event Viewer -> Save All Events As…).

- Отключение от сети: физически или через GUI, чтобы предотвратить дальнейший удалённый доступ.

- Смена паролей локально и в облачных сервисах, выход из сессий на удалённых устройствах.

- Полное сканирование на вредоносное ПО и ручная проверка процессов.

- Анализ точек входа: какие сервисы или порты были открыты, были ли установлены удалённые администраторские утилиты.

- Восстановление системы: восстановление из чистой резервной копии или переустановка, если система скомпрометирована.

- Отчёт и уроки: задокументируйте причины, обновите политики и проведите обучение пользователей.

Формат экспорта журналов для расследования

- Event Viewer -> Security -> Save All Events As (.evtx)

- Снимки экрана: сетевые подключения, список процессов, список автозагрузок.

Чек‑лист для ролей

Чек‑лист — домашний пользователь:

- Поменять пароль Windows и учётных записей почты.

- Сохранить и экспортировать журналы событий.

- Просканировать систему антивирусом.

- Отключить RDP и ненужные сервисы.

- Включить BitLocker и Windows Hello.

Чек‑лист — системный администратор:

- Экспортировать журналы и собрать артефакты (evtx, netstat, список установленных программ).

- Проверить настройки групповой политики и аудитирования.

- Проверить сервер аутентификации (AD/Azure AD) на подозрительные изменения.

- Изолировать машину и провести forensic-анализ при необходимости.

Тест‑кейсы и критерии приёмки

Критерии приёмки для проверки, что метод обнаружения работает:

- При симулированном удалённом входе (RDP) в журнале появляется Event ID 4624 с Logon Type 10.

- При локальном интерактивном входе — Event ID 4624 с Logon Type 2.

- При неудачной попытке входа — Event ID 4625 появляется с причиной отказа.

- После включения DisplayLastLogonInfo на экране входа видна информация о последнем входе.

Тест‑кейсы:

- Выполнить локальный вход под тестовой учётной записью и убедиться, что журнал зафиксировал время.

- Выполнить вход по RDP и проверить Logon Type в записи.

- Очистить историю браузера, закрыть браузер и убедиться, что автозаполнения не показывают новых сайтов.

- Выполнить netstat -ano при активном удалённом подключении и убедиться, что порт и PID соответствуют процессу удалённого доступа.

Таблица основных событий Windows безопасности (коротко)

- 4624 — Успешный вход в систему.

- 4634 — Выход из системы.

- 4625 — Неудачная попытка входа.

- 4648 — Логин с указанием учётных данных.

- 4672 — Назначение прав админа (special privileges).

Используйте эти номера для быстрого поиска в Event Viewer.

Модели принятия решения: когда доверять следам и когда предпринимать жёсткие меры

Модель «Если — то» для быстрого решения:

- Если найдено соответствие времён в просмотрах файлов и Event Viewer -> Investigate (можно найти источник).

- Если журналы очищены, но есть признаки удалённых инструментов или отключён AV -> Изолировать систему и проводить forensic.

- Если доступ к корпоративным ресурсам был получен -> уведомить CSIRT/IT и следовать регламенту.

flowchart TD

A[Подозрение на вход] --> B{Найдены следы в Jump Lists или Проводнике?}

B -- Да --> C[Проверить Event Viewer]

B -- Нет --> D[Проверить историю браузера и сеть]

C --> E{Есть записи входа в нерабочее время?}

E -- Да --> F[Сменить пароли, экспорт логов, изолировать]

E -- Нет --> G[Включить DisplayLastLogonInfo и мониторить]

D --> H{Есть активные подключения или неизвестные процессы?}

H -- Да --> F

H -- Нет --> GБезопасность и конфиденциальность (GDPR и местные нюансы)

Если на компьютере хранятся персональные данные других людей (контакты, почта, документы с персональными данными), возможная несанкционированная доступность этих данных может подлежать уведомлению соответствующих органов по защите данных (в странах с законом о защите данных, например GDPR в ЕС). Действия:

- Оцените объем и тип скомпрометированных данных.

- Сообщите ответственному за защиту данных (DPO) или руководству.

- Если требуется — подготовьте уведомление затронутым лицам и регулятору.

Юридические шаги зависят от локального законодательства и политики вашей организации.

Контрпримеры: когда найденные индикаторы не означают взлом

- Общий доступ в семье: другой член семьи реально сидел за компьютером и использовал те же приложения.

- Автоматическое обновление или индексирование файлов системой может обновить метки времени.

- Синхронизация облачных сервисов (OneDrive, Dropbox) может менять метки и создавать видимость активности.

Всегда сопоставляйте несколько источников: события безопасности, сетевые следы и изменение файлов.

Полезные шаблоны и чек‑листы (для печати)

Шаблон: сбор артефактов при инциденте

- Копия файлов журнала: Security.evtx

- Снимки экрана со списком процессов и netstat

- Список установленных приложений (Programs and Features)

- Экспорт раздела реестра, отвечающего за автозагрузку

- Список изменённых файлов и меток времени

Чек‑лист: минимальная настройка безопасности для домашнего ПК

- Пароль и/или Windows Hello

- Включён BitLocker

- Отключён RDP

- Включена защита в реальном времени Microsoft Defender

- Обновления Windows включены

Частые вопросы (FAQ)

Как увидеть последний неудачный вход?

Последние неудачные попытки входа отображаются в Event Viewer с Event ID 4625. В записи будет указана причина отказа и, в ряде случаев, IP-адрес или имя рабочего места.

Может ли кто‑то удалить следы того, что заходил в систему?

Да, злоумышленник с правами администратора может попытаться очистить журналы, удалить файлы в ‘‘Recent Items’’ и очистить историю браузера. Тем не менее такие операции сами оставляют косвенные следы (изменения системных журналов, события о правке реестра, изменение временных меток). Экспорт журналов заранее и настройка их пересылки на удалённый сервер снижает риск уничтожения доказательств.

Как полностью заблокировать удалённый доступ?

Отключите RDP (Параметры -> Система -> Удалённый рабочий стол -> Отключить), удалите или заблокируйте приложения удалённого доступа и закройте входящие правила в брандмауэре. Для домашнего ПК часто достаточно отключить службы удалённого управления и не устанавливать сторонние утилиты удалённого доступа.

Краткое резюме

- Начните с простых индикаторов: Jump Lists, “Последние элементы”, дата изменения файлов.

- Перейдите к надёжным артефактам: Event Viewer и сетевые логи.

- Настройте DisplayLastLogonInfo и аудитирование для будущего обнаружения.

- Если обнаружили компрометацию — изолируйте систему, экспортируйте логи, смените пароли, выполните полное сканирование и при необходимости переустановку.

Image credit: Unsplash. Все скриншоты сделаны Crystal Crowder.

Похожие материалы

Как воспроизводить AIFF‑файлы на Windows 10

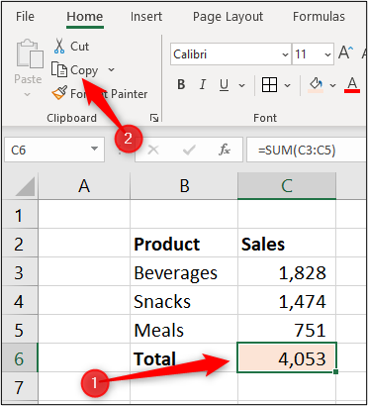

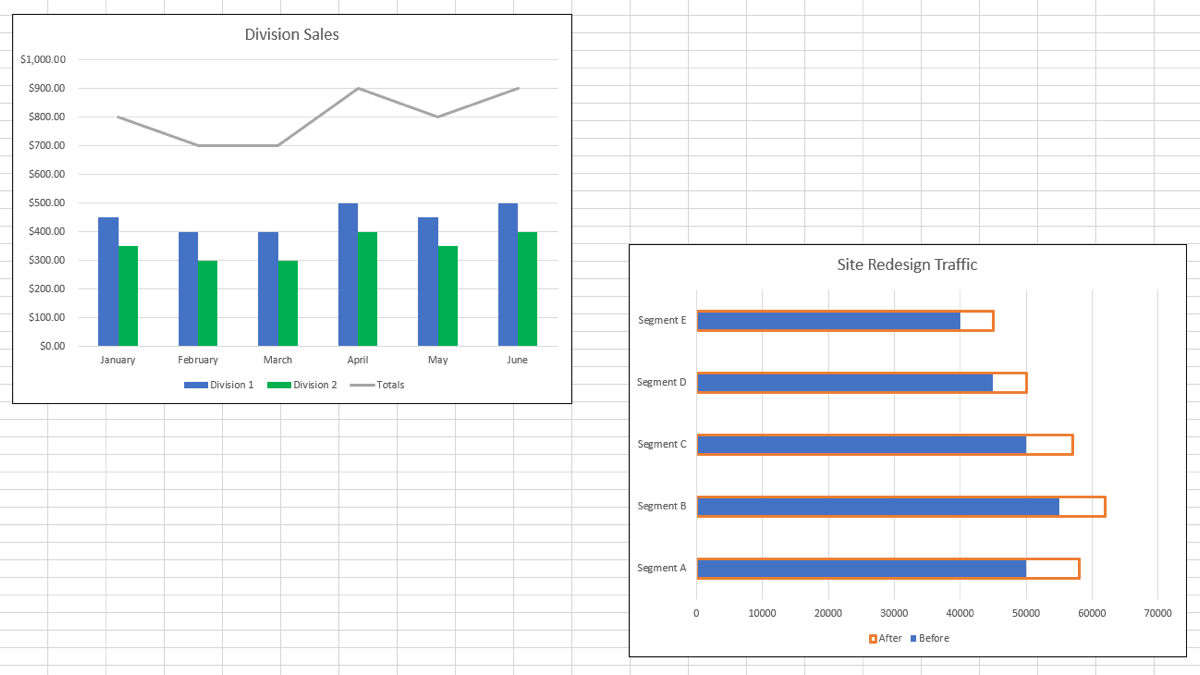

Синхронизация Excel: Paste Link, Формулы и VLOOKUP

Как выбрать USB-станцию для всех гаджетов

Наложение данных и комбинированные диаграммы в Excel

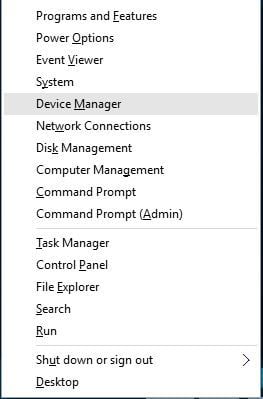

Исправить THREAD STUCK IN DEVICE DRIVER в Windows 10