Установка и настройка Nessus на Rocky Linux

Что будет в руководстве

- Коротко — что и зачем: Nessus для поиска уязвимостей и аудит конфигураций.

- Подготовка сервера и требования.

- Установка через .rpm, запуск сервиса и проверка статуса.

- Открытие порта в firewalld и доступ к веб-интерфейсу.

- Регистрация Nessus Essentials, создание администратора и загрузка плагинов.

- Настройка CLI (nessuscli) и добавление в PATH.

- Создание первого сканирования и анализ результатов.

- Дополнительно: чек-листы ролей, отладка, критерии приёмки, план отката, безопасность.

Кому это полезно

- Системным администраторам и инженерам по безопасности, которые хотят быстро развернуть Nessus на Rocky Linux.

- Пентестерам и специалистам по уязвимостям, которым нужен локальный сканер.

- Тем, кто хочет автоматизировать сканирование через CLI.

Введение

Nessus — это сканер уязвимостей и конфигурационных проблем. Он использует общую классификацию уязвимостей CVE и предоставляет обширную базу плагинов для обнаружения проблем: уязвимости, слабые конфигурации, обнаружение вредоносного ПО и утечек чувствительных данных. Nessus доступен в нескольких редакциях, включая бесплатный Nessus Essentials и платный Nessus Professional.

Определение: Nessus — сетевой сканер уязвимостей, который собирает информацию о хостах, анализирует конфигурации и сопоставляет их с базой известных проблем.

Предварительные требования

- Сервер с Rocky Linux (в примерах использована версия 8). Хостнейм примера: nessus-server.

- Ненулевой пользователь с правами sudo или root.

- SELinux в режиме permissive (или корректная политика для nessusd).

- Доступ к интернету для загрузки пакета и плагинов.

- Браузер для веб-интерфейса (порт 8834).

Важно: если у вас корпоративный прокси или строгие сетевые правила, заранее пропишите исключения для загрузки плагинов и доступа к ресурсам Tenable.

Установка Nessus через .rpm

Nessus распространяется в виде пакетов для разных дистрибутивов. Для RHEL-подобных систем используется .rpm.

- Установите curl (если ещё нет):

sudo dnf install curl- Скачайте rpm-пакет Nessus. Пример с версией из исходного руководства (замените ссылку на актуальную при необходимости):

curl --request GET \

--url 'https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.4.1-es8.x86_64.rpm' \

--output 'Nessus-10.4.1-es8.x86_64.rpm'После скачивания файл появится в текущей директории.

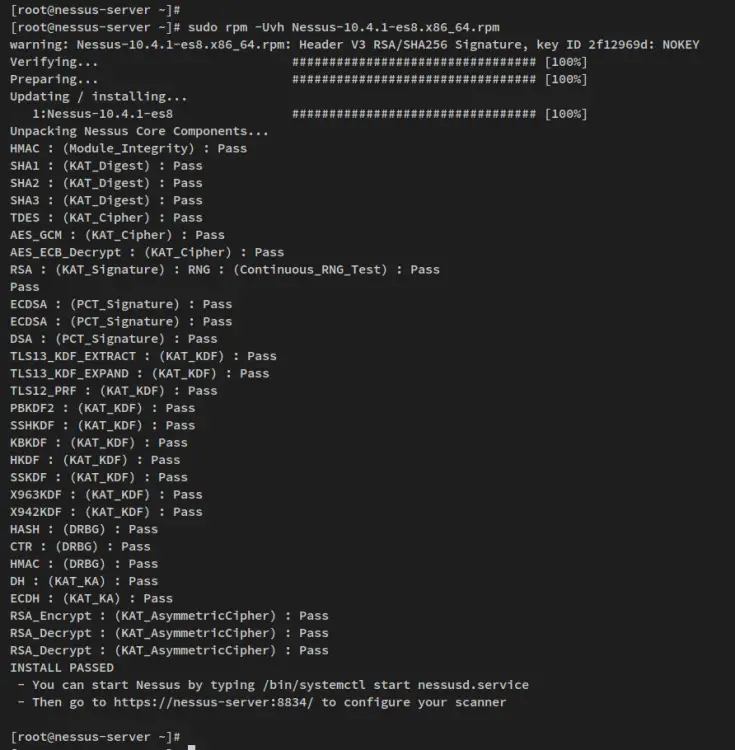

- Установите пакет:

sudo rpm -Uvh Nessus-10.4.1-es8.x86_64.rpm

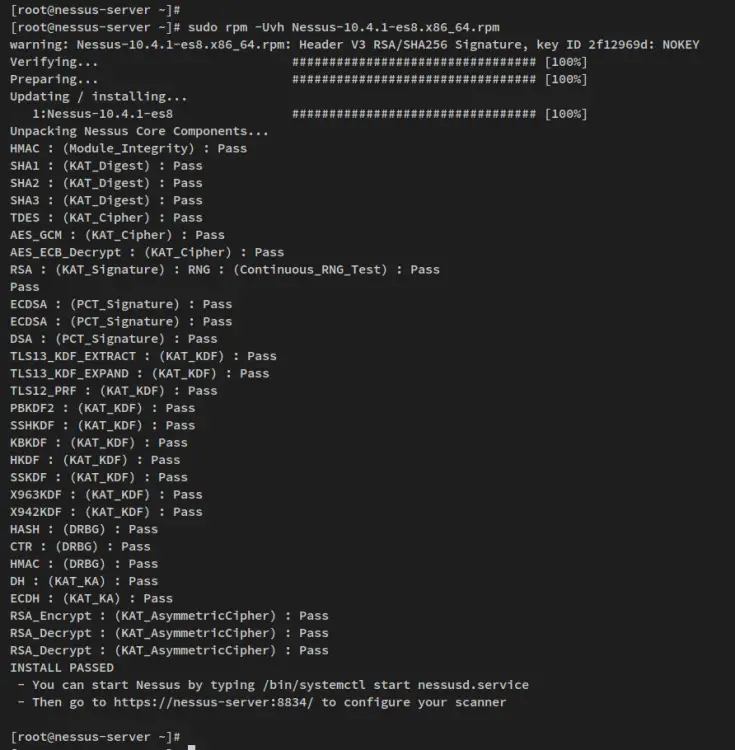

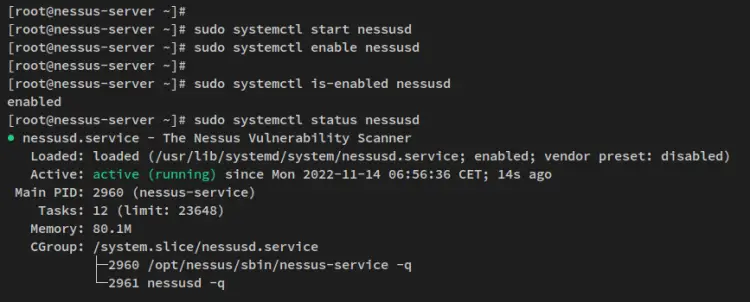

- Запустите и включите сервис nessusd:

sudo systemctl start nessusd

sudo systemctl enable nessusd- Проверьте статус и автозапуск:

sudo systemctl is-enabled nessusd

sudo systemctl status nessusd

Если служба не запустилась — см. раздел отладки ниже.

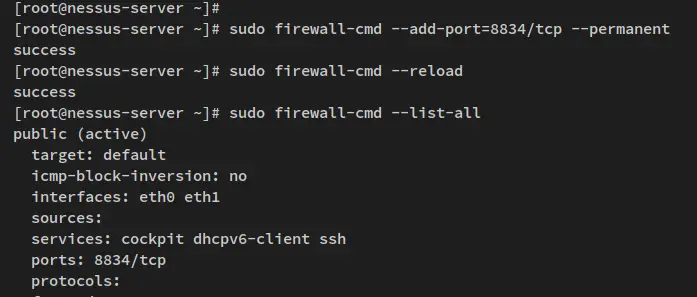

Настройка firewalld

Nessus по умолчанию использует порт 8834 для веб-интерфейса управления. Откройте порт в firewalld:

sudo firewall-cmd --add-port=8834/tcp --permanent

sudo firewall-cmd --reload

sudo firewall-cmd --list-allПроверьте, что 8834/tcp присутствует в списке.

Совет: если у вас используются зоны firewalld, добавьте порт в ту зону, которая применима к интерфейсу сервера.

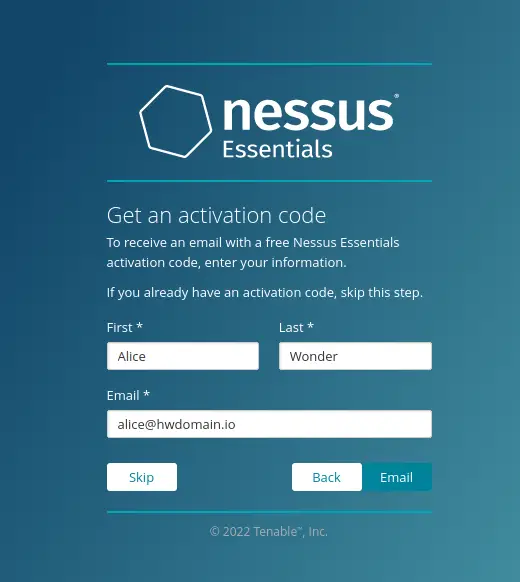

Базовая веб-настройка Nessus

- Откройте в браузере: https://

:8834/ - При первом запуске интерфейс предложит выбрать редакцию. Для бесплатной — выберите Nessus Essentials и нажмите “Продолжить”.

- Введите имя и рабочий email для получения кода активации и нажмите кнопку “Email” (Отправить).

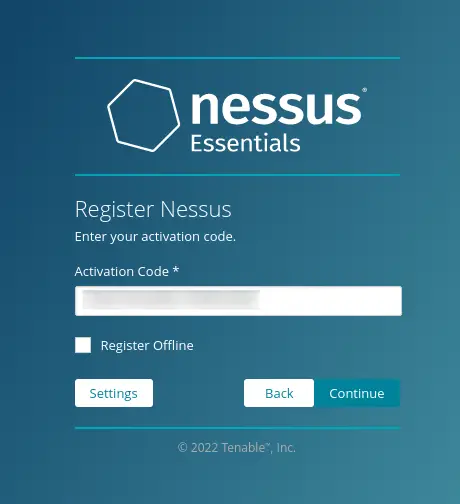

- После получения кода в письме введите его в поле активации и подтвердите “Continue”/“Продолжить”.

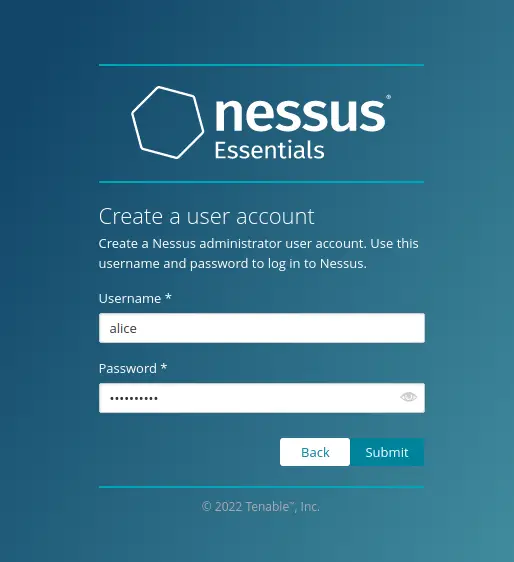

- Создайте администратора: укажите логин и пароль, затем нажмите “Submit”/“Отправить”.

- Подождите, пока Nessus загрузит и скомпилирует плагины. Этот процесс может занять от нескольких минут до получаса в зависимости от скорости интернета и мощности системы.

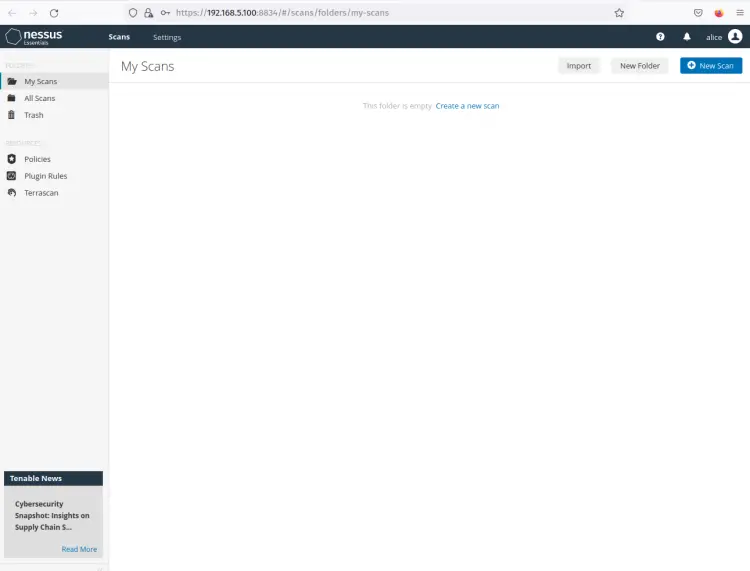

- После завершения вы получите дашборд Nessus и войдёте под администратором.

Теперь можно создавать сканы и управлять ими через веб.

Настройка Nessus CLI (nessuscli)

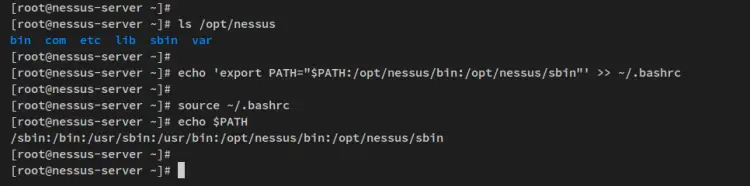

Nessus устанавливается в /opt/nessus. Бинарники находятся в /opt/nessus/bin и /opt/nessus/sbin.

- Проверьте содержимое директории:

ls /opt/nessus- Добавьте пути в системный PATH для удобства:

echo 'export PATH="$PATH:/opt/nessus/bin:/opt/nessus/sbin"' >> ~/.bashrc

source ~/.bashrc

echo $PATH

- Проверьте наличие команд:

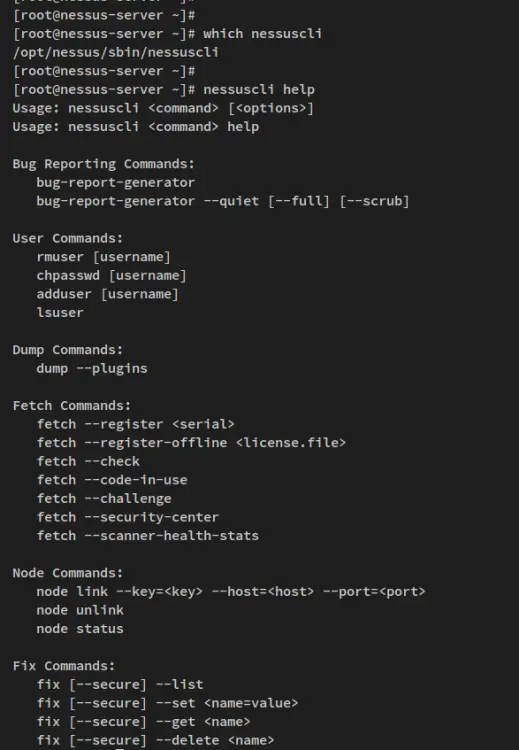

which nessuscli

nessuscli help

С помощью nessuscli можно управлять плагинами, лицензиями, пользователями и т.д. Команды пригодны для автоматизации и CI/CD.

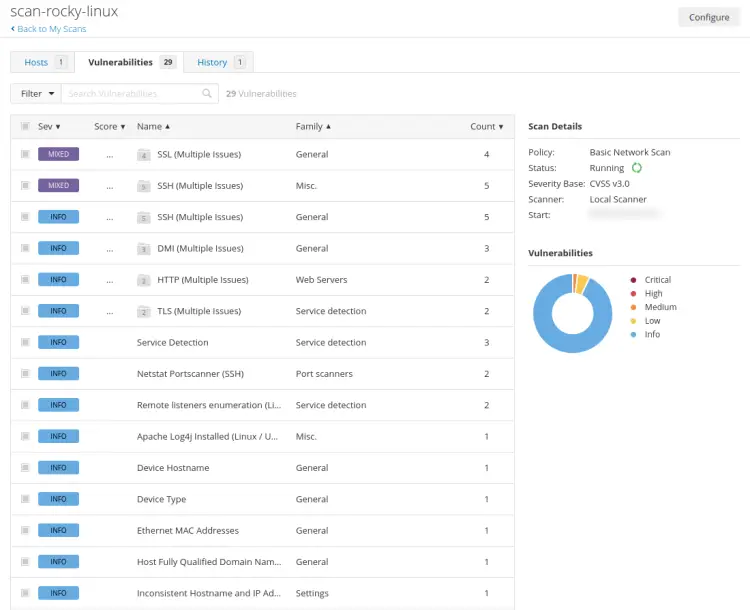

Создание первого сканирования через веб-интерфейс

- В дашборде нажмите «Create a new scan» (Создать новый скан).

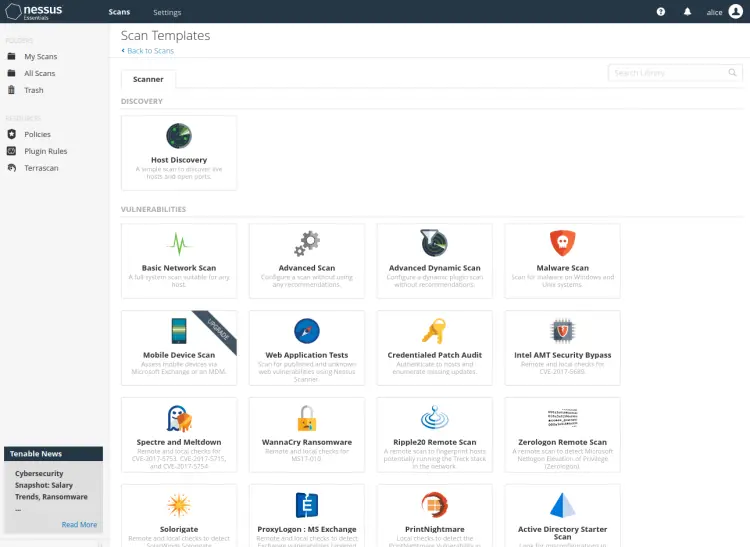

- Выберите шаблон «Basic Network Scan» (Базовый сетевой скан).

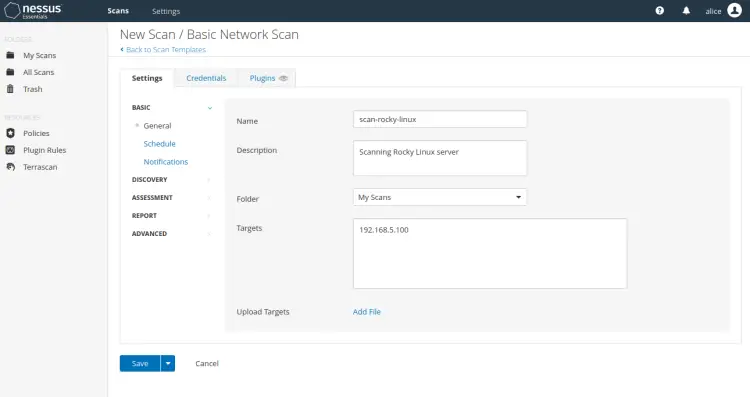

- Заполните поля: имя скана, описание, папка для сохранения и целевой хост или диапазон. Сохраните.

Пример: имя scan-rocky-linux, цель 192.168.5.100.

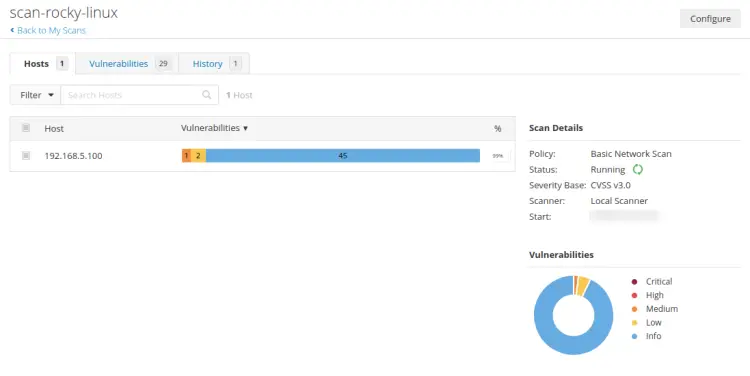

- Запустите скан и дождитесь завершения. В интерфейсе можно посмотреть статус и результаты.

- В результатах откройте вкладку “Vulnerabilities” для подробного списка обнаруженных проблем и рекомендаций.

Что делать с результатами

- Приоритизируйте уязвимости по критичности (Critical, High, Medium, Low).

- Начните с исправления критических и эксплуатируемых уязвимостей.

- Валидируйте изменения повторным сканированием.

- Документируйте трассировки и шаги исправления для аудита.

Отладка и распространённые ошибки

- Служба не стартует: проверьте журналы systemctl и /opt/nessus/var/nessus/logs.

- Порт 8834 недоступен: убедитесь в правилах firewalld и SELinux.

- Загрузка плагинов зависает: проверьте подключение к tenable.com и настройку прокси.

- Проблемы с лицензией/активацией: проверьте почту и корректность введённого кода.

Полезные команды диагностики:

sudo journalctl -u nessusd --no-pager | tail -n 200

sudo ss -ltnp | grep 8834

getenforce

sudo ausearch -m avc -ts recentМетодология безопасного сканирования (мини-метод)

- Сегментируйте сеть и согласуйте окно сканирования с владельцами систем.

- Начинайте с некритичных активов и тестовой группы.

- Запустите пассивный и затем активный скан.

- Анализируйте результаты, классифицируйте по рискам.

- Применяйте исправления и проверяйте результат повторным сканом.

Чек-листы по ролям

Администратор сервера:

- Убедиться в наличии бэкапа конфигурации перед установкой.

- Открыть порт 8834 в фаерволе.

- Настроить SELinux или перевести в permissive при необходимости.

Инженер по безопасности:

- Запросить окно сканирования у владельцев систем.

- Настроить шаблоны скана и исключения для чувствительных систем.

- Проверять отчёты и создавать тикеты на исправление.

Оператор/Сервисный инженер:

- Добавить nessuscli в PATH и автоматизировать запуск задач.

- Сохранять результаты сканов в отдельном репозитории отчётов.

Критерии приёмки

- Nessus доступен по https://

:8834/ и отображает дашборд. - Служба nessusd активна и включена в автозапуск.

- Порт 8834 открыт и доступен из управляющей сети.

- Произведён хотя бы один успешный скан целевого хоста и результат содержит вкладку Vulnerabilities.

План отката (rollback)

- Остановить службу nessusd: sudo systemctl stop nessusd

- Удалить пакет Nessus (при необходимости): sudo rpm -e Nessus

- Восстановить конфигурации и правила firewalld из бэкапа.

- Уведомить команду и зафиксировать причины отката.

Тестовые сценарии и критерии приёмки скана

- Тест 1: Доступность веб-интерфейса (HTTP 200/HTTPS OK).

- Тест 2: Успешная регистрация лицензии/активации.

- Тест 3: Запуск базового скана и получение списка уязвимостей.

- Тест 4: Повторный скан после исправлений должен показать снижение количества Critical/High.

Критерий приёмки: успешное выполнение всех тестов без отказов.

Рекомендации по безопасности после установки

- Обновляйте плагины Nessus регулярно.

- Ограничьте доступ к веб-интерфейсу по IP/нативным правилам.

- Используйте сильные пароли для админа и двухфакторную аутентификацию при поддержке.

- Храните журналы и отчёты в безопасном месте с шифрованием.

Альтернативные подходы

- Использовать Nessus в контейнере (если требуется изолированное окружение).

- Развернуть Tenable.io / Tenable.sc (SaaS/Enterprise) вместо локального Nessus.

- Для массового управления сканами — интеграция с SIEM и системой тикетов.

Ментальные модели и подсказки

- “Сначала увидеть — потом исправить”: сначала собирайте базовую картину сети, затем целенаправленно исправляйте первые 20% уязвимостей, дающие 80% риска.

- Разделяйте сканирование по зонам: инфраструктура, приложения, базы данных.

Быстрый список команд (cheat sheet)

- Установка curl: sudo dnf install curl

- Скачивание rpm: curl –request GET –url ‘

’ –output ‘Nessus-…rpm’ - Установка rpm: sudo rpm -Uvh Nessus-…rpm

- Управление службой: sudo systemctl start|stop|status|enable nessusd

- Firewalld: sudo firewall-cmd –add-port=8834/tcp –permanent && sudo firewall-cmd –reload

- PATH: echo ‘export PATH=”$PATH:/opt/nessus/bin:/opt/nessus/sbin”‘ >> ~/.bashrc

Частые ошибки и способы их устранения

- “Сертификат HTTPS самоподписан”: используйте браузер для добавления исключения или настройте обратный прокси с валидным сертификатом.

- “Плагины не обновляются”: проверьте доступ к интернету и настройки прокси.

- “Права на файлы в /opt/nessus”: убедитесь, что файлы принадлежат корректному пользователю (обычно root) и имеют ожидаемые права.

Краткое резюме

Вы установили Nessus на Rocky Linux, открыли порт в firewalld, выполнили первичную веб-настройку и добавили Nessus CLI в PATH. Вы научились запускать базовый сетевой скан и анализировать результаты. Руководство содержит чек-листы, тесты приёмки и рекомендации по безопасности для дальнейшей эксплуатации.

Важно: регулярно обновляйте плагины и планируйте периодические сканирования как часть процесса управления уязвимостями.

Завершение: если нужно, могу подготовить автоматизированный скрипт установки (systemd unit, SELinux-модуль, cron-задачу для обновления плагинов) или шаблон политики firewalld для вашей инфраструктуры.

Похожие материалы

Как отключить уведомления Instagram

Атака через цепочку поставок: SolarWinds и трояны

Включение и настройка Compiz в Ubuntu

Aero в Windows 7: включение, настройка, устранение проблем

Stacks на Mac: упорядочьте рабочий стол быстро