Укрепление Docker‑образов: практическое руководство

Быстрые ссылки

Что такое укрепление образа?

Сканирование образа

Анализ результатов

Внедрение слоёв защиты

Уязвимости, которые сканеры пропускают

Использование заранее укреплённых образов

Что ещё учитывать

Заключение

Существует много факторов, влияющих на безопасность Docker‑окружения, и использование укреплённых образов — один из самых эффективных шагов. Не все образы одинаковы по уровню защиты: плохо сконфигурированный образ может дать атакующему необходимый доступ.

Что такое укрепление образа?

Укрепление (hardening) образа — это процесс анализа текущего состояния безопасности образа и внесения исправлений для устранения рисков. Выбор базового образа вроде

ubuntu:latestкажется простым, но использование его «как есть» может оставить в образе старые пакеты, небезопасные настройки или сторонние компоненты с уязвимостями. Аналогично тому, как установка ОС и её дальнейшее необновление делает сервер уязвимым, образ тоже требует обслуживания.

Цель укрепления — получить контролируемый, проверяемый и повторяемый базовый образ, который можно безопасно использовать в пайплайнах.

Коротко: что включает укрепление

- Обновление пакетов и устранение известных уязвимостей.

- Исправление конфигураций и удаление ненужных утилит.

- Минимизация поверхности атаки (уменьшение размера и прав).

- Документирование решений и отслеживание изменений.

Сканирование образа

Первый шаг — просканировать выбранный образ. Без сканирования вы не знаете, с чем имеете дело.

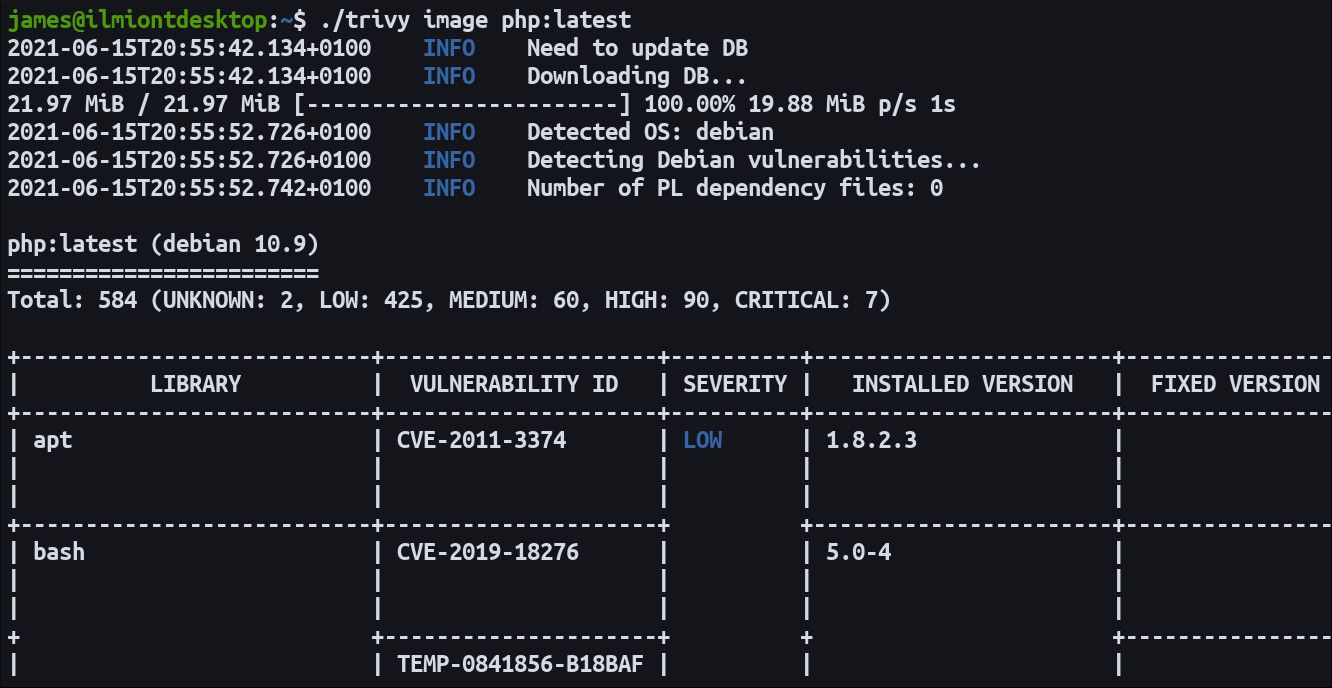

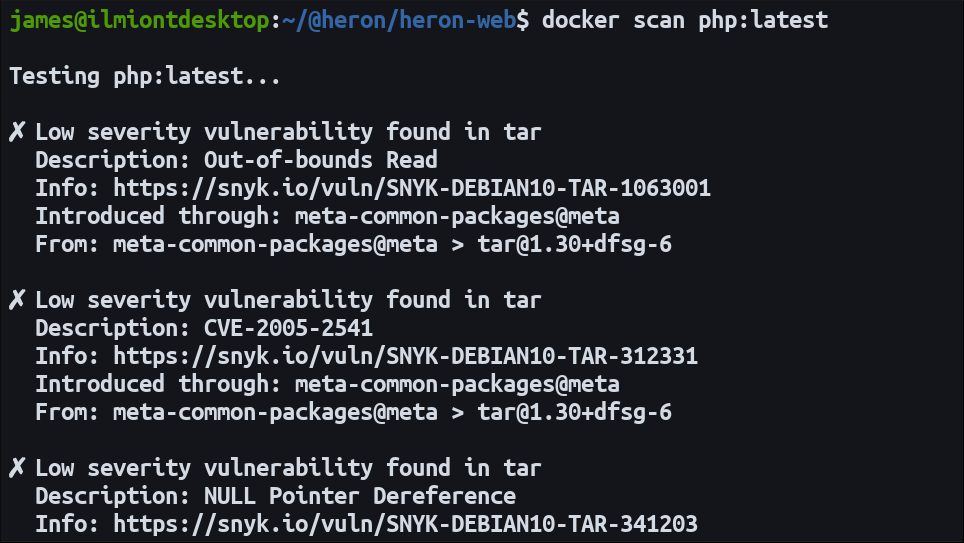

Существует несколько инструментов для анализа контейнерных образов. Они сопоставляют установленные пакеты и файлы с базами известных уязвимостей (CVE) и выдают отчёт с перечнем проблем.

Anchore — один из движков для сканирования контейнеров; у него клиент‑серверная архитектура, но его можно запускать и локально. Trivy использует свою базу уязвимостей и выводит удобные таблицы. Docker Scan интегрирован с Snyk и доступен в современных версиях Docker CLI.

Выберите инструмент и просканируйте образ, чтобы понять исходную базовую линию. Храните результаты сканов (артефакты), чтобы в будущем показать, какие уязвимости были устранены.

Анализ результатов

Внимательно изучите отчёт и разделите найденные проблемы на реальные угрозы и шум. Большие базовые образы, например официальные образы ОС или популярных фреймворков, часто содержат CVE — не все они критичны для контейнерного окружения или конкретного приложения.

Ключевые вопросы для оценки:

- Можно ли эксплуатация уязвимости изнутри контейнера привести к эскалации привилегий на хосте?

- Использует ли ваше приложение уязвимые компоненты напрямую?

- Есть ли в образе служебные бинарники, которые облегчат атаку (например, компиляторы, пакетные менеджеры в runtime)?

Если инструмент предоставляет степени серьёзности и CVSS‑баллы, используйте их для приоритизации, но не полагайтесь только на числа: контекст вашей среды важнее.

Важно документировать причины, по которым вы решили игнорировать конкретный CVE: это поможет новым участникам команды понять историю принятия решений.

Внедрение слоёв защиты

После выбора уязвимостей для исправления — примените изменения к Dockerfile, создав промежуточный «безопасный» базовый образ:

FROM insecure-base-image:latest

# Пример: обновляем пакеты и удаляем ненужные утилиты

RUN apt update -y && apt upgrade -y \

&& apt install -y --no-install-recommends ca-certificates \

&& apt purge -y build-essential && apt autoremove -y && rm -rf /var/lib/apt/lists/*

# Дополнительные меры: минимальные права, явные версииСборка и публикация:

docker build -t secure-base-image:latest .

docker push example.com/secure-base-image:latestЗатем обновите Dockerfile приложения, чтобы он ссылался на укреплённый образ:

--- FROM insecure-base-image:latest

+++ FROM secure-base-image:latestВ реальности шаги будут сложнее: вы обновите устаревшие пакеты, исправите конфигурационные файлы и примените патчи. Одновременно проверьте, что обновления не нарушили зависимости приложения. Запустите тесты и интеграционные проверки.

После внесения правок пересканируйте укреплённый образ тем же инструментом и убедитесь, что целевые уязвимости исчезли из отчёта.

Важно: не вводите конфликты версий зависимостей в погоне за устранением CVE. Иногда лучше изолировать компонент, чем принудительно понижать или повышать версию.

Уязвимости, которые сканеры не найдут

Сканеры хорошо находят общеизвестные уязвимости, но не умеют находить всё. Примеры пропусков:

- Злонамеренный или подменённый бинарник, загруженный из ненадёжного источника.

- Уязвимости в собственной логике приложения (например, небезопасная обработка входных данных).

- Секреты и ключи, случайно добавленные в образ.

Укрепление — это не только запуск сканера. Ручной аудит Dockerfile, проверка источников бинарных файлов и контроль зависимостей в package managers (pip, npm, maven) критичны.

Рекомендации:

- Не скачивайте бинарники через HTTP без проверки подписи и хэш‑суммы.

- Минимизируйте количество слоёв и инструментов в финальном образе.

- Используйте непривилегированные пользователей внутри контейнера.

Использование заранее укреплённых образов

Существуют готовые укреплённые образы от организаций (например, Center for Internet Security — CIS) и вендоров. Они покрывают популярные ОС и сервисы: Debian, Ubuntu, RHEL, NGINX, PostgreSQL и т.д.

Плюсы:

- Быстрая отправная точка.

- Часто включают лучшие практики конфигурации.

Минусы:

- Нужно доверять поставщику образа.

- Возможно, потребуется дополнительная кастомизация под ваши требования.

Всегда сканируйте и проходите аудит даже для преднастроенных образов.

Что ещё учитывать

Укрепление образа — лишь часть общей безопасности Docker‑окружения. Проверьте конфигурацию Docker Daemon, политики запуска контейнеров, настройки ядра ОС и механизмов изоляции (cgroups, seccomp, AppArmor/SELinux).

Полезные инструменты и практики:

- Docker Bench for Security — скрипт аудита конфигурации Docker.

- Подпись образов (например, с помощью Notary/Content Trust или sigstore) для проверки целостности.

- CI/CD‑интеграция сканирования (сканы в каждом пайплайне и сохранение артефактов).

Практическая методология укрепления (мини‑план)

- Выберите образ для анализа.

- Просканируйте образ выбранным инструментом.

- Проанализируйте результаты, приоритизируйте CVE по контексту.

- Создайте Dockerfile‑прокладку для исправлений и минимизации.

- Соберите и протестируйте укреплённый образ.

- Пересканируйте и документируйте изменения.

- Залейте образ в приватный реестр и обновите ссылки в пайплайне.

- Автоматизируйте циклический пересмотр (скан + rebuild) в CI.

Модель зрелости укрепления образов

- Уровень 0 — Без сканирования, использование публичных образов без контроля.

- Уровень 1 — Ручное сканирование при необходимости, разовые исправления.

- Уровень 2 — Автоматизированное сканирование в CI, промежуточные безопасные образы.

- Уровень 3 — Полноценный пайплайн: автосборка, автопатчи, подпись образов и мониторинг зависимостей.

Цель — достигнуть уровня 2–3 для продакшн‑систем.

Ролевые контрольные списки

Разделение ответственности помогает ускорить укрепление.

Разработчик:

- Минимизировать набор зависимостей.

- Локально запускать тесты с обновлённым образом.

- Обновлять версии зависимостей с указанием фиксированных версий.

SRE/операции:

- Автоматизировать сканирование образов в CI/CD.

- Настроить приватный реестр и политики доступа.

- Проверять конфигурацию runtime и политики безопасности.

Инженер по безопасности:

- Утверждать базовые образы и правила исключений CVE.

- Проводить ручной аудит Dockerfile и проверять источники бинарников.

- Настроить подписывание образов.

Шаблон плейбука для укрепления (SOP)

- Триггер: новая версия базового образа или найденный CVE.

- Создать задачу в трекере с описанием уязвимости, охватом и приоритетом.

- Сборка промежуточного образа с исправлениями.

- Прогон unit/integration тестов.

- Сканирование и документирование результатов.

- Публикация в приватном реестре с тегом версии и номером билда.

- Обновление окружений и мониторинг после релиза.

Дерево решений для обновления образа

flowchart TD

A[Есть ли критический CVE в образе?] -->|Да| B[Создать задачу и назначить приоритет]

A -->|Нет| C[Есть ли несколько средних/низких CVE?]

C -->|Да| D[Оценить контекст и воздействия]

D --> E{Влияет ли это на приложение?}

E -->|Да| B

E -->|Нет| F[Документировать и отложить]

C -->|Нет| F

B --> G[Разработать патч‑Dockerfile]

G --> H[Собрать, протестировать и просканировать]

H --> I[Публикация образа]

I --> J[Обновить пайплайн]Матрица рисков и смягчения

| Риск | Вероятность | Влияние | Митигирование |

|---|---|---|---|

| Устаревшие пакеты | Средняя | Высокое | Регулярные сканы и автоматические rebuild’ы в CI |

| Подменённые бинарники | Низкая | Высокое | Проверка подписи, хэши, загрузка из доверенных источников |

| Секреты в образе | Средняя | Высокое | Сканирование на секреты, использование секрет‑менеджеров |

| Конфликты версий | Средняя | Среднее | Регресс‑тесты и контроль версий в зависимостях |

Критерии приёмки

- Укреплённый образ собирается автоматически в CI.

- Ключевые CVE, определённые политикой безопасности, закрыты или документированы с оправданием.

- Все интеграционные тесты проходят с новым образом.

- Образ подписан и задеплоен в приватный реестр.

Тестовые случаи и приёмка

- Сборка образа с указанным Dockerfile без ошибок.

- Прохождение всех unit и интеграционных тестов.

- Отсутствие критических CVE в итоговом скан‑отчёте.

- Запуск приложения в тестовой среде и проверка функциональности.

Частые ошибки и когда метод не сработает

- Полагаться только на сканеры: сканеры не найдут логические ошибки и поддельные бинарники.

- Игнорировать контекст: не все CVE релевантны для контейнера, но некоторые могут критично повлиять на хост.

- Непроверенные внешние образы: скачивание неизвестных образов без проверки источника — частая причина компрометации.

Рекомендации по безопасности и приватности

- Не храните секреты (ключи, токены) в образах или в репозиториях Dockerfile.

- Используйте менеджеры секретов и предоставляйте секреты через runtime (семьи секрет‑плагинов) или облачные провайдеры.

- Если вы обрабатываете персональные данные, убедитесь, что поставщик образа и CI соответствуют требованиям локального законодательства и GDPR при необходимости.

1‑строчный словарь

- CVE — уникальный идентификатор уязвимости.

- Image hardening — процесс укрепления образа.

- CI/CD — непрерывная интеграция и доставка.

- Registry — реестр образов (приватный или публичный).

Резюме

Укрепление Docker‑образов — непрерывный и многоступенчатый процесс: сканирование, анализ, исправление, тестирование и повторная проверка. Автоматизация сканирования в CI, минимизация финальных образов, проверка источников бинарников и подписывание артефактов существенно повышают безопасность. Командная координация между разработчиками, SRE и инженерами по безопасности ускоряет обнаружение и устранение рисков.

Ключевые действия: интегрируйте сканы в пайплайн, создайте промежуточные безопасные образы, документируйте исключения и автоматизируйте повторную сборку изображений.

Краткое объявление для команды (пример, 100–200 слов):

Начиная с сегодняшнего дня мы вводим обязательный процесс укрепления Docker‑образов в нашем CI. Каждый базовый образ будет проходить автоматическое сканирование, а критические уязвимости будут блокировать продвижение в production. Для поддержки команды мы публикуем шаблон Dockerfile для промежуточных патчей и чек‑листы ролей. Пожалуйста, ознакомьтесь с инструкциями и обновите существующие пайплайны в течение двух спринтов. Контакты безопасности доступны для помощи с ручным аудитом и вопросами по подписыванию образов.