Как получить ключ восстановления BitLocker из CMD и другие способы

Введение

Если вы не помните пароль BitLocker для зашифрованного диска, для доступа к содержимому потребуется ключ восстановления. В этой статье подробно показаны инструкции по извлечению ключа через командную строку (CMD) и другие надёжные методы восстановления. Коротко: используйте manage-bde из-под администратора или восстановите ключ через связанные сервисы (Microsoft, AD, печатную копию, USB).

Как получить ключ восстановления BitLocker из командной строки?

1) Ключ восстановления BitLocker через Command Prompt (локально)

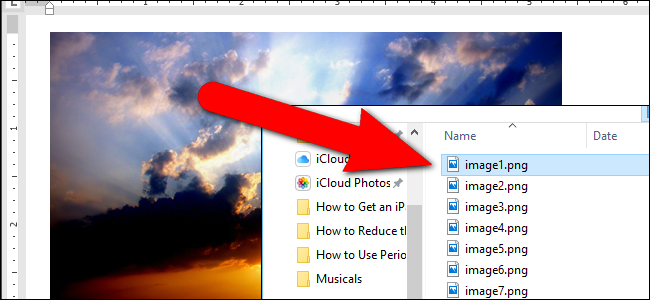

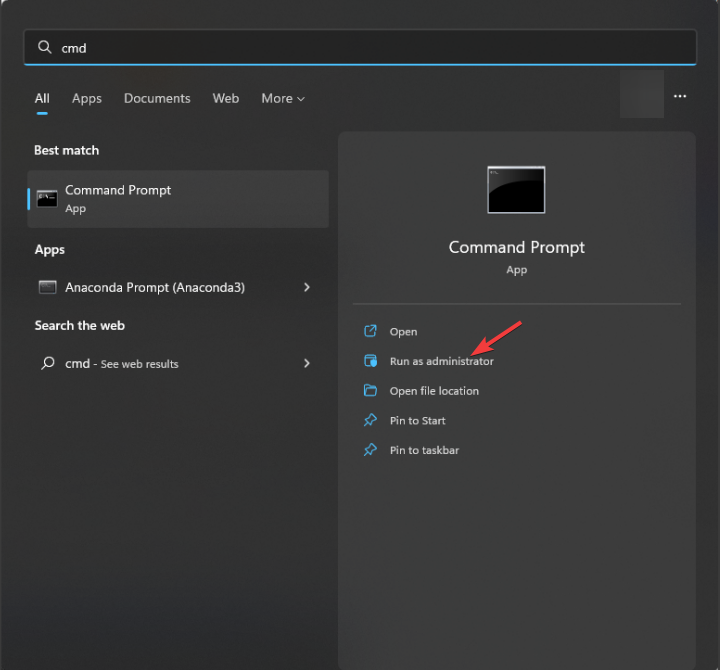

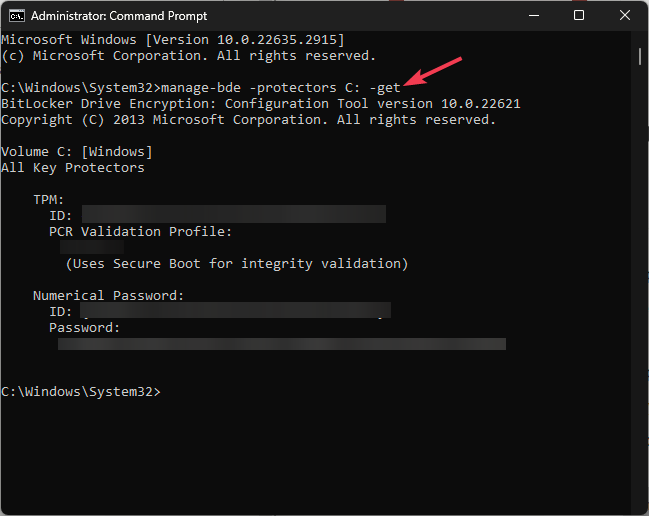

- Нажмите клавишу Windows, введите cmd и выберите «Запустить от имени администратора».

- Подтвердите запрос UAC, нажав Да.

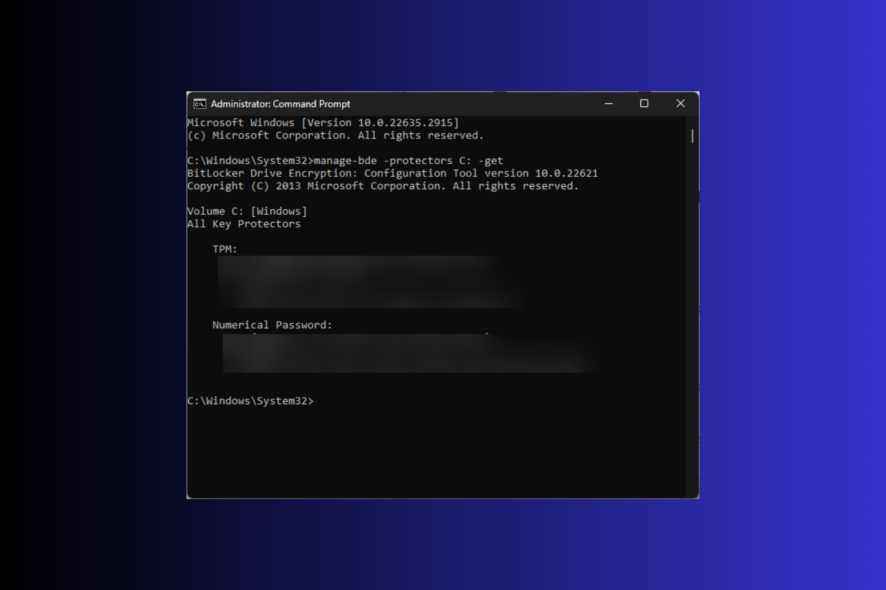

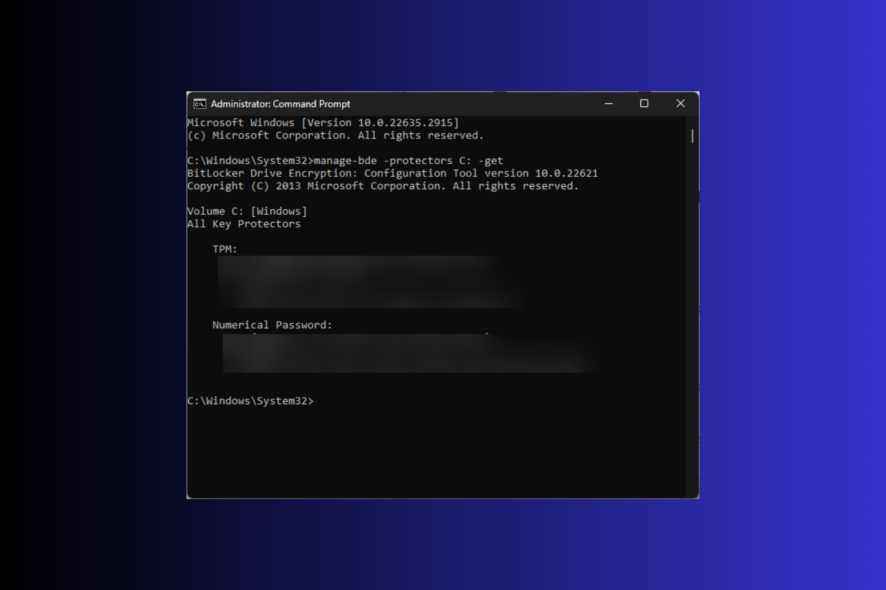

- Вставьте и выполните команду, заменив C: на букву нужного тома:

manage-bde -protectors C: -get- В выводе вы увидите идентификатор TPM и «Numerical Password» — 48-значный ключ восстановления. Запишите его и закройте окно CMD.

Важно: не публикуйте ключ и не храните его в открытом текстовом файле без шифрования.

2) Форсированное получение ключа для локального компьютера

- Откройте Command Prompt от имени администратора (см. шаги выше).

- Выполните команду, заменив

на букву тома:

manage-bde -forcerecovery - Запишите показанный ключ восстановления и закройте окно.

Примечание: форсирование может перезагрузить процедуру восстановления и потребовать подтверждения в некоторых конфигурациях TPM.

3) Получение ключа для удалённого компьютера

- Откройте Command Prompt с правами администратора.

- Выполните команду, заменив

и на имя удалённого ПК и букву тома:

manage-bde -computername -forcerecovery - Скопируйте ключ восстановления и закройте CMD.

Замечание: для выполнения этой команды у вашей учётной записи должны быть права администратора на удалённом компьютере и включён удалённый доступ к управлению BitLocker.

Другие методы поиска ключа восстановления

- Microsoft Account: если устройство привязано к вашему личному аккаунту Microsoft, ключ часто сохраняется на странице account.microsoft.com/devices. Войдите в аккаунт и проверьте список устройств.

- Active Directory (локальные корпоративные сети): администратор домена может найти ключ в свойствах компьютера в AD. Это типично для корпоративных ПК.

- Azure AD / Intune: для устройств, зарегистрированных в Azure AD, ключи восстановления могут быть доступны через портал Azure или Intune.

- Сохранённая копия: ключ может быть распечатан или сохранён на USB-накопителе при первоначальной настройке BitLocker.

Если у вас есть телефон или второй компьютер с доступом в интернет, вход в ваш аккаунт Microsoft — обычно самый простой вариант.

Когда даже корректный ключ не помогает

- Отсутствие прав администратора: если учётная запись лишена админ-прав, BitLocker может отказать во входе.

- Повреждённые TPM/параметры BIOS: аппаратные сбои или изменения в настройках UEFI/BIOS (например, сброс TPM) могут помешать разблокировке.

- Неправильный том: убедитесь, что ключ относится именно к тому томy/шифрованию, которое вы пытаетесь разблокировать.

Если вы столкнулись с такими проблемами, обратитесь к администратору или к службе поддержки оборудования.

Важно: попытки множественного ввода неверных ключей не приведут к «блокировке» BitLocker, но могут вызвать дополнительные проверки безопасности в корпоративной среде.

Мини‑методика: что делать пошагово

- Проверьте связанный аккаунт Microsoft (актуально для домашних устройств).

- Если есть доступ на компьютере — откройте CMD (админ) и выполните manage-bde -protectors <Том> -get.

- Если не помогло — попробуйте форсированное восстановление manage-bde -forcerecovery <Том>.

- Для удалённого ПК — используйте manage-bde -computername <Имя> -forcerecovery <Том> (требуются права админа).

- Сохраните ключ в защищённом месте (печать, зашифрованный файл, менеджер паролей).

Роль‑базовые чек-листы

Для пользователя (не админа):

- Войдите в аккаунт Microsoft и проверьте страницу устройств.

- Найдите распечатанную копию или USB с ключом.

- Свяжитесь с ИТ-поддержкой при работе с корпоративным ПК.

Для системного администратора:

- Проверьте Active Directory/Azure AD для ключей восстановления.

- Используйте manage-bde на локальной или удалённой машине с админ‑правами.

- Документируйте и безопасно храните ключи в соответствии с политиками компании.

Факто-бокс: что нужно помнить

- Ключ восстановления — 48 цифр (Numerical Password).

- manage-bde — встроенная утилита Windows для управления BitLocker.

- Для удалённого доступа требуются админ‑права и разрешения.

- Никогда не публикуйте ключ в открытом виде.

Советы по безопасности и хранению ключа

- Храните ключ в менеджере паролей с надёжным мастер‑паролем.

- Печатайте одну копию и храните в защищённом месте (сейф).

- Для корпоративных устройств используйте централизованное хранение (AD/Azure AD) и аудит доступа.

Критерии приёмки

- У вас есть 48-значный ключ восстановления, который соответствует томe, который вы пытаетесь разблокировать.

- Вы проверили права доступа (локально или удалённо) и правильно выполнили manage-bde.

- Ключ сохранён в безопасном месте и не раскрыт третьим лицам.

Альтернативные подходы и когда они уместны

- Если устройство привязано к персональному Microsoft account — сначала проверьте аккаунт (быстрее для домашних пользователей).

- Корпоративная инфраструктура — запросите ключ у администратора или в AD/Azure AD.

- Если TPM повреждён и ключ недоступен — рассмотрите восстановление данных из бэкапов, а не взлом диска.

Краткое резюме

Командная строка (manage-bde) — удобный и быстрый инструмент для получения ключа восстановления BitLocker при наличии административных прав. Для бытовых устройств проще всего восстановление через аккаунт Microsoft. В корпоративной среде ключи обычно хранятся в Active Directory или Azure AD. Всегда обеспечивайте безопасное хранение ключа и проводите аудит доступа.

Если вы застряли на каком‑то шаге — опишите конкретную ошибку, сообщение системы и окружение (домашний ПК/корпоративный ноутбук/удалённый сервер), и можно будет дать более точные рекомендации.

Похожие материалы

Преобразовать Google Sheets в PDF — все способы

Как избежать мошенничества с подарочными картами

Режимы отображения на Mac: выбор и настройка

Dynamic Island на Android: dynamicSpot — установка и советы

Объекты в PowerShell: как и зачем